Uç Nokta için Microsoft Defender Intune ve Ekleme Cihazları ile tümleştirme

bu makaledeki bilgileri ve yordamları kullanarak Uç Nokta için Microsoft Defender Intune'a bağlayın ve uç nokta için Defender'a cihaz ekleyip yapılandırın. Bu makaledeki bilgiler aşağıdaki genel adımları içerir:

- Intune ile Uç Nokta için Microsoft Defender arasında hizmet-hizmet bağlantısı kurma. Bu bağlantı, uç nokta için Defender istemcisinin yüklenmesi (ekleme) ve yapılandırılması ve Intune ile yönettiğiniz desteklenen cihazlardan makine riski puanlarının tümleştirilmesi dahil olmak üzere Intune cihazlardaki Microsoft Defender ile etkileşim kurmasını sağlar. Intune ile Uç Nokta için Microsoft Defender kullanmak için önkoşullara bakın.

- Uç Nokta için Defender'a cihaz ekleme. Cihazları, Uç Nokta için Microsoft Defender ile iletişim kuracak ve risk düzeylerini değerlendirmeye yardımcı olacak veriler sağlayacak şekilde yapılandıracak şekilde eklersiniz. Her platformun Defender'a eklemek için ayrı gereksinimleri vardır.

- İzin vermek istediğiniz risk düzeyini ayarlamak için Intune cihaz uyumluluk ilkelerini kullanın. cihazların risk düzeyiyle ilgili raporlar Uç Nokta için Microsoft Defender. İzin verilen risk düzeyini aşan cihazlar uyumsuz olarak tanımlanır.

- Uyumsuz olarak tanımlanan bir cihaz kullanırken kullanıcıların şirket kaynaklarına erişmesini engellemek için Koşullu Erişim ilkesini kullanın.

- Cihaz risk düzeylerini ayarlamak için Android ve iOS/iPadOS için uygulama koruma ilkelerinikullanın. Uygulama koruması ilkeleri hem kayıtlı hem de kaydı kaldırılmış cihazlarla çalışır.

Intune ile kaydolan cihazlarda Uç Nokta için Microsoft Defender ayarlarını yönetmeye ek olarak, Intune kaydedilmemiş cihazlarda Uç Nokta için Defender güvenlik yapılandırmalarını yönetebilirsiniz. Bu senaryo, Uç Nokta için Microsoft Defender için Güvenlik Yönetimi olarak adlandırılır ve Uç Nokta Güvenlik Yapılandırmalarını zorlamak için Uç Nokta için Microsoft Defender İzin Ver iki durumlu düğmesinin Açık olarak yapılandırılmasını gerektirir. Daha fazla bilgi için bkz. Uç Nokta için Microsoft Defender Güvenlik Yapılandırma Yönetimi.

Önemli

Android cihaz yöneticisi yönetimi kullanım dışıdır ve artık Google Mobile Services'a (GMS) erişimi olan cihazlarda kullanılamaz. Şu anda cihaz yöneticisi yönetimi kullanıyorsanız başka bir Android yönetim seçeneğine geçmenizi öneririz. Android 15 ve önceki sürümleri çalıştıran GMS içermeyen bazı cihazlarda destek ve yardım belgeleri kullanılabilir durumda kalır. Daha fazla bilgi için bkz . GMS cihazlarında Android cihaz yöneticisi desteğini sonlandırma.

Uç Nokta için Microsoft Defender Intune'a bağlama

Intune ve Uç Nokta için Defender'ın birlikte çalışabilmesi için önce Intune ile Uç Nokta için Microsoft Defender arasında hizmet-hizmet bağlantısını ayarlamanız gerekir. Bu, kiracı başına tek seferlik bir eylemdir. Kurulum, hem Microsoft Defender Güvenlik Merkezi hem de Microsoft Intune yönetim merkezine yönetici erişimi gerektirir.

Intune ve Uç Nokta için Microsoft Defender tümleştirmesini etkinleştirme

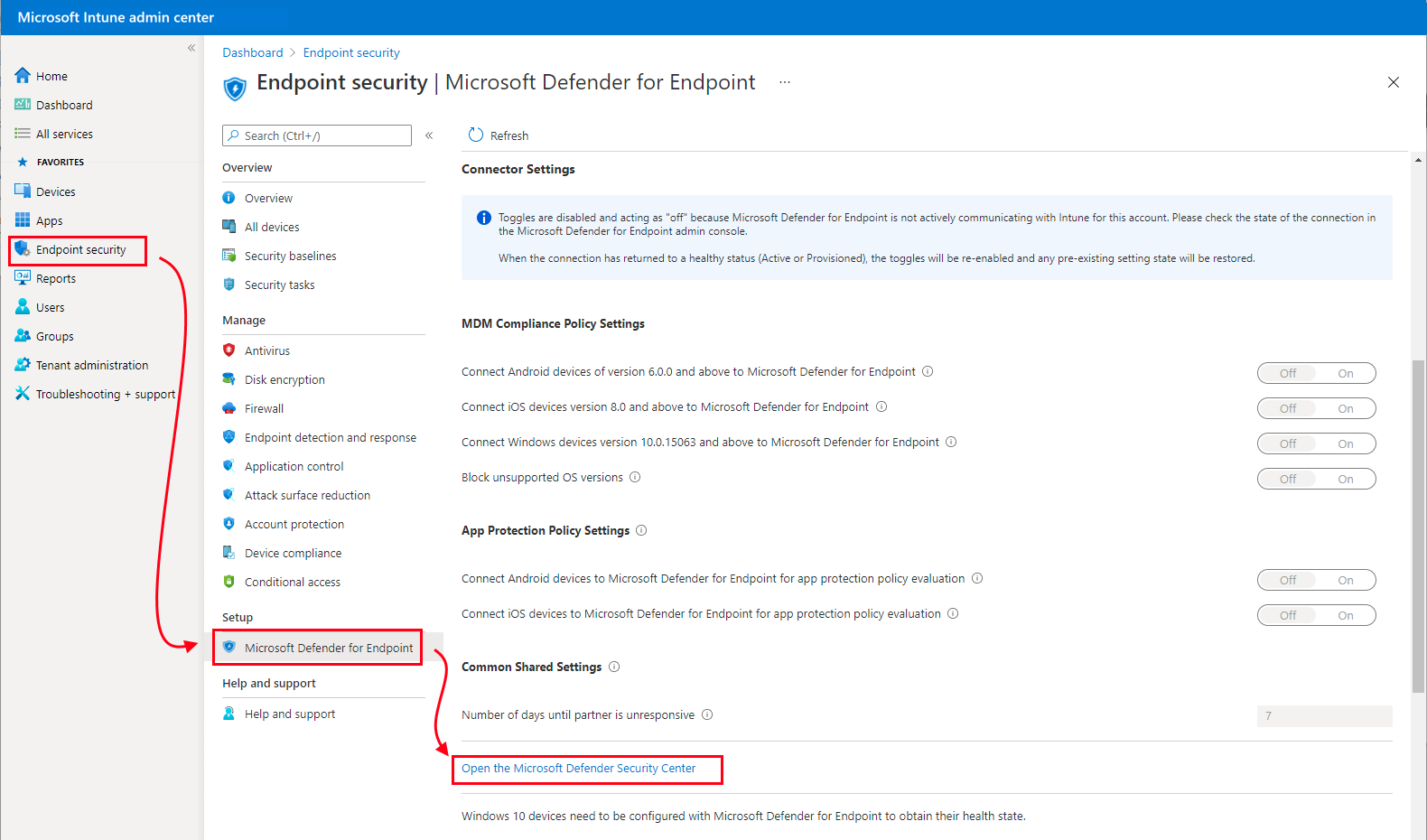

Uç Nokta için Microsoft Defender portalını security.microsoft.com açın. Intune yönetim merkezi, Uç Nokta için Defender portalının bağlantısını da içerir.

Microsoft Intune yönetim merkezinde oturum açın.

Uç nokta güvenliği>Uç Nokta için Microsoft Defender'ni seçin ve sayfanın üst kısmındaki Bağlantı durumunu gözden geçirin. Etkinse, Defender ve Intune zaten bağlantılıdır ve 2. adıma atlayabilirsiniz.

Durum Kullanılamıyor ise buradan devam edin.

ekranı aşağı kaydırarak Uç Nokta için Microsoft Defender sayfasının en altına gelin ve Microsoft Defender Güvenlik Merkezi aç bağlantısını seçerek portal için Microsoft Defender açın ve sonraki numaralandırılmış adımla devam edin.

İpucu

Bağlantı zaten etkinse Defender portalını açma bağlantısı şu şekildedir: Uç Nokta için Microsoft Defender yönetici konsolunu açın.

Microsoft Defender portalında:

Sol bölmeyi kullanarak aşağı kaydırın ve Ayarlar>Uç Noktaları>Gelişmiş özellikler'i seçin.

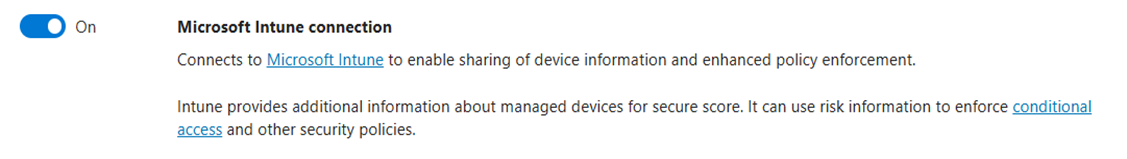

Gelişmiş özellikler bölmesinde aşağı kaydırarak Microsoft Intune bağlantı girişini bulun ve iki durumlu düğmeyi Açık olarak ayarlayın.

Intune ile Uç Nokta için Defender arasındaki bağlantıyı tamamlamak için Tercihleri kaydet'i seçin.

Not

Bağlantı kurulduktan sonra hizmetlerin en az 24 saatte bir birbiriyle eşitlenmesi beklenir. Bağlantı yanıt vermiyor olarak kabul edilene kadar eşitleme yapılmayan gün sayısı, Microsoft Intune yönetim merkezinde yapılandırılabilir. Uç nokta güvenliği>Uç Nokta için Microsoft Defender>İş ortağının yanıt vermemeye başlamasına kadar olan gün sayısı'ı seçin

uç nokta için Defender tümleştirmesinin özelliklerini yapılandırdığınız Microsoft Intune yönetim merkezinde Uç Nokta için Microsoft Defender sayfasına dönün. Bağlantı durumu artık Etkin olarak görüntülenmelidir.

Bu sayfada, kullanmayı planladığınız platform desteği ve platformlara özgü seçenekler için her kategoriyi ve kullanılabilir yapılandırmaları gözden geçirin ve bu iki durumlu düğmeleri Açık olarak ayarlayın. Bu seçeneklerden herhangi birini etkinleştirmek veya devre dışı bırakmak için daha sonra dönebilirsiniz.

Uç Nokta için Microsoft Defender aşağıdaki tümleştirmelerini ayarlamak için hesabınıza Intune'da Mobile Threat Defense izni için Okuma ve Değiştirme'yi içeren Intune rol tabanlı erişim denetimi (RBAC) rolü atanmalıdır. Intune için Endpoint Security Manager yerleşik yönetici rolü bu izinlere sahiptir.

Uyumluluk ilkesi değerlendirmesi - Uyumluluk ilkeleriyle Uç Nokta için Defender'ı kullanmak için, desteklediğiniz platformlar için Uyumluluk ilkesi değerlendirmesi altında aşağıdakileri yapılandırın:

- Android cihazlarını Uç Nokta için Microsoft Defender olarak Bağlama'yı Açık olarak ayarlayın

- iOS/iPadOS cihazlarını Uç Nokta için Microsoft Defender olarak Açık olarak ayarlama

- Windows cihazlarını Uç Nokta için Microsoft Defender olarak Bağlama'yıAçık olarak ayarlayın

Bu yapılandırmalar Açık olduğunda, Intune ile yönettiğiniz geçerli cihazlar ve gelecekte kaydettiğiniz cihazlar uyumluluk için Uç Nokta için Microsoft Defender bağlanır.

iOS cihazları için Uç Nokta için Defender, iOS için Uç Nokta için Microsoft Defender uygulamaların Güvenlik Açığı Değerlendirmesinin sağlanmasına yardımcı olan aşağıdaki ayarları da destekler. Aşağıdaki iki ayarı kullanma hakkında daha fazla bilgi için bkz. Uygulamaların güvenlik açığı değerlendirmesini yapılandırma.

iOS Cihazları için Uygulama Eşitlemeyi Etkinleştirme: Uç Nokta için Defender'ın tehdit analizi amacıyla kullanmak üzere Intune'dan iOS uygulamalarının meta verilerini istemesine izin vermek için Açık olarak ayarlayın. iOS cihazının MDM'ye kayıtlı olması ve cihaz iade sırasında güncelleştirilmiş uygulama verileri sağlaması gerekir.

Kişisel iOS/iPadOS Cihazlarında tam uygulama envanteri verileri gönderme: Bu ayar, Uç Nokta için Defender uygulama verilerini eşitleyip uygulama envanter listesini istediğinde Intune Uç Nokta için Defender ile paylaştığı uygulama envanter verilerini denetler.

Uç Nokta için Defender Açık olarak ayarlandığında, kişisel iOS/iPadOS cihazları için Intune uygulamaların listesini isteyebilir. Bu liste, Intune aracılığıyla dağıtılan yönetilmeyen uygulamaları ve uygulamaları içerir.

Kapalı olarak ayarlandığında yönetilmeyen uygulamalarla ilgili veriler sağlanmamıştır. Intune, Intune aracılığıyla dağıtılan uygulamaların verilerini paylaşır.

Daha fazla bilgi için bkz. Mobile Threat Defense geçiş seçenekleri.

İlke değerlendirmesi Uygulama koruması - Android ve iOS/iPadOS için Intune uygulama koruma ilkeleriyle Uç Nokta için Defender'ı kullanmak üzere aşağıdaki iki durumlu düğmeleri yapılandırın, kullandığınız platformlar için ilke değerlendirmesi Uygulama koruması altında aşağıdakileri yapılandırın:

- Android cihazlarını Uç Nokta için Microsoft Defender olarak Açıkolarak ayarlayın.

- iOS/iPadOS cihazlarını Uç Nokta için Microsoft Defender olarak Açıkolarak ayarlayın.

Daha fazla bilgi için bkz. Mobile Threat Defense geçiş seçenekleri.

Kaydet'i seçin.

İpucu

Ağustos 2023 Intune hizmet sürümü (2308) itibarıyla, klasik Koşullu Erişim (CA) ilkeleri artık Uç Nokta için Microsoft Defender bağlayıcısı için oluşturulmaz. Kiracınızın daha önce Uç Nokta için Microsoft Defender ile tümleştirme için oluşturulmuş klasik bir CA ilkesi varsa, bu ilke silinebilir. Klasik Koşullu Erişim ilkelerini görüntülemek için Azure'daMicrosoft Entra ID>Konşullu Erişim>Klasik ilkeleri'ne gidin.

Cihazları ekleme

Intune ile Uç Nokta için Microsoft Defender arasında hizmet-hizmet bağlantısını kurduktan sonra yönetilen cihazlarınızı Uç Nokta için Microsoft Defender eklemek için Intune kullanın. Ekleme, güvenlik tehditleri için korunduğundan ve izlendiklerinden emin olmak için cihazları Uç Nokta için Defender hizmetine kaydetmeyi içerir ve cihaz risk düzeyleriyle ilgili verilerin toplanmasına olanak tanır.

Cihazları eklerken, her platform için Uç Nokta için Microsoft Defender en son sürümünü kullandığınızdan emin olun.

Uç Nokta için Defender'a cihaz ekleme işlemi platforma göre değişir.

Windows cihazlarını ekleme

Intune ve Defender arasında bir bağlantı kurulduğunda, Intune Defender'dan Windows cihazlarını eklemeye Intune tarafından kullanılabilecek bir ekleme yapılandırma paketini otomatik olarak alır. Bu paket, Intune EDR ilkesi tarafından cihazları Uç Nokta için Microsoft Defender hizmetleriyle iletişim kuracak şekilde yapılandırmak ve dosyaları taramak ve tehditleri algılamak için kullanılır. Eklenen cihazlar ayrıca uyumluluk ilkelerinize göre risk düzeylerini Uç Nokta için Microsoft Defender bildirir.

Yapılandırma paketini kullanarak bir cihazın eklenmesi tek seferlik bir işlemdir.

Windows cihazları için ekleme paketini dağıtmak için, tüm geçerli Windows cihazlarını eklemek üzere Tüm cihazlar grubuna dağıtan önceden yapılandırılmış bir EDR ilkesi seçeneğini kullanmayı seçebilir veya daha ayrıntılı dağıtımlar için EDR İlkesi'ni el ile oluşturabilirsiniz; bu da birkaç ek adımı tamamlamanızı gerektirir.

Önceden yapılandırılmış ilkeyi kullanma

Bu yolla, ekleme ilkesi için bir ad sağlar ve hem platformu hem de profili seçersiniz. Diğer ayarlar önceden seçilir ve ek ayarlar olmadan ekleme paketinin kullanımı, Varsayılan kapsam etiketinin kullanımı ve Tüm Cihazlar grubuna atama içerir. İlke oluşturma sırasında bu seçenekleri değiştiremezsiniz, ancak ilke ayrıntılarını düzenlemek için daha sonra geri dönebilirsiniz.

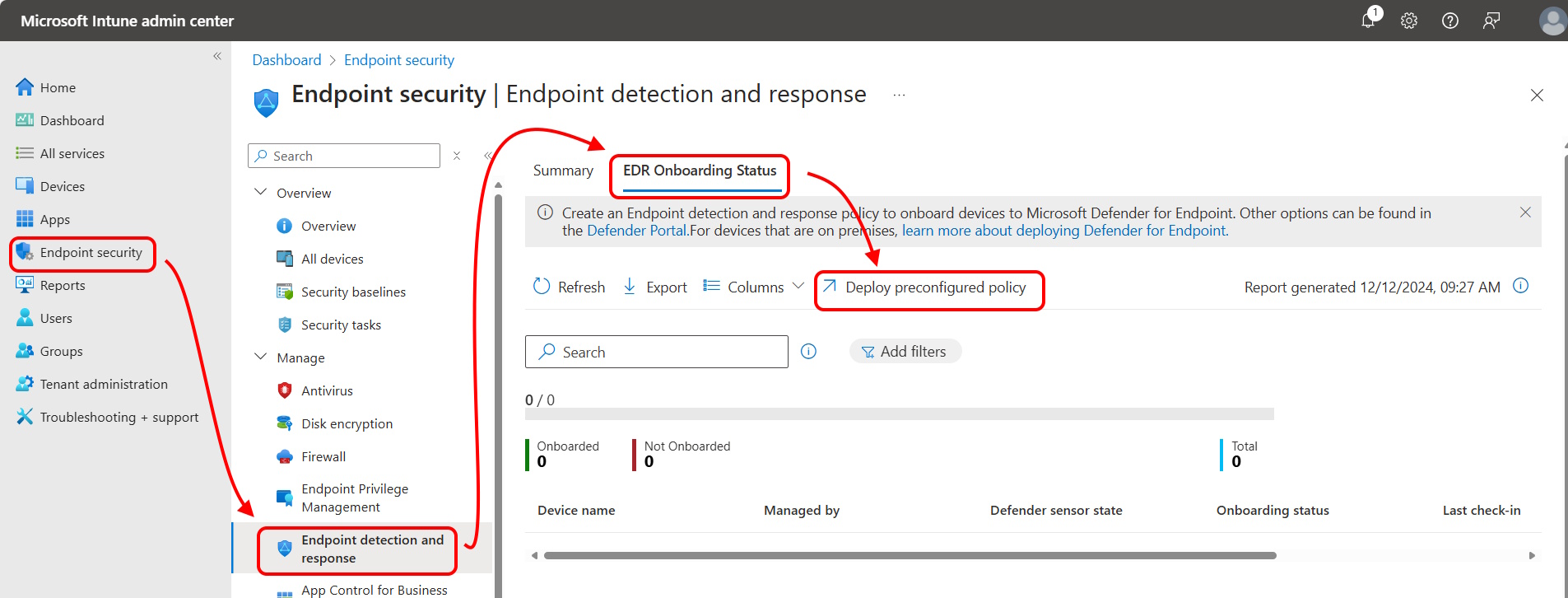

Microsoft Intune yönetim merkezini açın ve Uç nokta güvenliği>Uç nokta algılama ve yanıtı'na> gidin ve EDR Ekleme Durumu sekmesini seçin.

Bu sekmede , Önceden yapılandırılmış ilkeyi dağıt'ı seçin.

Platform için doğrudan Intune tarafından yönetilen cihazlar için Windows veya Kiracı Ekleme senaryosu aracılığıyla yönetilen cihazlar için Windows (ConfigMgr) seçeneğini belirleyin. Profil için Uç nokta algılama ve yanıt'ı seçin.

İlke için bir Ad belirtin.

Gözden Geçir ve Oluştur sayfasında bu ilke yapılandırmasını gözden geçirebilirsiniz. Hazır olduğunuzda Kaydet'i seçerek hemen Tüm Cihazlar grubuna dağıtmaya başlayan bu ilkeyi kaydedin.

Kendi EDR ilkenizi oluşturun:

Bu yolla, cihazlara dağıtmaya başlamadan önce ilk ekleme ilkesinin tüm yönlerini tanımlayabilirsiniz.

Microsoft Intune yönetim merkezinde oturum açın.

Uç nokta güvenliği>Uç nokta algılama ve yanıtı'nı> seçin ve Özet sekmesinde İlke Oluştur'u seçin.

Platform için Windows'u seçin, Profil için Uç nokta algılama ve yanıt'ı seçin ve ardından Oluştur'u seçin.

Temel Bilgiler sayfasında profil için bir Ad ve Açıklama (isteğe bağlı) girin ve İleri'yi seçin.

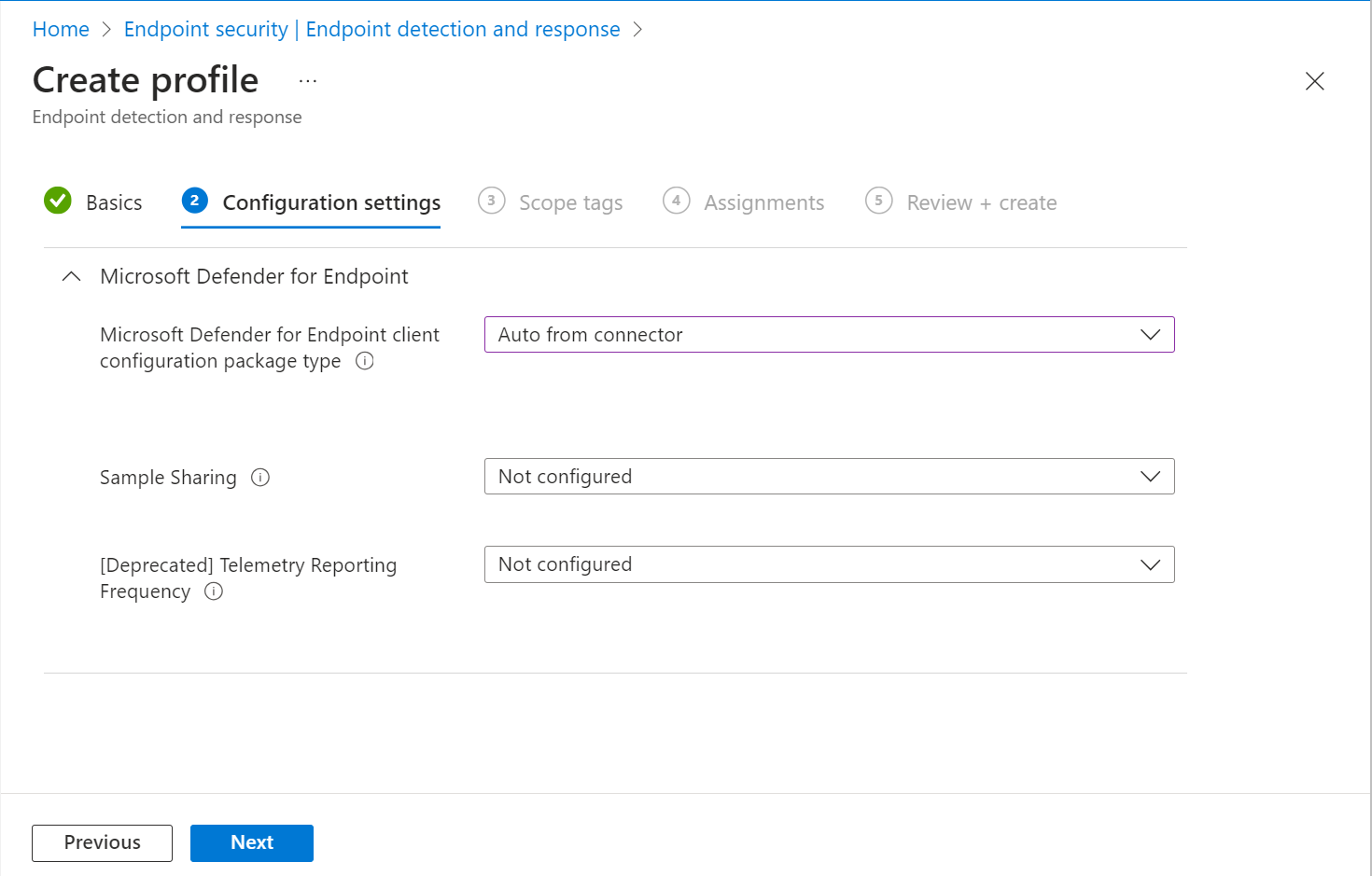

Yapılandırma ayarları sayfasında, gereksinimlerinize bağlı olarak aşağıdaki seçenekleri yapılandırın:

Uç Nokta için Microsoft Defender istemci yapılandırma paketi türü: Bağlayıcıdan Otomatik'i seçin. Bu seçenekle, ekleme ilkesi otomatik olarak Microsoft Defender alınan Intune ekleme blobunu kullanır. Uç Nokta dağıtımı için farklı veya bağlantısı kesilmiş bir Defender'a ekleniyorsanız, Ekle'yi seçin ve WindowsDefenderATP.onboarding blob dosyasındaki metni Ekleme (Cihaz) alanına yapıştırın.

Örnek Paylaşım: Uç Nokta için Microsoft Defender Örnek Paylaşım yapılandırma parametresini döndürür veya ayarlar.

[Kullanım dışı] Telemetri Raporlama Sıklığı: Bu ayar kullanım dışıdır ve artık yeni cihazlar için geçerli değildir. Bu ayar yapılandırılan eski ilkelerin görünürlüğü için ilke kullanıcı arabiriminde görünür durumda kalır.

Not

Önceki ekran görüntüsünde, Intune ile Uç Nokta için Microsoft Defender arasında bir bağlantı yapılandırdıktan sonra yapılandırma seçenekleri gösterilir. Bağlandığında, ekleme ve çıkarma bloblarının ayrıntıları otomatik olarak oluşturulur ve Intune aktarılır.

Bu bağlantıyı başarıyla yapılandırmadıysanız, istemci yapılandırma paketi türü Uç Nokta için Microsoft Defender ayarı yalnızca ekleme ve çıkarma bloblarını belirtme seçeneklerini içerir.

Kapsam etiketleri sayfasını açmak için İleri'yi seçin. Kapsam etiketleri isteğe bağlıdır. Devam etmek için İleri'yi seçin.

Atamalar sayfasında, bu profili alacak grupları seçin. Profil atama hakkında daha fazla bilgi için bkz. Kullanıcı ve cihaz profilleri atama.

Kullanıcı gruplarına dağıttığınızda, ilkenin geçerli olması ve cihazın Uç Nokta için Defender'a eklenebilmesi için bir kullanıcının cihazda oturum açması gerekir.

Devam etmek için İleri'yi seçin.

Gözden Geçir + oluştur sayfasında, işiniz bittiğinde, Oluştur'u seçin. Oluşturduğunuz profil için ilke türünü seçtiğinizde yeni profil listede görüntülenir.

İpucu

Aynı cihaz ayarlarını yönetmek için cihaz yapılandırma ilkesi ve uç nokta algılama ve yanıt ilkesi gibi birden çok ilke veya ilke türü kullanırken, cihazlar için ilke çakışmaları oluşturabilirsiniz. Çakışmalar hakkında daha fazla bilgi edinmek için Güvenlik ilkelerini yönetme makalesindeki Çakışmaları yönetme bölümüne bakın.

macOS cihazlarının katılımı

Intune ve Uç Nokta için Microsoft Defender arasında hizmet-hizmet bağlantısını kurduktan sonra macOS cihazlarını Uç Nokta için Microsoft Defender ekleyebilirsiniz. Ekleme, cihazları Microsoft Defender Uç Noktası ile iletişim kuracak şekilde yapılandırarak cihaz risk düzeyi hakkında veri toplar.

Intune, Windows cihazları için olduğu gibi macOS için otomatik bir ekleme paketini desteklemez. Intune yapılandırma kılavuzu için bkz. macOS için Uç Nokta için Microsoft Defender.

En son sürümdeki yenilikler de dahil olmak üzere Mac için Uç Nokta için Microsoft Defender hakkında daha fazla bilgi için Microsoft 365 güvenlik belgelerindeki Mac için Uç Nokta için Microsoft Defender bölümüne bakın.

Android cihazları ekleme

Intune ile Uç Nokta için Microsoft Defender arasında hizmet-hizmet bağlantısını kurduktan sonra Android cihazları Uç Nokta için Microsoft Defender'a ekleyebilirsiniz.

Intune, Windows cihazları için olduğu gibi Android için otomatik ekleme paketini desteklemez. Intune yapılandırma yönergeleri için, Android için önkoşullar ve ekleme yönergeleri için Uç Nokta için Microsoft Defender belgelerinde Android için Uç Nokta için Microsoft Defender genel bakış bölümüne bakın.

Android çalıştıran cihazlarda, Android'de Uç Nokta için Microsoft Defender değiştirmek için Intune ilkesini de kullanabilirsiniz. Daha fazla bilgi için bkz. web koruması Uç Nokta için Microsoft Defender.

iOS/iPadOS cihazlarını ekleme

Intune ile Uç Nokta için Microsoft Defender arasında hizmet-hizmet bağlantısını kurduktan sonra iOS/iPadOS cihazlarını Uç Nokta için Microsoft Defender ekleyebilirsiniz.

Intune, Windows cihazları için olduğu gibi iOS/iPadOS için otomatik ekleme paketini desteklemez. Intune yapılandırma yönergeleri için iOS/iPadOS önkoşulları ve ekleme yönergeleri için Uç Nokta için Microsoft Defender belgelerinde iOS için Uç Nokta için Microsoft Defender genel bakış bölümüne bakın.

iOS/iPadOS çalıştıran cihazlar için (Denetimli Modda), bu tür cihazlarda platform tarafından sağlanan artan yönetim özellikleri göz önünde bulundurulduğunda özel bir özellik vardır. Bu özelliklerden yararlanmak için Defender uygulamasının bir cihazın Denetimli Modda olup olmadığını bilmesi gerekir. Daha fazla bilgi için bkz . Denetimli cihazlar için dağıtımı tamamlama.

Microsoft Intune yönetim merkezinde oturum açın.

Uygulamalar>Uygulama yapılandırma ilkeleri>+ Ekle'yi ve ardından açılanlisteden Yönetilen cihazlar'ı seçin.

Temel Bilgiler sayfasında profil için bir Ad ve Açıklama (isteğe bağlı) girin, iOS/iPadOS olarak Platform'u ve ardından İleri'yi seçin.

iOS için Microsoft Defender olarak Hedeflenen uygulama'ya tıklayın.

Ayarlar sayfasında, Yapılandırma anahtarınıdenetimli olarak ayarlayın, ardından Değer türüdize olarak yazın ve yapılandırma değeriolarak {{issupervised}} yazın.

Kapsam etiketleri sayfasını açmak için İleri'yi seçin. Kapsam etiketleri isteğe bağlıdır. Devam etmek için İleri'yi seçin.

Atamalar sayfasında, bu profili alacak grupları seçin. Bu senaryoda , Tüm Cihazlar'ı hedeflemek en iyi yöntemdir. Profil atama hakkında daha fazla bilgi için bkz. Kullanıcı ve cihaz profilleri atama.

İlkeyi kullanıcı gruplarına dağıttığınızda, ilke uygulamadan önce kullanıcının cihazda oturum açması gerekir.

İleri'yi seçin.

Gözden Geçir + oluştur sayfasında, işiniz bittiğinde, Oluştur'u seçin. Yeni profil, yapılandırma profilleri listesinde görüntülenir.

Uç Nokta için Microsoft Defender eklenen cihazların sayısını görüntüleme

Uç nokta güvenliği>Uç Nokta algılama ve yanıtı'na> gidip EDR Ekleme Durumu sekmesini seçerek Intune yönetim merkezinden cihaz ekleme durumuyla ilgili bir raporu görüntüleyebilirsiniz.

Bu bilgileri görüntülemek için hesabınıza Microsoft Defender Gelişmiş Tehdit Koruması izni için Okuma'yı içeren bir Intune rolü atanmalıdır.

Cihaz risk düzeyini ayarlamak için uyumluluk ilkesi oluşturma ve atama

Android, iOS/iPadOS ve Windows cihazları için uyumluluk ilkesi, bir cihaz için kabul edilebilir olarak kabul ettiğiniz risk düzeyini belirler.

Uyumluluk ilkesi oluşturma hakkında bilginiz yoksa, Microsoft Intune uyumluluk ilkesi oluşturma makalesindeki İlke oluşturma yordamına başvurun. Aşağıdaki bilgiler, uyumluluk ilkesinin bir parçası olarak Uç Nokta için Microsoft Defender yapılandırmaya özgüdür.

Microsoft Intune yönetim merkezinde oturum açın.

Cihazlar>Uyumluluğu'na tıklayın. İlkeler sekmesinde + İlke oluştur'u seçin.

Platform'da, aşağıdaki seçeneklerden birini seçmek için açılan kutuyu kullanın:

- Android cihaz yöneticisi

- Android Enterprise

- iOS/iPadOS

- Windows 10 ve sonrası

Ardından Oluştur'u seçin.

Temel Bilgiler sekmesinde, bu ilkeyi daha sonra tanımlamanıza yardımcı olacak bir Ad belirtin. Açıklama belirtmeyi de seçebilirsiniz.

Uyumluluk ayarları sekmesinde Uç Nokta için Microsoft Defender kategorisini genişletin ve Cihazın makine risk puanında veya altında olmasını iste seçeneğini tercih ettiğiniz düzeye ayarlayın.

Tehdit düzeyi sınıflandırmaları Uç Nokta için Microsoft Defender tarafından belirlenir.

- Net: Bu düzey en güvenli düzeydir. Cihaz mevcut tehditlere sahip olamaz ve şirket kaynaklarına erişmeye devam edebilir. Herhangi bir tehdit bulunursa cihaz uyumlu olmayan olarak değerlendirilir. (Uç Nokta için Microsoft Defender Secure değerini kullanır.)

- Düşük: Cihaz yalnızca düşük düzeyli tehditler varsa uyumludur. Orta veya yüksek tehdit düzeyine sahip cihazlar uyumlu değildir.

- Orta: Cihazda bulunan tehditler düşük veya ortaysa cihaz uyumludur. Yüksek düzeydeki tehditler algılanırsa cihaz uyumlu olmayan olarak değerlendirilir.

- Yüksek: Bu düzey en az güvenlidir ve tüm tehdit düzeylerine izin verir. Yüksek, orta veya düşük tehdit düzeyine sahip cihazlar uyumlu olarak kabul edilir.

İlkenin ilgili gruplara atanma dahil olmak üzere ilke yapılandırmasını tamamlayın.

Cihaz risk düzeyini ayarlamak için uygulama koruma ilkesi oluşturma ve atama

iOS/iPadOS veya Android için uygulama koruma ilkesi oluşturmak için yordamı kullanın ve Uygulamalar, Koşullu başlatma ve Atamalar sayfalarında aşağıdaki bilgileri kullanın:

Uygulamalar: Uygulama koruma ilkelerinin hedeflemesini istediğiniz uygulamaları seçin. Bu özellik kümesinde, söz konusu uygulamalar, seçtiğiniz mobil tehdit savunması satıcısının cihaz risk değerlendirmesine göre engellenir veya seçmeli olarak silinir.

Koşullu başlatma: Cihaz koşullarının altında, izin verilen en fazla cihaz tehdit düzeyi'ni seçmek için açılan kutuyu kullanın.

Tehdit düzeyi için Değer seçenekleri:

- Güvenli: En güvenli düzeydir. Cihazda herhangi bir tehdit yoktur ve cihaz üzerinden şirket kaynaklarına erişmeye devam edilebilir. Herhangi bir tehdit bulunursa cihaz uyumlu olmayan olarak değerlendirilir.

- Düşük: Cihazda yalnızca düşük düzeydeki tehditler varsa cihaz uyumlu sayılır. Tehdit düzeyi daha yüksekse cihaz uyumlu olmayan durumuna gelir.

- Orta: Cihazda bulunan tehditler düşük veya orta düzeydeyse cihaz uyumlu sayılır. Yüksek düzeydeki tehditler algılanırsa cihaz uyumlu olmayan olarak değerlendirilir.

- Yüksek: Bu en az güvenli olan düzeydir. Bu düzeyde tüm tehdit düzeylerine izin verilir ve mobil tehdit savunması yalnızca raporlama amacıyla kullanılır. Bu ayar için cihazlarda MTD uygulamasının etkin olması gerekir.

Eylem seçenekleri:

- Erişimi engelle

- Verileri sil

Atamalar: İlkeyi kullanıcı gruplarına atayabilirsiniz. Grubun üyeleri tarafından kullanılan cihazlar, Intune uygulama koruması aracılığıyla hedefli uygulamalarda şirket verilerine erişim için değerlendirilir.

Önemli

Korumalı herhangi bir uygulama için uygulama koruma ilkesi oluşturursanız cihazın tehdit düzeyi değerlendirilir. Yapılandırmaya bağlı olarak, kabul edilebilir bir düzeye ulaşamamış cihazlar engellenir veya koşullu başlatmayla seçmeli olarak silinir. Cihazlar engellenirse cihazdaki tehdit çözülene ve seçilen MTD satıcısı tarafından Intune'a bildirilene kadar cihazın şirket kaynaklarına erişimi engellenir.

Koşullu Erişim ilkesi oluşturma

Koşullu Erişim ilkeleri, ayarladığınız tehdit düzeyini aşan cihazların kaynaklarına erişimi engellemek için Uç Nokta için Microsoft Defender verilerini kullanabilir. Cihazdan SharePoint veya Exchange Online gibi şirket kaynaklarına erişimi engelleyebilirsiniz.

İpucu

Koşullu Erişim Microsoft Entra bir teknolojidir. Microsoft Intune yönetim merkezinde bulunan Koşullu Erişim düğümü, Microsoft Entra düğümüdür.

Microsoft Intune yönetim merkezinde oturum açın.

Uç nokta güvenliği>Koşullu Erişim>Yeni ilke oluştur'u seçin. Intune koşullu erişim için ilke oluşturma kullanıcı arabirimini Azure portal sunduğundan, arabirim aşina olabileceğiniz ilke oluşturma iş akışından farklıdır.

İlke Adı girin.

Kullanıcılar için, bu ilkeyi alacak grupları yapılandırmak için Dahil Et ve Dışla sekmelerini kullanın.

Hedef kaynaklar için Bu ilkenin Bulut uygulamalarına ne için geçerli olduğunu seçin'i ve ardından korunacak uygulamaları seçin. Örneğin, Uygulamaları seç'i seçin ve ardından Seç için SharePoint Online ve Office 365 Exchange Online Office 365arayın ve seçin.

Koşullar içinİstemci uygulamaları'nı seçin ve Yapılandır'ıEvet olarak ayarlayın. Ardından , Tarayıcı ve Mobil uygulamalar ile masaüstü istemcileri onay kutularını seçin. Ardından bitti'yi seçerek istemci uygulama yapılandırmasını kaydedin.

Grant için bu ilkeyi cihaz uyumluluk kurallarına göre uygulanacak şekilde yapılandırın. Örneğin:

- Erişim ver'i seçin.

- Cihazın uyumlu olarak işaretlenmesini gerektir onay kutusunu seçin.

- Tüm seçili denetimleri gerektir'i seçin. Yapılandırmayı ver'i kaydetmek için Seç'i seçin.

İlkeyi etkinleştir için Açık'ı ve ardından Oluştur'u seçerek değişikliklerinizi kaydedin.

İlgili içerik

- Android'de Uç Nokta için Microsoft Defender ayarlarını yapılandırma

- Risk düzeyleri için uyumluluğu izleme

Intune belgelerinden daha fazla bilgi edinin:

- Cihazlardaki sorunları düzeltmek için Uç Noktalar için Defender Güvenlik Açığı Yönetimi ile güvenlik görevlerini kullanma

- Cihaz uyumluluk ilkelerini kullanmaya başlama

- Uygulama koruması ilkelerine genel bakış

Uç Nokta için Microsoft Defender belgelerinden daha fazla bilgi edinin: