Ayrıntılı devredilen yönetici ayrıcalıkları (GDAP) tarafından desteklenen iş yükleri

Uygun roller: İş Ortağı Merkezi ile ilgilenen tüm kullanıcılar

Bu makalede, ayrıntılı yönetici ayrıcalıkları (GDAP) tarafından desteklenen iş yükleri için görevler listelenmektedir.

Microsoft Security Copilot

Güvenlik Copilot, bağımsız platforma GDAP erişimini ve belirli gömülü deneyimleri destekler.

Desteklenen Microsoft Entra rolleri

Security Copilot'ın, yapılandırmanız gereken Entra dışı kendi rolleri vardır. Diğer roller desteklense de GDAP erişimi istemek için önerilen roller Güvenlik işleci veya Güvenlik okuyucusu'dur. Müşterinin istenen GDAP rolünü uygun Güvenlik Yardımcı Pilotu rolüne atamak için ek bir adım gerçekleştirmesi gerekir. Daha fazla bilgi için bkz. Güvenlik Copilot için rol atama.

Güvenlik Copilot'ta GDAP, tek başına portala erişim sağlar. Her eklenti, GDAP'i desteklemeyebilecek ek yetkilendirme gereksinimleri gerektirir. Daha fazla bilgi için bkz. GDAPdestekleyen

Ekli deneyimler, diğer iş yüklerine Güvenlik Copilot özellikleri ekler. Bu iş yükleri Microsoft Defender XDR gibi GDAP'yi destekliyorsa, Güvenlik Copilot ekli özellikleri GDAP'yi destekler. Örneğin Purview, Güvenlik Copilot tümleşik deneyimine sahiptir ve GDAP'ı destekleyen bir iş yükü olarak da listelenir. Bu nedenle Purview'daki Security Copilot, GDAP'ı destekler.

Daha fazla bilgi için Security Copilot yerleşik deneyimlere de bakın.

Microsoft Entra Kimlik

Aşağıdaki özellikler dışında tüm Microsoft Entra görevleri desteklenir:

| Alan | Özellikler | Sorun |

|---|---|---|

| Grup yönetimi | Microsoft 365 grubunun oluşturulması, Dinamik üyelik kurallarının yönetimi | Desteklenmez |

| Cihazlar | Enterprise State Roaming ayarlarının yönetimi | |

| Uygulamalar | Oturum açma ile bir kurumsal uygulamayı satır içi olarak onaylama, 'Kullanıcı ayarları' kurumsal uygulamasının yönetimi | |

| Dış kimlikler | Dış kimlik özelliklerinin yönetimi | |

| İzleme | Log Analytics, Tanılama ayarları, Çalışma Kitapları ve Microsoft Entra genel bakış sayfasındaki 'İzleme' sekmesi | |

| Genel bakış sayfası | Akışım - oturum açmış kullanıcının rolleri | Yanlış rol bilgileri görüntülenebilir; gerçek izinleri etkilemez |

| Kullanıcı ayarları | 'Kullanıcı özellikleri' yönetim sayfası | Belirli roller için erişilebilir değil |

Bilinen sorunlar:

- GDAP aracılığıyla Microsoft Entra rolleri Güvenlik Okuyucusu veya Genel Okuyucu rolleri atanmış olan iş ortakları, PIM'in etkinleştirildiği bir müşteri kiracısı üzerinde Entra Rolleri ve yöneticilerine erişmeye çalışırken "Erişim Yok" hatasıyla karşılaşıyor. Genel Yönetici rolüyle çalışır.

- Microsoft Entra Connect Health, GDAP'yi desteklemez.

Exchange yönetim merkezi

Exchange yönetim merkezi için GDAP aşağıdaki görevleri destekler.

| Kaynak türü | Kaynak alt türü | Şu anda destekleniyor | Sorun |

|---|---|---|---|

| Alıcı yönetimi | Posta kutuları | Paylaşılan Posta Kutusu Oluşturma, Posta Kutusunu Güncelleştirme, Paylaşılan/Kullanıcı Posta Kutusuna Dönüştürme, Paylaşılan Posta Kutusunu Silme, Posta Akışı Ayarlarını Yönetme, Posta Kutusu İlkelerini Yönetme, Posta Kutusu Temsilci Seçmeyi Yönetme, E-posta Adreslerini Yönetme, Otomatik Yanıtları Yönetme, Diğer Eylemleri Yönetme, Kişi Bilgilerini Düzenleme, Grup Yönetimi | Başka bir kullanıcının posta kutusunu açma |

| Kaynaklar | Kaynak Oluşturma/Ekleme [Ekipman/Oda], Kaynağı Silme, GAL'den Gizle ayarını yönetme, Rezervasyon temsilcileri ayarlarını yönetme, Kaynak temsilcileri ayarlarını yönetme | ||

| Kişiler | Kişi Oluşturma/Ekleme [Posta Kullanıcısı/Posta Kişisi], Kişi Silme, Kuruluş Ayarlarını Düzenleme | ||

| Posta akışı | İleti İzleme | İleti İzleme Başlat, Varsayılan/özel/otomatik kaydedilen/indirilebilir sorguları denetle, Kurallar | Uyarı, Uyarı İlkeleri |

| Uzak Etki Alanları | Uzak Etki Alanı Ekleme, Uzak Etki Alanını Silme, İleti Raporlamayı Düzenleme, Yanıt Türleri | ||

| Kabul Edilen Etki Alanları | Kabul Edilen Etki Alanlarını Yönet | ||

| Bağlayıcılar | Bağlayıcı Ekleme, Kısıtlamaları Yönetme, Gönderilmiş e-posta kimliği, Bağlayıcıyı Silme | ||

| Roller | Yönetici Rolleri | Rol Grubu Ekleme, Yerleşik Rol Grupları Olmayan Rol Gruplarını Silme, Yerleşik Rol Grupları Olmayan Rol Gruplarını Düzenleme, Rol Grubunu Kopyalama | |

| Geçiş | Geçiş | Geçiş Toplu İşlemi Ekleme, Google Çalışma Alanı Geçişini Deneme, Geçiş Toplu İşlemini Onaylama, Geçiş Toplu İşleminin Ayrıntılarını Görüntüleme, Geçiş Toplu İşlemini Silme | |

| Microsoft 365 yönetim merkezi bağlantısı | Microsoft 365 Yönetici Merkezi'ne gitmek için bağlantı | ||

| Çeşitli | Geri Bildirim Pencere Öğesi, Destek Merkezi Pencere Öğesi | ||

| Pano | Raporlar |

Desteklenen RBAC rolleri şunlardır:

- Exchange Yöneticisi

- Genel Yönetici

- Yardım Masası Yöneticisi

- Genel Okuyucu

- Güvenlik Yöneticisi

- Exchange Alıcı Yöneticisi

Microsoft 365 yönetim merkezi

Önemli

Microsoft 365 yönetim merkezi bazı temel özellikleri hizmet olaylarından ve devam eden geliştirme çalışmalarından etkilenebilir. Etkin Microsoft 365 yönetim merkezi sorunlarını Microsoft Yönetici portalında görüntüleyebilirsiniz.

GDAP için Microsoft 365 yönetim merkezi desteğinin yayınlanmasını duyurmaktan heyecan duyuyoruz. Bu önizleme sürümüyle,

Bu sürüm sınırlı özelliklere sahiptir ve Microsoft 365 yönetim merkezinin aşağıdaki alanlarını kullanmanıza yardımcı olur:

- Kullanıcılar (lisans atama dahil)

- Faturalama>Lisansları

- Sistem Sağlığı>Hizmeti Durumu

- Destek Merkezi>Destek bileti oluşturma

Not

23 Eylül 2024'den itibaren, Microsoft 365 yönetim merkezi'deki sayfalara artık Faturalama > Satın Almaları menüsüne veya Yönetici Adına Yönetici Başına Fatura > Faturalarına ve Ödemelere (AOBO) erişemezsiniz

Bilinen sorunlar:

- Site kullanımı ürün raporları dışarı aktarılamıyor.

- Sol gezinti bölmesinde Tümleşik uygulamalara erişemiyorum.

Microsoft Purview

Microsoft Purview için GDAP aşağıdaki görevleri destekler.

| Çözüm | Şu anda destekleniyor | Sorun |

|---|---|---|

| Audit |

Microsoft 365 denetim çözümleri - Temel/gelişmiş denetimi ayarlama - Arama denetim günlüğü - Denetim günlüğünde arama yapmak için PowerShell kullanma - Denetim günlüğünü dışarı aktarma/yapılandırma/görüntüleme - Denetimi açma ve kapatma - Denetim günlüğü saklama ilkelerini yönetme - Yaygın sorunları/güvenliği aşılmış hesapları araştırma - Denetim günlüğünü dışarı aktarma/yapılandırma/görüntüleme |

|

| Uyumluluk Yöneticisi |

Uyumluluk Yöneticisi - Değerlendirme oluşturma ve yönetme - Değerlendirme şablonları oluşturma/genişletme/değiştirme - Geliştirme eylemlerini atama ve tamamlama - Kullanıcı izinlerini ayarlama |

|

| MIP |

Microsoft Purview Bilgi Koruması Veri sınıflandırma hakkında bilgi edinin Veri kaybı önleme hakkında bilgi edinin Veri Sınıflandırması: - Hassas bilgi türleri oluşturma ve yönetme - Tam Veri Eşleşmesi oluşturma ve yönetme - Etkinlik Gezgini'ne kullanarak etiketlenmiş içerikle yapılanları izleme Bilgi Koruması: - Duyarlılık etiketleri ve etiket ilkeleri oluşturma ve yayımlama - Dosyalara ve e-postalara uygulanacak etiketleri tanımlama - Sitelere ve gruplara uygulanacak etiketleri tanımlama - Şema haline getirilmiş veri varlıklarına uygulanacak etiketleri tanımlama - İstemci tarafı otomatik etiketleme ve sunucu tarafı otomatik etiketleme ve şemalanmış veri varlıklarını kullanarak içeriğe otomatik olarak etiket uygulama - Şifreleme kullanarak etiketlenmiş içeriğe erişimi kısıtlama - Sitelere ve gruplara uygulanan etiketler için gizlilik ve dış kullanıcı erişimini, dış paylaşımı ve koşullu erişimi yapılandırma - Etiket ilkesini varsayılan, zorunlu, eski sürüme düşürme denetimlerini içerecek şekilde ayarlayın ve bunları dosyalara, e-postalara, gruplara ve sitelere ve Power BI içeriğine uygulayın DLP: - DLP ilkesi oluşturma, test ve ayarlama - Uyarıları ve olay yönetimini gerçekleştirme - Etkinlik gezgininde DLP kuralı eşleştirme olaylarını görüntüleme - Uç Nokta DLP ayarlarını yapılandırma |

- etiketli içeriği İçerik Gezgini'nde görüntüleme - Eğitilebilir Sınıflandırıcılar oluşturma ve yönetme - Gruplar ve Siteler etiket desteği |

| Microsoft Purview Veri Yaşam Döngüsü Yönetimi |

Microsoft 365'te Microsoft Purview Veri Yaşam Döngüsü Yönetimi hakkında bilgi edinin - Statik ve uyarlamalı bekletme ilkeleri oluşturma ve yönetme - Bekletme etiketleri oluşturma - Bekletme etiketi ilkeleri oluşturma - Uyarlamalı kapsamlar oluşturma ve yönetme |

-Arşivleme - PST dosyalarını içeri aktarma |

| Microsoft Purview Kayıt Yönetimi |

Microsoft Purview Kayıt Yönetimi - İçeriği kayıt olarak etiketleme - İçeriği mevzuat kaydı olarak etiketleme - Statik ve uyarlamalı bekletme etiketi ilkeleri oluşturma ve yönetme - Uyarlamalı kapsamlar oluşturma ve yönetme - Dosya planıyla bekletme etiketlerini geçirme ve bekletme gereksinimlerinizi yönetme - Bekletme etiketleriyle bekletme ve silme ayarlarını yapılandırma - Olay tabanlı saklama ile bir olay gerçekleştiğinde içeriği saklama |

- Disposition management |

Microsoft 365 uyumluluk portalında desteklenen Microsoft Entra rolleri hakkında bilgi edinmek için bkz . Microsoft Purview'da İzinler

Microsoft 365 Lighthouse

Microsoft 365 Lighthouse , Yönetilen Hizmet Sağlayıcılarının (MSP' ler) küçük ve orta ölçekli işletme müşterileri için cihazları, verileri ve kullanıcıları uygun ölçekte güvenli ve yönetebilir.

GDAP rolleri Lighthouse'da müşterilerin yönetici portallarına tek tek erişmek için kullanılan GDAP rolleri ile aynı müşteriye erişim verir. Lighthouse, kullanıcıların temsilci izinleri düzeyine göre kullanıcılar, cihazlar ve veriler arasında çok kiracılı bir görünüm sağlar. Tüm Lighthouse çok kiracılı yönetim işlevlerine genel bakış için Lighthouse belgelerine bakın.

Artık MSP'ler lighthouse kullanarak herhangi bir müşteri kiracısı için GDAP ayarlayabilir. Lighthouse, bir MSP için farklı MSP iş işlevlerine dayalı rol önerileri sağlar ve Lighthouse GDAP şablonları, iş ortaklarının en az ayrıcalıklı müşteri erişimine olanak tanıyan ayarları kolayca kaydetmesine ve yeniden uygulamasına olanak tanır. Daha fazla bilgi edinmek ve tanıtım görüntülemek için Lighthouse GDAP kurulum sihirbazına bakın.

Microsoft 365 Lighthouse için GDAP aşağıdaki görevleri destekler. Microsoft 365 Lighthouse'a erişmek için gereken izinler hakkında daha fazla bilgi için bkz . Microsoft 365 Lighthouse'da izinlere genel bakış.

| Kaynak | Şu anda destekleniyor |

|---|---|

| Giriş Sayfası | Dahil |

| Kiracılar | Dahil |

| Kullanıcılar | Dahil |

| Cihazlar | Dahil |

| Tehdit yönetimi | Dahil |

| Temel | Dahil |

| Windows 365 | Dahil |

| Hizmet durumu | Dahil |

| Denetim günlükleri | Dahil |

| Ekleme | Müşterilerin bir GDAP ve dolaylı kurumsal bayi ilişkisine veya eklenmek üzere DAP ilişkisine sahip olması gerekir. |

Desteklenen Azure rol tabanlı erişim denetimi (Azure RBAC) rolleri şunlardır:

- Kimlik Doğrulama Yöneticisi

- Uyumluluk Yöneticisi

- Koşullu Erişim Yöneticisi

- Bulut Cihazı Yöneticisi

- Genel Yönetici

- Genel Okuyucu

- Yardım Masası Yöneticisi

- Intune Yöneticisi

- Parola Yöneticisi

- Ayrıcalıklı Kimlik Doğrulama Yöneticisi

- Güvenlik Yöneticisi

- Güvenlik İşleci

- Güvenlik Okuyucusu

- Hizmet Desteği Yöneticisi

- Kullanıcı Yöneticisi

Windows 365

Windows 365 için GDAP aşağıdaki görevleri destekler.

| Kaynak | Şu anda destekleniyor |

|---|---|

| Cloud PC | Bulut bilgisayarları listeleme, Bulut bilgisayar alma, Bulut bilgisayarı yeniden sağlama, Yetkisiz kullanım süresini sona erdir, Bulut bilgisayarı uzak eylemini yeniden sağlama, Bulut bilgisayarları toplu yeniden sağlama uzak eylemi, Bulut bilgisayarları yeniden boyutlandır uzak eylemi, Bulut bilgisayarı uzak eylem sonuçlarını alma |

| Cloud PC cihaz görüntüsü | Cihaz görüntülerini listeleme, Cihaz görüntüsünü alma, Cihaz görüntüsü oluşturma, Cihaz görüntüsünü silme, Kaynak görüntüyü alma, Cihaz görüntüsünü yeniden yükleme |

| Bulut bilgisayar şirket içi ağ bağlantısı | Şirket içi bağlantıyı listeleme, Şirket içi bağlantıyı alma, Şirket içi bağlantı oluşturma, Şirket içi bağlantıyı güncelleştirme, Şirket içi bağlantıyı silme, Sistem durumu denetimlerini çalıştırma, AD etki alanı parolasını güncelleştirme |

| Bulut bilgisayar sağlama ilkesi | Sağlama ilkelerini listeleme, Sağlama ilkesini alma, Sağlama ilkesi oluşturma, Sağlama ilkesini güncelleştirme, Sağlama ilkesini silme, Sağlama ilkesi atama |

| Cloud PC denetim olayı | Denetim olaylarını listeleme, Denetim olayını alma, Denetim etkinlik türlerini alma |

| Cloud PC kullanıcı ayarı | Kullanıcı ayarlarını listeleme, Kullanıcı ayarını al, Kullanıcı ayarı oluştur, Kullanıcı ayarını güncelleştir, Kullanıcı ayarını sil, Ata |

| Bulut bilgisayar destekli bölge | Desteklenen bölgeleri listeleme |

| Cloud PC hizmet planları | Hizmet planlarını listeleme |

Desteklenen Azure RBAC rolleri şunlardır:

- Genel Yönetici

- Intune Yöneticisi

- Güvenlik Yöneticisi

- Güvenlik İşleci

- Güvenlik Okuyucusu

- Genel Okuyucu

- (Doğrulamada) Windows 365 Yöneticisi

Önizleme için desteklenmeyen kaynaklar:

- Yok

Teams yönetim merkezi

Teams yönetim merkezi için GDAP aşağıdaki görevleri destekler.

| Kaynak | Şu anda destekleniyor |

|---|---|

| Kullanıcılar | İlkeleri atama, Ses ayarları, Giden arama, Grup araması teslim alma ayarları, Arama temsilcisi ayarları, Telefon numaraları, Konferans ayarları |

| Teams | Teams ilkeleri, Güncelleştirme ilkeleri |

| Cihazlar | IP telefonları, Teams Odaları, İşbirliği çubukları, Teams ekranları, Teams paneli |

| Yerleşimler | Raporlama etiketleri, Acil durum adresleri, Ağ topolojisi, Ağlar ve konumlar |

| Toplantılar | Konferans köprüleri, Toplantı ilkeleri, Toplantı ayarları, Canlı etkinlik ilkeleri, Canlı etkinlikler ayarları |

| Mesajlaşma ilkeleri | Mesajlaşma ilkeleri |

| Ses | Acil durum ilkeleri, Arama planları, Sesli yönlendirme planları, Arama kuyrukları, Otomatik santraller, Arama parkı ilkeleri, Arama ilkeleri, Arayan Kimliği ilkeleri, Telefon numaraları, Doğrudan yönlendirme |

| Analiz ve raporlar | Kullanım raporları |

| Kuruluş genelinde ayarlar | Dış erişim, Konuk erişimi, Teams ayarları, Teams yükseltmesi, Tatiller, Kaynak hesapları |

| Planlama | Ağ planlayıcısı |

| Teams PowerShell modülü | Teams PowerShell modülündeki tüm PowerShell cmdlet'leri (Teams PowerShell modülü - 3.2.0 Önizleme sürümünde kullanılabilir) |

Desteklenen RBAC rolleri şunlardır:

- Teams Yöneticisi

- Genel Yönetici

- Teams İletişim Yöneticisi

- Teams İletişim Destek Mühendisi

- Teams İletişim Destek Uzmanı

- Teams Cihaz Yöneticisi

- Genel Okuyucu

GDAP erişimi için desteklenmeyen kaynaklar şunlardır:

- Teams'i yönetme

- Takım şablonları

- Teams Uygulamaları

- İlke paketleri

- Teams danışmanı

- Arama Kalitesi Panosu

Microsoft Defender XDR

Microsoft Defender XDR, birleşik bir ihlal öncesi ve sonrası kurumsal savunma paketidir. Gelişmiş saldırılara karşı tümleşik koruma sağlamak için uç noktalar, kimlikler, e-postalar ve uygulamalar arasında algılama, önleme, araştırma ve yanıtı yerel olarak koordine eder.

Microsoft Defender portalı, Microsoft 365 güvenlik yığınındaki Uç Nokta için Microsoft Defender ve Office 365 için Microsoft Defender gibi diğer ürünlerin de evidir.

Tüm özelliklerin ve güvenlik ürünlerinin belgeleri Microsoft Defender portalında sağlanır:

Uç Nokta için Microsoft Defender:

- Uç Nokta için Microsoft Defender

- P1 özelliklerini Uç Nokta için Microsoft Defender

- İş için Microsoft Defender

Office 365 için Microsoft Defender:

- Exchange Online Protection (EOP)

- Office 365 için Microsoft Defender Plan 1

- Office 365 için Microsoft Defender Plan 2

Uygulama idaresi:

Aşağıda, GDAP belirteci kullanarak Microsoft Defender portalına erişen kiracılar için kullanılabilen özellikler yer alır.

| Kaynak türü | Şu anda destekleniyor |

|---|---|

| Microsoft Defender XDR özellikleri | Tüm Microsoft Defender XDR özellikleri (daha önce bağlantılı belgelerde listelendiği gibi): Olaylar, Gelişmiş tehdit avcılığı, İşlem Merkezi, Tehdit Analizi, Aşağıdaki güvenlik iş yüklerinin Microsoft Defender XDR'ye bağlantısı: Uç Nokta için Microsoft Defender, Kimlik için Microsoft Defender, Cloud Apps için Microsoft Defender |

| Uç Nokta için Microsoft Defender özellikleri | Daha önce bağlantılı belgelerde listelenen tüm Uç Nokta için Microsoft Defender özellikleri, |

| Office 365 için Microsoft Defender | Önceki bağlantılı belgelerde listelenen tüm Office 365 için Microsoft Defender özellikleri. Bu tablodaki her lisans için ayrıntılara bakın: Office 365 için Microsoft Defender ve Exchange Online Protection dahil olmak üzere Office 365 Güvenliği |

| Uygulama İdaresi | Kimlik doğrulaması GDAP belirteci için çalışır (App+User belirteci), Yetkilendirme ilkeleri daha önce olduğu gibi kullanıcı rollerine göre çalışır |

Microsoft Defender portalında desteklenen Microsoft Entra rolleri:

Microsoft Defender portalında desteklenen rollerin belgeleri

Not

Tüm roller tüm güvenlik ürünleri için geçerli değildir. Belirli bir üründe hangi rollerin desteklendiği hakkında bilgi için ürün belgelerine bakın.

SKU başına Microsoft Defender portalında desteklenen MDE özellikleri

| SKU başına uç nokta özellikleri | İş için Microsoft Defender | Uç Nokta için Microsoft Defender Plan 1 | Uç Nokta için Microsoft Defender Plan 2 |

|---|---|---|---|

| Merkezi yönetim | X | X | X |

| Basitleştirilmiş istemci yapılandırması | X | ||

| Tehdit ve güvenlik açığı yönetimi | X | X | |

| Saldırı yüzeyini azaltma | X | X | X |

| Yeni nesil koruma | X | X | X |

| Uç nokta algılama ve yanıt | X | X | |

| Otomatik araştırma ve yanıt | X | X | |

| Tehdit avcılığı ve altı aylık veri saklama | X | ||

| Tehdit analizi | X | X | |

| Windows, MacOS, iOS ve Android için platformlar arası destek | X | X | X |

| Microsoft tehdit uzmanları | X | ||

| İş Ortağı API'leri | X | X | X |

| Müşteriler genelinde güvenlik olaylarını görüntülemek için Microsoft 365 Lighthouse | X |

Power BI

Power BI iş yükü için GDAP aşağıdaki görevleri destekler.

| Kaynak türü | Şu anda destekleniyor |

|---|---|

| Yönetici görevleri | - "Azure bağlantıları" dışında "Yönetici portalı" altındaki tüm menü öğeleri |

Kapsamda desteklenen Microsoft Entra rolleri:

- Doku Yöneticisi

- Genel Yönetici

Power BI özellikleri kapsam dışında:

- Yönetici olmayan tüm görevlerin çalışması garanti değildir

- Yönetici portalı altında "Azure bağlantıları"

SharePoint

SharePoint için GDAP aşağıdaki görevleri destekler.

| Kaynak türü | Şu anda destekleniyor |

|---|---|

| Giriş sayfası | Kartlar işlenir ancak veriler işlenmeyebilir |

| Site Yönetimi – Etkin Siteler | Site oluşturma: Ekip sitesi, İletişim sitesi, Site sahibi atama/değiştirme, Site oluşturma sırasında siteye duyarlılık etiketi atama (Microsoft Entra Id'de yapılandırıldıysa), Sitenin duyarlılık etiketini değiştirme, Siteye gizlilik ayarları atama (duyarlılık etiketiyle önceden tanımlı değilse), Siteye üye ekleme/kaldırma, Site dış paylaşım ayarlarını düzenleme, Site adını düzenle, Site URL'sini düzenle, Site etkinliğini görüntüleme, Depolama sınırını düzenleme, Site silme, Sitelerin yerleşik görünümlerini değiştirme, Site listesini CSV dosyasına dışarı aktarma, Sitelerin özel görünümlerini kaydetme, Siteyi Hub ile ilişkilendirme, Siteyi Hub olarak kaydetme |

| Site Yönetimi – Etkin Siteler | Diğer siteleri oluşturma: Belge Merkezi, Enterprise Wiki, Yayımlama Portalı, İçerik Merkezi |

| Site Yönetimi – Silinen Siteler | Siteyi geri yükleme, Siteyi kalıcı olarak silme (Microsoft 365 grup bağlantılı ekip siteleri dışında) |

| İlkeler – Paylaşım | SharePoint ve OneDrive İş için Dış Paylaşım ilkeleri ayarlama, "Diğer dış paylaşım ayarlarını" değiştirme, Dosya ve Klasör bağlantıları için ilke ayarlama, Paylaşım için "Diğer ayarları" değiştirme |

| Erişim denetimi | Yönetilmeyen cihaz ilkesini ayarlama/değiştirme, Boşta oturumlar zaman çizelgesi ilkelerini ayarlama/değiştirme, Ağ konumu ilkesini ayarlama/değiştirme (Microsoft Entra IP ilkesinden ayrı, Modern kimlik doğrulama ilkesini ayarlama/değiştirme, OneDrive erişimini ayarlama/değiştirme |

| Ayarlar | SharePoint - Giriş sitesi, SharePoint - Bildirimler, SharePoint - Sayfalar, SharePoint - Site oluşturma, SharePoint - Site depolama sınırları, OneDrive - Bildirimler, OneDrive - Bekletme, OneDrive - Depolama sınırı, OneDrive - Eşitleme |

| PowerShell | Bir müşteri kiracısını GDAP yöneticisi olarak bağlamak için, varsayılan ortak uç nokta yerine AuthenticanUrl parametresinde bir kiracı yetkilendirme uç noktası (müşterinin kiracı kimliğiyle) kullanın.Örneğin, Connect-SPOService -Url https://contoso-admin.sharepoing.com -AuthenticationUrl https://login.microsoftonline.com/<tenantID>/oauth2/authorize. |

Kapsamdaki roller şunlardır:

- SharePoint Yöneticisi

- Genel Yönetici

- Genel Okuyucu

Kapsamın dışında olan SharePoint Admin Center özellikleri şunları içerir:

- Tüm Klasik Yönetici özellikleri/işlevleri/şablonları kapsam dışındadır ve doğru çalışacağı garanti edilmemektedir

- Not: SharePoint Yönetim Merkezi tarafından desteklenen tüm GDAP rolleri için iş ortakları, müşteri SharePoint sitesindeki dosya ve klasörlerdeki dosyaları ve izinleri düzenleyemez. Bu, müşteriler için bir güvenlik riskiydi ve artık ele alınmaktadır.

Dynamics 365 ve Power Platform

Power platform ve Dynamics 365 müşteri etkileşimi uygulamaları (Satış, Hizmet) için GDAP aşağıdaki görevleri destekler.

| Kaynak türü | Şu anda destekleniyor |

|---|---|

| Yönetici görevleri | - Power Platform yönetim merkezindeki tüm menü öğeleri |

Kapsamda desteklenen Microsoft Entra rolleri şunlardır:

- Power platform yöneticisi

- Genel yönetici

- Yardım Masası Yöneticisi (Yardım + Destek için)

- Hizmet Desteği Yöneticisi (Yardım + Destek için)

Kapsam dışı özellikler:

- https://make.powerapps.com GDAP'i desteklemez.

Dynamics 365 Business Central

Dynamics 365 Business Central için GDAP aşağıdaki görevleri destekler.

| Kaynak türü | Şu anda destekleniyor |

|---|---|

| Yönetici görevleri | Tüm görevler* |

* Bazı görevler için Dynamics 365 Business Central ortamında yönetici kullanıcıya atanmış izinler gerekir. Kullanılabilir belgelere bakın.

Kapsamda desteklenen Microsoft Entra rolleri şunlardır:

- Dynamics 365 yöneticisi

- Genel yönetici

- Yardım Masası yöneticisi

Kapsam dışı özellikler:

- Hiçbiri

Dynamics Yaşam Döngüsü Hizmetleri

Dynamics Yaşam Döngüsü Hizmetleri için GDAP aşağıdaki görevleri destekler.

| Kaynak türü | Şu anda destekleniyor |

|---|---|

| Yönetici görevleri | Tüm görevler |

Kapsamda desteklenen Microsoft Entra rolleri şunlardır:

- Dynamics 365 yöneticisi

- Genel yönetici

Kapsam dışı özellikler:

- Hiçbiri

Intune (Endpoint Manager)

Kapsamda desteklenen Microsoft Entra rolleri:

- Intune Yöneticisi

- Genel Yönetici

- Genel Okuyucu

- Rapor Okuyucusu

- Güvenlik okuyucusu

- Uyumluluk Yöneticisi

- Güvenlik Yöneticisi

Yukarıdaki rollerin erişim düzeyini denetlemek için Intune RBAC belgelerine bakın.

Intune desteği, Microsoft Tunnel için sunucuları kaydederken veya Intune için bağlayıcılardan herhangi birini yapılandırırken veya yüklerken GDAP kullanımını içermez. Intune bağlayıcılarına örnek olarak Active Directory için Intune Bağlayıcısı, Mobil tehdit savunma bağlayıcısı ve Uç Nokta için Microsoft Defender bağlayıcısı verilebilir ancak bunlarla sınırlı değildir.

Bilinen Sorun: Office uygulamalarında ilkelere erişen iş ortakları "OfficeSettingsContainer için veri alınamadı" hata mesajını almaktadır. Bu sorunu Microsoft'a bildirmek için guid kullanın."

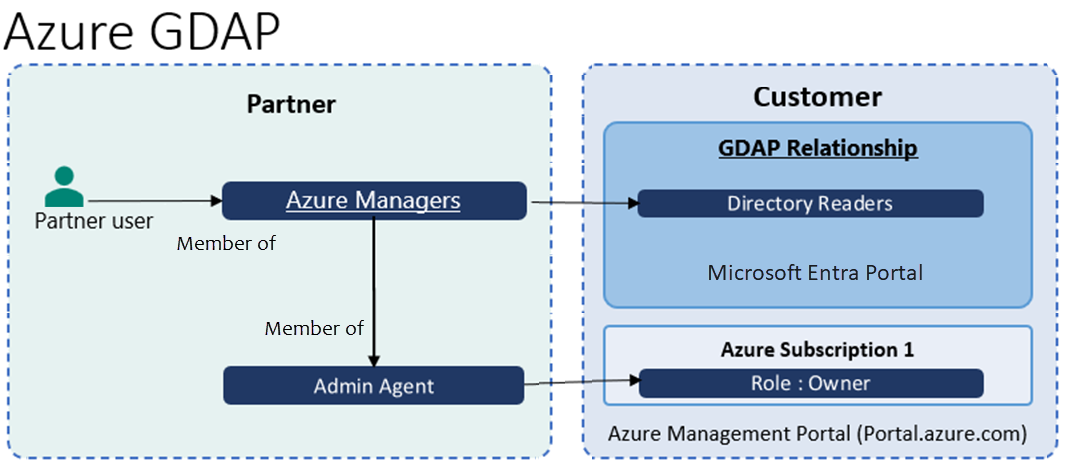

Azure portal

KapsamdaKi Microsoft Entra rolleri:

- Azure aboneliğine sahip olarak erişmek için Dizin Okuyucuları (en az ayrıcalıklı rol) gibi herhangi bir Microsoft Entra rolü

GDAP rol kılavuzu:

- İş ortağı ve müşterinin Kurumsal Bayi ilişkisi olmalıdır

- İş ortağının, Azure'ı yönetmek için güvenlik grubu (örneğin Azure Yöneticileri) oluşturması ve önerilen en iyi yöntem olarak müşteri başına erişim bölümleme için Yönetici Aracıları altında iç içe yerleştirmesi gerekir.

- İş ortağı müşteri için Azure planı satın alırken Azure aboneliği sağlanır ve Yönetici Aracıları grubuna Azure aboneliğinde sahip olarak Azure RBAC atanır

- Azure Yöneticileri güvenlik grubu Yönetici Aracıları grubunun üyesi olduğundan, Azure Yöneticilerine üye olan kullanıcılar Azure aboneliği RBAC sahibi olur

- Azure aboneliğine müşterinin sahibi olarak erişmek için, Dizin Okuyucular (en az ayrıcalıklı rol) gibi tüm Microsoft Entra rolleri Azure Yöneticileri güvenlik grubuna atanmalıdır

Alternatif Azure GDAP kılavuzu (Yönetici Aracısı kullanmadan)

Ön koşullar:

- İş ortağı ve müşterinin Kurumsal Bayi ilişkisi vardır.

- İş ortağı, Azure yönetmek için bir güvenlik grubu oluşturur ve önerilen en iyi yöntem olduğu gibi müşteri erişimi bölümleme başına HelpDeskAgents grubu altında iç içe yerleştirilmiştir.

- İş ortağı müşteri için bir Azure planı satın alır. Azure aboneliği verilir ve iş ortağı, Azure aboneliğinde

sahibi olarak, Azure RBAC ileYönetici Aracıları grubuna atanır, ancak Yardım Masası Aracıları için herhangi bir RBAC rol ataması yapılmaz.

İş ortağı yöneticisi adımları:

Abonelikte iş ortağı yöneticisi, Azure aboneliğinde Yardım Masası FPO'sunu oluşturmak için PowerShell kullanarak aşağıdaki betikleri çalıştırır.

HelpDeskAgents grubuna ulaşmak

object IDiçin iş ortağı kiracısına bağlanın.Connect-AzAccount -Tenant "Partner tenant" # Get Object ID of HelpDeskAgents group Get-AzADGroup -DisplayName HelpDeskAgentsMüşterinizin şunlara sahip olduğundan emin olun:

- Sahip veya kullanıcı erişimi yöneticisi rolü

- Abonelik düzeyinde rol atamaları oluşturma izinleri

Müşteri adımları:

İşlemi tamamlamak için müşterinizin PowerShell veya Azure CLI kullanarak aşağıdaki adımları gerçekleştirmesi gerekir.

PowerShell kullanıyorsanız müşterinin modülü güncelleştirmesi

Az.Resourcesgerekir.Update-Module Az.ResourcesCSP aboneliğinin bulunduğu kiracıya bağlanın.

Connect-AzAccount -TenantID "<Customer tenant>"az login --tenant <Customer tenant>Aboneliğe bağlanın.

Not

Bu yalnızca kullanıcının kiracıdaki birden çok abonelik üzerinde rol atama izinleri varsa geçerlidir.

Set-AzContext -SubscriptionID <"CSP Subscription ID">az account set --subscription <CSP Subscription ID>Rol atamasını oluşturun.

New-AzRoleAssignment -ObjectID "<Object ID of the HelpDeskAgents group from step above>" -RoleDefinitionName "Owner" -Scope "/subscriptions/'<CSP subscription ID>'"az role assignment create --role "Owner" --assignee-object-id <Object ID of the HelpDeskAgents group from step above> --scope "/subscriptions/<CSP Subscription Id>"

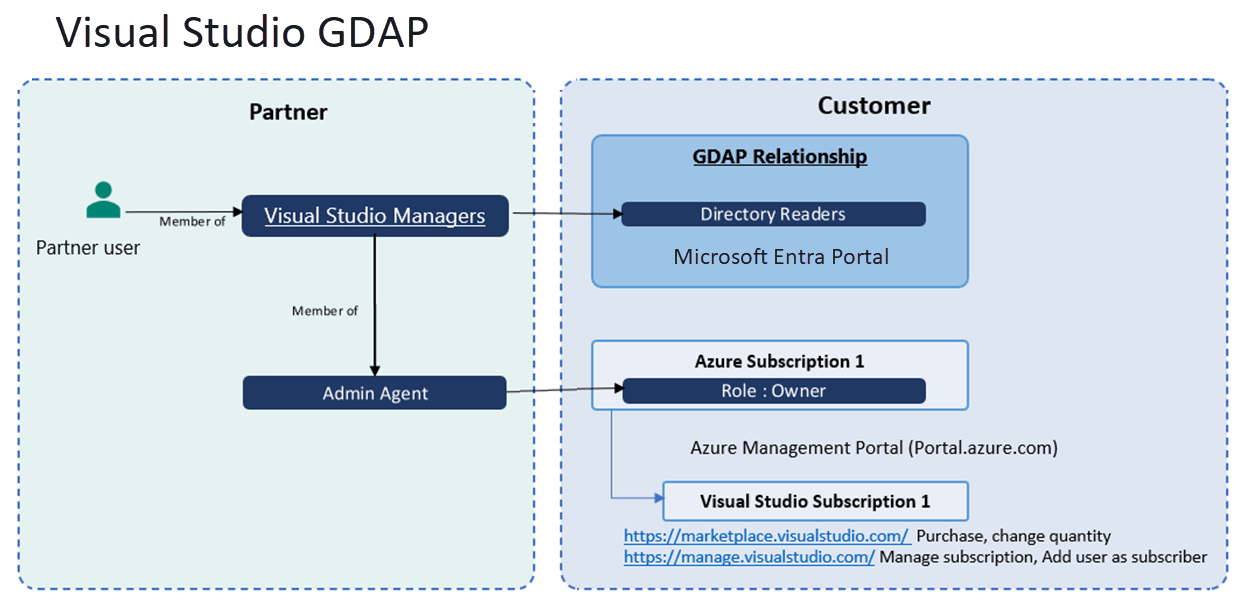

Visual Studio

KapsamdaKi Microsoft Entra rolleri:

- Azure aboneliğine sahip olarak erişmek için Dizin Okuyucuları (en az ayrıcalıklı rol) gibi herhangi bir Microsoft Entra rolü

İş ortaklarına GDAP rol kılavuzu:

- Önkoşullar:

- İş ortağı ve müşterinin Kurumsal Bayi ilişkisi olmalıdır

- İş ortağının müşteri için Azure aboneliği satın alması gerekir

- İş ortağı, Visual Studio aboneliklerini satın almak ve yönetmek için güvenlik grubu (örneğin, Visual Studio yöneticileri) oluşturmalı ve önerilen en iyi yöntem olarak müşteri başına erişim bölümleme için Yönetici Aracıları altında iç içe yerleştirmelidir.

- Visual Studio satın alma ve yönetmeye yönelik GDAP rolü, Azure GDAP ile aynıdır .

- Visual Studio yöneticileri Güvenlik Grubuna, Sahip olarak Azure aboneliğine erişmek için Dizin Okuyucuları (en az ayrıcalıklı rol) gibi herhangi bir Microsoft Entra rolü atanmalıdır

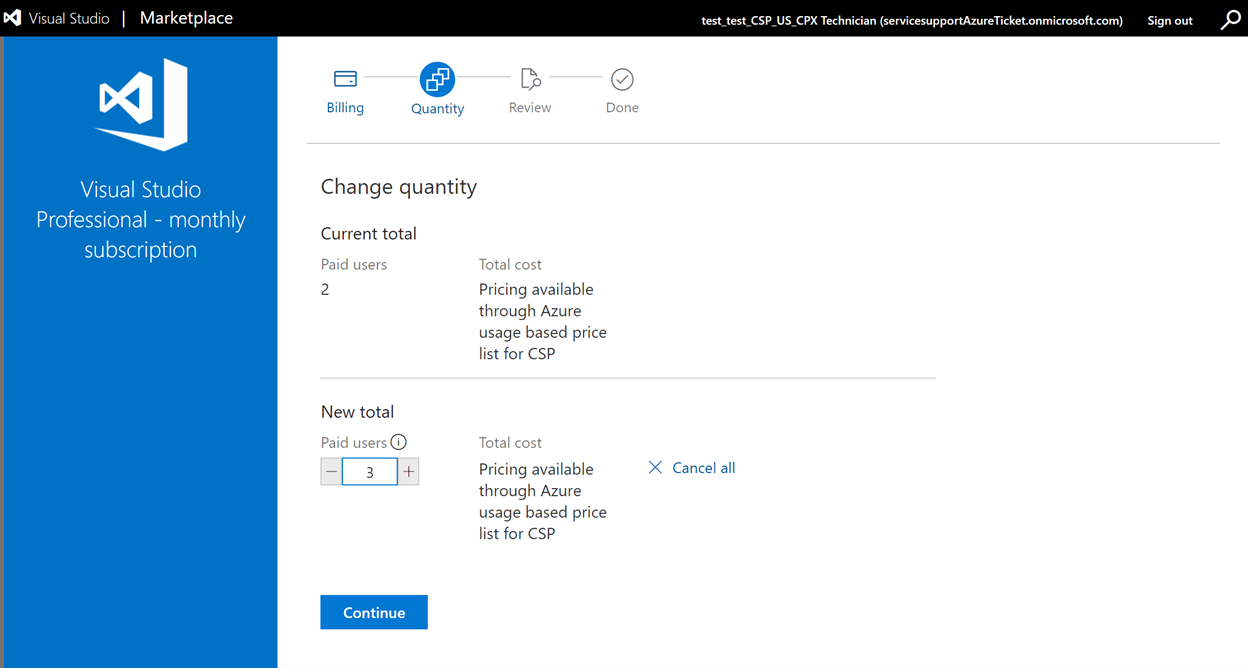

Visual Studio yöneticileri Güvenlik Grubu'nun bir parçası olan kullanıcılar, Market'da Visual Studio aboneliği satın (Yönetici Aracıları kullanıcılarının iç içe geçmiş üyesinin Azure aboneliğine erişimi olması nedeniyle) - Visual Studio yöneticileri güvenlik grubunun parçası olan kullanıcılar Visual Studio aboneliklerinin miktarını değiştirebilir

- Visual Studio yöneticileri güvenlik grubunun parçası olan kullanıcılar Visual Studio aboneliğini iptal edebilir (miktarı sıfır olarak değiştirerek)

- Visual Studio yöneticileri güvenlik grubunun parçası olan kullanıcılar, Visual Studio aboneliklerini yönetmek için abone ekleyebilir (örneğin, müşteri dizinine göz atın ve Abone olarak Visual Studio rol ataması ekleyin)

Visual Studio özellikleri kapsam dışında:

- Hiçbiri

GDAP Hizmeti yönetim sayfasında neden bazı DAP AOBO bağlantılarını göremiyorum?

| DAP AOBO bağlantıları | GDAP Hizmet Yönetimi sayfasında eksik olmasının nedeni |

|---|---|

| Microsoft 365 Planner https://portal.office.com/ |

Microsoft 365 AOBO bağlantısının zaten var olan bir kopyası. |

| Sway https://portal.office.com/ |

Microsoft 365 AOBO bağlantısının zaten var olan bir kopyası. |

| Windows 10 https://portal.office.com/ |

Microsoft 365 AOBO bağlantısının zaten var olan bir kopyası. |

|

Bulut Uygulamaları Güvenliği https://portal.cloudappsecurity.com/ |

Cloud Apps için Microsoft Defender kullanımdan kaldırıldı. Bu portal, GDAP'yi destekleyen Microsoft Defender XDRile birleştirilir. |

| Azure IoT Central https://apps.azureiotcentral.com/ |

Şu anda desteklenmiyor. GDAP için kapsam dışı. |

| Windows Defender Gelişmiş Tehdit Koruması https://securitycenter.windows.com |

Windows Defender Gelişmiş Tehdit Koruması kullanımdan kaldırıldı. İş ortaklarının GDAP'yi destekleyen Microsoft Defender XDR'ye geçmeleri tavsiye edilir. |