Belirteç hırsızlığı playbook'u

Bu makale ve buna eşlik eden karar ağacı, güvenlik analistlerine ve olay yanıtlayıcılarına kuruluştaki belirteç hırsızlığı saldırılarını belirleme ve araştırma konusunda rehberlik sağlar. Kuruluşlar güvenlik duruşlarını artırdıkça tehdit aktörleri kaynakları tehlikeye atmak için daha gelişmiş teknikler kullanır. Belirteç hırsızlığı saldırılarından kaynaklanan hasarı araştırmak, kapsamak ve düzeltmek için hızlı yanıt gerekir.

Bir belirteç hırsızlığı saldırısı, tehdit aktörlerinin çok faktörlü kimlik doğrulamasını karşılasa bile kullanıcıya verilen belirteçleri ele geçirmesi ve yeniden yürütmesi durumunda gerçekleşir. Kimlik doğrulama gereksinimleri karşılandığından, tehdit aktöre çalınan belirteci kullanarak kuruluş kaynaklarına erişim verilir.

Daha fazla bilgi edinin:

Önkoşullar

- Kullanıcılar ve hizmet sorumluları için Microsoft Entra Id oturum açma ve denetim günlüklerine erişim

- Aşağıdaki Microsoft Entra rollerinden birine atanmış bir hesap:

- Güvenlik Yöneticisi

- Güvenlik Okuyucusu

- Genel Okuyucu

- Güvenlik İşleci

Öneriler

Gerekli olmasa da şunları öneririz:

- Gelişmiş tehdit avcılığı özelliğini etkinleştirme ve son yedi günlük olay verilerine erişme

- Office 365'i Bulut için Microsoft Defender Apps'e bağlama, uygulama bağlayıcıSı API'sini kullanarak Bulut için Microsoft Defender Uygulamalarını mevcut Microsoft 365 hesabınıza bağlama yönergeleri sağlar.

- Ek sinyaller için Birleşik Erişim Günlüğü'ne erişme

- Office 365'teki adli yapıtlar ve bunların nerede bulunacağı, araştırmacılara hangi verilerin hangi portalda kullanılabilir olduğunu anlamaları için açıklamalar ve ipuçları sağlar.

- Microsoft Entra ID P2 ve E5 lisanslarındaki Microsoft Entra ID premium risk algılamaları , daha ayrıntılı araştırma tetikleyicileri ve yönergesi sağlar

- Ek sinyallere erişmek için federasyon yerine parola karması eşitlemesi (PHS) ile yönetilen kimlik doğrulama yapılandırması kullanma

Gereksinimler

SIEM yapılandırma

Microsoft Sentinel gibi güvenlik bilgileri ve olay yönetimi (SIEM) araçları merkezi günlük görünürlüğüne sahiptir. SIEM'i aşağıdakiler için risk olaylarını almak üzere yapılandırın:

- Oturum açma günlükleri ve denetim günlükleri

- Microsoft Sentinel tümleştirmesi (Önizleme), uyarıların ve bulma verilerinin merkezi olarak izlenmesini sağlamak için Bulut için Microsoft Defender Uygulamalarının Microsoft Sentinel (ölçeklenebilir, bulutta yerel SIEM ve SOAR) ile nasıl tümleştirileceğini açıklar.

- Office oturum açma günlükleri ve denetim günlükleri

- İlgili uyarıları yapılandırma

Daha fazla bilgi edinin:

Tehdit algılama ve yanıt için Microsoft Sentinel (veya üçüncü taraf SIEM) kurallarını, Tehditleri algılama bölümünde verilen yönergeleri izleyerek yapılandırın.

Daha fazla bilgi edinin:

- Microsoft Entra Kimlik Koruması uyarıları ayarlayın. Nasıl Yapılır: Risk verilerini dışarı aktarma, RiskyUsers, UserRiskEvents, RiskyServicePrincipals ve ServicePrincipalRiskEvents verilerini Log Analytics çalışma alanına göndermek, verileri depolama hesabına arşivlemek, bir olay hub'ına veri akışı yapmak veya bir iş ortağı çözümüne veri göndermek için Microsoft Entra Id'deki tanılama ayarlarını değiştirerek verilerin daha uzun süreler boyunca nasıl depolanacaklarını açıklar.

SIEM'i Bulut için Microsoft Defender Uygulamaları ile tümleştirme

Bulut için Microsoft Defender Uygulamalar ve Microsoft Sentinel varsayılan olarak bağlanır. Microsoft Sentinel kullanmıyorsanız, SIEM'inizi Microsoft Sentinel, ArcSight by Open Text ve genel ortak olay biçimini (CEF) destekleyen Bulut için Microsoft Defender Uygulamalarına bağlayın.

Daha fazla bilgi edinin:

SIEM'i Microsoft Graph API ile tümleştirme

SIEM'i Microsoft Graph Güvenlik API'siyle bağlayın.

- Desteklenen tümleştirme seçenekleri : İçgörüleri türetmek için uygulamanızı bağlamak için kod yazın. Microsoft Graph güvenlik API'sine genel bakış , temel özellikleri açıklar ve kod örnekleri sağlar.

- Yerel tümleştirmeler ve bağlayıcılar - Microsoft iş ortakları tarafından oluşturulmuş

- Bağlayıcılar - SIEM çözümleri, güvenlik düzenleme otomatik yanıtı (SOAR), olay izleme ve hizmet yönetimi (ITSM), raporlama vb. aracılığıyla API için

- Microsoft'un bağlayıcıları listesi, Microsoft Graph Güvenlik API'sine bağlanma seçeneklerini açıklar.

Sondajları

Tetikleyiciler, araştırma denetim listeleri ve daha fazlası hakkında rehberlik için aşağıdaki bölümleri gözden geçirin. Araştırmanıza ve karar verme sürecinize yardımcı olması için belirteç hırsızlığı iş akışı karar ağacını kullanın.

Araştırma tetikleyicileri

Her kuruluşun tipik ve atipik senaryoları vardır. Tetikleyicileri veya olağan dışı etkinliği belirlemek için aşağıdaki araştırma denetim listesini kullanın:

- Kimlikler

- Oturum açma günlükleri

- Denetim günlükleri

- Office uygulaması

- Etkilenen kullanıcılarla ilişkilendirilmiş cihazlar

Bu kullanıcı etkinliklerinin geçerli olduğu onaylanırsa ihlal olmaz. Geçerli oldukları doğrulanamazsa bir ihlal olduğunu varsayalım ve azaltma eylemleriyle devam edin. Microsoft Sentinel portalında veya SIEM'de olay türlerini arayarak ve araştırarak belirteç hırsızlığı girişimlerini algılayın.

Daha fazla bilgi edinin:

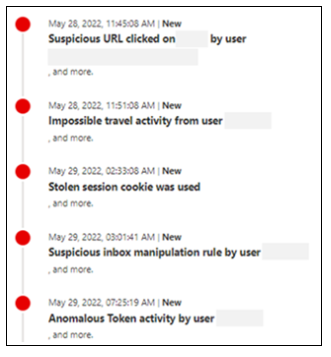

Belirteç hırsızlığı saldırısına işaret eden aşağıdaki olaylar için uyarılar aldığınızdan emin olun:

Microsoft Entra Kimlik Koruması özelliği aşağıdaki tetikleyicilere sahiptir:

Anormal belirteç (çevrimdışı algılama) - algılanan atipik belirteç özellikleri veya tanıdık olmayan bir konumdan kullanılan belirteç. Bu davranışı algılayan algoritmalar, Microsoft 365 özelliklerine sahip Microsoft Entra ID verilerini kullanır. Bu algılama, saldırganın belirteci yeniden yürüterek yürütmediğini gösterir.

Tanıdık olmayan oturum açma özellikleri - oturum açma geçmişiyle karşılaştırıldığında oturum açma anormaldir. Bu olay, kullanıcı oturum açma özellikleri tanıdık olmadığında oluşur.

Tanıdık olmayan oturum açma – etkileşimli olmayan bir oturum açma gerçekleşir. Özellikle şüpheli cihazlarda algılanırsa, tanıdık olmayan oturum açma işlemlerinde incelemeyi artırın. Etkileşimli olmayan oturum açma işlemleri için algılamaya hemen dikkat etmenizi öneririz.

Birincil Yenileme Belirtecine (PRT) erişme girişimi - Windows 10 ve 11'de, PRT ve ilişkili yapıtlara şüpheli erişimi algılar Uç Nokta için Microsoft Defender. Algılamalar, kaynak koşullu erişimini denetleyen Microsoft Entra risk puanına girer. Bu algılama düşük hacimli ve seyrek algılanır.

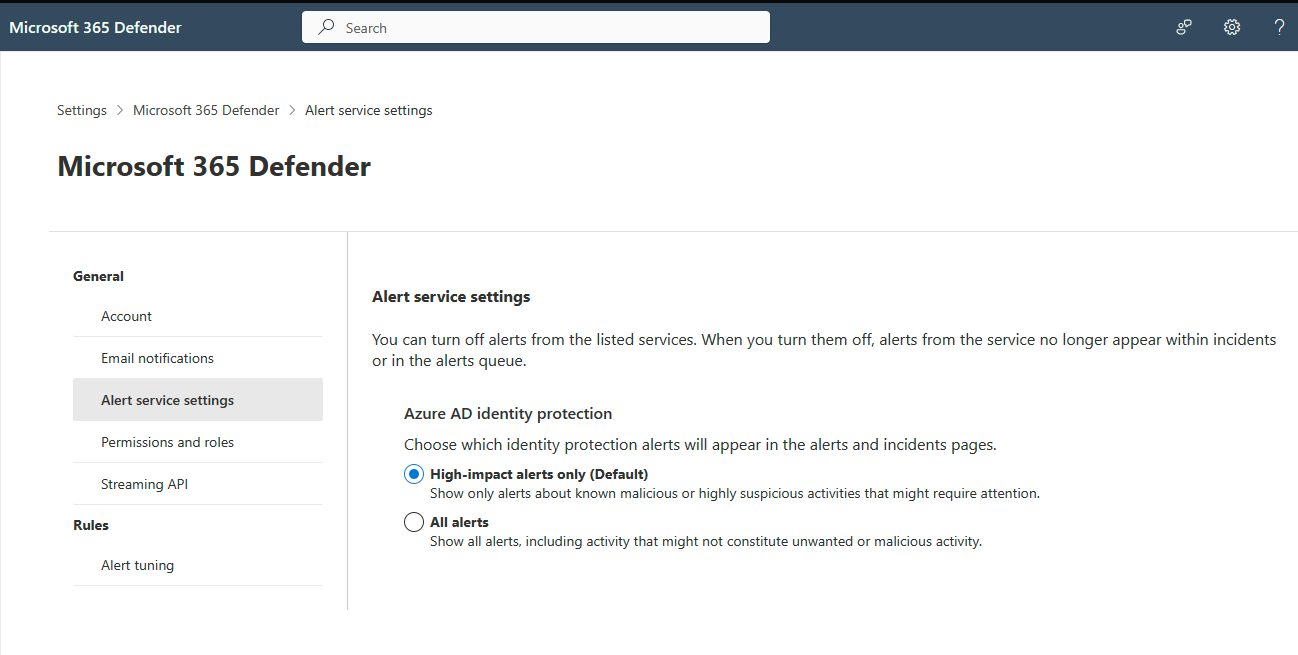

Microsoft Defender XDR algılamaları – algılamaları tek bir portalda görmek için Microsoft Entra Kimlik Koruması ve Microsoft Defender XDR'yi tümleştirin.

- Varsayılan olarak, güvenlik işlem merkezi (SOC) için en uygun uyarılar etkinleştirilir. Tüm Microsoft Entra IP risk algılamaları için veya tümleştirmeyi kapatmak için Microsoft Defender XDR Uyarı hizmeti ayarında değişikliği yapın.

Şüpheli URL'ler : Kullanıcı kimlik avı e-posta bağlantısına tıklamış olabilir. Şüpheli e-posta bir saldırgan-ortadaki (AiTM) kimlik avı seti ve bir saldırının başlangıcı olabilir.

Diğer şüpheli davranışlar - Microsoft 365 için Defender gelişmiş avcı uyarı kanıtı ve uyarı tabloları belirteç hırsızlığını gösteren eylemleri gösterir. Aşağıdakileri belirlemek için günlükleri gözden geçirin:

- Kullanıcı tarafından toplu dosya indirme

- Kullanıcı tarafından olağan dışı dosya indirme

- Hesaba çok faktörlü kimlik doğrulaması veya parolasız kimlik bilgisi ekleme

- Posta kutusu iletme kuralları eklendi veya düzenlendi

Araştırma başlatılıyor

Başlamadan önce: Önkoşulları tamamlayın ve etkinleştirin. Buna ek olarak, bu playbook Microsoft müşterilerinin ve araştırma ekiplerinin Microsoft 365 E5 veya Microsoft Entra ID P2 lisans paketinin kullanılabilir veya yapılandırılmamış olabileceğini varsayar. Bu nedenle, sağlanan otomasyon kılavuzuna dikkat edin.

Bu araştırmada, şu durumlarda olası belirteç hırsızlığı güvenliğinin aşıldığını gösteren bir göstergeniz olduğu varsayılır:

- Kullanıcı raporu

- Microsoft Entra oturum açma günlükleri örneği

- Microsoft Entra Kimlik Koruması algılama

Araştırma denetim listesi

Tipik senaryolarınız hakkında bilgi edinmek için anomalileri veya olağan dışı etkinlikleri belirleyin:

- Kimlik

- Oturum açma günlükleri - beklenmeyen konum veya cihaz

- Denetim günlükleri - yeni kaydedilen cihazlar, ek çok faktörlü kimlik doğrulama seçenekleri veya kimlik bilgisi değişiklikleri.

- Office uygulaması s - tetikleyici gerçekleştikten sonra yapılan değişiklikler

- Cihazlar - etkilenen kullanıcılarla ilişkilendirilmiş. Olay tetikleyicisi sonrasındaki uyarıları değerlendirin.

Gizliliği ihlal veya belirteç hırsızlığı kanıtı: kullanıcı onayı

Güvenliği aşılmış olabilecek kullanıcı hesapları belirledikten sonra şüpheli etkinlikleri doğrulayın. Bu işlem her kuruluş için farklılık gösterir.

Daha fazla bilgi edinin:

Kullanıcı ve/veya cihaz araştırması

Bir hesabın veya birden çok kullanıcı hesabının gizliliğinin ihlal edilmiş olduğunu düşünüyorsanız, araştırma etkinliklerinizi iki bağlam arasında ayırt edin: kullanıcı oturumları ve makine-cihaz.

Kullanıcı araştırma denetim listesi

Kullanıcı davranışı olan günlükleri araştırın. Şu durumda şüpheli kullanıcı etkinliği vardır:

- Microsoft Entra Kimlik Koruması veya benzer bir özellikte uyarılar belirteç hırsızlığını önerir

- Kullanıcıya eklenen ek kimlik bilgileri veya cihazlar

- İptal edilecek kimlik listesini kaydetme

- Etkilenen kullanıcılar şüpheli e-postalar alır

- Kimlik avı veya kötü amaçlı e-postalarda, etkilenen diğer kullanıcıları araştırmak ve belirlemek için Microsoft Defender XDR kullanın

- Microsoft 365'te teslim edilen kötü amaçlı e-postaları araştırma, şüpheli e-posta iletilerini bulma ve araştırmayı açıklar.

- Kimlik avı araştırması , kuruluşunuzdaki kimlik avı saldırılarını tanımlama ve araştırma konusunda rehberlik sağlar.

- Etkilenen ayrıcalıklı hesaplar

- Riskten sonra yapılan ayrıcalıklı hesap değişikliklerini gözden geçirme

- Gelen kutusu kuralları oluşturma

- Şüpheli posta kutusu kurallarını kaydetme

- Güvenliği aşılmış kullanıcılar

- Belge IP adresleri ve kullanıcı hesapları

- Risk altında olabilecek diğer hesapları belirleme

- Şüpheli IP adresinden veya kullanıcı aracısı dizesinden ek kimlik doğrulamalarını tanımlama

Kimlik avı veya kötü amaçlı e-posta

Kimlik avı veya başka kötü amaçlı e-postalar olduğuna dair bir gösterge varsa, Microsoft 365'te teslim edilen kötü amaçlı e-postaları araştırma, şüpheli e-posta iletilerinin nasıl bulunup araştırılmasını açıklar.

Saldırgan IP adresi veya kullanıcı aracısı dizesi kimlik doğrulamaları

Aşağıdaki sorgular Sentinel'deki tablolara başvurur. Kalıcılık işaretlerini arayın: çok faktörlü kimlik doğrulaması kaydı, cihaz kaydı, posta kutusu iletme kuralları veya gelen kutusu kuralları.

Microsoft Entra güvenlik işlemleri kılavuzunda kurallar hakkında bilgi edinin.

AADUserRiskEvents

| where RiskEventType contains "unfamiliar" or RiskEventType contains "anomalous"

| where IpAddress == "x"

Veya aynı IP adresine sahip kullanıcıları almak için oturum açma günlüklerini kullanın.

SigninLogs

| where IPAddress == "x"

Ayrıcalıklı kullanıcılar için zaman penceresindeki değişiklikleri onaylayın.

AuditLogs

| where TimeGenerated between (datetime(2023-03-01) .. datetime(2023-03-15))

| where InitiatedBy has "x"

Ayrıcalıklı hesap için kimlik doğrulama yöntemi değişiklikleri

Ayrıcalıklı yönetici rolleri atanmış kullanıcıların güvenlik bilgilerinde yapılan değişiklikleri bulmak için aşağıdaki sorguyu kullanın.

Query

let queryperiod = 14d;

let queryfrequency = 2h;

let security_info_actions = dynamic(["User registered security info", "User changed default security info", "User deleted security info", "Admin updated security info", "User reviewed security info", "Admin deleted security info", "Admin registered security info"]);

let VIPUsers = (

IdentityInfo

| where TimeGenerated > ago(queryperiod)

| mv-expand AssignedRoles

| where AssignedRoles matches regex 'Admin'

| summarize by tolower(AccountUPN));

Audit logs

| where TimeGenerated > ago(queryfrequency)

| where Category =~ "UserManagement"

| where ActivityDisplayName in (security_info_actions)

| extend Initiator = tostring(InitiatedBy.user.userPrincipalName)

| extend IP = tostring(InitiatedBy.user.ipAddress)

| extend Target =

tolower(tostring(TargetResources[0].userPrincipalName))

| where Target in (VIPUsers)

Sorgulanabilir kimlikler ve anomaliler

Sorgulanabilir kimlikleri ve anomalileri bulmak için Log Analytics'i veya Sentinel'i (Microsoft Entra ID'de bulunan günlük) kullanın.

SigninLogs

| where UserId == "x"

| extend deviceId_ = tostring(DeviceDetail.deviceId)

| extend displayName_ = tostring(DeviceDetail.displayName)

| extend city_ = tostring(LocationDetails.city)

| extend countryOrRegion_ = tostring(LocationDetails.countryOrRegion)

| summarize min(TimeGenerated), max(TimeGenerated) by IPAddress, ResultDescription, deviceId_, displayName_, city_, countryOrRegion_, AppDisplayName

Not

Tüm Microsoft Entra etkinlik oluşturan uyarıların, anormal belirteç algılamada görüldüğü gibi SigninLogs'da karşılık gelen bir girdisi yoktur. OfficeActivity ve AuditLogs gibi diğer tabloları görmenizi öneririz.

OfficeActivity

| where UserId == "x"

| summarize min(TimeGenerated), max(TimeGenerated) by ClientIP, OfficeWorkload

CloudAppEvents tablolarındaki etkinlik Microsoft Defender XDR'de

Bu yöntemin kullanımı günlük kurulumuna bağlıdır.

M365D AH

CloudAppEvents

| where AccountId == "x"

| summarize min(Timestamp), max(Timestamp) by IPAddress, CountryCode, City, Application

CloudAppEvents, Bulut için Microsoft Defender Uygulamaları kapsamındaki çeşitli bulut uygulamaları ve hizmetlerindeki etkinlikler hakkında bilgi içeren gelişmiş tehdit avcılığı şemasını açıklar.

AuditLogs, AzureActivity, AzureDevOpsAuditing ve CloudAppEvents'te kötü amaçlı eylemler

Saldırganın eriştiklerini onaylayın: kimlik belgeleri, kod, depolar vb. Aşağıdaki SharePoint örneğinde gösterildiği gibi hassas bilgiler veya sabit kodlanmış kimlik bilgileri için öğeleri gözden geçirin.

OfficeActivity

| where OfficeWorkload contains "SharePoint" (or other)

| where ClientIP == "bad IP"

| project TimeGenerated, Operation, OfficeObjectId

Cihaz araştırma denetim listesi

Cihaz davranışını kaydeden günlükleri araştırın. Şu durumda şüpheli cihaz etkinliği vardır:

- Microsoft Defender portalı:

- Cihazda belirteç hırsızlığıyla ilgili uyarılar var. Cihaz kimliğini ara: AlertId'de AlertInfo'ya katılın| burada DeviceId x

- Birincil Yenileme Belirtecine (PRT) erişme girişimleri

- Kullanıcı şüpheli uygulamaları, uzantıları yükledi veya yakın zamanda şüpheli web sitelerine göz atmış. Şüpheli işlemler veya dosyalar için Uç Nokta için Microsoft Defender uyarılarını arayın. Uyarılar şüpheli olabilir: bilinen bir yeni tehditten implant işlemi, işlem adı, işlem davranışı, başlatılan hizmet veya zamanlanmış görev etkinliği. Olası C2 virgülleri için Olası komut ve denetim etkinliğini kullanın.

- araştırma Uç Nokta için Microsoft Defender uyarıları, ağınızı etkileyen uyarıların nasıl araştırıldığını, ne anlama geldiğini ve bunların nasıl çözümlendiğini açıklar.

- Gelişmiş avlanma:

- Cihazın şüpheli işlemlerden giden ağ bağlantıları vardır. Tetikleyici penceresi sırasında olağan dışı giden etkinliği arayın.

- Yerel hesaplar şüpheli etkinlik gerçekleştirmiştir

Daha fazla bilgi edinin:

- Uç Nokta için Microsoft Defender Uyarıları kuyruğu görüntüleme ve düzenleme

- Uç Nokta Cihazları için Defender listesindeki cihazları araştırma

Cihazı ağdan yalıtma

Cihazı içerir. Uç Nokta için Microsoft Defender'da bir cihazda yanıt eylemleri gerçekleştirme, cihazları yalıtarak veya bir araştırma paketi toplayarak algılanan saldırılara nasıl hızlı bir şekilde yanıt verilip velayete alınıp yanıt verilip velayete alınamazsınız.

Saldırgan tarafından erişilen veriler

Veri kaybı, veri yok etme veya sızıntıdır. Saldırganın eriştiği verileri ve veri duyarlılığını keşfedin. SharePoint, OneNote, Azure DevOps'u araştırın. Kimlik bilgilerini döndürün.

Veri kaybı yordamı

Saldırganların şirket verilerine erişimiyle ilgili olağanüstü durum kurtarma planınızın kılavuzlarını kullanın. Veri kaybını önlemeye yardımcı olmak ve olağanüstü durum kurtarma planını geliştirmek veya oluşturmak için aşağıdaki kılavuzu kullanın.

- Microsoft Defender XDR ile veri kaybı uyarılarını araştırma

- Microsoft Defender XDR'de Microsoft Purview Veri Kaybı Önleme uyarılarını araştırma

- Office 365'teki adli yapıtlar ve bunların nerede bulunacağı

Diğer etkilenen kullanıcılar veya cihazlar: ortamın tamamı

Ortamın tamamı için güvenliğin aşılmasına ilişkin sorgu göstergeleri. Örneğin, daha fazla etkilenen cihaz. Etkilenen kullanıcıların ve cihazların bulunmasını sağlamak için yinele.

Kapsama durumu

Bir kullanıcı, cihaz, uygulama veya iş yükü kimliklerinin daha kötü amaçlı olduğunu veya gizliliğinin tehlikeye girdiğini belirledikten sonra, saldırganı kapsamak için eylemler gerçekleştirmeniz gerekir. Güvenliği aşılırsa, uygulamanın kimlik bilgilerini hemen almayabilir veya silemezsiniz.

Bazen saldırgan ayrıntılarını toplamak, saldırıya hemen yanıt vermekten daha önemlidir. Aşağıdaki kılavuzun sırasını göz önünde bulundurmanızı öneririz. Bu örnekte, kapsama veya azaltma, bilgi toplamaya göre önceliklendirilmiştir.

Önemli

Kullanıcı veya cihaz hesaplarını devre dışı bırakmanın güvenlik ve iş etkilerini belirleyin. Çok iyiyse Kurtarma aşamasına geçmeyi göz önünde bulundurun.

Kapsama görev listesi

İhlal olduğundan şüphelenilen hesapların parolasını veya hesap parolasının bulunması durumunda parolayı değiştirin.

Kullanıcıyı engelleyin. Microsoft Entra Id'de kullanıcı erişimini iptal etme, güvenliği aşılmış hesaplar, çalışan sonlandırması ve diğer şirket içi tehditleri içeren senaryolarda bir kullanıcının tüm erişiminin nasıl iptal edildiğini açıklar.

Microsoft Entra Kimlik Koruması veya benzer bir özellikte, ilgili hesapları Risk Altında olarak işaretleyin.

Saldırganın IP adresini engelleyin.

İpucu

Saldırganlar, IP adreslerini değiştirirken daha fazla risk oluşturabilecek yasal sanal özel ağları (VPN' ler) kullanabilir. Bulut Kimlik Doğrulaması kullanıyorsanız, Bulut için Defender Uygulamalarında veya Microsoft Entra Id'de IP adresini engelleyin. Federasyon varsa, ip adresini Active Directory Federasyon Hizmetleri (AD FS) (ADFS) önündeki güvenlik duvarı düzeyinde engelleyin.

MFA'yı etkinleştirin. Microsoft Entra çok faktörlü kimlik doğrulamasını etkinleştirme, bir oturum açma olayı sırasında kullanıcılardan ek tanımlama biçimleri istemeyi açıklar.

Kullanıcı ve oturum açma riski için Microsoft Entra Kimlik Koruması etkinleştirin. Risk ilkeleri: Microsoft Entra Kimlik Koruması, Microsoft Entra Koşullu Erişim'de risklere verilen yanıtı otomatikleştirebilen ve kullanıcıların algılanan riskleri kendi kendine düzeltmesine olanak sağlayan risk ilkelerini açıklar.

Güvenliği aşılmış verileri belirleme: e-postalar, SharePoint, OneDrive, uygulamalar. Bulut için Microsoft Defender Uygulamaları Etkinlikleri filtresi etkinlikleri tarar ve yeni etkinlikleri güncelleştirir.

Parola hijyeni sağlayın. Parola Kılavuzu teknik incelemesi, son kullanıcılar ve kimlik yöneticileri için parola yönetimine yönelik öneriler sağlar.

Etkilenen hesapları ve cihazları bulana ve saldırı durdurulana kadar yinelenir.

Kurtarma

Araştırma ve kapsama sonrasında rehberlik için aşağıdaki bölümleri kullanın.

Düzeltme görev listesi

Araştırmayı ve kapsamayı tamamladıktan sonra hasarı düzeltin:

- Etkilenen kullanıcı ve cihaz hesaplarını devre dışı bırakma

- Geçerli belirteçleri iptal etme

- Parolaları sıfırla

- Eklenen kimlik bilgilerini ve/veya cihazları devre dışı bırakma

- Virüs bulaşmış cihazları düzeltme

- Şüpheli e-posta kurallarını devre dışı bırakma

- Güvenliği aşılmış ayrıcalıklı hesaplar tarafından yapılan değişiklikleri geri alma

Eklenen kimlik bilgilerini ve cihazları silme

Etkilenen hesapları yeniden etkinleştirmeden önce aşağıdaki kılavuzu kullanın. Microsoft Entra kimlik doğrulama yöntemleri Graph API'siyle eklenen kimlik bilgilerini silin.

Kullanıcı e-posta kimlik doğrulama yöntemini silmek için aşağıdaki Graph çağrısını çalıştırın:

DELETE /users/{id | userPrincipalName}/authentication/emailMethods/{id}

Alternatif olarak, eklenen bir kimlik doğrulama yöntemi çalıştırmayı silin:

DELETE /users/{id | userPrincipalName}/authentication/microsoftAuthenticatorMethods/{microsoftAuthenticatorAuthenticationMethodId}

Daha fazla bilgi edinin:

Tanımlanan kullanıcı hesapları tarafından kaydedilen cihazları silin. Aşağıdaki Graph API çağrılarını kullanın:

DELETE /devices/{id}

DELETE /devices(deviceId='{deviceId}')

Saldırgan tarafından erişilen veriler daha fazla kimlik bilgisi içeriyor

Microsoft Purview'u etkinleştirdiyseniz ortamınızı tarayın. Güvenliği aşılmış hesaplarla Tüm kimlik bilgileri varlık tanımını kullanın. Tanımlanan kimlik bilgilerini aşağıdaki kimlik bilgisi sıralı bölümünde açıklandığı gibi alın.

Daha fazla bilgi edinin:

Süresi dolma ve sızdırılan gizli dizileri döndürme

Tanımlanan kullanıcı veya cihaz kimlik bilgileriyle ilişkili gizli dizileri döndürün.

- Bulut hesapları için Azure portalında hesap parolalarını sıfırlayın.

- Karma hesaplar için kullanıcı parolasını Microsoft Entra Id'de kullanıcı erişimini iptal etme bölümünde açıklandığı gibi iki kez sıfırlayın.

- Microsoft Entra kullanıcı hesabında cihazların ve MFA'nın kullanıcı denetimi altında olduğunu doğrulayın:

- Bilinmeyen cihazları devre dışı bırakma veya silme

- Kullanıcı hesabını yeniden oluşturmadan önce bilinmeyen MFA seçeneklerini silin

- Kod depolarınızda sabit kodlanmış veya düz metin kimlik bilgilerinin süresinin dolması:

- Sızdırılan kimlik bilgilerini gözden geçirin. İş yükü kimliği risk algılamaları , uygulamaları ve hizmet sorumlularını korumayı açıklar.

- Kimlik bilgisi taramayı çalıştırın.

- Microsoft 365 portalında eklenen veya değiştirilen gelen kutusu kurallarını silin:

Ortamınızdaki kimliklerin güvenliğini sağlama

Aşağıdaki makaleler kimliklerin güvenliğini sağlama hakkında daha fazla bilgi sağlar.

- Ayrıcalıklı erişimin güvenliğini sağlama

- Microsoft Entra Id'de karma ve bulut dağıtımları için ayrıcalıklı erişimin güvenliğini sağlama

- Kullanıcının profil bilgilerini ve ayarlarını ekleme veya güncelleştirme

- Genel bakış: Eski bir çalışanı ve güvenli verileri kaldırma

- Microsoft Entra güvenlik işlemleri kılavuzu

Belirteç hırsızlığı kök nedeni

Bazen kök nedeni bulmak mümkün değildir. Kök nedeni gösterebilecek ayrıntıları türetmek için araştırmayı tamamlamanızı öneririz. Kurtarmadan sonra, kök nedeni belirlemeye yardımcı olmak için daha fazla araştırma adımı gerçekleştirebilirsiniz.

Microsoft 365'te teslim edilen kötü amaçlı e-postaları araştırma, şüpheli e-posta iletilerini bulma ve araştırmayı açıklar.

Sonraki adımlar

*Belirteç hırsızlığı iş akışı karar ağacı

- Microsoft Entra Kimliği Koruması nedir?

- Sürekli erişim değerlendirmesi

- Risk tabanlı erişim ilkeleri

- Güçlüden Güçlüye: Kimlik Avına Dayanıklı kimlik doğrulama yöntemleri: Şema Dosyaları

- Koşullu Erişim kimlik doğrulaması gücü

- Koşullu Erişim: Belirteç koruması (önizleme)

- Belirteç taktikleri: Bulut belirteci hırsızlığını önleme, algılama ve yanıtlama

- 2023 kimlik güvenliği eğilimleri ve Microsoft çözümleri