En iyi yöntemlere giriş

Bu modül, Microsoft siber güvenlik özelliklerine yönelik Sıfır Güven ve en iyi uygulama çerçeveleri makalesini kapsar.

Büyük bir kuruluşta siber güvenlik mimarı olduğunuzu düşünün. Kuruluşun siber güvenlik düzeyini modernleştirmekle görevlendirildiniz. Bu hedefe ulaşmak için en iyi yöntemlerin gerekli olduğunu biliyorsunuz, ancak hangi çerçeveyi kullanacağınızdan emin değilsiniz. Sıfır Güven ve olası avantajlarını duydunuz, ancak nasıl başlayıp başlayabileceğinizden emin değilsiniz. Bu modül, en iyi yöntemleri ve bunların siber güvenlik mimarı olarak nasıl kullanılacağını anlamanıza yardımcı olur. Ayrıca Sıfır Güven kavramını ve bir kuruluşta kullanmaya başlamayı da öğreneceksiniz.

Modül beş birimde ayrılmıştır:

- En iyi yöntemlere giriş

- Sıfır Güven giriş

- Sıfır Güven Girişimleri

- Sıfır Güven Teknoloji Sütunları Bölüm 1

- Sıfır Güven Teknoloji Sütunları Bölüm 2

Bu modülün sonunda, bir siber güvenlik mimarı olarak en iyi yöntemleri kullanmayı, Sıfır Güven kavramını ve bir kuruluşun siber güvenliğini modernleştirmek için nasıl kullanılabileceğini ve MCRA, CAF ve WAF gibi farklı en iyi uygulama çerçevelerini ne zaman kullanacağınızı anlayabilirsiniz.

Öğrenme hedefleri

Bu modülü tamamlayan öğrenci şunları yapabilir:

- Siber güvenlik mimarı olarak en iyi yöntemlerin nasıl kullanılacağını anlama.

- Sıfır Güven kavramını ve bir kuruluşun siber güvenliği modernleştirmek için nasıl kullanılabileceğini anlayın.

- MCRA, CAF ve WAF gibi farklı en iyi uygulama çerçevelerinin ne zaman kullanılacağını anlama.

Modüldeki içerik SC-100: Microsoft Siber Güvenlik Mimarı sertifikasyon sınavına hazırlanmanıza yardımcı olur.

Önkoşullar

- Güvenlik ilkeleri, gereksinimler, sıfır güven mimarisi ve karma ortamların yönetimi hakkında kavramsal bilgi

- Sıfır güven stratejileriyle çalışma deneyimi, güvenlik ilkeleri uygulama ve iş hedeflerine göre güvenlik gereksinimleri geliştirme

En iyi yöntemler

En iyi yöntemler , en etkili veya verimli olduğu belirlenen şeyleri yapmanın önerilen yollarıdır. En iyi yöntemler hatalardan kaçınmanıza ve kaynaklarınızın ve çabanızın boşa harcanmadığından emin olmanıza yardımcı olur.

En iyi yöntemler birçok biçimde gelir:

- yapılması gerekenler, neden yapılması gerektiği, kimin yapması gerektiği ve nasıl yapacağı hakkında kesin yönergeler

- farklı karar ve eylem türlerine yardımcı olacak üst düzey ilkeler

- bir çözüme dahil edilmesi gereken bileşenleri açıklayan bir başvuru mimarisinin parçası olan yönergeler ve bunların birlikte nasıl tümleştirileceği

Microsoft, aşağıdakiler dahil olmak üzere çeşitli kılavuz biçimlerinde en iyi güvenlik uygulamalarını katıştırmıştır:

- Microsoft Siber Güvenlik Başvuru Mimarileri

- Microsoft bulut güvenliği karşılaştırması

- Bulut Benimseme Çerçevesi (CAF)

- Azure İyi Tasarlanmış Çerçeve (WAF)

- Microsoft güvenlikle ilgili en iyi yöntemler

Kötü amaçlı yazılımdan koruma

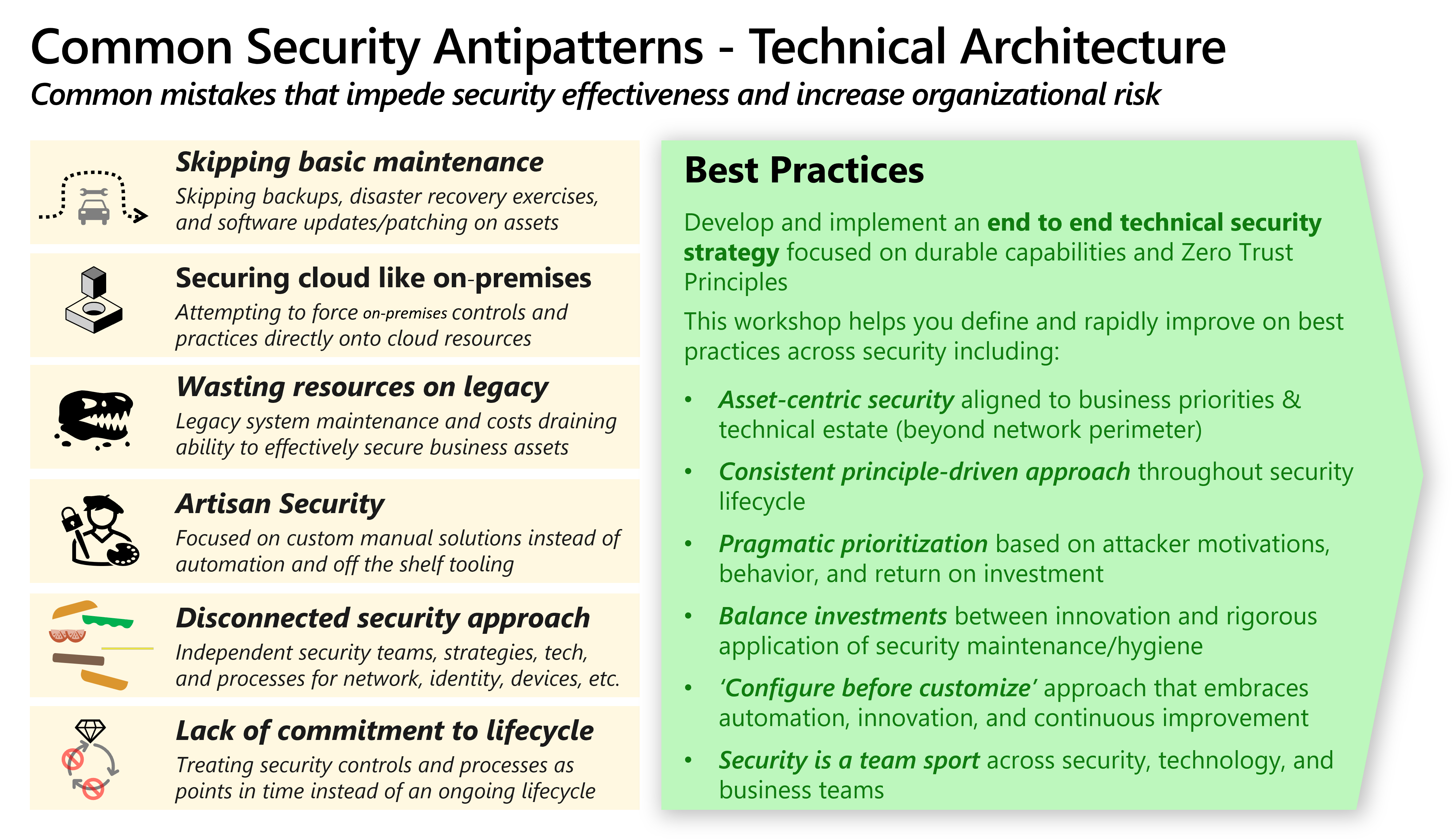

Kötü model, olumsuz sonuçlara yol açan yaygın bir hatadır. En iyi yöntemin tam tersidir. Birçok en iyi yöntem, kötü amaçlı yazılımlardan kaçınmanıza yardımcı olmak için tasarlanmıştır.

Çok sayıda kötü modelin üstesinden gelmenize yardımcı olan en iyi yöntemlerden biri, düzenli olarak güvenlik yamaları uygulamaktır. Microsoft, bu temel ve kritik öneme sahip güvenlik en iyi uygulamasının düzenli olarak uygulanmasını engelleyen birden çok kötü model gözlemlemiştir:

Düzeltme eki uygulamayız (kritik değilse) - Bu kötü model, düzeltme eklerinin önemli olmadığı varsayımı nedeniyle düzeltme eki yüklemesini önler. Bunun bir diğer sürümü ise daha önce gerçekleşmediği (veya tespit edilmediği) için düzeltilmemiş güvenlik açıklarının kötüye kullanılmayacağı inancıdır.

Dayanıklılık oluşturmak yerine düzeltme eki kusursuzluğu bekleniyor - Bu kötü model, düzeltme eklerinde bir sorun olabileceği korkusu nedeniyle düzeltme eki uygulamaktan kaçınıyor. Bu kötü model, saldırganların kapalı kalma süresi olasılığını da artırır.

Bozuk sorumluluk modeli - Bu kötü model, düzeltme eklerinin olumsuz sonuçlarından güvenliği sorumlu tutar. Bu sorumluluk modeli, diğer ekiplerin güvenlik bakımının önceliklerini kaldırmasına yol açar

Düzeltme eki seçimini fazla özelleştirme - Bu kötü model, üretici tarafından önerilen tüm düzeltme eklerini uygulamak yerine düzeltme eki uygulamak için benzersiz ölçütler kullanır. Bu özelleştirme, windows, Linux ve uygulamaların bu yapılandırmada hiç test edilmiş özel derlemelerini etkili bir şekilde oluşturur.

Yalnızca işletim sistemlerine odaklanma - Bu kötü amaçlı yazılımdan koruma kapsayıcıları, uygulamaları, üretici yazılımını ve IoT/OT cihazlarını da ele almadan yalnızca sunucuları ve iş istasyonlarını yamalar

Mimarlar en iyi yöntemleri nasıl kullanır?

En iyi güvenlik uygulamaları insanların becerileri ve alışkanlıkları, kurumsal süreçler ve teknoloji mimarisi ve uygulamasıyla tümleştirilmelidir.

Siber güvenlik mimarları, en iyi güvenlik uygulamalarını tümleştirmeye yardımcı olur ve aşağıdakileri yaparak bunları eyleme dönüştürülebilir hale getirir:

- En iyi yöntemleri güvenlik mimarisi ve ilkesiyle tümleştirme

- En iyi yöntemleri iş süreçleri, teknik süreçler ve kültürle tümleştirme konusunda güvenlik liderlerine danışmanlık yapmak.

- Teknik ekiplere en iyi uygulamaları uygulama konusunda danışmanlık yapma ve en iyi yöntemlerin uygulanmasını kolaylaştıran teknoloji özellikleri.

- Kuruluştaki Kurumsal Mimarlar, BT Mimarları, uygulama sahipleri, geliştiriciler ve daha fazlası gibi diğer kişilere sahip oldukları alanlarda en iyi güvenlik uygulamalarını nasıl tümleştirecekleri konusunda danışmanlık yapma.

Bunlardan kaçınmak için bir nedeniniz yoksa en iyi yöntemleri izleyin. Kuruluşlar, bunları önlemek için belirli bir neden olmadığı sürece iyi tanımlanmış ve iyi gerekçeli en iyi yöntemleri izlemelidir. Bazı kuruluşlar iyi nedenlerle bazı en iyi uygulamaları yoksayabilir ancak Microsoft tarafından sağlananlar gibi yüksek kaliteli en iyi yöntemleri yoksaymadan önce kuruluşların dikkatli olması gerekir. En iyi yöntemler her durumda tam olarak geçerli değildir, ancak başka bir yerde çalıştıkları kanıtlanmıştır, bu nedenle bunları iyi bir neden olmadan göz ardı etmemeniz veya değiştirmemeniz gerekir.

Uyarla ama fazla özelleştirme - En iyi yöntemler, çoğu kuruluşta çalışan genel yönergelerdir. En iyi yöntemleri kuruluşunuzun benzersiz koşullarına uyarlamanız gerekebilir. Bunları özgün değerin kaybolduğu noktaya özelleştirmemeye dikkat etmelisiniz. Bunun bir örneği, parolasız ve çok faktörlü kimlik doğrulamasını benimsemek, ancak saldırganların en çok değer veren iş ve BT hesapları için özel durumlar oluşturmaktır.

En iyi yöntemlerin benimsenmesi yaygın hataları azaltır ve genel güvenlik verimliliğini ve verimliliğini artırır. Aşağıdaki diyagramda önemli kötü amaçlı değişkenler ve en iyi yöntemler özetlemektedir.

Hangi çerçeveyi seçmeliyim?

| Çerçeve | Özet | ne zaman kullanılmalı | Hedef Kitle | Kuruluşlar | Malzemeler |

|---|---|---|---|---|---|

| Sıfır Güven RaMP girişimleri | Sıfır Güven yüksek etkili alanlarda hızlı kazançlar sağlamak için tasarlanmış girişimlere dayalı kılavuz. Kronolojik olarak düzenlenmiş planlar ve önemli paydaşları belirleme. | Sıfır Güven kullanmaya başlamak ve hızla ilerleme kaydetmek istediğinizde. | Bulut mimarları, BT uzmanları ve İş karar alıcıları | Erken aşama bulut ve Sıfır Güven benimseyenler | Denetim listeleriyle proje planları |

| dağıtım hedeflerini Sıfır Güven | Sıfır Güven teknoloji yapı taşlarının her biri için ayrıntılı yapılandırma adımlarını içeren kılavuz. RaMP girişimlerinden daha kapsamlı. | Sıfır Güven hakkında daha kapsamlı bir kılavuz istediğinizde. | Bulut mimarları, BT uzmanları | Sıfır Güven ile bazı ilerlemeler kaydeden ve teknolojiden en iyi şekilde faydalanmak için ayrıntılı rehberlik isteyen kuruluşlar. | Birincil ve ikincil hedeflere sahip dağıtım planları. |

| MCRA | MCRA, Sıfır Güven RaMP'de erişim denetimi modernleştirme girişimiyle ilgili birçok en iyi deneyimi içeren bir diyagram kümesidir | İstediğiniz zaman: Microsoft'un tümleştirme yatırımları hakkında bilgi edinmek için microsoft özellikleri hakkında bilgi edinmek için güvenlik mimarisi için başlangıç şablonu, güvenlik özellikleri için karşılaştırma başvurusu | Bulut mimarları, BT uzmanları | Erken aşama bulut ve sıfır güven benimseyenler | Diyagramlar içeren PowerPoint slaytları |

| MCSB | Bir kuruluşun bulut ortamının güvenlik duruşunu sektör standartlarına ve en iyi yöntemlere göre değerlendirmeye yönelik bir çerçeve. | Güvenlik denetimlerini uygulama ve uyumluluk için izleme yönergelerini arıyorsunuz. | Bulut mimarları, BT uzmanları | Tümünü | Denetimlerin ve hizmet temellerinin ayrıntılı belirtimleri |

| CAF | Azure'ı kullanarak buluta geçiş ve yönetim için adım adım bir yaklaşım sağlayan, bulut benimseme yaşam döngüsü boyunca en iyi yöntemlere yönelik bir belge ve uygulama çerçevesi. | Bulut için iş ve teknoloji stratejileri oluşturmak ve uygulamak istediğinizde. | Bulut mimarları, BT uzmanları ve İş karar alıcıları | Microsoft Azure için teknik rehberliğe ihtiyaç duyan kuruluşlar | En iyi yöntemler, belgeler ve araçlar |

| WAF | Müşterilerin Azure'da uygulamaları ve iş yükleri için beş sütun kullanarak güvenli, yüksek performanslı, dayanıklı ve verimli altyapı oluşturmalarına yardımcı olmak için tasarlanmış bir çerçeve: maliyet iyileştirme, operasyonel mükemmellik, performans verimliliği, güvenilirlik ve güvenlik. | Bulut iş yükünün kalitesini artırmak istediğinizde. | Bulut mimarları, BT uzmanları | Tümünü | Azure İyi Tasarlanmış Gözden Geçirme, Azure Danışmanı, Belgeler, İş Ortakları, Destek ve Hizmetler Teklifleri, Başvuru mimarileri, Tasarım ilkeleri |