Microsoft Intune'da SCEP sertifika profilleri için cihazdan NDES sunucusuna iletişim sorunlarını giderme

Intune Basit Sertifika Kayıt Protokolü (SCEP) sertifika profilini alan ve işleyen bir cihazın bir sınama sunmak için Ağ Cihazı Kayıt Hizmeti'ne (NDES) başarıyla başvurup başvuramadığını belirlemek için aşağıdaki bilgileri kullanın. Cihazda özel bir anahtar oluşturulur ve sertifika imzalama isteği (CSR) ve sınaması cihazdan NDES sunucusuna geçirilir. CIHAZ NDES sunucusuna başvurmak için SCEP sertifika profilindeki URI'yi kullanır.

Bu makalede SCEP iletişim akışına genel bakış adım 2'ye başvuruda bulunur.

Cihazdan bağlantı için IIS günlüklerini gözden geçirme

Internet Information Services (IIS) günlük dosyaları tüm platformlar için aynı türde girdiler içerir.

NDES sunucusunda, şu klasörde bulunan en son IIS günlük dosyasını açın: %SystemDrive%\inetpub\logs\logfiles\w3svc1

Aşağıdaki örneklere benzer girdiler için günlükte arama yapın. Her iki örnek de sona yakın bir durumda görünen 200 durumunu içerir:

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll/pkiclient.exe operation=GetCACaps&message=default 80 - fe80::f53d:89b8:c3e8:5fec%13 Mozilla/4.0+(compatible;+Win32;+NDES+client) - 200 0 0 186 0.And

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll/pkiclient.exe operation=GetCACert&message=default 80 - fe80::f53d:89b8:c3e8:5fec%13 Mozilla/4.0+(compatible;+Win32;+NDES+client) - 200 0 0 3567 0Cihaz IIS ile iletişim kurarken, mscep.dll için bir HTTP GET isteği günlüğe kaydedilir.

Bu isteğin sonuna yakın olan durum kodunu gözden geçirin:

200 durum kodu: Bu durum NDES sunucusuyla bağlantının başarılı olduğunu gösterir.

500 durum kodu: IIS_IUSRS grubu doğru izinlere sahip olmayabilir. Bu makalenin devamında yer alan 500 durum kodu sorunlarını giderme bölümüne bakın.

Durum kodu 200 veya 500 değilse:

Yapılandırmayı doğrulamaya yardımcı olmak için bu makalenin devamında SCEP sunucusu URL'sini test etme ve sorunlarını giderme bölümüne bakın.

Daha az yaygın hata kodları hakkında bilgi için bkz . IIS 7 ve sonraki sürümlerdeki HTTP durum kodu.

Bağlantı isteği hiç günlüğe kaydedilmediyse, cihazdan gelen kişi cihazla NDES sunucusu arasındaki ağda engellenebilir.

NDES bağlantıları için cihaz günlüklerini gözden geçirme

Android cihazlar

Cihazlar OMADM günlüğünü gözden geçirin. Cihaz NDES'e bağlandığında günlüğe kaydedilen aşağıdaki örneklere benzeyen girdileri arayın:

2018-02-27T05:16:08.2500000 VERB Event com.microsoft.omadm.platforms.android.certmgr.CertificateEnrollmentManager 18327 10 There are 1 requests

2018-02-27T05:16:08.2500000 VERB Event com.microsoft.omadm.platforms.android.certmgr.CertificateEnrollmentManager 18327 10 Trying to enroll certificate request: ModelName=AC_51bad41f-3854-4eb5-a2f2-0f7a94034ee8%2FLogicalName_39907e78_e61b_4730_b9fa_d44a53e4111c;Hash=1677525787

2018-02-27T05:16:09.5530000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Sending GetCACaps(ca) to https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca

2018-02-27T05:16:14.6440000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Received '200 OK' when sending GetCACaps(ca) to https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca

2018-02-27T05:16:21.8220000 VERB Event org.jscep.message.PkiMessageEncoder 18327 10 Encoding message: org.jscep.message.PkcsReq@2b06f45f[messageData=org.<server>.pkcs.PKCS10CertificationRequest@699b3cd,messageType=PKCS_REQ,senderNonce=Nonce [D447AE9955E624A56A09D64E2B3AE76E],transId=251E592A777C82996C7CF96F3AAADCF996FC31FF]

2018-02-27T05:16:21.8790000 VERB Event org.jscep.message.PkiMessageEncoder 18327 10 Signing pkiMessage using key belonging to [dn=CN=<uesrname>; serial=1]

2018-02-27T05:16:21.9580000 VERB Event org.jscep.transaction.EnrollmentTransaction 18327 10 Sending org.<server>.cms.CMSSignedData@ad57775

Anahtar girdileri aşağıdaki örnek metin dizelerini içerir:

- 1 istek var

- GetCACaps(ca) gönderilirken '200 Tamam' alındı

https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca - [dn=CN=<username>; serial=1] öğesine ait anahtarı kullanarak pkiMessage imzalama

Bağlantı, IIS tarafından NDES sunucusunun %SystemDrive%\inetpub\logs\LogFiles\W3SVC1\ klasörüne de kaydedilir. Aşağıda örnek verilmiştir:

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll operation=GetCACert&message=ca 443 -

fe80::f53d:89b8:c3e8:5fec%13 Dalvik/2.1.0+(Linux;+U;+Android+5.0;+P01M+Build/LRX21V) - 200 0 0 3909 0

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll operation=GetCACaps&message=ca 443 -

fe80::f53d:89b8:c3e8:5fec%13 Dalvik/2.1.0+(Linux;+U;+Android+5.0;+P01M+Build/LRX21V) - 200 0 0 421

iOS/iPadOS cihazları

Cihazların hata ayıklama günlüğünü gözden geçirin. Cihaz NDES'e bağlandığında günlüğe kaydedilen aşağıdaki örneklere benzeyen girdileri arayın:

debug 18:30:53.691033 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACert&message=SCEP%20Authority\

debug 18:30:54.640644 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=SCEP%20Authority\

default 18:30:55.483977 -0500 profiled Attempting to retrieve issued certificate...\

debug 18:30:55.487798 -0500 profiled Sending CSR via GET.\

debug 18:30:55.487908 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=PKIOperation&message=MIAGCSqGSIb3DQEHAqCAMIACAQExDzANBglghkgBZQMEAgMFADCABgkqhkiG9w0BBwGggCSABIIZfzCABgkqhkiG9w0BBwOggDCAAgEAMYIBgjCCAX4CAQAwZjBPMRUwEwYKCZImiZPyLGQBGRYFbG9jYWwxHDAaBgoJkiaJk/IsZAEZFgxmb3VydGhjb2ZmZWUxGDAWBgNVBAMTD0ZvdXJ0aENvZmZlZSBDQQITaAAAAAmaneVjEPlcTwAAAAAACTANBgkqhkiG9w0BAQEFAASCAQCqfsOYpuBToerQLkw/tl4tH9E+97TBTjGQN9NCjSgb78fF6edY0pNDU+PH4RB356wv3rfZi5IiNrVu5Od4k6uK4w0582ZM2n8NJFRY7KWSNHsmTIWlo/Vcr4laAtq5rw+CygaYcefptcaamkjdLj07e/Uk4KsetGo7ztPVjSEFwfRIfKv474dLDmPqp0ZwEWRQGZwmPoqFMbX3g85CJT8khPaqFW05yGDTPSX9YpuEE0Bmtht9EwOpOZe6O7sd77IhfFZVmHmwy5mIYN7K6mpx/4Cb5zcNmY3wmTBlKEkDQpZDRf5PpVQ3bmQ3we9XxeK1S4UsAXHVdYGD+bg/bCafMIAGCSqGSIb3DQEHATAUBggqhkiG9w0DBwQI5D5J2lwZS5OggASCF6jSG9iZA/EJ93fEvZYLV0v7GVo3JAsR11O7DlmkIqvkAg5iC6DQvXO1j88T/MS3wV+rqUbEhktr8Xyf4sAAPI4M6HMfVENCJTStJw1PzaGwUJHEasq39793nw4k268UV5XHXvzZoF3Os2OxUHSfHECOj

Anahtar girdileri aşağıdaki örnek metin dizelerini içerir:

- operation=GetCACert

- Verilen sertifika alınmaya çalışılıyor

- GET aracılığıyla CSR gönderme

- operation=PKIOperation

Windows cihazları

NDES ile bağlantı oluşturan bir Windows cihazında Windows Olay Görüntüleyicisi cihazları görüntüleyebilir ve başarılı bir bağlantının göstergelerini arayabilirsiniz. Bağlantılar DeviceManagement-Enterprise-Diagnostics-Provide Yönetici günlüğüne olay kimliği 36 olarak kaydedilir.>

Günlüğü açmak için:

Cihazda eventvwr.msc komutunu çalıştırarak Windows Olay Görüntüleyicisi açın.

Uygulama ve Hizmet Günlükleri>Microsoft>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>Yöneticisi'ni genişletin.

ScEP anahtar satırıyla aşağıdaki örneğe benzeyen Olay 36'yı arayın: Sertifika isteği başarıyla oluşturuldu:

Event ID: 36 Task Category: None Level: Information Keywords: User: <UserSid> Computer: <Computer Name> Description: SCEP: Certificate request generated successfully. Enhanced Key Usage: (1.3.6.1.5.5.7.3.2), NDES URL: (https://<server>/certsrv/mscep/mscep.dll/pkiclient.exe), Container Name: (), KSP Setting: (0x2), Store Location: (0x1).

Durum kodu 500 ile ilgili sorunları giderme

Durum kodu 500 olan aşağıdaki örneğe benzeyen bağlantılar, NDES sunucusundaki IIS_IUSRS grubuna kimlik doğrulamasından sonra istemci kimliğine bürünme hakkının atanmadığı anlamına gelir. 500 durum değeri sonunda görünür:

2017-08-08 20:22:16 IP_address GET /certsrv/mscep/mscep.dll operation=GetCACert&message=SCEP%20Authority 443 - 10.5.14.22 profiled/1.0+CFNetwork/811.5.4+Darwin/16.6.0 - 500 0 1346 31

Bu sorunu düzeltmek için aşağıdaki adımları tamamlayın:

- NDES sunucusunda secpol.msc komutunu çalıştırarak Yerel Güvenlik İlkesi'ni açın.

- Yerel İlkeler'i genişletin ve ardından Kullanıcı Hakları Ataması'yı seçin.

- Sağ bölmede kimlik doğrulamasından sonra istemcinin kimliğine bürün'e çift tıklayın.

- Kullanıcı veya Grup Ekle...'yi seçin, Seçecek nesne adlarını girin kutusuna IIS_IUSRS girin ve ardından Tamam'ı seçin.

- Tamam'ı seçin.

- Bilgisayarı yeniden başlatın ve ardından cihazdan bağlantıyı yeniden deneyin.

SCEP sunucusu URL'sini test edin ve sorunlarını giderin

SCEP sertifika profilinde belirtilen URL'yi test etmek için aşağıdaki adımları kullanın.

Intune'da SCEP sertifika profilinizi düzenleyin ve Sunucu URL'sini kopyalayın. URL benzer

https://contoso.com/certsrv/mscep/mscep.dllolmalıdır.Bir web tarayıcısı açın ve ardından bu SCEP sunucusu URL'sine göz atın. Sonuç şu olmalıdır: HTTP Hatası 403.0 – Yasak. Bu sonuç URL'nin düzgün çalıştığını gösterir.

Bu hatayı almazsanız, soruna özgü yönergeleri görüntülemek için gördüğünüz hataya benzeyen bağlantıyı seçin:

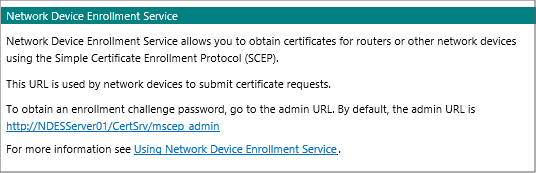

Genel NDES iletisi

SCEP sunucusu URL'sine göz attığınızda aşağıdaki Ağ Cihazı Kayıt Hizmeti iletisini alırsınız:

Neden: Bu sorun genellikle Microsoft Intune Bağlayıcısı yüklemesiyle ilgili bir sorundur.

Mscep.dll, gelen isteği kesen ve doğru yüklenmişse HTTP 403 hatasını görüntüleyen bir ISAPI uzantısıdır.

Çözüm: Microsoft Intune Bağlayıcısı'nın başarıyla yüklenip yüklenmediğini belirlemek için SetupMsi.log dosyasını inceleyin. Aşağıdaki örnekte Yükleme başarıyla tamamlandı ve Yükleme başarılı veya hata durumu: 0, başarılı bir yükleme olduğunu gösterir:

MSI (c) (28:54) [16:13:11:905]: Product: Microsoft Intune Connector -- Installation completed successfully. MSI (c) (28:54) [16:13:11:999]: Windows Installer installed the product. Product Name: Microsoft Intune Connector. Product Version: 6.1711.4.0. Product Language: 1033. Manufacturer: Microsoft Corporation. Installation success or error status: 0.Yükleme başarısız olursa Microsoft Intune Bağlayıcısı'nı kaldırın ve yeniden yükleyin. Yükleme başarılı olursa ve Genel NDES iletisini almaya devam ederseniz IIS'yi yeniden başlatmak için iisreset komutunu çalıştırın.

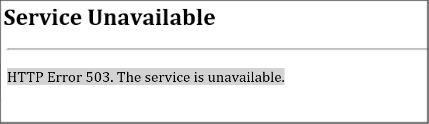

HTTP Hatası 503

SCEP sunucusu URL'sine göz atarken aşağıdaki hatayı alırsınız:

Bu sorun genellikle IIS'deki SCEP uygulama havuzunun başlatılmamış olmasıdır. NDES sunucusunda IIS Yöneticisi'ni açın ve Uygulama Havuzları'na gidin. SCEP uygulama havuzunu bulun ve başlatıldığından emin olun.

SCEP uygulama havuzu başlatılmamışsa, sunucudaki uygulama olay günlüğünü denetleyin:

Cihazda eventvwr.msc komutunu çalıştırarak Olay Görüntüleyicisi açın ve Windows Günlükleri>Uygulaması'na gidin.

Aşağıdaki örneğe benzer bir olay arayın, bu da bir istek alındığında uygulama havuzunun kilitlendiği anlamına gelir:

Log Name: Application Source: Application Error Event ID: 1000 Task Category: Application Crashing Events Level: Error Keywords: Classic Description: Faulting application name: w3wp.exe, version: 8.5.9600.16384, time stamp: 0x5215df96 Faulting module name: ntdll.dll, version: 6.3.9600.18821, time stamp: 0x59ba86db Exception code: 0xc0000005

Uygulama havuzu kilitlenmesi için yaygın nedenler

Neden 1: NDES sunucusunun Güvenilen Kök Sertifika Yetkilileri sertifika deposunda ara CA sertifikaları (otomatik olarak imzalanmaz) vardır.

Çözüm: Güvenilen Kök Sertifika Yetkilileri sertifika deposundan ara sertifikaları kaldırın ve NDES sunucusunu yeniden başlatın.

Güvenilen Kök Sertifika Yetkilileri sertifika deposundaki tüm ara sertifikaları tanımlamak için aşağıdaki PowerShell cmdlet'ini çalıştırın:

Get-Childitem -Path cert:\LocalMachine\root -Recurse | Where-Object {$_.Issuer -ne $_.Subject}Aynı Verilen ve Veren değerlerine sahip bir sertifika, kök sertifikadır. Aksi takdirde, bu bir ara sertifikadır.

Sertifikaları kaldırıp sunucuyu yeniden başlattıktan sonra ara sertifika olmadığını onaylamak için PowerShell cmdlet'ini yeniden çalıştırın. Varsa, Grup İlkesi'nin ara sertifikaları NDES sunucusuna gönderip göndermediğini denetleyin. Öyleyse NDES sunucusunu Grup İlkesi'nin dışında tutun ve ara sertifikaları yeniden kaldırın.

Neden 2: Sertifika İptal Listesi'ndeki (CRL) URL'ler, Intune Sertifika Bağlayıcısı tarafından kullanılan sertifikalar için engellenir veya erişilemez.

Çözüm: Daha fazla bilgi toplamak için ek günlüğe kaydetmeyi etkinleştirin:

- Olay Görüntüleyicisi açın, Görünüm'ü seçin, Analiz ve Hata Ayıklama Günlüklerini Göster seçeneğinin işaretli olduğundan emin olun.

- Uygulama ve Hizmet Günlükleri>Microsoft>Windows>CAPI2>Operasyonel'e gidin, İşletimsel'e sağ tıklayın ve günlüğü etkinleştir'i seçin.

- CAPI2 günlüğü etkinleştirildikten sonra sorunu yeniden oluşturun ve sorunu gidermek için olay günlüğünü inceleyin.

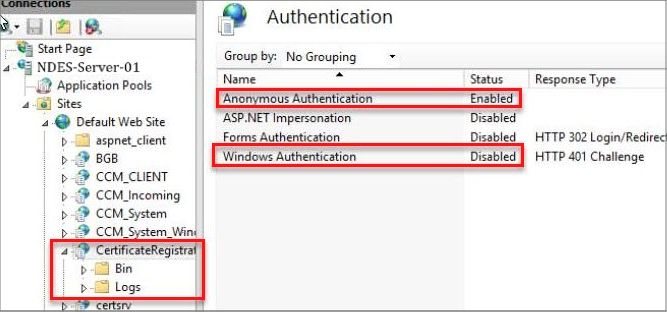

Neden 3: CertificateRegistrationSvc üzerinde IIS izninde Windows Kimlik Doğrulaması etkindir.

Çözüm: Anonim Kimlik Doğrulama'yı etkinleştirin ve Windows Kimlik Doğrulamasını devre dışı bırakın ve NDES sunucusunu yeniden başlatın.

Neden 4: NDESPolicy modülü sertifikasının süresi doldu.

CAPI2 günlüğü (bkz. Neden 2'nin çözümü), sertifikanın geçerlilik süresinin dışında kalmak suretiyle

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Modules\NDESPolicy\NDESCertThumbprintbaşvuruda bulunan sertifikayla ilgili hatalar gösterir.Çözüm: Sertifikayı yenileyin ve bağlayıcıyı yeniden yükleyin.

Yerel bilgisayar sertifika depoyu açmak için kullanın

certlm.msc, Kişisel'i genişletin ve sertifikalar'ı seçin.Sertifika listesinde, aşağıdaki koşulları karşılayan süresi dolmuş bir sertifika bulun:

- Amaçlanan Amaçlar değeri İstemci Kimlik Doğrulaması'dır.

- Verilen veya Ortak Ad değeri NDES sunucu adıyla eşleşir.

Not

İstemci Kimlik Doğrulaması genişletilmiş anahtar kullanımı (EKU) gereklidir. Bu EKU olmadan CertificateRegistrationSvc, NDESPlugin isteklerine bir HTTP 403 yanıtı döndürür. Bu yanıt IIS günlüklerine kaydedilir.

Sertifikaya çift tıklayın. Sertifika iletişim kutusunda Ayrıntılar sekmesini seçin, Parmak İzi alanını bulun ve değerin kayıt defteri alt anahtarının

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Modules\NDESPolicy\NDESCertThumbprintdeğeriyle eşleşip eşleşmedığını doğrulayın.Sertifika iletişim kutusunu kapatmak için Tamam'ı seçin.

Sertifikaya sağ tıklayın, Tüm Görevler'i ve ardından Yeni Anahtarla Sertifika İste veya Sertifikayı Yeni Anahtarla Yenile'yi seçin.

Sertifika Kaydı sayfasında İleri'yi seçin, doğru SSL şablonunu seçin ve ardından Bu sertifikaya kaydolmak için daha fazla bilgi gerekiyor'ı seçin. Ayarları yapılandırmak için buraya tıklayın.

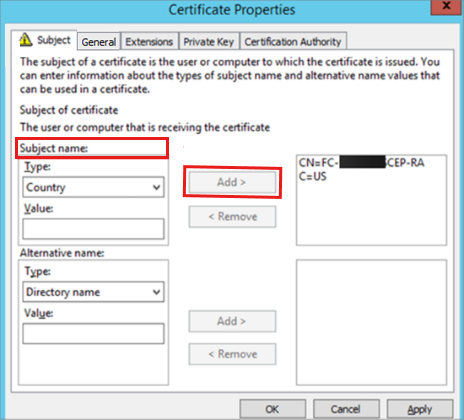

Sertifika Özellikleri iletişim kutusunda Konu sekmesini seçin ve aşağıdaki adımları uygulayın:

- Konu adı'nın altındaki Tür açılan kutusunda Ortak Ad'ı seçin. Değer kutusuna NDES sunucusunun tam etki alanı adını (FQDN) girin. Ardından Ekle'yi seçin.

- Alternatif ad'ın altındaki Tür açılan kutusunda DNS'yi seçin. Değer kutusuna NDES sunucusunun FQDN'sini girin. Ardından Ekle'yi seçin.

- Sertifika Özellikleri iletişim kutusunu kapatmak için Tamam'ı seçin.

Kaydet'i seçin, kaydın başarıyla tamamlanmasını bekleyin ve ardından Son'u seçin.

Yeni oluşturulan sertifikaya bağlamak için Intune Sertifika Bağlayıcısı'nı yeniden yükleyin. Daha fazla bilgi için bkz. Microsoft Intune için Sertifika Bağlayıcısını Yükleme.

Sertifika Bağlayıcısı kullanıcı arabirimini kapattıktan sonra Intune Bağlayıcı Hizmeti'ni ve World Wide Web Yayımlama Hizmeti'ni yeniden başlatın.

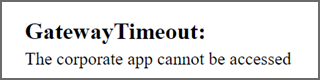

GatewayTimeout

SCEP sunucusu URL'sine göz atarken aşağıdaki hatayı alırsınız:

Neden: Microsoft Entra uygulaması proxy Bağlayıcı hizmeti başlatılmamış.

Çözüm: services.msc dosyasını çalıştırın ve ardından Microsoft Entra uygulama ara sunucusu Bağlayıcı hizmetinin çalıştığından ve Başlangıç Türü'nü Otomatik olarak ayarlandığından emin olun.

HTTP 414 İstek-URI'sı Çok Uzun

SCEP sunucusu URL'sine göz atarken aşağıdaki hatayı alırsınız: HTTP 414 Request-URI Too Long

Neden: IIS isteği filtreleme, NDES hizmetinin aldığı uzun URL'leri (sorguları) destekleyecek şekilde yapılandırılmadı. Bu destek, NDES hizmetini SCEP altyapınızla kullanmak üzere yapılandırdığınızda yapılandırılır.

Çözüm: Uzun URL'ler için desteği yapılandırın.

NDES sunucusunda IIS yöneticisini açın, Varsayılan Web Sitesi>İstek Filtreleme>Düzenleme Özellik Ayarı'nı seçerek İstek Filtreleme Ayarlarını Düzenle sayfasını açın.

Aşağıdaki ayarları yapılandırın:

- En fazla URL uzunluğu (Bayt) = 65534

- En fazla sorgu dizesi (Bayt) = 65534

Bu yapılandırmayı kaydetmek ve IIS yöneticisini kapatmak için Tamam'ı seçin.

Belirtilen değerlere sahip olduğunu onaylamak için aşağıdaki kayıt defteri anahtarını bularak bu yapılandırmayı doğrulayın:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\HTTP\Parameters

Aşağıdaki değerler DWORD girdileri olarak ayarlanır:

- Ad: Ondalık değeri 65534 olan MaxFieldLength

- Ad: Ondalık değeri 65534 olan MaxRequestBytes

NDES sunucusunu yeniden başlatın.

Bu sayfa görüntülenemiyor

Microsoft Entra uygulama ara sunucunuz yapılandırılmıştır. SCEP sunucusu URL'sine göz atarken aşağıdaki hatayı alırsınız:

This page can't be displayed

Neden: ScEP dış URL'si Uygulama Ara Sunucusu yapılandırmasında yanlış olduğunda bu sorun oluşur. Bu URL'ye örnek olarak .

https://contoso.com/certsrv/mscep/mscep.dllÇözüm: Uygulama Ara Sunucusu yapılandırmasındaki SCEP dış URL'si için varsayılan yourtenant.msappproxy.net etki alanını kullanın.

500 - İç sunucu hatası

SCEP sunucusu URL'sine göz atarken aşağıdaki hatayı alırsınız:

Neden 1: NDES hizmet hesabı kilitli veya parolasının süresi doldu.

Çözüm: Hesabın kilidini açın veya parolayı sıfırlayın.

Neden 2: MSCEP-RA sertifikalarının süresi doldu.

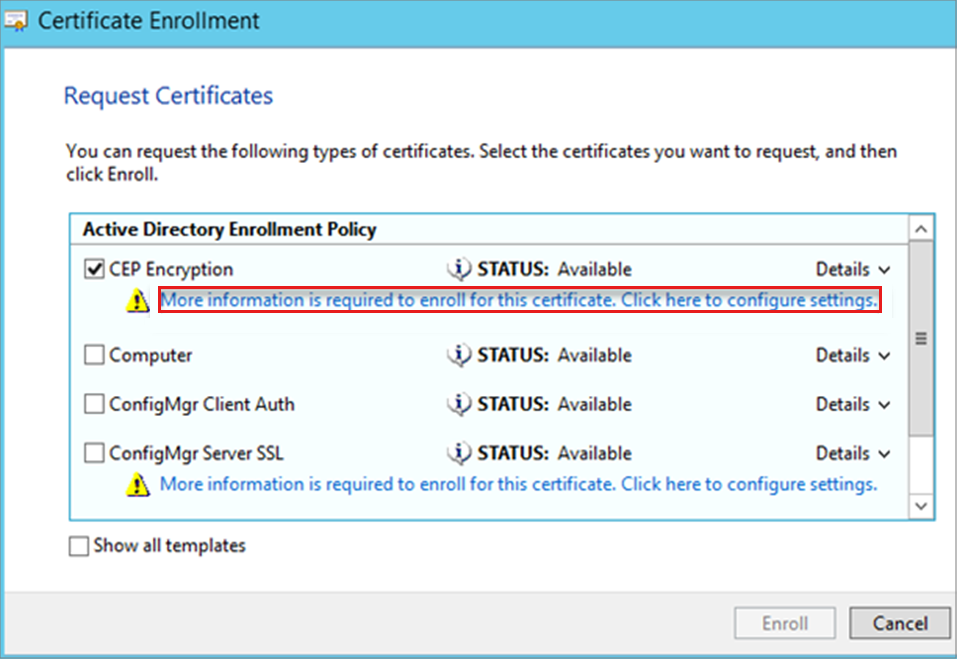

Çözüm: MSCEP-RA sertifikalarının süresi dolduysa NDES rolünü yeniden yükleyin veya yeni CEP Şifrelemesi ve Exchange Kayıt Aracısı (Çevrimdışı istek) sertifikaları isteyin.

Yeni sertifika istemek için şu adımları izleyin:

Sertifika Yetkilisi(CA) veya veren CA'da Sertifika Şablonları MMC'sini açın. Oturum açmış kullanıcının ve NDES sunucusunun CEP Şifrelemesi ve Exchange Kayıt Aracısı (Çevrimdışı istek) sertifika şablonları için Okuma ve Kaydetme izinlerine sahip olduğundan emin olun.

NDES sunucusunda süresi dolan sertifikaları denetleyin, sertifikadan Konu bilgilerini kopyalayın.

Bilgisayar için Sertifikalar MMC hesabını açın.

Kişisel'i genişletin, Sertifikalar'a sağ tıklayın ve ardından Tüm Görevler>Yeni Sertifika İste'yi seçin.

Sertifika İste sayfasında CEP Şifrelemesi'ni ve ardından Bu sertifikaya kaydolmak için Daha fazla bilgi gerekiyor'ı seçin. Ayarları yapılandırmak için buraya tıklayın.

Sertifika Özellikleri'nde Konu sekmesini seçin, Konu adını 2. adım sırasında topladığınız bilgilerle doldurun, Ekle'yi ve ardından Tamam'ı seçin.

Sertifika kaydını tamamlayın.

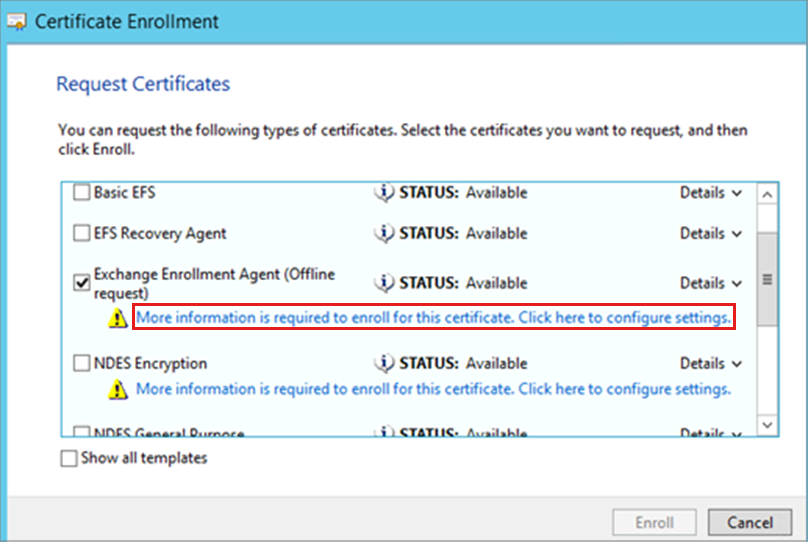

Kullanıcı hesabım için Sertifikalar MMC'sini açın.

Exchange Kayıt Aracısı (Çevrimdışı istek) sertifikasına kaydolduysanız, bunun kullanıcı bağlamında yapılması gerekir. Bu sertifika şablonunun Konu Türü Kullanıcı olarak ayarlandığından.

Kişisel'i genişletin, Sertifikalar'a sağ tıklayın ve ardından Tüm Görevler>Yeni Sertifika İste'yi seçin.

Sertifika İste sayfasında Exchange Kayıt Aracısı (Çevrimdışı istek)'i ve ardından Bu sertifikaya kaydolmak için daha fazla bilgi gerekiyor'ı seçin. Ayarları yapılandırmak için buraya tıklayın.

Sertifika Özellikleri'nde Konu sekmesini seçin, Konu adını 2. adım sırasında topladığınız bilgilerle doldurun ve Ekle'yi seçin.

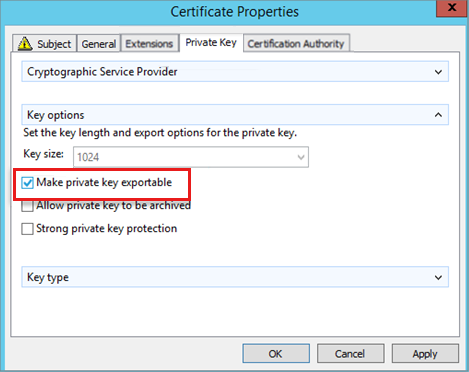

Özel Anahtar sekmesini seçin, Özel anahtarı dışarı aktarılabilir yap'ı ve ardından Tamam'ı seçin.

Sertifika kaydını tamamlayın.

Exchange Kayıt Aracısı (Çevrimdışı istek) sertifikasını geçerli kullanıcı sertifika deposundan dışarı aktarın. Sertifika Dışarı Aktarma Sihirbazı'nda Evet, özel anahtarı dışarı aktar'ı seçin.

Sertifikayı yerel makine sertifika deposuna aktarın.

Sertifikalar MMC'de, yeni sertifikaların her biri için aşağıdaki eylemi gerçekleştirin:

Sertifikaya sağ tıklayın, Tüm Görevler>Özel Anahtarları Yönet'i seçin, NDES hizmet hesabına Okuma izni ekleyin.

IIS'yi yeniden başlatmak için iisreset komutunu çalıştırın.

Sonraki adımlar

Cihaz sertifika isteğini sunmak için NDES sunucusuna başarıyla ulaşırsa, sonraki adım Intune Sertifika Bağlayıcıları ilke modülünü gözden geçirmektir.