Ek C: Active Directory'de Korumalı Hesaplar ve Gruplar

Ek C: Active Directory'de Korumalı Hesaplar ve Gruplar

Active Directory'de, yüksek ayrıcalıklı hesap ve gruplardan oluşan varsayılan bir küme korumalı hesaplar ve gruplar olarak kabul edilir. Active Directory'deki çoğu nesneyle, kullanıcılar Active Directory nesnelerini yönetmek için izinler atayarak, özel grupların üyeliklerini değiştirmelerine izin vermek için izinleri değiştirmek de dahil olmak üzere nesneler üzerindeki izinleri değiştirebilir.

Korumalı hesaplar ve gruplar, nesneler üzerindeki izinlerin tutarlı kalmasını sağlayan otomatik bir işlem aracılığıyla izinlerin ayarlandığı ve zorlandığı özel nesnelerdir. Nesneleri Active Directory'de farklı konumlara taşısanız bile bu izinler kalır. Korumalı bir nesnenin izinleri değiştirilirse, mevcut işlemler izinlerin varsayılanlarına hızlı bir şekilde döndürülmesini sağlar.

Korumalı Gruplar

Aşağıdaki güvenlik hesapları ve grupları Active Directory Etki Alanı Hizmetleri'nde korunur:

- Hesap Operatörleri

- Yönetici

- Yöneticiler

- Yedekleme Operatörleri

- Etki Alanı Yöneticileri

- Etki Alanı Denetleyicileri

- Kurumsal Yöneticiler

- Kurumsal Anahtar Yöneticileri

- Anahtar Yöneticileri

- Krbtgt

- Yazdırma İşleçleri

- Yalnızca okunabilir Etki Alanı Denetleyicileri

- Çoğaltıcı

- Şema Yöneticileri

- Sunucu Operatörleri

AdminSDHolder

AdminSDHolder nesnesinin amacı, etki alanındaki korumalı hesaplar ve gruplar için "şablon" izinleri sağlamaktır. AdminSDHolder, her Active Directory etki alanının Sistem kapsayıcısında otomatik olarak bir nesne olarak oluşturulur. Yolu: CN=AdminSDHolder,CN=System,DC=<domain_component>,DC=<domain_component>?.

Administrators grubu bir Active Directory etki alanındaki nesnelerin çoğuna sahip olsa da, AdminSDHolder nesnesi Domain Admins grubuna aittir. Varsayılan olarak, Kuruluş Yöneticileri herhangi bir etki alanının AdminSDHolder nesnesinde değişiklik yapabilir. Aynı yetki, etki alanının Domain Admins ve Administrators gruplarına da aittir. Ayrıca, AdminSDHolder'ın varsayılan sahibi etki alanının Domain Admins grubu olsa da, Administrators veya Enterprise Admins üyeleri nesnenin sahipliğini alabilir.

SDProp

SDProp, etki alanının PDC Öykünücüsü'ne (PDCE) sahip olan etki alanı denetleyicisinde 60 dakikada bir (varsayılan olarak) çalışan bir işlemdir. SDProp, etki alanının AdminSDHolder nesnesindeki izinleri, etki alanındaki korumalı hesaplar ve gruplar üzerindeki izinlerle karşılaştırır. Korunan hesap ve gruplardan herhangi birinin izinleri AdminSDHolder nesnesinde izinlerle eşleşmiyorsa, SDProp korumalı hesaplardaki ve gruplardaki izinleri etki alanının AdminSDHolder nesnesi için yapılandırılan izinlerle eşleşecek şekilde sıfırlar.

korumalı gruplarda ve hesaplarda izin devralma devre dışı bırakılır. Hesaplar ve gruplar dizindeki farklı konumlara taşınsa bile, izinleri yeni üst nesnelerinden devralamaz. Üst nesnelerdeki izin değişikliklerinin AdminSDHolder'ın izinlerini değiştirmemesi için AdminSDHolder nesnesinde devralma devre dışı bırakılır.

SDProp Aralığını Değiştirme

Normalde, test amaçları dışında SDProp'un çalıştırıldığı aralığı değiştirmeniz gerekmez. SDProp aralığını değiştirmeniz gerekiyorsa, etki alanının PDCE'sinde, HKLM\SYSTEM\CurrentControlSet\Services\NTDS\Parameters içindeki AdminSDProtectFrequency DWORD değerini eklemek veya değiştirmek için regedit kullanın.

Değer aralığı 60 ile 7200 (bir dakika ila iki saat) arasında saniye cinsindendir. Değişiklikleri kaldırmak için AdminSDProtectFrequency anahtarını silin. Anahtarın silinmesi, SDProp'un 60 dakika aralığına geri dönmesine neden olur. Etki alanı denetleyicisinde LSASS işleme ek yükünü artıraabildiği için genellikle üretim etki alanlarında bu aralığı azaltmamalısınız. Bu artışın etkisi, etki alanındaki korumalı nesne sayısına bağlıdır.

SDProp'i El ile Çalıştırma

AdminSDHolder değişikliklerini test etmek için daha iyi bir yaklaşım, SDProp'u el ile çalıştırmaktır ve bu da görevin hemen çalışmasına neden olur ancak zamanlanmış yürütmeyi etkilemez. Ldp.exe kullanarak veya LDAP değişiklik betiği çalıştırarak SDProp'u çalıştırmaya zorlayabilirsiniz. SDProp'u el ile çalıştırmak için aşağıdaki adımları uygulayın:

Ldp.exebaşlatın.

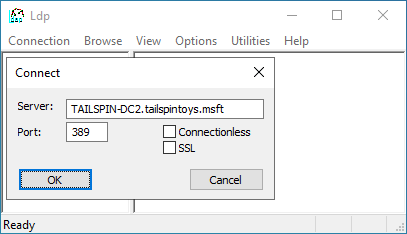

Ldp iletişim kutusunda, Bağlantıöğesine ve ardından Bağlanöğesine tıklayın.

Bağlan iletişim kutusunda, PDC Öykünücüsü (PDCE) rolünü barındıran etki alanının etki alanı denetleyicisinin adını yazın ve tamamtıklayın.

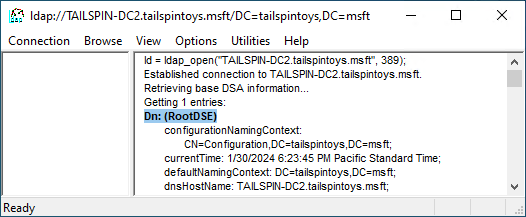

Bağlantıyı doğrulamak için Dn: (RootDSE) aşağıdaki ekran görüntüsüne benzer olup olmadığını denetleyin. Ardından Bağlantı'ne tıklayın ve Bağlamaöğesine tıklayın.

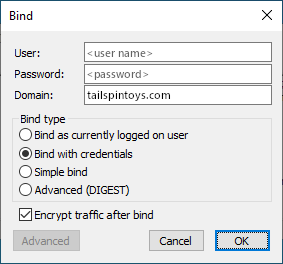

Bağlama iletişim kutusunda, rootDSE nesnesini değiştirme izni olan bir kullanıcı hesabının kimlik bilgilerini yazın. (Bu kullanıcı olarak oturum açtıysanız, Şu anda oturum açmış olan kullanıcıolarak bağla'yı seçebilirsiniz.) Tamam'a tıklayın.

Bağlama işlemi tamamlandıktan sonra Gözatöğesine tıklayın ve Değiştiröğesine tıklayın.

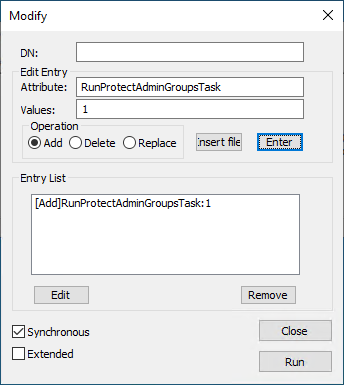

Değiştir iletişim kutusunda DN alanını boş bırakın.

Girdi Özniteliğini Düzenle alanına RunProtectAdminGroupsTaskyazın ve Değerler alanına1 yazın. Giriş listesini burada gösterildiği gibi doldurmak için Enter'e tıklayın.

Doldurulan Değiştir iletişim kutusunda, Çalıştır'a tıklayın ve AdminSDHolder nesnesinde yaptığınız değişikliklerin bu nesnede göründüğünü doğrulayın.