什么是高级威胁分析?

适用于:高级威胁分析版本 1.9

高级威胁分析 (ATA) 是一个本地平台,可帮助保护企业免受多种类型的高级定向网络攻击和内部威胁。

ATA 的工作原理

ATA 利用专有网络分析引擎来捕获和分析多个协议的网络流量, (例如 Kerberos、DNS、RPC、NTLM 和其他) 身份验证、授权和信息收集。 此信息由 ATA 通过以下方式收集:

- 从域控制器和 DNS 服务器到 ATA 网关的端口镜像和/或

- 直接在域控制器上部署 ATA 轻型网关 (LGW)

ATA 从多个数据源(如网络中的日志和事件)获取信息,以了解组织中的用户和其他实体的行为,并生成有关它们的行为配置文件。 ATA 可以从以下位置接收事件和日志:

- SIEM 集成

- Windows 事件转发 (WEF)

- 直接从轻型网关) 的 Windows 事件收集器 (

有关 ATA 体系结构的详细信息,请参阅 ATA 体系结构。

ATA 的作用是什么?

ATA 技术可检测多个可疑活动,重点关注网络攻击杀伤链的几个阶段,包括:

- 侦查,在此期间,攻击者收集有关环境构建方式、不同资产是什么以及存在哪些实体的信息。 通常,这是攻击者为其下一阶段攻击制定计划的地方。

- 横向移动周期,在此期间,攻击者投入时间和精力将其攻击面分散到网络内。

- 域主导 (持久性) ,在此期间,攻击者会捕获允许他们使用各种入口点、凭据和技术集恢复其活动的信息。

网络攻击的这些阶段是类似和可预测的,无论哪种类型的公司受到攻击,或哪种类型的信息被作为攻击目标。 ATA 搜索三种main类型的攻击:恶意攻击、异常行为以及安全问题和风险。

通过查找已知攻击类型的完整列表,可以确定性地检测到恶意攻击,其中包括:

- 票证 (PtT)

- 传递哈希 (PtH)

- Overpass-the-Hash

- 伪造的 PAC (MS14-068)

- 黄金票证

- 恶意复制

- 侦查

- 蛮 力

- 远程执行

有关检测及其说明的完整列表,请参阅 ATA 可以检测哪些可疑活动?。

ATA 检测这些可疑活动,并在 ATA 控制台中显示信息,包括谁、内容、时间和方式的清晰视图。 如你所看到的,通过监视这个简单、用户友好的仪表板,你收到警报,即 ATA 怀疑在网络中客户端 1 和客户端 2 计算机上尝试了传递票证攻击。

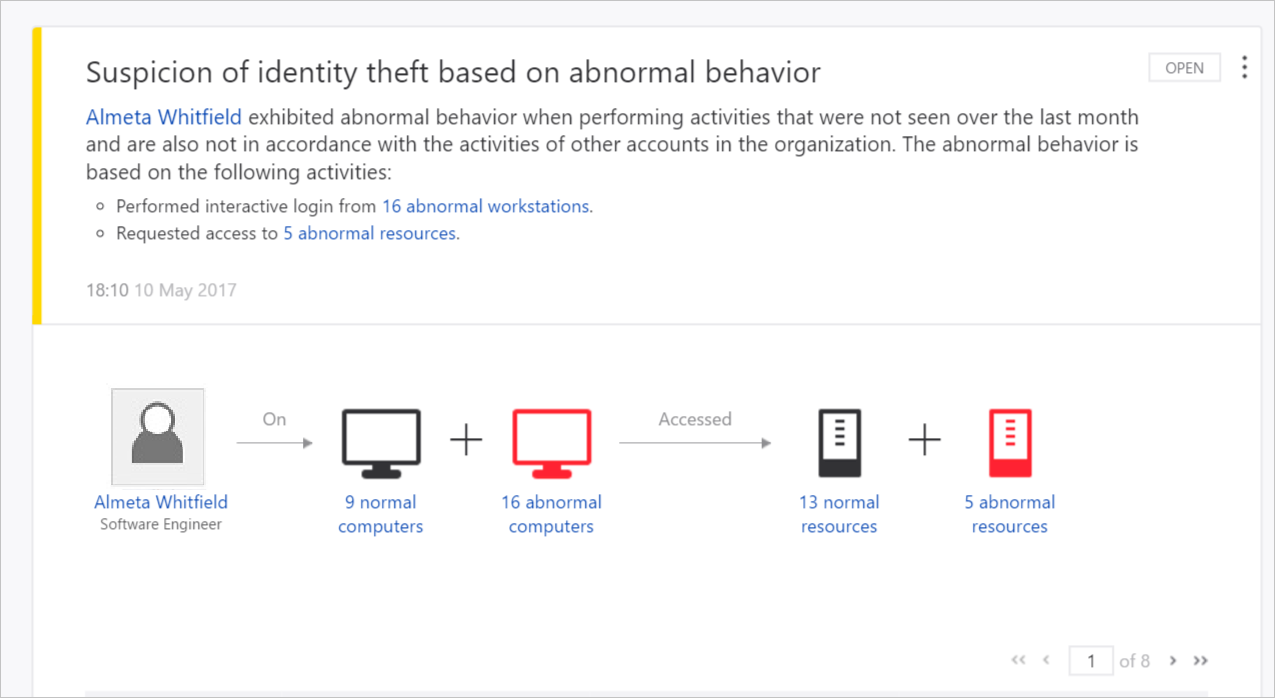

ATA 使用行为分析检测异常行为,并利用机器学习发现网络中用户和设备中的可疑活动和异常行为,包括:

- 异常登录

- 未知威胁

- 密码共享

- 横向移动

- 修改敏感组

可以在 ATA 仪表板中查看此类型的可疑活动。 在以下示例中,ATA 会在用户访问此用户通常不访问的四台计算机时发出警报,这可能是引起警报的原因。

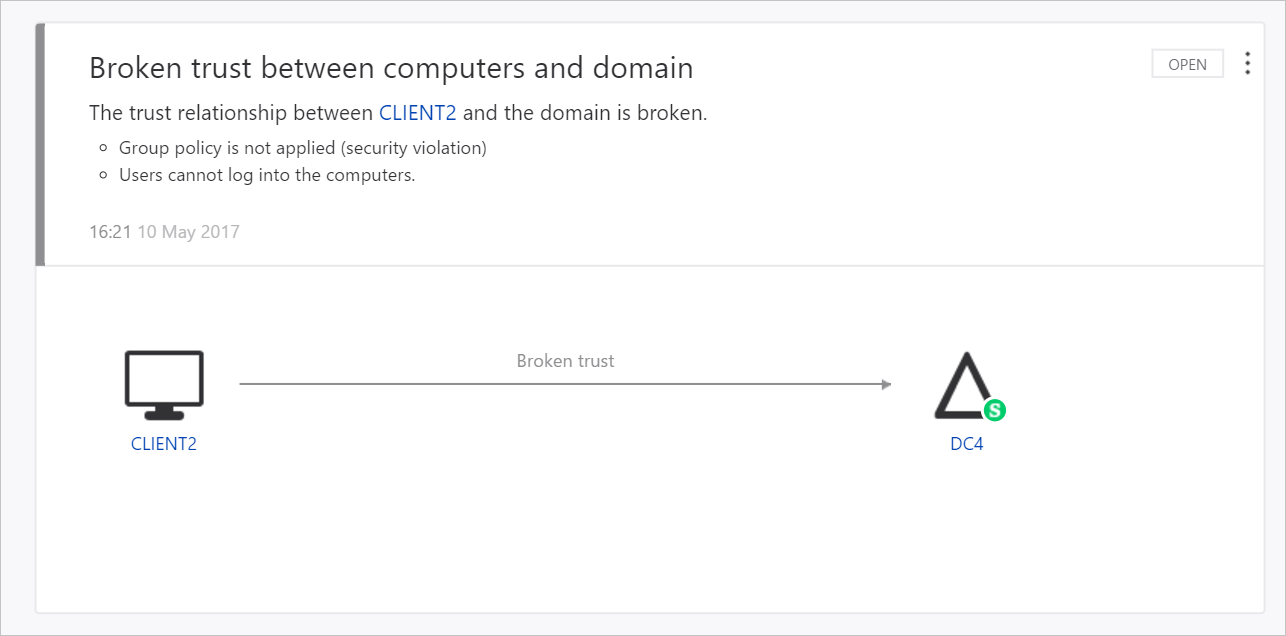

ATA 还会检测 安全问题和风险,包括:

- 信任断开

- 弱协议

- 已知协议漏洞

可以在 ATA 仪表板中查看此类型的可疑活动。 在以下示例中,ATA 告知网络中的计算机与域之间的信任关系断开。

已知问题

如果更新到 ATA 1.7 并立即更新到 ATA 1.8,则无需先更新 ATA 网关,则无法迁移到 ATA 1.8。 必须先将所有网关更新到版本 1.7.1 或 1.7.2,然后再将 ATA 中心更新到版本 1.8。

如果选择执行完全迁移的选项,则可能需要很长时间,具体取决于数据库大小。 选择迁移选项时,会显示估计时间 - 在决定选择哪个选项之前,请记下这一点。