调查Microsoft Defender for Endpoint发现的应用

Microsoft Defender for Cloud Apps与 Microsoft Defender for Endpoint 集成提供了无缝的影子 IT 可见性和控制解决方案。 我们的集成使Defender for Cloud Apps管理员能够调查发现的设备、网络事件和应用使用情况。

先决条件

在执行本文中的过程之前,请确保已将 Microsoft Defender for Endpoint 与 Microsoft Defender for Cloud Apps 集成。

调查Defender for Cloud Apps中发现的设备

将 Defender for Endpoint 与 Defender for Cloud Apps 集成后,请在云发现仪表板中调查发现的设备数据。

在Microsoft Defender门户中的“云应用”下,选择“云发现>仪表板”。

在页面顶部,选择“ Defender 托管终结点”。 此流包含来自Defender for Cloud Apps先决条件中所述的任何操作系统的数据。

在顶部,你将看到集成后添加的已发现设备数。

选择“ 设备 ”选项卡。

向下钻取列出的每个设备,并使用选项卡查看调查数据。 查找事件中涉及的设备、用户、IP 地址和应用之间的相关性:

概述:

- 设备风险级别:显示设备配置文件相对于组织中其他设备的风险程度,如严重性 (高、中、低、信息性) 所示。 Defender for Cloud Apps 基于高级分析,可将 Defender for Endpoint 的设备配置文件用于每台设备。 评估异常于设备基准线的活动,并确定设备的风险级别。 使用设备风险级别确定首先调查哪些设备。

- 事务:有关所选时间段内设备上发生的事务数的信息。

- 总流量:有关所选时间段内 (总流量的信息(以 MB) 为单位)。

- 上传:有关设备在所选时间段内上传 () 流量总量的信息(以 MB 为单位)。

- 下载:有关设备在所选时间段内下载的 (总流量) 的信息(以 MB 为单位)。

发现的应用:Lists设备访问的所有已发现应用。

用户历史记录:Lists登录到设备的所有用户。

IP 地址历史记录:Lists分配给设备的所有 IP 地址。

与任何其他云发现源一样,可以从 Defender 管理的终结点 报告导出数据,以便进一步调查。

注意

- Defender for Endpoint 将数据转发到大约 4 MB (大约 4000 个终结点事务的区块Defender for Cloud Apps)

- 如果 1 小时内未达到 4 MB 限制,Defender for Endpoint 将报告过去一小时内执行的所有事务。

当终结点位于网络代理后面时,通过 Defender for Endpoint 发现应用

Defender for Cloud Apps可以发现从与网络代理在同一环境中工作的 Defender for Endpoint 设备检测到的影子 IT 网络事件。 例如,如果Windows 10终结点设备与 ZScalar 位于同一环境中,Defender for Cloud Apps可以通过 Win10 Endpoint Users 流发现影子 IT 应用程序。

调查Microsoft Defender XDR中的设备网络事件

注意

网络事件应用于调查发现的应用,而不用于调试缺失的数据。

使用以下步骤更精细地了解Microsoft Defender for Endpoint中的设备网络活动:

- 在Microsoft Defender门户中的“云应用”下,选择“云发现”。 然后选择“ 设备 ”选项卡。

- 选择要调查的计算机,然后在左上角选择“在Microsoft Defender for Endpoint查看”。

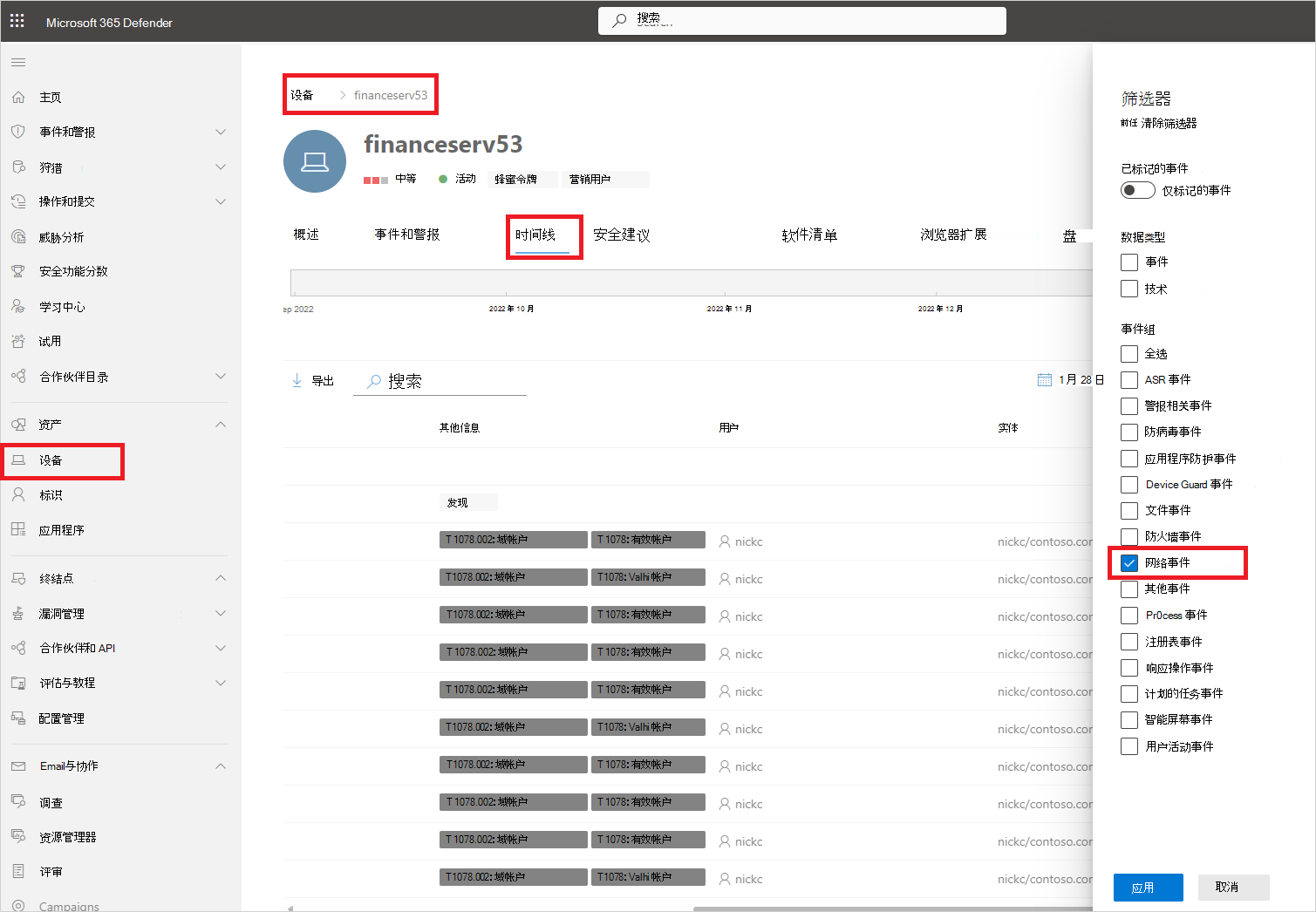

- 在“Microsoft Defender XDR”中的“资产 ->设备> {所选设备}”下,选择“时间线”。

- 在 “筛选器”下,选择“ 网络事件”。

- 根据需要调查设备的网络事件。

使用高级搜寻调查Microsoft Defender XDR中的应用使用情况

使用以下步骤更精细地了解 Defender for Endpoint 中与应用相关的网络事件:

在Microsoft Defender门户中的“云应用”下,选择“云发现”。 然后选择“ 发现的应用 ”选项卡。

选择要调查的应用以打开其抽屉。

选择应用的 “域 ”列表,然后复制域列表。

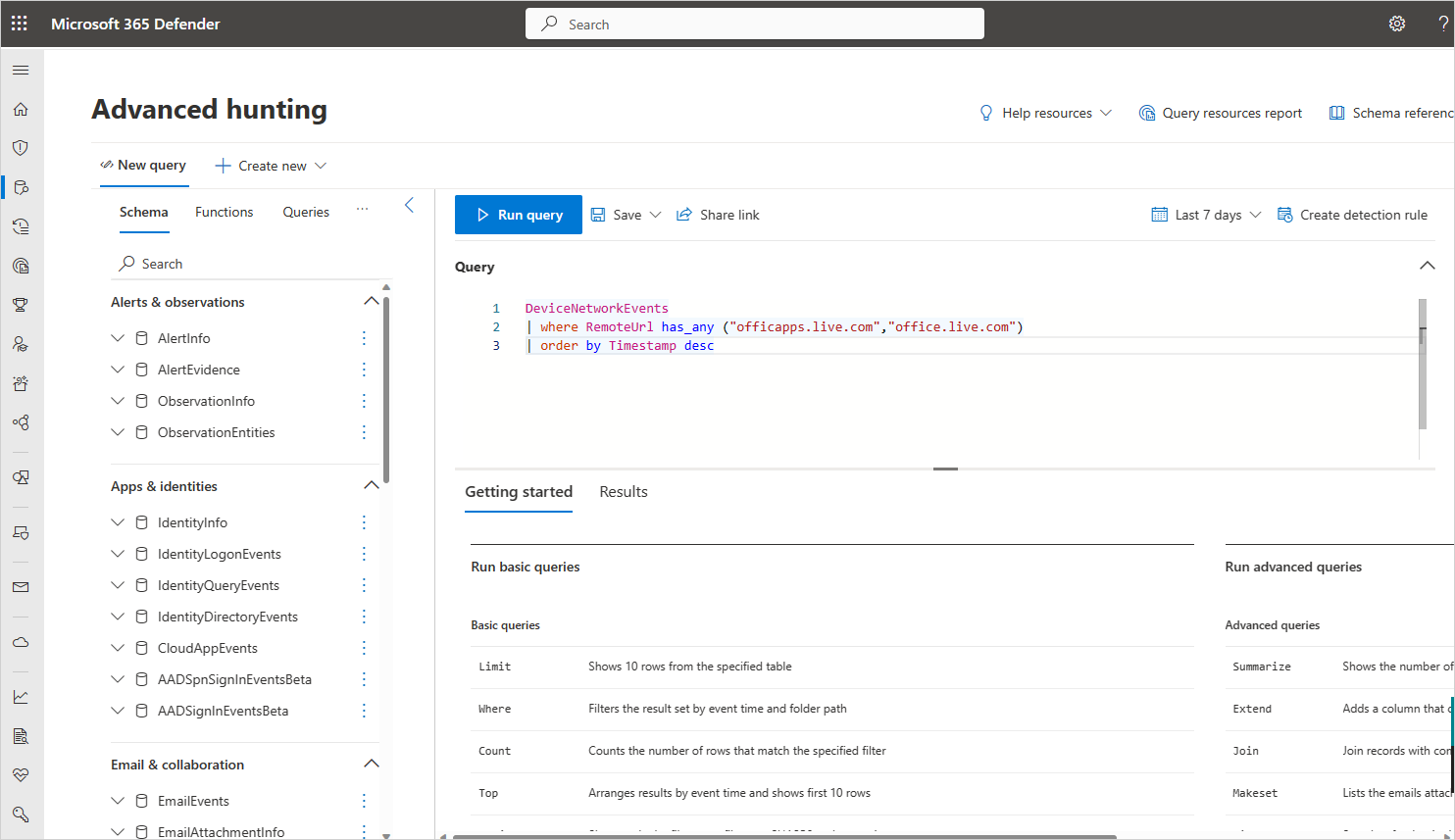

在“Microsoft Defender XDR”的“搜寻”下,选择“高级搜寻”。

粘贴以下查询,并将 替换为

<DOMAIN_LIST>前面复制的域列表。DeviceNetworkEvents | where RemoteUrl has_any ("<DOMAIN_LIST>") | order by Timestamp desc运行查询并调查此应用的网络事件。

调查 Microsoft Defender XDR 中未经批准的应用

每次尝试访问未批准的应用都会在Microsoft Defender XDR触发警报,其中包含有关整个会话的深入详细信息。 这使你能够对尝试访问未批准的应用执行更深入的调查,并提供用于终结点设备调查的其他相关信息。

有时,不会阻止对未批准的应用的访问,因为终结点设备配置不正确,或者强制策略尚未传播到终结点。 在此实例中,Defender for Endpoint 管理员将在Microsoft Defender XDR收到未阻止未批准的应用的警报。

注意

- 将应用标记为 “未批准 ”后,应用域最多需要两个小时才能传播到终结点设备。

- 默认情况下,将阻止组织中所有终结点设备在 Defender for Cloud Apps 中标记为“未批准”的应用和域。

- 目前,未批准的应用不支持完整 URL。 因此,当未批准配置了完整 URL 的应用时,它们不会传播到 Defender for Endpoint,也不会被阻止。 例如,

google.com/drive不受支持,而drive.google.com支持 。 - 浏览器内通知可能因浏览器而异。

后续步骤

相关视频

如果你遇到任何问题,我们随时为你提供帮助。 若要获取有关产品问题的帮助或支持,请 开具支持票证。