了解安全警报

Microsoft Defender for Identity安全警报用清晰的语言和图形解释,在网络以及参与威胁的参与者和计算机中发现了哪些可疑活动。 警报的严重性、颜色编码以便于直观地筛选警报,并按威胁阶段进行组织。 每个警报旨在帮助你快速准确了解网络上发生的情况。 警报证据列表包含所涉及的用户和计算机的直接链接,帮助你轻松开展调查。

在本文中,你将了解 Defender for Identity 安全警报的结构以及如何使用它们。

- 安全警报结构

- 安全警报分类

- 安全警报类别

- 高级安全警报调查

- 相关实体

- Defender for Identity 和 NNR (网络名称解析)

安全警报结构

每个 Defender for Identity 安全警报都包含 一个警报情景。 这是与此警报相关的事件链,按时间顺序排列,以及与该警报相关的其他重要信息。

在警报页上,可以:

有关警报的详细信息,请参阅调查Microsoft Defender XDR中的警报。

安全警报分类

经过适当的调查,所有 Defender for Identity 安全警报都可以归类为下列活动类型之一:

真正 (TP) :Defender for Identity 检测到的恶意操作。

良性真阳性 (B-TP) :Defender for Identity 检测到的是真实但不是恶意的操作,例如渗透测试或已批准的应用程序生成的已知活动。

误报 (FP) :误报,表示活动未发生。

安全警报是 TP、B-TP 还是 FP

对于每个警报,提出以下问题以确定警报分类并帮助确定接下来要执行的操作:

- 此特定安全警报在环境中有多常见?

- 警报是由相同类型的计算机还是用户触发的? 例如,具有相同角色的服务器或来自同一组/部门的用户? 如果计算机或用户相似,你可以决定排除它,以避免将来出现其他 FP 警报。

注意

增加完全相同类型的警报通常会降低警报的可疑/重要性级别。 对于重复警报,请验证配置,并使用安全警报详细信息和定义准确了解触发重复操作的情况。

安全警报类别

Defender for Identity 安全警报分为以下类别或阶段,如典型的网络攻击终止链中看到的阶段。 使用以下链接详细了解每个阶段以及用于检测每个攻击的警报:

高级安全警报调查

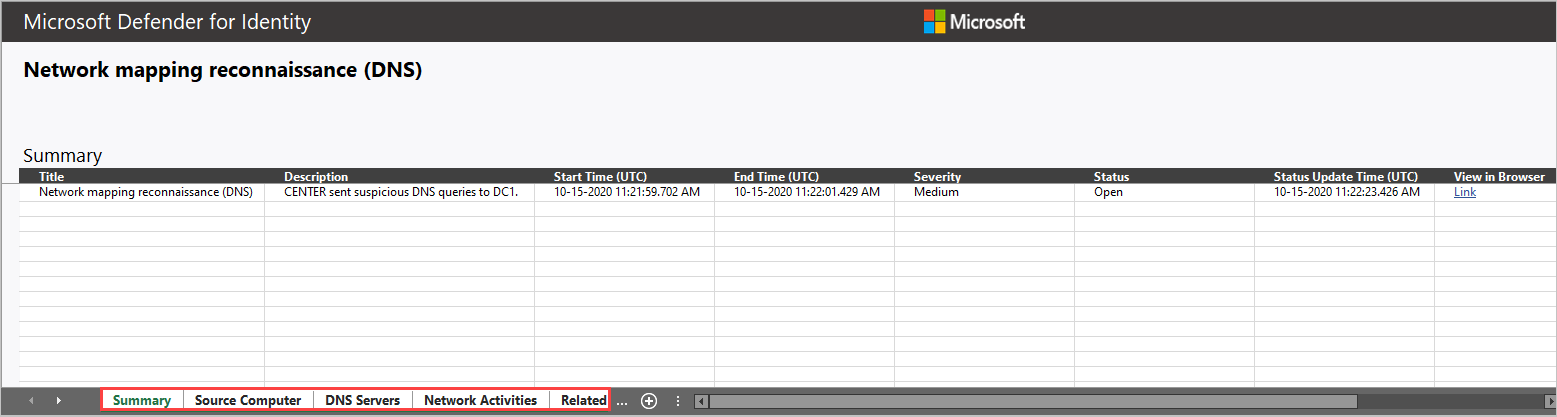

若要获取有关安全警报的更多详细信息,请在警报详细信息页上选择“ 导出 ”以下载详细的 Excel 警报报告。

下载的文件在第一个选项卡上包含有关警报的摘要详细信息,包括:

- 标题

- 说明

- 开始时间 (UTC)

- 结束时间 (UTC)

- 严重性 - 低/中/高

- 状态 - 打开/关闭

- 状态更新时间 (UTC)

- 在浏览器中查看

列出所有相关实体(包括帐户、计算机和资源),并按其角色分隔。 根据警报,为源实体、目标实体或受攻击实体提供详细信息。

大多数选项卡在每个实体中包含以下数据:

名称

详细信息

类型

SamName

源计算机

源用户 ((如果可用) )

域控制器

访问的资源:时间、计算机、名称、详细信息、类型、服务。

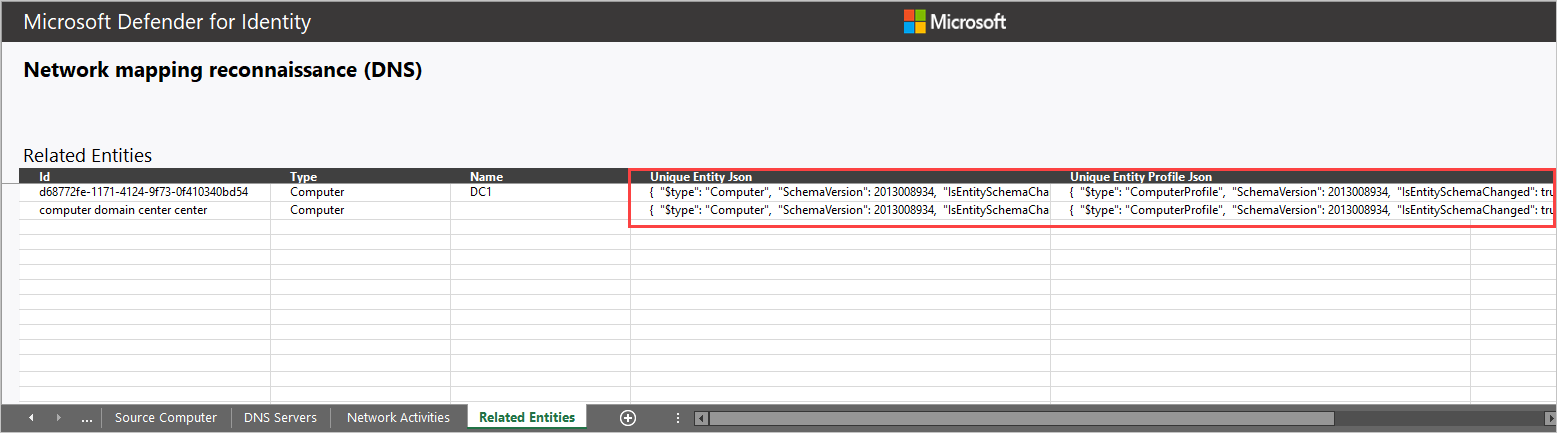

相关实体:ID、类型、名称、唯一实体 Json、唯一实体配置文件 Json

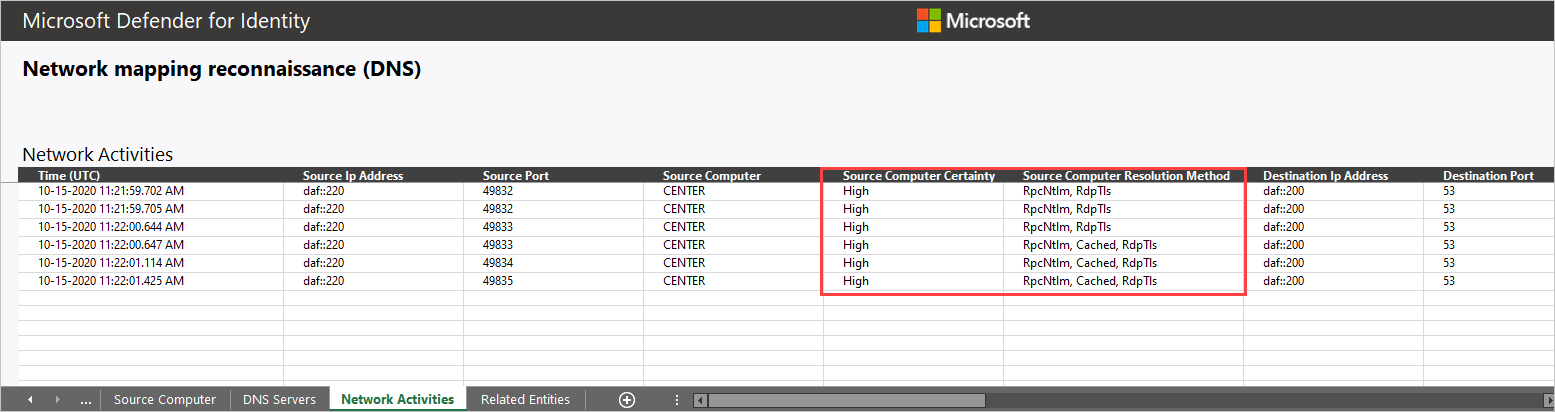

Defender for Identity Sensors 捕获与警报 (网络或事件活动相关的所有原始活动) 包括:

- 网络活动

- 事件活动

某些警报具有额外的选项卡,例如有关以下内容的详细信息:

- 可疑攻击使用暴力破解时遭到攻击的帐户。

- 当可疑攻击涉及网络映射侦查 (DNS) 时,域名系统 (DNS) 服务器。

例如:

相关实体

在每个警报中,最后一个选项卡提供 “相关实体”。 相关实体是参与可疑活动的所有实体,不分离它们在警报中扮演的“角色”。 每个实体都有两个 Json 文件,即唯一实体 Json 和唯一实体配置文件 Json。 使用这两个 Json 文件了解有关实体的详细信息,并帮助你调查警报。

唯一实体 Json 文件

包括从 Active Directory 学到的有关帐户的 Defender for Identity 数据。 这包括所有属性,例如 可分辨名称、 SID、 LockoutTime 和 PasswordExpiryTime。 对于用户帐户,包括 部门、 邮件和 PhoneNumber 等数据。 对于计算机帐户,包括 OperatingSystem、 IsDomainController 和 DnsName 等数据。

唯一实体配置文件 Json 文件

包括实体上分析的所有 Defender for Identity 数据。 Defender for Identity 使用捕获的网络和事件活动来了解环境的用户和计算机。 每个实体的 Defender for Identity 配置文件相关信息。 此信息有助于 Defender for Identity 的威胁识别功能。

如何在调查中使用 Defender for Identity 信息?

调查可以根据需要提供详细信息。 下面是使用 Defender for Identity 提供的数据进行调查的一些方法。

- 检查所有相关用户是否属于同一组或部门。

- 相关用户是否共享资源、应用程序或计算机?

- 帐户是否处于活动状态,即使其 PasswordExpiryTime 已传递?

Defender for Identity 和 NNR (网络名称解析)

Defender for Identity 检测功能依赖于活动网络名称解析 (NNR) 将 IP 解析到组织中的计算机。 使用 NNR,Defender for Identity 能够在包含) IP 地址的原始活动 (与每个活动所涉及的相关计算机之间建立关联。 Defender for Identity 基于原始活动对实体(包括计算机)进行分析,并生成警报。

NNR 数据对于检测以下警报至关重要:

- 疑似身份盗用 (票证)

- 可疑的 DCSync 攻击 (目录服务复制)

- 网络映射侦查 (DNS)

使用警报下载报告的“ 网络活动 ”选项卡中提供的 NNR 信息来确定警报是否为 FP。 在 FP 警报的情况下,通常以低置信度给出 NNR 确定性结果。

下载报表数据显示在两列中:

源/目标计算机

- 确定性 – 低分辨率确定性可能表示名称解析不正确。

源/目标计算机

- 解析方法 – 提供用于将 IP 解析为组织中的计算机的 NNR 方法。

有关如何使用 Defender for Identity 安全警报的详细信息,请参阅 使用安全警报。