使用包含Microsoft Sentinel数据的高级搜寻结果

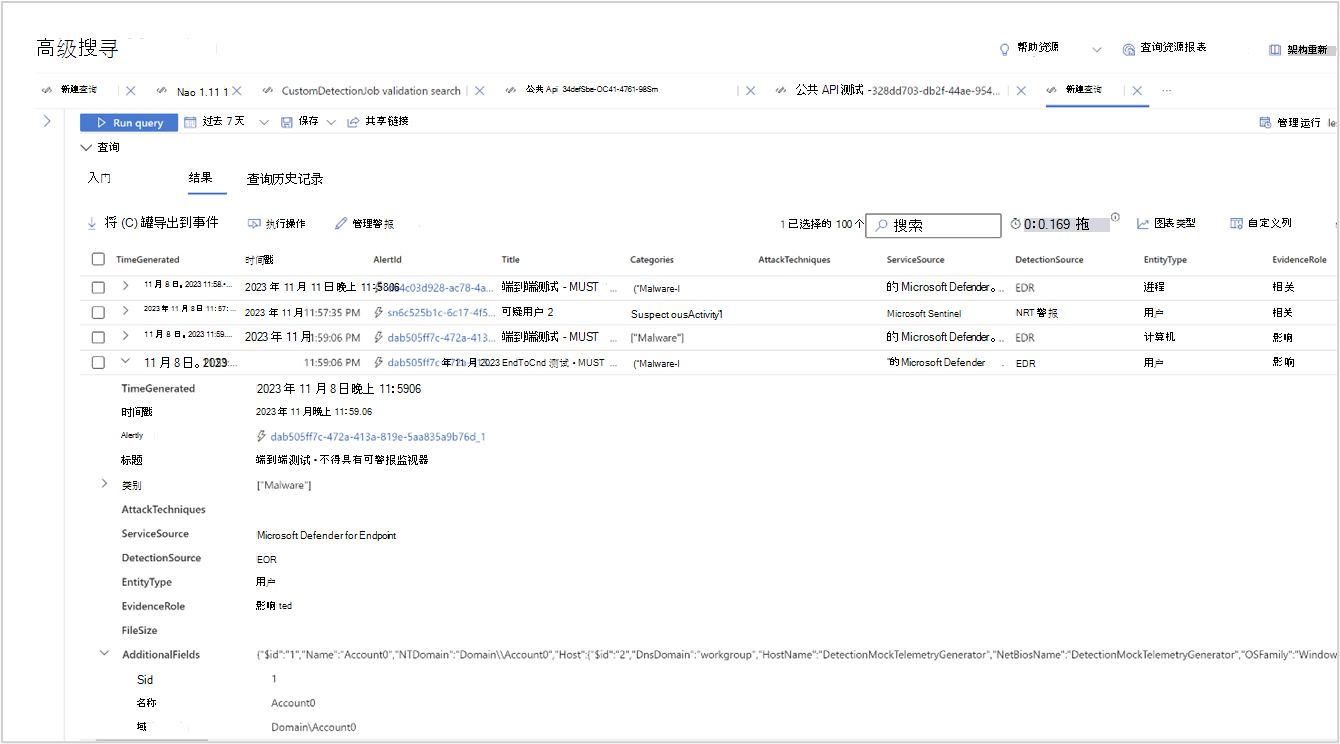

浏览结果

还可以使用以下功能浏览结果:

- 通过选择每个结果左侧的下拉箭头展开结果。

- 在适用的情况下,通过选择适用结果行左侧的下拉箭头来扩展 JSON 或数组格式的结果的详细信息,以增加可读性。

- 打开侧窗格,查看记录的详细信息 (同时展开的行) 。

还可以右键单击行中的任何结果值,以便使用它来:

- 向现有查询添加更多筛选器

- 复制值以供进一步调查使用

- 更新查询以将 JSON 字段扩展到新列

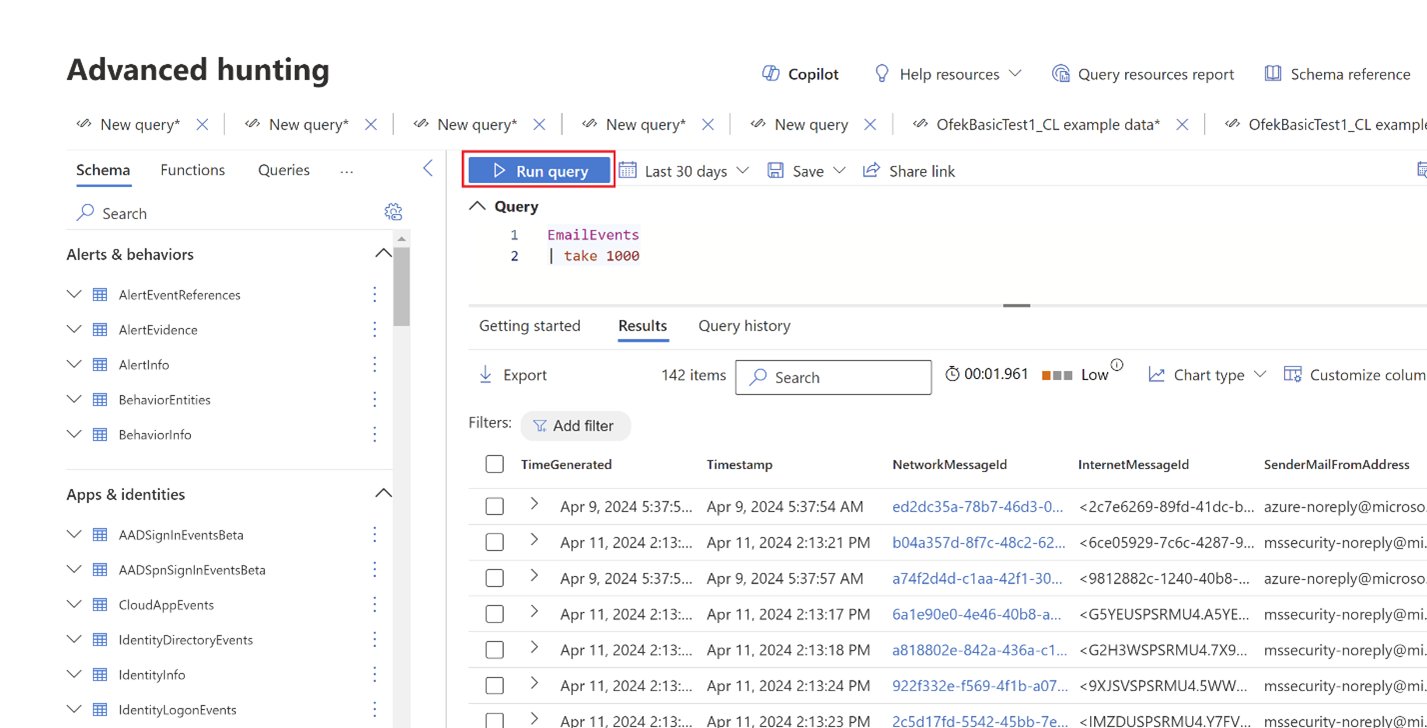

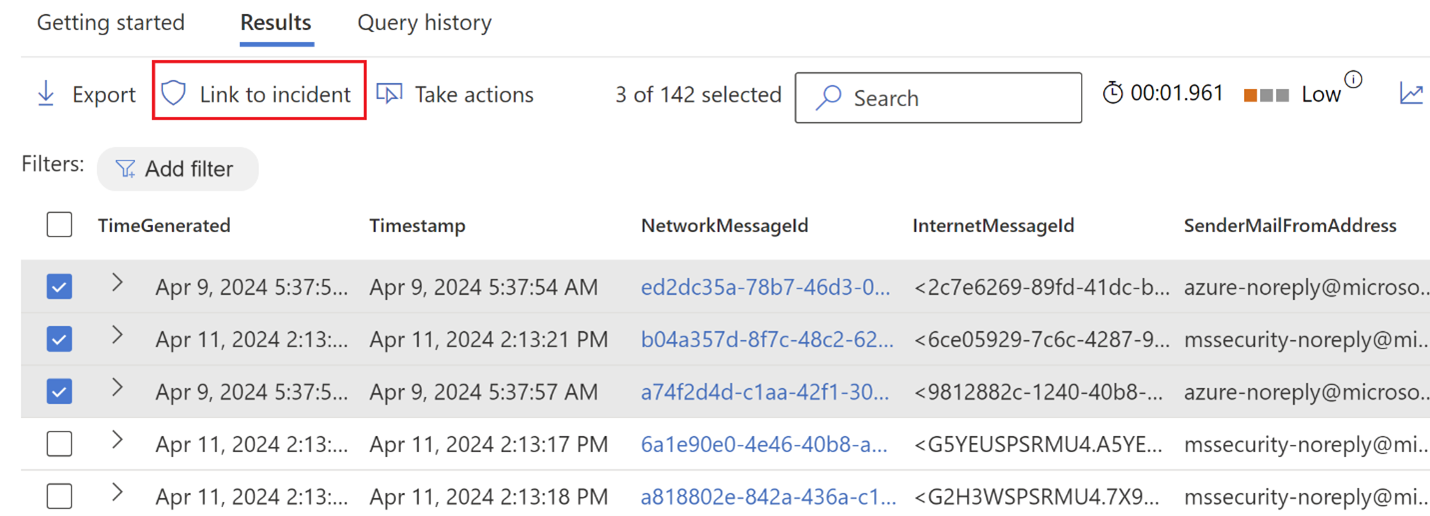

对于Microsoft Defender XDR数据,可以通过选中每个结果行左侧的复选框采取进一步操作。 选择“ 链接到事件 ”,将所选结果链接到事件 (阅读 将查询结果链接到事件) 或 “采取操作” 打开“执行操作”向导 (读取 对高级搜寻查询结果) 采取操作 。

将查询结果链接到事件

可以使用事件链接功能将高级搜寻查询结果添加到正在调查的新事件或现有事件。 此功能可帮助你轻松从高级搜寻活动捕获记录,从而可以创建更丰富的事件时间线或事件上下文。

将结果链接到新的或现有的事件

在“事件链接”窗格的“ 警报详细信息 ”部分中,选择“ 创建新事件 ”,将事件转换为警报并将其分组为新事件:

还可以选择“ 链接到现有事件 ”,将所选记录添加到现有事件。 从现有事件的下拉列表中选择相关事件。 还可以输入事件名称或 ID 的前几个字符来查找所需的事件。

对于任一选择,请提供以下详细信息,然后选择“ 下一步”:

- 警报标题 – 事件响应者可以理解的结果的描述性标题;此描述性标题将成为警报标题

- 严重性 - 选择适用于警报组的严重性

- 类别 - 为警报选择适当的威胁类别

- 说明 - 提供分组警报的有用说明

- 建议的操作 - 列出正在调查事件的安全分析师的建议修正操作

在 “实体 ”部分中,选择可疑事件中涉及的实体。 这些实体用于将其他警报关联到链接事件,并且可从事件页中查看。

对于Microsoft Defender XDR数据,将自动选择实体。 如果数据来自Microsoft Sentinel,则需要手动选择实体。

有两个部分可以选择实体:

a. 受影响的资产 - 应在此处添加所选事件中显示的受影响资产。 可以添加以下类型的资产:

- 帐户

- 设备

- 邮箱

- 云应用程序

- Azure 资源

- Amazon Web Services 资源

- Google Cloud Platform 资源

b. 相关证据 - 可在本节中添加显示在所选事件中的非资产。 支持的实体类型包括:

- 流程

- 文件

- 注册表值

- IP

- OAuth 应用程序

- DNS

- 安全组

- URL

- 邮件群集

- 邮件

注意

对于仅包含 XDR 数据的查询,仅显示 XDR 表中可用的实体类型。

选择实体类型后,选择所选记录中存在的标识符类型,以便可用于标识此实体。 每个实体类型都有一个受支持的标识符列表,如相关下拉列表中所示。 阅读将鼠标悬停在每个标识符上时显示的说明,以便更好地了解它。

选择标识符后,从包含所选标识符的查询结果中选择一列。 可以选择“ 浏览查询和结果 ”以打开高级搜寻上下文面板。 这允许浏览查询和结果,以确保为所选标识符选择了正确的列。

在我们的示例中,我们使用查询来查找与可能的电子邮件外泄事件相关的事件,因此收件人的邮箱和收件人的帐户是受影响的实体,发件人的 IP 以及电子邮件是相关证据。将为每个记录创建一个不同的警报,其中包含受影响实体的唯一组合。 例如,在我们的示例中,如果有三个不同的收件人邮箱和收件人对象 ID 组合,则会创建三个警报并将其链接到所选事件。

选择 下一步。

查看在“摘要”部分中提供的详细信息。

选择“完成”。

查看事件中的链接记录

可以从向导的摘要步骤中选择生成的链接,也可以从事件队列中选择事件名称,以查看事件链接到的事件。

在我们的示例中,三个警报(表示三个所选事件)已成功链接到新事件。 在每个警报页中,可以在时间线视图中找到有关事件的完整信息, () 和查询结果视图。

还可以从时间线视图或查询结果视图中选择事件,以打开“检查记录”窗格。

筛选使用高级搜寻添加的事件

可以通过按 手动 检测源筛选事件和警报来查看从高级搜寻生成的警报。