对全球安全访问客户端进行故障排除:“运行状况检查”选项卡

本文档提供有关使用“高级诊断”实用工具中的“运行状况检查”选项卡对全局安全访问客户端进行故障排除的指南。

简介

“高级诊断”中的“运行状况检查”运行测试,以验证全局安全访问客户端是否正常工作,以及其组件是否正在运行。

运行运行状况检查

若要对全局安全访问客户端启动运行状况检查:

- 右键单击全球安全访问客户端系统托盘图标,然后选择“高级诊断”。

- 将打开“用户帐户控制”对话框。 通过单击“是”,允许客户端应用程序对设备进行更改。

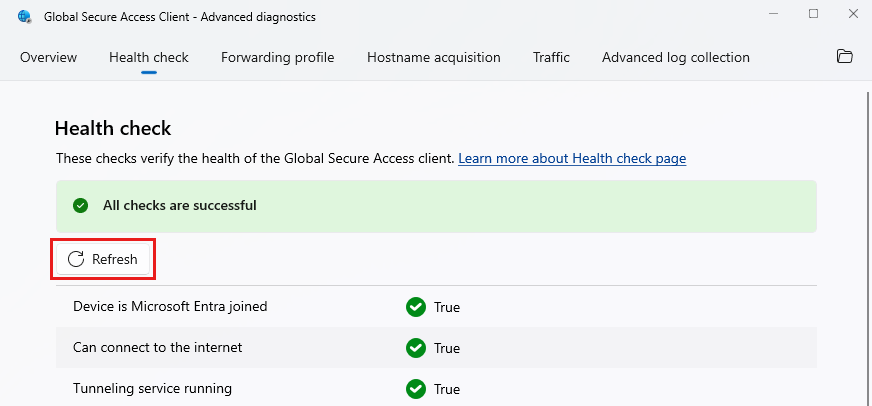

- 在“全局安全访问客户端 - 高级诊断”对话框中,选择“运行状况检查”选项卡。切换选项卡将启动运行状况检查。

解决过程

大多数“运行状况检查”测试彼此依赖。 如果测试失败:

- 解决列表中第一个失败的测试。

- 选择“刷新”可查看更新的测试状态。

- 重复,直到解决所有失败的测试。

检查事件查看器

作为故障排除过程的一部分,检查全局安全访问客户端的事件查看器可能很有用。 日志包含有关错误及其原因的重要事件。

- 导航到“控制面板”>“系统和安全”>“Windows 工具”。

- 启动“事件查看器”。

- 导航到“应用程序和服务日志”>“Microsoft”>“Windows”>“全局安全访问客户端”。

- 要查看客户端日志,请选择“操作”。

- 要查看驱动程序日志,请选择“内核”。

运行状况检查测试

以下检查验证全局安全访问客户端的运行状况。

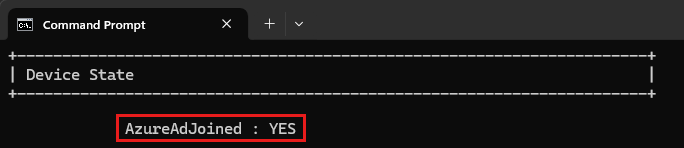

设备已进行 Microsoft Entra 联接

Windows 客户端对用户和设备进行身份验证,以使用全球安全访问服务。 基于设备令牌的设备身份验证,要求设备为 Microsoft Entra 联接或 Microsoft Entra 混合联接。 当前不支持已注册 Microsoft Entra 设备。

若要检查设备的状态,请在命令提示符中输入以下命令:dsregcmd.exe /status

可以连接到 Internet

此检查指示设备是否已连接到 Internet。 全局安全访问客户端需要 Internet 连接。 此测试基于网络连接状态指示器 (NCSI) 功能。

隧道服务正在运行

全局安全访问隧道服务必须正在运行。

- 若要验证此服务是否正在运行,请在命令提示符中输入以下命令:

sc query GlobalSecureAccessTunnelingService - 如果全局安全访问隧道服务未运行,请从

services.msc中启动它。 - 如果服务无法启动,请在事件查看器中查找错误。

引擎服务正在运行

全球安全访问引擎服务必须正在运行。

- 要验证此服务是否正在运行,请在命令提示符中输入以下命令:

sc query GlobalSecureAccessEngineService - 如果全球安全访问引擎服务未运行,请从

services.msc启动它。 - 如果服务无法启动,请在事件查看器中查找错误。

正在运行的策略检索器服务

全球安全访问策略检索器服务必须正在运行。

- 若要验证此服务是否正在运行,请在命令提示符中输入以下命令:

sc query GlobalSecureAccessPolicyRetrieverService - 如果全球安全访问策略检索器服务未运行,请从

services.msc中启动它。 - 如果服务无法启动,请查找事件查看器中的错误。

运行的驱动程序

全球安全访问驱动程序必须运行。

若要验证此服务是否正在运行,请在命令提示符中输入以下命令:

sc query GlobalSecureAccessDriver

如果驱动程序未运行:

- 打开事件查看器并搜索事件 304 的全球安全访问客户端日志。

- 如果驱动程序未运行,请重新启动计算机。

- 再次运行命令

sc query GlobalSecureAccessDriver。 - 如果问题仍未解决,请重新安装全球安全访问客户端。

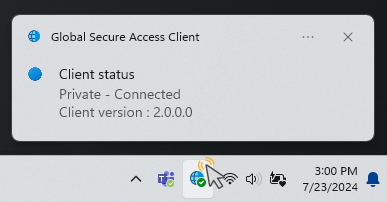

运行的客户端托盘应用程序

GlobalSecureAccessClient.exe 进程在系统托盘中运行客户端 UX。

如果系统托盘中看不到“全球安全访问”图标,可以从以下路径运行它:

C:\Program Files\Global Secure Access Client\GlobalSecureAccessClient.exe

存在转发配置文件注册表

此测试验证存在以下注册表项:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfile

如果该注册表项不存在,请尝试强制执行转发策略检索:

- 如果存在,则删除

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestamp注册表项。 - 重启服务,

Global Secure Access Policy Retriever Service。 - 检查是否创建了两个注册表项。

- 否则,在事件查看器中查找错误。

转发配置文件与预期的架构匹配

测试验证了注册表中的转发配置文件具有客户端可读取的有效格式。

如果此测试失败,请确保按照以下步骤使用租户的最新转发配置文件:

- 删除以下注册表项:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestamp

- 重启服务,

Global Secure Access Policy Retriever Service。 - 重启全球安全访问客户端。

- 再次运行运行状况检查。

- 如果前面的步骤无法解决问题,请将全球安全访问客户端升级到最新版本。

- 如果问题仍然存在,请联系 Microsoft 支持部门。

已禁用“破窗”模式

破窗模式可防止全球安全访问客户端将网络流量通过隧道传送到全球安全访问云服务。 在“破窗”模式下,未选中全球安全访问门户中的所有流量配置文件,并且全球安全访问客户端不应通过隧道传输任何流量。

若要将客户端设置为获取流量,并通过隧道将流量传送到全球安全访问服务:

- 以租户管理员身份登录到 Microsoft Entra 管理中心。

- 转到“全球安全访问”>“连接”>“流量转发”。

- 启用至少一个符合组织需求的流量配置文件。

在门户中进行更改后,全球安全访问客户端应在一小时内收到更新的转发配置文件。

转发配置文件中的诊断 URL

对于在转发配置文件中激活的每个通道,此测试会检查配置是否包含用于探测服务的运行状况的 URL。

若要查看运行状况,请双击全球安全访问客户端系统托盘图标。

如果此测试失败,通常是由于全球安全访问存在内部问题。 请联系 Microsoft 支持部门。

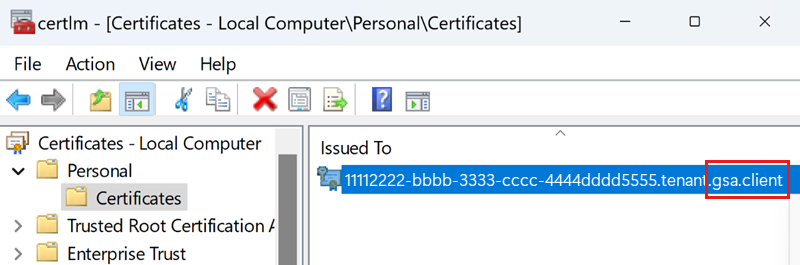

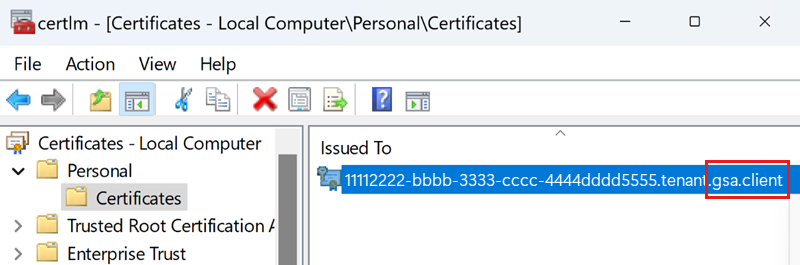

存在身份验证证书

此测试验证设备上存在与全球安全访问云服务的相互传输层安全性 (mTLS) 连接的证书。

提示

如果尚未为租户启用 mTLS,则不会显示此测试。

如果此测试失败,请通过完成以下步骤注册新证书:

- 通过在命令提示符中输入以下命令启动 Microsoft 管理控制台:

certlm.msc - 在“certlm”窗口中,导航到“个人”>“证书”。

- 删除以 gsa.client 结尾的证书(如果存在)。

- 删除以下注册表项:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - 重启服务 MMC 中的全球安全访问引擎服务。

- 刷新证书 MMC 以验证是否已创建新证书。

预配新证书可能需要几分钟时间。 - 检查全局安全访问客户端事件日志中是否存在错误。

- 再次启动运行状况检查测试。

身份验证证书有效

此测试验证用于与全局安全访问云服务的 mTLS 连接的身份验证证书是否有效。

提示

如果尚未为租户启用 mTLS,则不会显示此测试。

如果此测试失败,请通过完成以下步骤注册新证书:

- 通过在命令提示符中输入以下命令启动 Microsoft 管理控制台:

certlm.msc - 在“certlm”窗口中,导航到“个人”>“证书”。

- 删除以 gsa.client 结尾的证书。

- 删除以下注册表项:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - 重启服务 MMC 中的全球安全访问引擎服务。

- 刷新证书 MMC 以验证是否已创建新证书。

预配新证书可能需要几分钟时间。 - 检查全局安全访问客户端事件日志中是否存在错误。

- 再次启动运行状况检查测试。

不支持 DNS over HTTPS

要使全局安全访问客户端能够通过完全限定的域名 (FQDN) 目标(而不是 IP 目标)获取网络流量,客户端需要读取设备发送到 DNS 服务器的 DNS 请求。 这意味着,如果转发配置文件包含 FQDN 规则,则必须禁用 DNS over HTTPS。

在 OS 中禁用的安全 DNS

若要在 Windows 中禁用 DNS over HTTPS,请参阅基于 HTTPS 的安全 DNS 客户端 (DoH)。

重要

必须禁用 DNS over HTTPS 才能成功运行全局安全访问客户端运行状况检查。

在浏览器中禁用的安全 DNS(Microsoft Edge、Chrome、Firefox)

检查以下每个浏览器是否禁用了安全 DNS:

在 Microsoft Edge 中禁用的安全 DNS

若要在 Microsoft Edge 中禁用 DNS over HTTPS:

- 启动 Microsoft Edge。

- 打开“设置和更多”菜单,然后选择“设置”。

- 选择“隐私、搜索和服务”。

- 在“安全”部分中,将“使用安全 DNS 指定如何查找网站的网络地址”切换为关闭。

在 Chrome 中禁用的安全 DNS

若要在 Google Chrome 中禁用 DNS over HTTPS:

- 打开 Chrome。

- 选择“自定义和控制 Google Chrome”,然后选择“设置”。

- 选择“隐私和安全”。

- 选择“安全性”。

- 在“高级”部分中,将“使用安全 DNS”切换为关闭。

在 Firefox 中禁用的安全 DNS

若要在 Mozilla Firefox 中禁用 DNS over HTTPS:

- 打开 Firefox。

- 选择“打开应用程序菜单”按钮,然后选择“设置”。

- 选择“安全和隐私”。

- 在 基于 HTTPS 的 DNS部分中,选择“关闭”。

DNS 响应

此测试检查配置为 Windows 的 DNS 服务器是否返回 DNS 响应。

如果此测试失败:

- 暂停全球安全访问客户端。

- 检查配置为 Windows 的 DNS 服务器是否可访问。 例如,尝试使用

nslookup工具解析“microsoft.com”。 - 验证没有防火墙阻止发到 DNS 服务器的流量。

- 配置备用 DNS 服务器并再次测试。

- 恢复全球安全访问客户端。

收到的 Magic IP

此检查验证客户端能够通过完全限定的域名 (FQDN) 获取流量。

如果测试失败:

- 重启客户端,然后重新测试。

- 重启 Windows。 在极少数情况下,可能需要执行此步骤才能删除易失性缓存。

缓存的令牌

此测试验证客户端已成功向 Microsoft Entra 进行身份验证。

如果缓存的令牌测试失败:

- 验证服务和驱动程序是否运行。

- 验证系统托盘图标是否可见。

- 如果出现登录通知,请选择“登录”。

- 如果未显示登录通知,请检查其是否在通知中心,然后选择“登录”。

- 以与设备加入的同一个 Microsoft Entra 租户中的用户身份登录。

- 验证网络连接。

- 将鼠标悬停在系统托盘图标上,并验证组织是否未禁用客户端。

- 重启客户端并等待几秒钟。

- 在事件查看器中查找错误。

首选的 IPv4

全球安全访问尚不支持使用 IPv6 地址的目标获取流量。 如果在以下情况下,建议将客户端配置为首选 IPv4 而不是 IPv6:

- 转发配置文件设置为通过 IPv4(而不是 FQDN)获取流量。

- 解析为此 IP 的 FQDN 也解析为 IPv6 地址。

若要将客户端配置为首选 IPv4 而不是 IPv6,请设置以下注册表项:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters\ Name: DisabledComponents Type: REG_DWORD Value: 0x20 (Hex)

重要

更改此注册表值需要重启计算机。 有关详细信息,请参阅适用于高级用户的在 Windows 中配置 IPv6 指南。

DNS 解析的 Edge 主机名

此测试检查所有活动流量类型:Microsoft 365、专用访问和 Internet 访问。 如果此测试失败,则 DNS 无法解析全球安全访问云服务的主机名,因此无法访问该服务。 此失败的测试可能是由于 Internet 连接问题或 DNS 服务器无法解决公共 Internet 主机名。

若要验证主机名解析是否正常工作:

- 暂停客户端。

- 运行 PowerShell 命令:

Resolve-DnsName -Name <edge's FQDN> - 如果主机名解析失败,请尝试运行:

Resolve-DnsName -Name microsoft.com - 验证是否已为此计算机配置 DNS 服务器:

ipconfig /all - 如果前面的步骤无法解决问题,请考虑设置另一个公共 DNS 服务器。

Edge 可访问

此测试检查所有活动流量类型:Microsoft 365、专用访问和 Internet 访问。 如果此测试失败,则表示设备没有与全球安全访问云服务建立网络连接。

如果测试失败:

- 验证设备是否已建立 Internet 连接。

- 确认防火墙或代理没有阻止与边缘的连接。

- 确保 IPv4 在设备上处于活动状态。 边缘目前仅适用于 IPv4 地址。

- 停止客户端并重试

Test-NetConnection -ComputerName <edge's fqdn> -Port 443。 - 尝试在另一台从公用网络连接到 Internet 的设备上运行 PowerShell 命令。

代理已禁用

该测试检查设备上是否配置了代理。 如果最终用户设备配置为使用代理向 Internet 传出流量,则需要使用代理自动配置 (PAC) 文件或 Web 代理自动发现 (WPAD) 协议来排除客户端获取的目标 IP/FQDN。

更改 PAC 文件

将要通过隧道传输至全局安全访问边缘的 IP/FQDN 添加到 PAC 文件中作为排除项,以便这些目标的 HTTP 请求不会重定向到代理。 (这些 IP/FQDN 也设置为转发配置文件中的全球安全访问隧道。)若要正确显示客户端的运行状况,请将用于运行状况探测的 FQDN 添加到排除列表:.edgediagnostic.globalsecureaccess.microsoft.com。

包含排除项的示例 PAC 文件:

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".edgediagnostic.globalsecureaccess.microsoft.com") || //tunneled

dnsDomainIs(host, ".contoso.com") || //tunneled

dnsDomainIs(host, ".fabrikam.com")) // tunneled

return "DIRECT"; // For tunneled destinations, use "DIRECT" connection (and not the proxy)

else // for all other destinations

return "PROXY 10.1.0.10:8080"; // route the traffic to the proxy.

}

添加系统变量

配置全球安全访问客户端以通过代理路由全球安全访问流量:

- 将 Windows 中名为

grpc_proxy的系统环境变量设置为代理地址的值。 例如,http://10.1.0.10:8080。 - 重启全球安全访问客户端。

未检测到 Hyper-V 外部虚拟交换机

Hyper-V 支持:

- 外部虚拟交换机:全球安全访问 Windows 客户端当前不支持具有 Hyper-V 外部虚拟交换机的主机。 但是,可以将客户端安装在虚拟机上,以通过隧道将流量传送到全球安全访问。

- 内部虚拟交换机:全球安全访问 Windows 客户端可以安装在主机和来宾计算机上。 客户端隧道仅传输安装所在计算机的网络流量。 换句话说,安装在主机上的客户端不会通过隧道传输来宾计算机的网络流量。

全球安全访问 Windows 客户端支持 Azure 虚拟机。

全球安全访问 Windows 客户端支持 Azure 虚拟桌面 (AVD)。

注意

不支持 AVD 多会话。

隧道成功

此测试检查转发配置文件(Microsoft 365、专用访问和 Internet 访问)中的每个活动流量配置文件,以验证是否成功通过隧道连接到相应通道的运行状况服务。

如果此测试失败:

- 检查事件查看器是否存在错误。

- 重启客户端,然后重试。

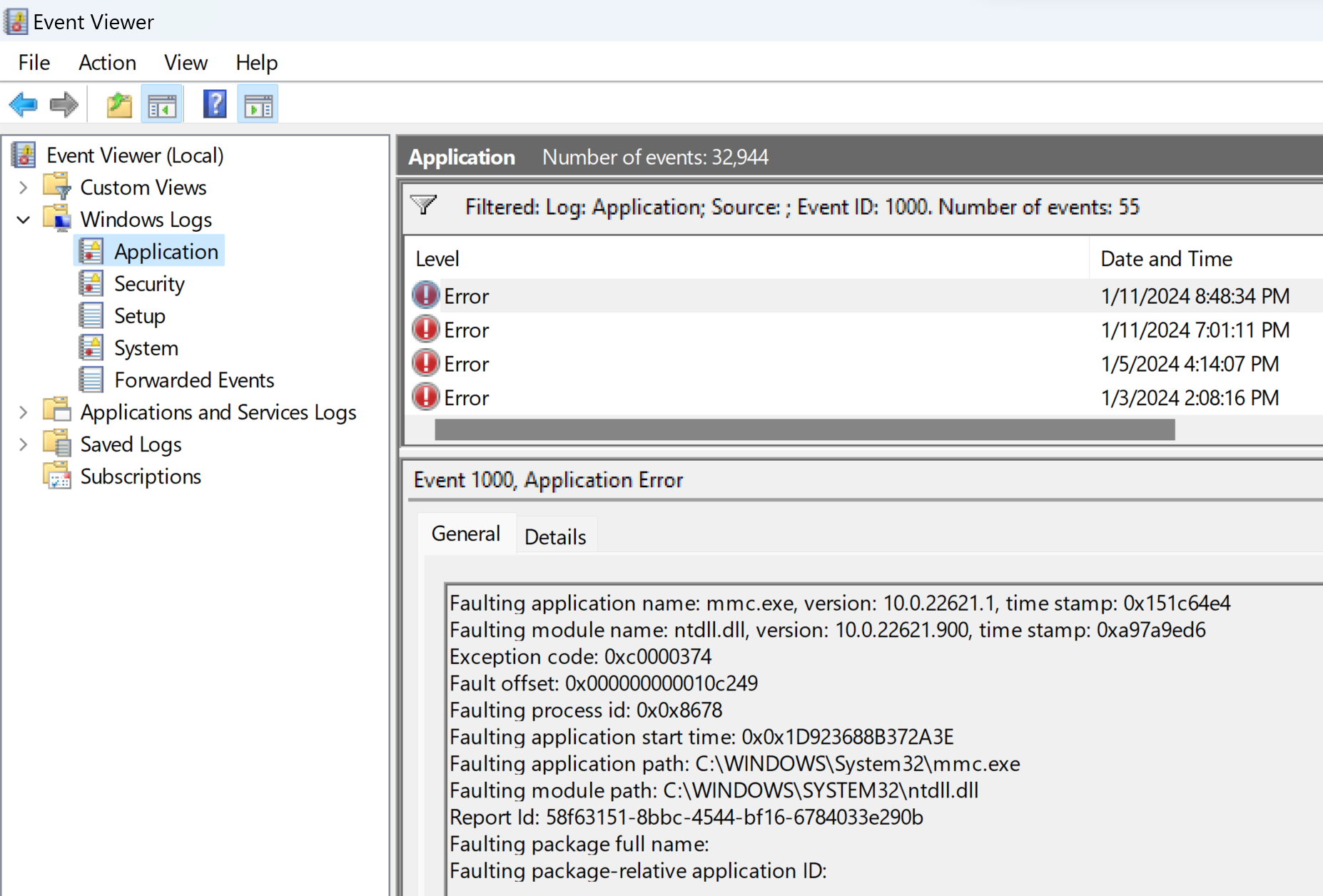

全球安全访问进程正常(过去 24 小时)

如果此测试失败,则表示客户端在过去 24 小时内至少有一个进程崩溃。

如果所有其他测试都通过,客户端当前应正常运行。 但是,调查进程转储文件以提高将来的稳定性并更好地了解进程崩溃的原因会很有帮助。

若要在进程崩溃时调查进程转储文件,请执行以下操作:

- 配置用户模式转储:

- 添加以下注册表项:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Windows Error Reporting\LocalDumps - 添加

REG_SZ DumpFolder注册表值并将其数据设置为要在其中保存转储文件的现有 DumpFolder。

- 添加以下注册表项:

- 重现问题,以在选定的 DumpFolder 中创建新的转储文件。

- 为 Microsoft 支持部门开具票证并附加转储文件和重现问题的步骤。

- 查看事件查看器日志并筛选崩溃事件(筛选当前日志:事件 ID = 1000)。

- 将筛选后的日志另存为文件,并将日志文件附加到支持票证。

Internet 访问 不支持 QUIC

由于 Internet 访问尚不支持 QUIC,因此无法对端口 80 UDP 和 443 UDP 的流量进行隧道传输。

提示

目前,专用访问和 Microsoft 365 工作负载支持 QUIC。

管理员可以禁用 QUIC 协议,触发客户端回退到 HTTPS over TCP,这在 Internet 访问中是完全受支持的。

Microsoft Edge 中禁用的 QUIC

若要在 Microsoft Edge 中禁用 QUIC:

- 打开 Microsoft Edge。

- 在地址栏中粘贴

edge://flags/#enable-quic。 - 将“实验 QUIC 协议”下拉列表设置为“禁用的”。

Chrome 中禁用的 QUIC

若要在 Google Chrome 中禁用 QUIC:

- 打开 Google Chrome。

- 在地址栏中粘贴

chrome://flags/#enable-quic。 - 将“实验 QUIC 协议”下拉列表设置为“禁用的”。

Mozilla Firefox 中禁用的 QUIC

若要在 Mozilla Firefox 中禁用 QUIC:

- 打开 Firefox。

- 在地址栏中粘贴

about:config。 - 在“搜索首选项名称”字段中,粘贴

network.http.http3.enable。 - 将 network.http.http3.enable 选项切换为 false。