在 Identity Manager 中使用混合报告

本文讨论如何在 Microsoft Entra 中将本地数据和云数据合并到混合报表中,以及如何管理和查看这些报表。

注意

Microsoft使用 Azure Arc 和 Azure Monitor 为 Azure 中的混合报告提供了较新的推荐方法。 有关详细信息,请参阅 使用 Azure Monitor Microsoft Identity Manager 2016 报告。

可用混合报告

Microsoft Entra ID 中提供的三个Microsoft标识管理器报告如下所示:

密码重置活动:当用户使用自助密码重置(SSPR)执行密码重置时显示每个实例,并提供用于身份验证的入口或方法。

密码重置注册:每次用户注册 SSPR 和用于进行身份验证的方法时显示。 方法的示例可能是移动电话号码或问题和答案。

注意

对于 密码重置注册 报告,短信门和 MFA 门之间没有区别。 这两种方法都被视为移动电话方法。

自助服务组活动:显示某人每次尝试在组和组创建中添加或删除自己。

注意

- 报告当前显示最多一个月的活动数据。

先决条件

Identity Manager 2016 SP1 Identity Manager 服务,建议生成 4.4.1749.0 。

目录中具有许可管理员的 Microsoft Entra ID P1 或 P2 租户。

从 Identity Manager 服务器到 Azure 的传出 Internet 连接。

要求

下表列出了使用 Identity Manager 混合报告的要求:

| 要求 | 说明 |

|---|---|

| Microsoft Entra ID P1 或 P2 | 混合报告是Microsoft Entra ID P1 或 P2 功能,需要Microsoft Entra ID P1 或 P2。 有关详细信息,请参阅 Microsoft Entra ID P1 或 P2 入门。 获取 Microsoft Entra ID P1 或 P2 的免费 30 天试用版。 |

| 必须是Microsoft Entra ID 的全局管理员 | 默认情况下,只有全局管理员可以安装和配置代理以开始、访问门户并在 Azure 中执行任何操作。 重要说明:安装代理时使用的帐户必须是工作或学校帐户。 而不能是 Microsoft 帐户。 有关详细信息,请参阅以组织的身份注册 Azure。 |

| 标识管理器混合代理安装在每个目标标识管理器服务服务器上 | 若要接收数据并提供监视和分析功能,混合报告要求在目标服务器上安装和配置代理。 |

| Azure 服务终结点的出站连接 | 在安装和运行时,代理需要连接到 Azure 服务终结点。 如果防火墙阻止了出站连接,请确保将以下终结点添加到允许列表中:

|

| 基于 IP 地址的出站连接 | 有关基于防火墙筛选的 IP 地址,请参阅 Azure IP 范围。 |

| 筛选或禁用出站流量的 SSL 检查 | 如果网络层存在 SSL 检查或终止出站流量,代理注册步骤或数据上传操作可能会失败。 |

| 运行代理的服务器上的防火墙端口 | 若要与 Azure 服务终结点通信,代理需要打开以下防火墙端口:

|

| 如果启用了 Internet Explorer 增强的安全性,则允许某些网站 | 如果启用了 Internet Explorer 增强的安全性,则必须在安装了代理的服务器上允许以下网站:

|

在 Microsoft Entra ID 中安装 Identity Manager 报告代理

安装报告代理后,标识管理器活动中的数据将从 Identity Manager 导出到 Windows 事件日志。 Identity Manager 报告代理处理事件,然后将其上传到 Microsoft Entra。 在 Microsoft Entra 中,将分析、解密和筛选所需的报表的事件。

重新安装之前,必须先卸载以前的混合报告代理。 若要卸载混合报表,请卸载MIMreportingAgent.msi代理。

下载 Identity Manager 报告代理,然后执行以下操作:

a. 登录到 Microsoft Entra 管理门户,然后选择 “Active Directory”。

b. 双击全局管理员所在的目录,并具有Microsoft Entra ID P1 或 P2 订阅。

c. 选择“配置”,然后下载报告代理。

通过执行以下操作安装 Reporting Agent:

a. 下载标识管理器服务服务器的MIMHReportingAgentSetup.exe文件。

b. 运行

MIMHReportingAgentSetup.exe。c. 运行代理安装程序。

d. 确保标识管理器报告代理服务正在运行。

e. 重启 Identity Manager 服务。

验证 Identity Manager 报告代理是否在 Azure 中工作。

可以使用 Identity Manager 自助密码重置门户重置用户密码来创建报表数据。 确保密码重置成功完成,然后检查以确保数据显示在 Microsoft Entra 管理门户中。

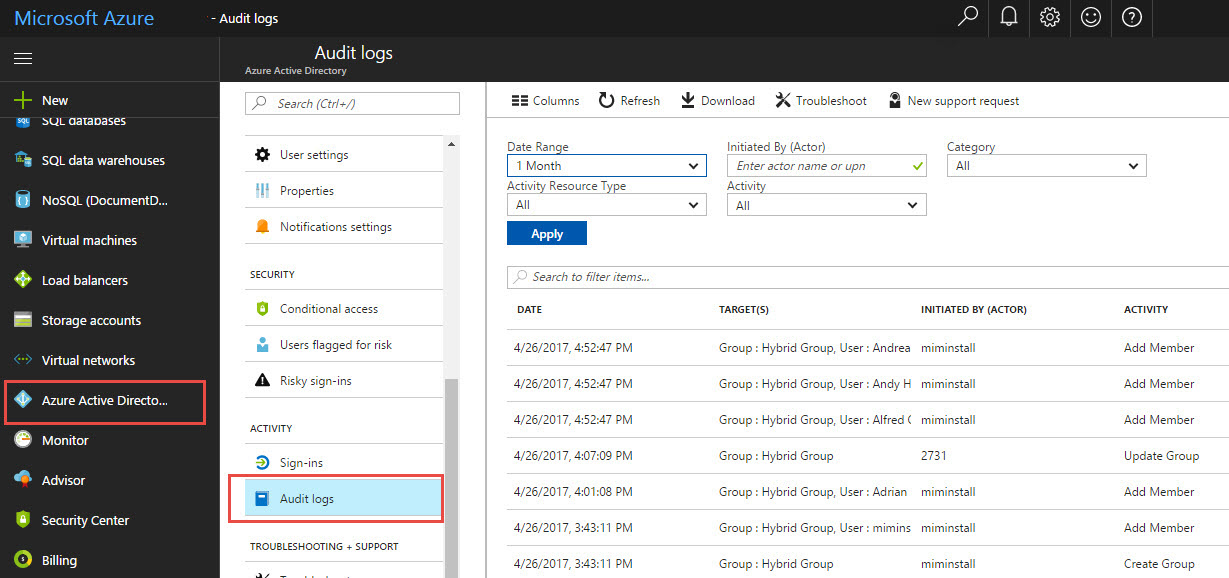

在Azure 门户中查看混合报表

使用租户的全局管理员帐户登录到Azure 门户。

选择“Microsoft Entra ID”。

在订阅的可用目录列表中,选择租户目录。

选择“审核日志”。

在 “类别 ”下拉列表中 ,确保已选择 MIM 服务 。

重要

标识管理器审核数据可能需要一些时间才能显示在Azure 门户中。

停止创建混合报表

如果要停止将报告审核数据从 Identity Manager 上传到 Microsoft Entra ID,请卸载混合报告代理。 使用 Windows 添加或删除程序工具卸载 Identity Manager 混合报告。