标识集成

![]()

标识是管理新式工作场所访问的关键控制平面,对于实现零信任至关重要。 标识解决方案通过强身份验证和访问策略,使用具有粒度权限和访问权限的最低特权访问,以及用于管理对安全资源的访问并最大程度减小攻击的影响范围的控制和策略,支持零信任。

本集成指南介绍了独立软件供应商(ISV)和技术合作伙伴如何与 Microsoft Entra ID 集成,为客户创建安全的零信任解决方案。

标识零信任集成指南

本集成指南介绍了 Microsoft Entra ID 以及 Azure Active Directory B2C。

Microsoft Entra ID 是Microsoft基于云的标识和访问管理服务。 它提供单一登录身份验证、条件访问、无密码和多重身份验证、自动化用户预配和更多功能,使企业能够大规模保护和自动执行标识流程。

Azure Active Directory B2C 是一种企业到客户标识访问管理(CIAM)解决方案,客户使用该解决方案实现安全白标签身份验证解决方案,可轻松缩放,并与品牌 Web 和移动应用程序体验融合在一起。 Azure Active Directory B2C 部分中提供了集成指南。

Microsoft Entra ID

可以通过多种方式将解决方案与 Microsoft Entra ID 集成。 基础集成是利用 Microsoft Entra ID 的内置安全功能来保护客户。 高级集成将通过增强的安全功能进一步推进解决方案。

基础集成

基础集成方案通过 Microsoft Entra ID 的内置安全功能保护客户。

启用单一登录和发布者验证

若要启用单一登录,我们建议在 应用库发布您的应用。 这将增加客户信任,因为他们知道应用程序已验证为与 Microsoft Entra ID 兼容,并且你可以成为 已验证的发布者,以便客户确信自己是他们添加到其租户的应用的发布者。

通过应用库中的发布,IT 管理员可以轻松地将解决方案集成到其租户中,并自动注册应用。 手动注册是应用程序支持问题的常见原因。 将应用添加到库可避免应用出现这些问题。

对于移动应用,建议使用 Microsoft 身份验证库和系统浏览器实现单一登录。

集成用户预配

管理具有数千个用户的组织的标识和访问权限具有挑战性。 如果大型组织将使用解决方案,请考虑同步有关应用程序和Microsoft Entra ID 之间的用户和访问权限的信息。 这有助于在发生更改时保持用户访问一致。

SCIM (跨域标识管理系统)是交换用户标识信息的开放标准。 可以使用 SCIM 用户管理 API 在应用程序和 Microsoft Entra ID 之间自动预配用户和组。

有关开发 SCIM 终结点以实现从 Microsoft Entra ID 到应用的用户预配主题的教程介绍了如何构建 SCIM 终结点以及与 Microsoft Entra 预配服务集成。

高级集成

高级集成将进一步提高应用程序的安全性。

条件访问身份验证上下文

条件访问身份验证上下文 允许应用在用户访问敏感数据或操作时触发策略强制,使用户更高效且敏感资源安全。

连续访问评估

持续访问评估(CAE) 允许根据关键事件和策略评估来撤销访问令牌,而不是依赖于基于生存期的令牌过期。 对于某些资源 API,由于风险和策略是实时评估的,因此这会增加令牌生存期长达 28 小时,这使得应用程序更具复原能力和性能。

安全 API

在我们的经验中,许多独立软件供应商发现这些 API 特别有用。

用户和组 API

如果应用程序需要对租户中的用户和组进行更新,可以通过 Microsoft Graph 使用用户和组 API 将所做更新写回到 Microsoft Entra 租户。 有关使用 API 的详细信息,请参阅 Microsoft Graph REST API v1.0 参考和用户资源类型的参考文档

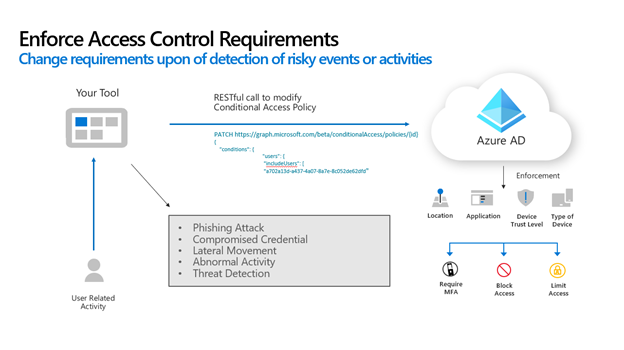

条件访问 API

条件访问 是零信任的关键部分,因为它有助于确保正确的用户有权访问正确的资源。 启用条件访问允许Microsoft Entra ID 根据计算的风险和预配置的策略做出访问决策。

独立软件供应商可以通过在相关时展示应用条件访问策略的选项来利用条件访问。 例如,如果用户特别有风险,则可以建议客户通过 UI 为该用户启用条件访问,并在 Microsoft Entra ID 中以编程方式启用它。

有关详细信息,请参阅 GitHub 上的使用 Microsoft Graph API 配置条件访问策略。

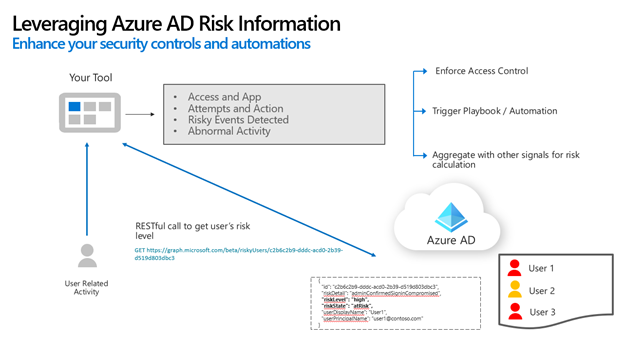

确认泄露的和有风险的用户 API

有时,独立软件供应商可能会意识到Microsoft Entra ID 范围之外的泄露。 对于任何安全事件,尤其是涉及帐户泄露的事件,Microsoft和独立软件供应商可以通过共享双方的信息来协作。 确认妥协 API 允许将目标用户的风险级别设置为高。 这使 Microsoft Entra ID 可以适当地做出响应,例如,要求用户重新进行身份验证或限制他们访问敏感数据。

朝另一个方向前进,Microsoft Entra ID 会根据各种信号和机器学习持续评估用户风险。 Risky User API 提供对应用Microsoft Entra 租户中所有有风险的用户的编程访问。 独立软件供应商可以使用此 API 来确保他们能够根据用户的当前风险级别适当地进行管理。 riskyUser 资源类型。

独特的产品方案

以下指南适用于提供特定解决方案的独立软件供应商。

安全混合访问集成 许多业务应用程序都是为了在受保护的企业网络中工作而创建的,其中一些应用程序使用旧式身份验证方法。 随着公司希望构建零信任策略并支持混合和云优先工作环境,他们需要将应用连接到 Microsoft Entra ID 的解决方案,并为旧版应用程序提供新式身份验证解决方案。 使用本指南创建为传统的本地应用程序提供现代化云身份验证的解决方案。

成为Microsoft兼容的 FIDO2 安全密钥供应商, FIDO2 安全密钥可以将弱凭据替换为强硬件支持的公钥/私钥凭据,这些凭据不能跨服务重复使用、重播或共享。 可以按照本文档中的过程操作,成为Microsoft兼容的 FIDO2 安全密钥供应商。

Azure Active Directory B2C

Azure Active Directory B2C 是一种客户标识和访问管理(CIAM)解决方案,每天支持数百万用户和数十亿身份验证。 它是一种白标签身份验证解决方案,可实现与品牌 Web 和移动应用程序混合的用户体验。

与 Microsoft Entra ID 一样,合作伙伴可以使用 Microsoft Graph 和关键安全 API(例如条件访问、确认泄露和有风险的用户 API)与 Azure Active Directory B2C 集成。 可以在上面的 Microsoft Entra ID 部分阅读有关这些集成的详细信息。

本部分包括其他几个独立软件供应商合作伙伴可以支持的集成机会。

注意

强烈建议使用 Azure Active Directory B2C(及其集成的解决方案)的客户在 Azure Active Directory B2C中激活

与 RESTful 终结点集成

独立软件供应商可以通过 RESTful 终结点集成其解决方案,以启用多重身份验证(MFA)和基于角色的访问控制(RBAC),启用身份验证和校对,通过机器人检测和欺诈保护提高安全性,并满足支付服务指令 2(PSD2) 安全客户身份验证 (SCA) 要求。

我们提供有关如何使用 RESTful 终结点的指南以及使用 RESTful API 进行集成的合作伙伴的详细示例演练:

- 身份验证和校对,使客户能够验证其最终用户的身份

- 基于角色的访问控制,使最终用户能够进行精细的访问控制

- 保护对本地应用程序的混合访问,使最终用户能够使用新式身份验证协议访问本地和旧版应用程序

- 欺诈保护,使客户能够保护其应用程序和最终用户免受欺诈性登录尝试和机器人攻击

Web 应用程序防火墙

Web 应用程序防火墙(WAF)为 Web 应用程序提供集中保护,防止常见的攻击和漏洞。 Azure Active Directory B2C 使独立的软件供应商能够集成其 WAF 服务,以便所有发往 Azure Active Directory B2C 自定义域(例如,login.contoso.com)的流量始终通过 WAF 服务,从而提供额外的安全层。

实现 WAF 解决方案需要配置 Azure Active Directory B2C 自定义域。 可以在 教程中了解如何启用自定义域。 还可以查看已创建与 Azure Active Directory B2C 集成的 WAF 解决方案的现有合作伙伴。