已启用 Azure Arc 的服务器的核心管理和治理功能是什么?

使用 Azure Arc 可将多种 Azure 服务的范围扩展到非 Azure Windows 和 Linux 服务器。 这有助于 Contoso 等公司在混合方案中操作时标准化其管理战略。 在本单元中,你将了解 Azure Arc 的功能,并重点了解 Azure 和已启用 Azure Arc 的服务器专用的功能。

已启用 Azure Arc 的服务器的核心资源管理功能是什么?

许多 Azure Arc 优势与资源类型无关,因为它们反映的是 Azure 资源管理器的功能。 优势包括:

使用 Azure 管理组、订阅、资源组和标记来组织所有组织资源的能力。

跨多云和本地的组织资产的单个全面清单,包括对使用 Azure Resource Graph 进行搜索和索引的支持。

通过 Azure 门户、Azure 命令行接口 (CLI)、Azure PowerShell 和表述性状态转移 (REST) 应用程序编程接口 (API) 整合的 Azure 和已启用 Azure Arc 的资源的视图。

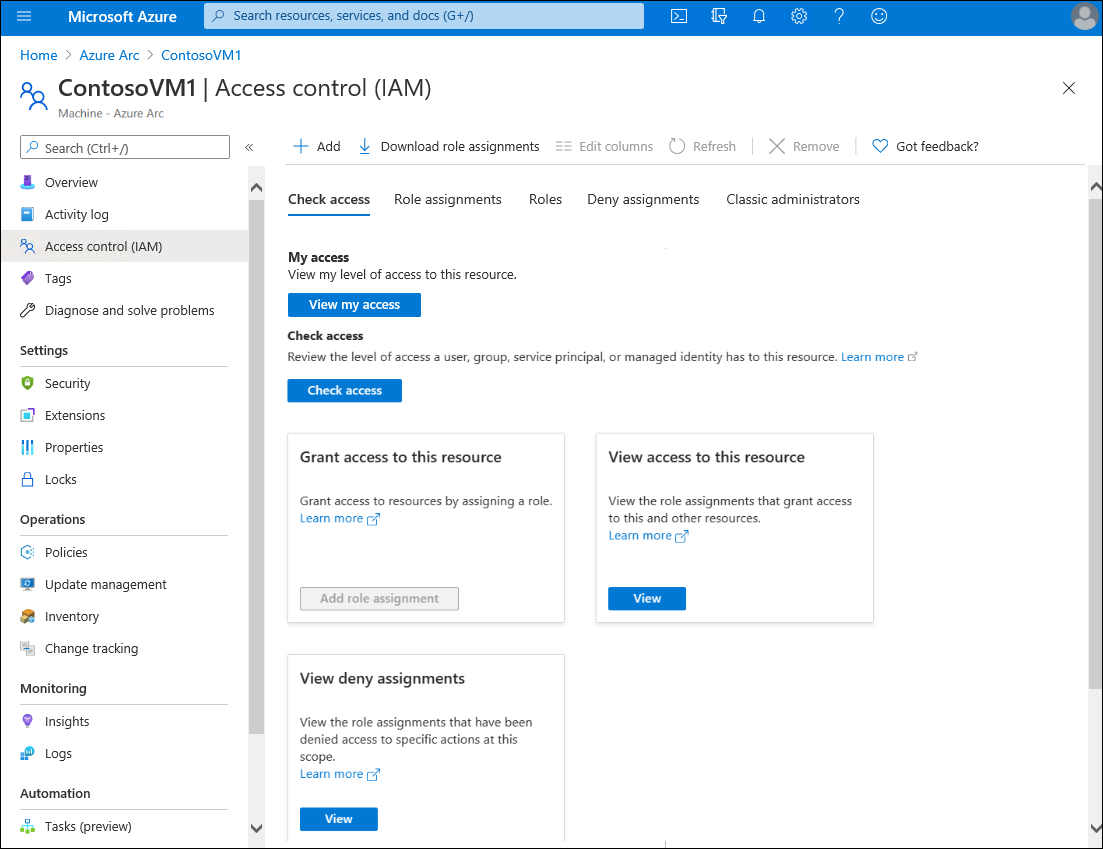

从 Azure 门户到已启用 Azure Arc 的服务器的大多数管理功能的直接访问:

- 基于角色的访问控制 (RBAC),用于查看日志和服务器清单数据

- VM 扩展,用于在服务器上部署软件代理并运行脚本

- Azure Policy 来宾配置,用于审核操作系统和软件配置

- Microsoft Entra 系统为服务器上运行的应用分配了托管标识,以便在对其他 Azure 服务进行身份验证时使用

已启用 Azure Arc 的服务器还具有以下优势,例如:

- 以一致的方式应用 Azure 虚拟机 (VM) 扩展以自动配置 Azure 和非 Azure 的 Windows 和 Linux 服务器的功能。

- 支持 Azure Policy 来宾配置。 Azure Policy 支持审核已启用 Azure Arc 的服务器,方式与审核其 Azure 驻留服务器相同。 这使你可以使用相同的方法来评估环境中所有服务器的配置是否符合组织标准。

什么是 VM 扩展?它们如何与已启用 Azure Arc 的服务器结合使用?

VM 扩展是轻型软件组件,可自动执行操作系统部署后的配置和自动化任务。 通常,VM 扩展仅在 Azure VM 上可用,但现在可以在已启用 Azure Arc 的服务器上使用选定的扩展。 下表描述了可添加到运行 Windows Server 或 Linux 操作系统的已启用 Azure Arc 的服务器的扩展:

| 分机 | 其他信息 |

|---|---|

| Log Analytics 代理 | 在已启用 Arc 的目标服务器上安装 Log Analytics 代理,并将其配置为将日志转发到 Log Analytics 工作区。 |

| 依赖关系代理 | 在已启用 Arc 的目标服务器上安装 Dependency Agent,以帮助确定服务器工作负载的内部和外部依赖项。 |

| Azure Key Vault 代理 | 将证书从 Azure Key Vault 实例同步到已启用 Arc 的服务器。 |

| Qualys 扩展 | Microsoft Defender,适用于服务器漏洞评估扫描解决方案。 |

| Desired State Configuration | 在已启用 Arc 的目标服务器上应用 PowerShell DSC 配置。 |

| 自定义脚本扩展 | 在已启用 Arc 的目标服务器上执行脚本。 |

什么是 Azure Policy?它如何用于已启用 Azure Arc 的服务器治理?

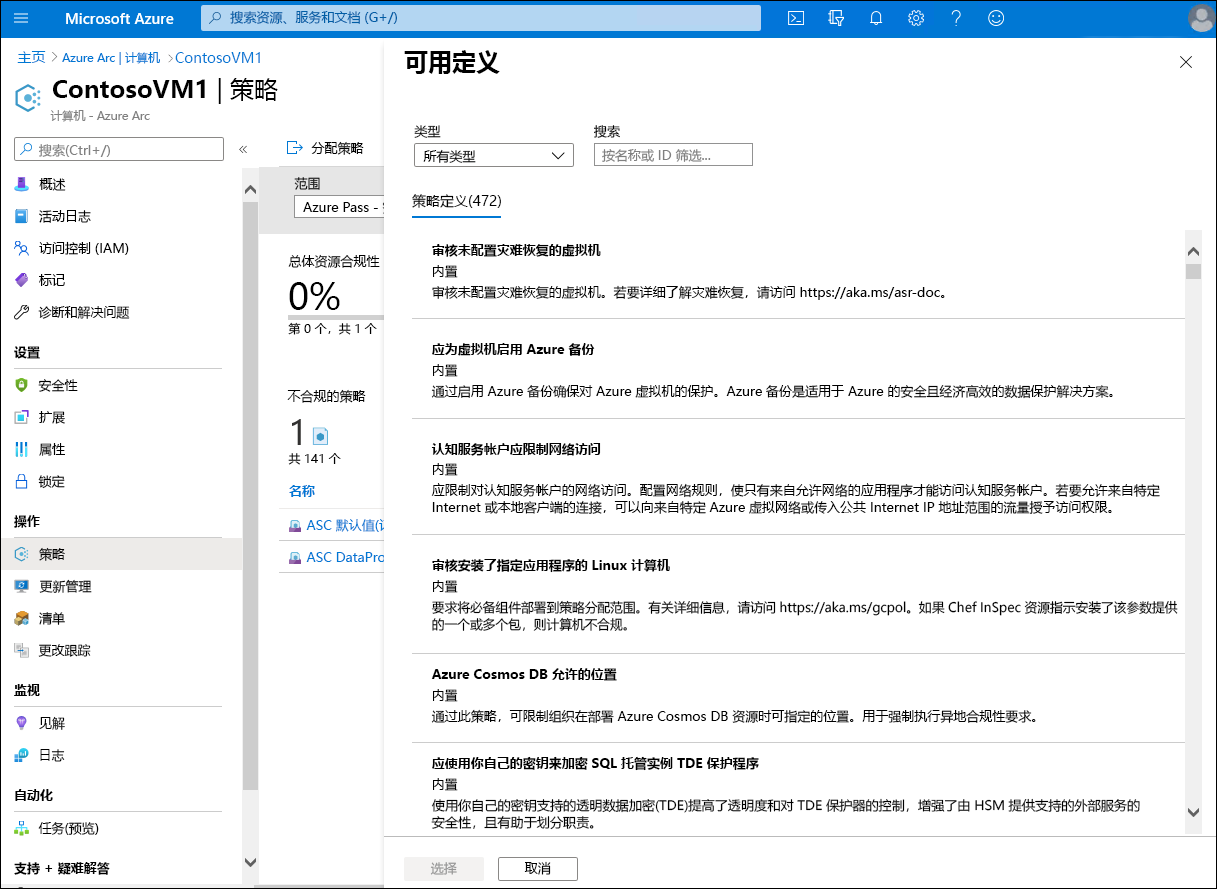

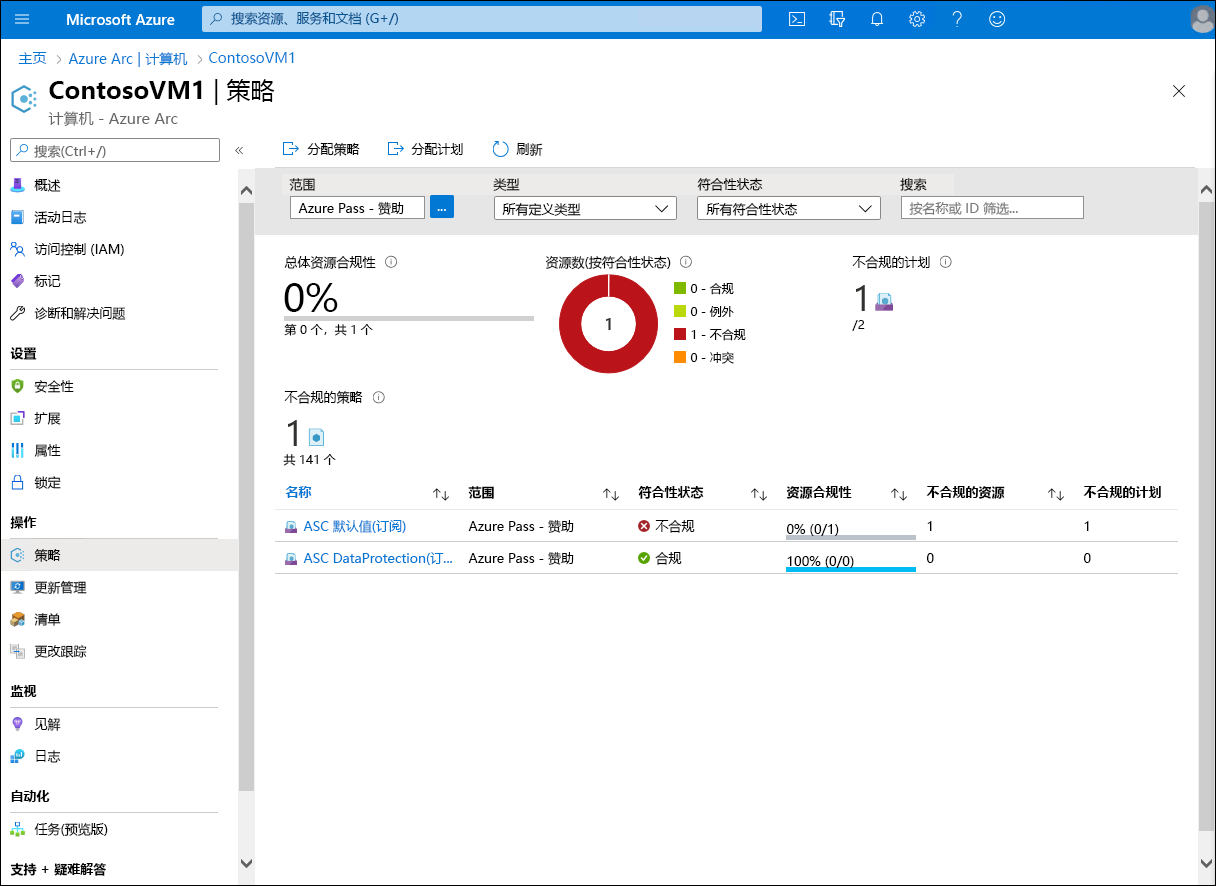

Azure Policy 是广泛的 Azure 服务中的一项服务,可以帮助组织管理和评估其已启用 Arc 的服务器的内部和法规合规性。 Azure Policy 根据目标资源类型(包括 Windows 和 Linux 操作系统)的属性使用声明性规则。 这些规则构成了策略定义,管理员可通过策略分配将这些定义应用于托管已启用 Azure Arc 的服务器的资源组、订阅或管理组。 如需简化策略定义管理,可以将多个策略合并为计划,然后创建几个计划分配,而不是多个策略分配。

Azure Policy 支持使用来宾配置策略审核已启用 Arc 的服务器的状态。 来宾配置策略不会应用配置,但它们会审核目标操作系统内的设置并评估其符合性。 但是,你可以使用 Azure Policy 应用表示已启用 Arc 的服务器的 Azure 资源的配置。 还可以使用 Azure Policy 通过利用 VM 扩展来部署配置。

例如,Contoso 可以使用 Azure Policy 来实现以下规则:

- 在注册期间将特定标记分配给表示已启用 Arc 的服务器的资源。

- 识别在禁用 Microsoft Defender 攻击防护的情况下运行 Windows 的已启用 Arc 的服务器。

- 识别运行未加入特定 Active Directory 域服务 (AD DS) 域的 Windows 的已启用 Arc 的服务器。

- 识别在未安装 Log Analytics 代理的情况下运行 Windows 或 Linux 的已启用 Arc 的服务器。

- 识别运行未使用 SSH 密钥进行身份验证的 Linux 的已启用 Arc 的服务器。

注意

支持修正的策略不必评估已启用 Azure Arc 的服务器的操作系统内部的策略逻辑,而是依赖 Azure 资源元数据。 此类策略的示例包括强制执行标签合规性或部署 VM 扩展。

注意

Azure Policy 支持 Azure VM 和已启用 Azure Arc 的服务器,从而可在组织范围内一致地查看合规性信息。

如何将 Azure 策略分配给已启用 Azure Arc 的服务器?

你可以管理 Azure 策略并将其直接从 Azure 门户分配给已启用 Azure Arc 的服务器。

创建策略分配后,即可在已启用 Azure Arc 的目标服务器上查看策略评估的结果。

混合方案中 Azure 更新管理器的优势是什么?

Azure 更新管理器是一项统一的服务,可帮助管理所有混合计算机的更新。 可以从单一管理平台监视混合计算机中的 Windows 和 Linux 更新符合性。 还可使用更新管理器进行实时更新或将更新计划在定义的维护时段内完成。

使用 Azure 更新管理器可以:

- 立即检查更新或部署安全或关键更新以帮助保护混合计算机。

- 启用定期评估以检查适用于混合计算机的最新更新。

- 使用灵活的修补选项,例如客户定义的维护计划和热修补。

- 构建用于报告更新状态的自定义报告仪表板并针对某些条件配置提醒。

- 监督所有混合计算机的更新符合性。

Azure Automation Desired State Configuration (DSC) 在混合场景中的优势是什么?

PowerShell DSC 技术可通过组合 PowerShell 脚本和操作系统功能来实现声明性配置管理。 该配置可简单可复杂,或如确保特定 Windows 功能已启用般简单,或如部署 SharePoint 般复杂。 可在推送模式或拉取模式下部署 DSC 配置。 推送模式涉及从管理计算机针对一台或多台托管计算机调用部署。 在拉取模式下,托管计算机根据指定位置(称为拉取服务器)的配置数据自动执行部署。 Azure 自动化包括托管的、Azure 驻留的 DSC 拉取服务器。 你可以使用 VM 扩展将推送模式下的 DSC 配置应用于非 Azure 计算机,包括已启用 Azure Arc 的服务器。 也可在 Azure 自动化中加载两种类型的系统,并通过拉取服务器管理其配置。

Azure Automanage 在混合场景中的优势是什么?

Azure Automanage 计算机最佳做法是一项服务,无需发现、了解如何加入以及如何在 Azure 中配置某些可受益于已启用 Arc 的服务器的服务。 将计算机加入到 Azure Automanage 后,每项最佳做法服务都被配置为建议的设置。 Azure Automanage 也会自动监视,并在检测到偏移时予以纠正。 参与的服务包括:

- 计算机见解监视

- 更改跟踪和库存

- Azure 来宾配置

- Azure 自动化帐户

- Log Analytics 工作区

为以下每个问题选择最佳答案。