Exchange Online 中連接器的增強式篩選

正確設定的輸入連接器是Microsoft 365 或 Office 365 的受信任傳入郵件來源。 但在複雜路由案例中,Microsoft 365 或 Office 365 網域的電子郵件會先路由傳送至其他地方,輸入連接器的來源通常不是訊息來源的真實指標。 複雜的路由案例包括:

- 第三方雲端篩選服務

- Managed 篩選設備

- 混合式環境 (例如內部部署 Exchange)

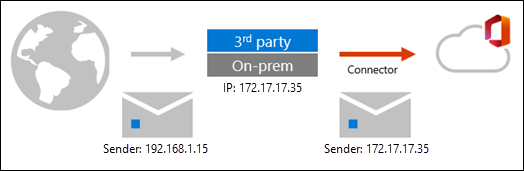

複雜案例中的郵件路由看起來像這樣:

如您所見,訊息採用位於 Microsoft 365 前端的服務、設備或內部部署 Exchange 組織的來源 IP。 訊息會以不同的來源IP位址抵達 Microsoft 365。 此行為不是Microsoft 365 的限制;這隻是 SMTP 的運作方式。

在這些案例中,您仍然可以使用 「連接器的增強式篩選」 (也稱為略過清單) ,以充分利用 Exchange Online Protection (EOP ) 和 適用於 Office 365 的 Microsoft Defender。

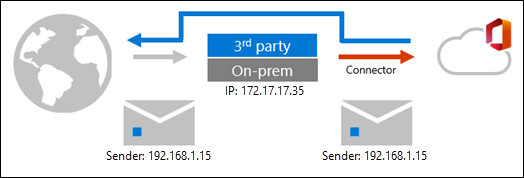

開啟連接器的增強篩選之後,複雜路由案例中的郵件路由如下所示:

如您所見,連接器的增強式篩選允許保留IP位址和發件者資訊。

在這些路由案例中, ARC 密封 通常用來維護使用 DKIM 的來源資訊和訊息完整性。 不過,DKIM 經常會失敗,因為許多修改訊息的服務都不支援ARC。 為了在這些情況下提供協助,增強的連接器篩選不僅會保留上一個躍點的IP位址,還能從 DKIM 簽章失敗中智慧地復原。 此行為可協助訊息透過詐騙情報篩選傳遞驗證。

開啟連接器的增強篩選具有下列優點:

- 改善Microsoft篩選堆疊和機器學習模型的精確度,包括:

- 減少 DMARC 中內容修改的誤判,以及缺少 ARC 密封。

- 階層式分群法

- 反詐騙

- 防網路釣魚

- 自動化調查和回應中更好的入侵後功能 (AIR)

- 能夠 (SPF、DKIM 和 DMARC) 使用明確的電子郵件驗證,以驗證傳送網域的信譽以進行模擬和詐騙偵測。 如需明確和隱含電子郵件驗證的詳細資訊,請參閱在 EOP 中 Email 驗證。

如需詳細資訊,請參閱本文稍後的 啟用連接器的增強式篩選時會發生什麼情況 一節。

使用本文中的程式,在個別連接器上啟用連接器的增強篩選。 如需 Exchange Online 中連接器的詳細資訊,請參閱使用連接器設定郵件流程。

注意事項

- 我們一律建議您將 MX 記錄指向 Microsoft 365 或 Office 365,以降低複雜度。 例如,某些主機可能會使 DKIM 簽章失效,導致誤判。 當兩個系統負責電子郵件保護時,判斷哪一個系統對郵件採取動作會比較複雜。

- 針對「增強式篩選」設計的最常見案例是混合式環境;不過,目的地為內部部署信箱的郵件 (輸出郵件) 仍然不會由 EOP 篩選。 在所有信箱上取得完整 EOP 掃描的唯一方式是將 MX 記錄移至 Microsoft 365 或 Office 365。

- 除了 MX 指向內部部署伺服器的線性輸入路由案例之外, 集中式郵件流程案例不支援將內部部署混合式伺服器 IP 新增至增強的篩選略過清單。 這樣做可能會導致EOP掃描您的內部部署混合式伺服器電子郵件、新增 compauth 標頭值,並可能導致 EOP 將郵件標示為垃圾郵件。 在已設定的混合式環境中,不需要將它們新增至略過清單。 略過清單主要用來解決在您的Microsoft 365 租使用者之前有第三方裝置/篩選器的案例。 如需詳細資訊,請參閱 MX 記錄指向第三方垃圾郵件篩選。

- 請勿將另一個掃描服務或主機放在 EOP 之後 。 一旦 EOP 掃描訊息,請小心不要透過不屬於雲端或內部部署組織的任何非 Exchange 伺服器路由傳送郵件來中斷信任鏈結。 當郵件最終抵達目的地信箱時,第一次掃描決策的標頭可能不再正確。 集中式郵件傳輸 不應用來將非 Exchange 伺服器導入郵件流程路徑。

設定連接器的增強篩選

注意事項

目前,只有 PowerShell 才支援 IPv6 位址。 若要使用PowerShell設定連接器的增強式篩選,請參閱本文稍後的使用 Exchange Online PowerShell 或 Exchange Online Protection PowerShell 在輸入連接器上設定連接器的增強式篩選一節。

開始之前有哪些須知?

包含與內部部署主機相關聯的所有受信任 IP 位址,或將電子郵件傳送至您Microsoft 365 或 Office 365 組織的第三方篩選器,包括具有公用 IP 位址的任何中繼躍點。 若要取得這些IP位址,請參閱服務所提供的檔或支援。

如果您的郵件流程規則 (也稱為傳輸規則,) 將透過此連接器傳送之郵件的 SCL 設定為 -1 ,則在啟用連接器的增強篩選之後,必須 停用這些郵件流程規則 。

若要開啟 Microsoft Defender 入口網站,請移至 https://security.microsoft.com。 若要直接移至 [ 連接器的增強篩選 ] 頁面, 請使用 https://security.microsoft.com/skiplisting。

若要連線至 Exchange Online PowerShell,請參閱連線至 Exchange Online PowerShell。 若要連接至 Exchange Online Protection PowerShell,請參閱連線到 Exchange Online Protection PowerShell。

若要設定連接器的增強式篩選,您必須是下列其中一個角色群組的成員:

- Microsoft Defender 入口網站中的組織管理或安全性系統管理員。

- Exchange Online 中的組織管理。

使用 集中式郵件傳輸的混合式環境中不支援連接器的增強式篩選。

使用 Microsoft Defender 入口網站在輸入連接器上設定連接器的增強篩選

在 Microsoft Defender 入口網站中,移至 Email &> 共同作業原則 & 規則>威脅原則頁面 > [規則] 區段 >[增強篩選]。

在 [ 連接器的增強篩選 ] 頁面上,按下名稱來選取您想要設定的輸入連接器。

在顯示的連接器詳細資料飛出視窗中,設定下列設定:

要略過的IP位址:選擇下列其中一個值:

停用連接器的增強式篩選:關閉連接器上連接器的增強式篩選。

自動偵測並略過最後一個IP位址:如果您只需要略過最後一個訊息來源,建議您使用此值。

略過與連接器相關聯的這些IP位址:選取此值以設定要略過的IP位址清單。

重要事項

- 不支援輸入 Microsoft 365 或 Office 365 的 IP 位址。 請勿使用此功能來補償不受支持的電子郵件路由路徑所引進的問題。 請小心,並將IP範圍限制為僅限在Microsoft 365或 Office 365之前處理您組織訊息的電子郵件系統。

- 輸入任何回送位址 (127.0.0.0/8) 或 RFC 1918 定義的私人 IP 位址 (10.0.0.0/8, 不支援 172.16.0.0/12 和 192.168.0.0/16) 。 增強的篩選會自動偵測並略過回送位址和私人IP位址。 如果上一個躍點是網路位址轉譯後方的電子郵件伺服器, (NAT) 裝置指派私人IP位址,建議您設定NAT將公用IP位址指派給電子郵件伺服器。

- 目前,只有 PowerShell 才支援 IPv6 位址。

如果您選取 [ 自動偵測並略過最後一個 IP 位址 ] 或 [ 略過與連接器相關聯的這些 IP 位址],[ 套用至這些使用者 ] 區段隨即出現:

套用至整個組織:在您先在幾個收件者上測試此功能之後,建議您使用此值。

套用至一小組用戶:選取此值以設定適用於連接器的增強篩選套用的收件者電子郵件地址清單。 建議您將此值作為功能的初始測試。

注意事項

- 此值僅適用於您指定的實際電子郵件位址。 例如,如果使用者有五個與其信箱相關聯的電子郵件位址 (也稱為 proxy 位址) ,您必須在這裡指定其所有五個電子郵件位址。 否則,傳送至其他四個電子郵件地址的郵件將會通過一般篩選。

- 在輸入郵件流經內部部署 Exchange 的混合式環境中,您必須指定 MailUser 物件的 targetAddress。 例如,

michelle@contoso.mail.onmicrosoft.com。 - 此值僅適用於在此處指定 所有 收件者的訊息。 如果郵件包含此處未指定 的任何 收件者,則會將一般篩選套用至 郵件的所有 收件者。

套用至整個組織:在您先在幾個收件者上測試此功能之後,建議您使用此值。

當您完成時,選取 [儲存]。

使用 Exchange Online PowerShell 或 Exchange Online Protection PowerShell 在輸入連接器上設定連接器的增強式篩選

若要在輸入連接器上設定連接器的增強篩選,請使用下列語法:

Set-InboundConnector -Identity <ConnectorIdentity> [-EFSkipLastIP <$true | $false>] [-EFSkipIPs <IPAddresses>] [-EFUsers "emailaddress1","emailaddress2",..."emailaddressN"]

EFSkipLastIP:有效值為:

-

$true:只略過最後一個訊息來源。 -

$false:略過 EFSkipIPs 參數所指定的IP位址。 如果未在該處指定任何IP位址,則輸入連接器上會停用連接器的增強篩選。 預設值為$false。

-

EFSkipIPs:當 EFSkipLastIP 參數值為

$false時要略過的特定 IPv4 或 IPv6 位址。 有效值為:-

單一IP位址:例如

192.168.1.1 -

IP 位址範圍:例如。

192.168.1.0-192.168.1.31 -

沒有類別 Inter-Domain 路由 (CIDR) IP:例如 。

192.168.1.0/25

如需IP位址的限制,請參閱上一節中 與連接器描述相關聯 的略過這些IP位址。

-

單一IP位址:例如

EFUsers:您要套用連接器增強篩選之收件者電子郵件位址的逗號分隔電子郵件位址。 如需個別收件者的限制,請參閱上一節中的套用 至一小組使用者 描述。 默認值為空白 (

$null) ,這表示連接器的增強篩選會套用至所有收件者。

此範例會使用下列設定,設定名為From Anti-Spam Service 的輸入連接器:

- 連接器上已啟用連接器的增強式篩選,並略過最後一個訊息來源的IP位址。

- 連接器的增強式篩選僅適用於收件者電子郵件地址

michelle@contoso.com、laura@contoso.com和julia@contoso.com。

Set-InboundConnector -Identity "From Anti-Spam Service" -EFSkipLastIP $true -EFUsers "michelle@contoso.com","laura@contoso.com","julia@contoso.com"

若要停用連接器的增強式篩選,請使用 EFSkipLastIP 參數的值$false。

如需詳細的語法和參數資訊,請參閱 Set-InboundConnector。

當您啟用連接器的增強篩選時,會發生什麼事?

下表說明啟用連接器的增強篩選之前和之後的連線外觀:

| 功能 | 啟用增強篩選之前 | 啟用增強篩選之後 |

|---|---|---|

| Email 網域驗證 | 使用反詐騙保護技術的隱含。 | 根據來源網域在 DNS 中的 SPF、DKIM 和 DMARC 記錄明確。 |

| X-MS-Exchange-ExternalOriginalInternetSender | 無 | 如果略過清單成功、在連接器上啟用,且發生收件者比對,則此標頭會加上戳記。 此欄位的值包含真實來源地址的相關信息。 |

| X-MS-Exchange-SkipListedInternetSender | 無 | 如果連接器上已啟用略過清單,不論收件者相符,此標頭都會加上戳記。 此欄位的值包含真實來源地址的相關信息。 此標頭主要用於報告用途,以及協助瞭解 WhatIf 案例。 |

您可以使用 Microsoft Defender 入口網站中的威脅防護狀態報告,來檢視篩選和報告的改善。 如需詳細資訊,請參閱 威脅防護狀態報告。