設定文件智慧服務的受控識別

此內容適用於: ![]() v4.0 (GA)

v4.0 (GA)![]() v3.1 (GA)

v3.1 (GA) ![]() v3.0 (GA)

v3.0 (GA) ![]() v2.1 (GA)

v2.1 (GA)

Azure 資源受控識別是為 Azure 受控資源建立 Microsoft Entra 身分識別和特定權限的服務主體:

受控識別可對支援 Microsoft Entra 驗證的任何資源 (包括您自己的應用程式) 授與存取權。 不同於安全性金鑰和驗證權杖,受控識別不需要開發人員管理認證。

您可以授與 Azure 資源的存取權,並使用 Azure 角色型存取控制 (Azure RBAC),將 Azure 角色指派給受控識別。 在 Azure 中使用受控識別不會產生額外的成本。

重要

受控識別不需要您管理認證,包括共用存取簽章 (SAS) 權杖。

受控識別是一種更安全授與資料存取權的方式,而不需擁有在程式碼中的認證。

私人儲存體帳戶存取

私人 Azure 儲存體帳戶存取和驗證支援 Azure 資源的受控識別。 如果您有受虛擬網路 (VNet) 或防火牆保護的 Azure 儲存體帳戶,文件智慧服務無法直接存取您的儲存體帳戶資料。 不過,啟用受控識別之後,文件智慧服務可以使用指派的受控識別認證,來存取儲存體帳戶。

注意

必要條件

若要開始,您需要:

Azure 入口網站中的文件智慧服務或 Azure AI 服務資源。 如需詳細步驟,請參閱建立 Azure AI 服務資源。

Azure Blob 儲存體帳戶與文件智慧服務資源位於同一區域中。 您也需要建立容器,以在儲存體帳戶內儲存和組織 Blob 資料。

如果您的儲存體帳戶位於防火牆後方,您必須啟用下列設定:

在您的儲存體帳戶頁面上,從左側功能表中選取 [安全性 + 網路] → [網路]。

![[安全性 + 網路] 索引標籤的螢幕擷取畫面。](../media/managed-identities/security-and-networking-node.png?view=doc-intel-2.1.0)

在主要視窗中,選取 [允許從選取的網路存取]。

![已選取 [選取的網路] 選項按鈕的螢幕擷取畫面。](../media/managed-identities/firewalls-and-virtual-networks.png?view=doc-intel-2.1.0)

在選取的網路頁面上,瀏覽至 [例外狀況] 類別,並確定已啟用

Allow Azure services on the trusted services list to access this storage account核取方塊。![[允許信任的服務] 複選框、入口網站檢視的螢幕快照。](../media/managed-identities/allow-trusted-services-checkbox-portal-view.png?view=doc-intel-2.1.0)

使用 Azure 入口網站簡要了解 Azure 角色型存取控制 (AZURE RBAC)。

受控識別指派

有兩種受控識別:「系統指派」和「使用者指派」。 目前,文件智慧服務支援系統指派的受控識別:

系統指派的受控識別會直接在 Azure 服務執行個體上「啟用」。 預設不會將其啟用;您必須移至您的資源,並更新身分識別設定。

系統指派的受控識別會在其整個生命週期繫結至您的資源。 如果刪除您的資源,則也會刪除受控識別。

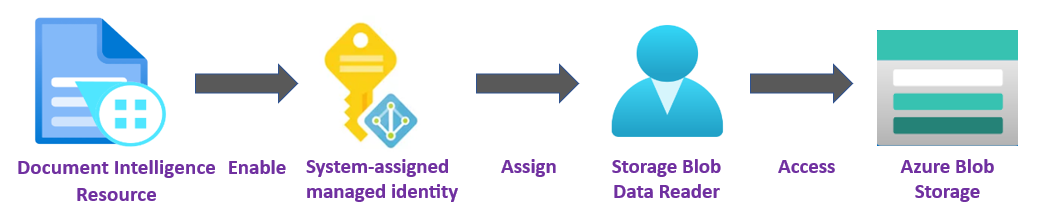

在下列步驟中,我們要啟用系統指派的受控識別,並授與文件智慧服務對 Azure Blob 儲存體帳戶的有限存取權。

啟用系統指派的受控識別

重要

若要啟用系統指派的受控識別,您需要 Microsoft.Authorization/roleAssignments/write 權限,例如擁有者或使用者存取管理員。 您可以在四個層級指定範圍:管理群組、訂用帳戶、資源群組或資源。

使用與 Azure 訂用帳戶相關聯的帳戶,登入 Azure 入口網站。

瀏覽至 Azure 入口網站中的文件智慧服務資源頁面。

在左邊滑軌中,從 [資源管理] 清單中選取 [身分識別]:

![Azure 入口網站中的 [資源管理身分識別] 索引標籤之螢幕擷取畫面。](../media/managed-identities/resource-management-identity-tab.png?view=doc-intel-2.1.0)

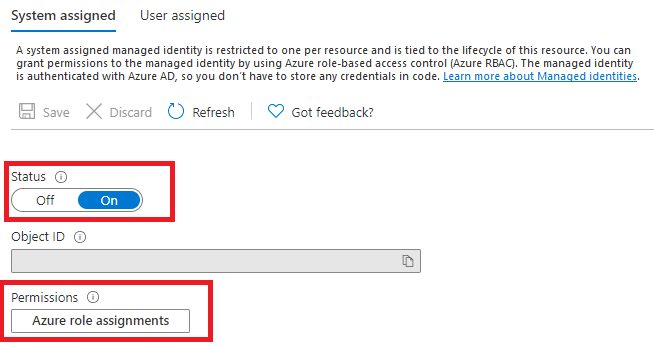

在主視窗中,將 [系統指派的狀態] 索引標籤切換為 [ 開啟]。

授與您儲存體帳戶的存取權

您必須先將文件智慧服務存取權授與儲存體帳戶,然後才能建立 Blob。 既然已使用系統指派的受控識別啟用文件智慧服務存取,您就可以使用 Azure 角色型存取控制 (Azure RBAC),讓文件智慧服務存取 Azure 儲存體。 儲存體 Blob 資料讀者角色會提供文件智慧服務 (以系統指派的受控識別表示) 讀取和列出 Blob 容器和資料的存取權。

在 [權限] 下,選取 [Azure 角色指派]:

在開啟的 Azure 角色指派頁面上,從下拉式功能表中選擇您的訂用帳戶,然後選取 [+ 新增角色指派]。

![Azure 入口網站中的 [Azure 角色指派] 頁面之螢幕擷取畫面。](../media/managed-identities/azure-role-assignments-page-portal.png?view=doc-intel-2.1.0)

注意

因為已停用 [新增] > [新增角色指派] 選項或取得權限錯誤 (「您沒有權限在此範圍新增角色指派」),而使您無法在 Azure 入口網站中指派角色,請確認您目前是以具有 Microsoft.Authorization/roleAssignments/write 權限指派角色的使用者身分登入,例如在儲存體資源的儲存體範圍中的擁有者或使用者存取管理員。

接下來,您要將 [儲存體 Blob 資料讀者] 角色指派給文件智慧服務服務資源。 在

Add role assignment快顯視窗中,完成如下的欄位,然後選取 [儲存]:欄位 值 範圍 Storage 訂用帳戶 與儲存體資源相關聯的訂用帳戶。 資源 儲存體資源的名稱 Role 儲存體 Blob 資料讀者—可讀取 Azure 儲存體 Blob 容器與資料。 ![Azure 入口網站中的 [新增角色指派] 頁面之螢幕擷取畫面。](../media/managed-identities/add-role-assignment-window.png?view=doc-intel-2.1.0)

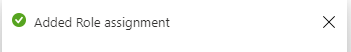

在您收到「已新增角色指派」確認訊息之後,請重新整理頁面以查看新增的角色指派。

如果您沒有立即看到變更,請稍候並再次嘗試重新整理頁面。 當您指派或移除角色指派時,最多可能需要 30 分鐘的時間,變更才會生效。

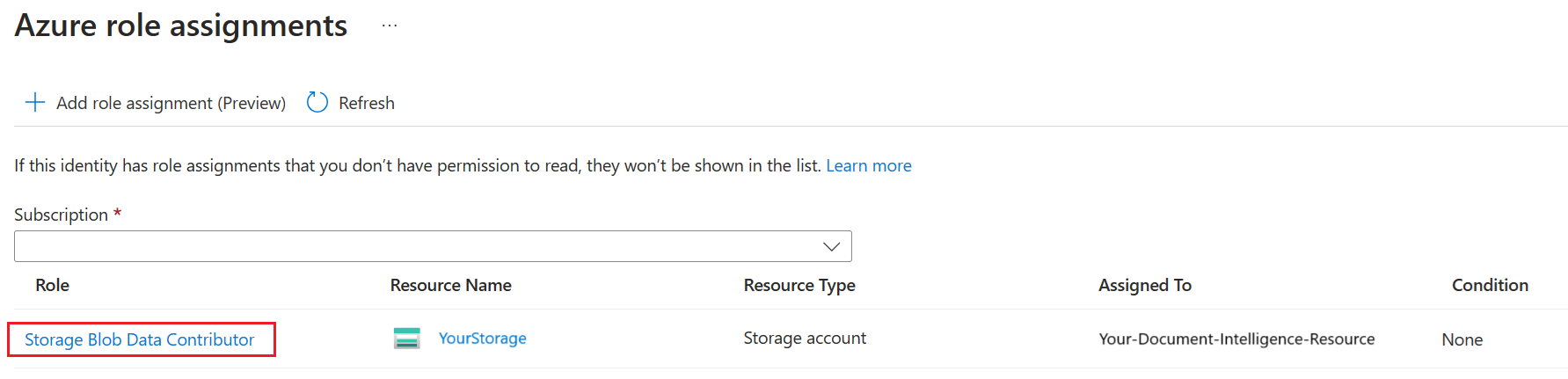

![[Azure 角色指派] 視窗的螢幕擷取畫面。](../media/managed-identities/assigned-roles-window.png?view=doc-intel-2.1.0)

介紹完畢 您已完成步驟來啟用系統指派的受控識別。 您以受控識別和 Azure RBAC,向文件智慧服務授與了儲存體資源的特定存取權限,而不需要管理 SAS 權杖等認證。

文件智慧服務工作室的其他角色指派

如果您即將使用文件智慧服務工作室,且您的儲存體帳戶設有網路限制,例如防火牆或虛擬網路,則另一個角色 (儲存體 Blob 資料參與者) 必須指派給您的文件智慧服務。 當您執行自動標記、人機互動或專案共用/升級作業時,文件智慧服務工作室需要此角色,才能將 Blob 寫入至您的儲存體帳戶。