Azure Arc 所啟用 AKS 中的安全性概念

適用於:Azure Stack HCI 22H2 上的 AKS、Windows Server 上的 AKS

Azure Arc 所啟用的 AKS 安全性涉及保護 Kubernetes 叢集上執行的基礎結構和應用程式。 Arc 啟用的 AKS 支援適用於 Azure Kubernetes Service (AKS) 的混合式部署選項。 本文說明安全性強化措施和內建安全性功能,用來保護 Kubernetes 叢集上的基礎結構和應用程式。

基礎結構安全性

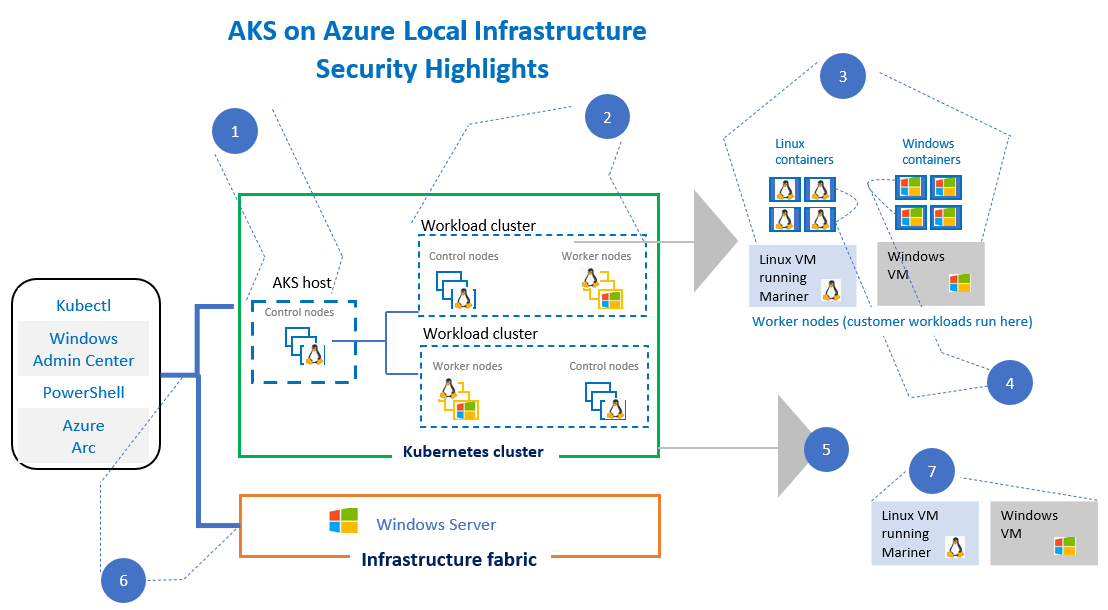

Arc 所啟用的 AKS 會套用各種安全性措施來保護其基礎結構。 下圖醒目提示這些量值:

下表說明上圖所示 Azure Local 上 AKS 的安全性強化層面。 如需 AKS 部署基礎結構的概念性背景資訊,請參閱 叢集和工作負載。

| 安全性層面 | 描述 |

|---|---|

| 1 | 因為 AKS 主機可以存取所有工作負載 (目標) 叢集,因此此叢集可以是單一危害點。 不過,由於管理叢集的目的僅限於布建工作負載叢集並收集匯總的叢集計量,因此會謹慎控制對AKS主機的存取。 |

| 2 | 為了降低部署成本和複雜性,工作負載叢集會共用基礎 Windows Server。 不過,根據安全性需求,系統管理員可以選擇在專用的 Windows Server 上部署工作負載叢集。 當工作負載叢集共享基礎 Windows Server 時,每個叢集都會部署為虛擬機,以確保工作負載叢集之間的強式隔離保證。 |

| 3 | 客戶工作負載會部署為容器,並共用相同的虛擬機。 相較於虛擬機所提供的強隔離保證,容器會彼此隔離,這是較弱的隔離形式。 |

| 4 | 容器會透過重疊網路彼此通訊。 系統管理員可以設定 Calico 原則,以定義容器之間的網路隔離規則。 AKS Arc 上的 Calico 原則支援僅適用於 Linux 容器,且依目前支援。 |

| 5 | Azure 本機上 AKS 的內建 Kubernetes 元件之間的通訊,包括 API 伺服器與容器主機之間的通訊,會透過憑證加密。 AKS 提供內建憑證的現成憑證布建、更新和撤銷。 |

| 6 | 使用使用者的 Microsoft Entra 認證來保護來自 Windows 用戶端電腦的 API 伺服器通訊。 |

| 7 | 針對每個版本,Microsoft提供 Azure 本機上 AKS VM 的 VHD,並在需要時套用適當的安全性修補程式。 |

應用程式安全性

下表描述 Arc 啟用的 AKS 中可用的不同應用程式安全性選項:

注意

您可以選擇使用 開放原始碼 生態系統中可用的 開放原始碼 應用程式強化選項。

| 選項 | 描述 |

|---|---|

| 建置安全性 | 保護組建的目標是在產生映射時,防止在應用程式程式代碼或容器映像中引進弱點。 與已啟用 Azure Arc 的 Azure GitOps 整合可協助分析和觀察,讓開發人員有機會修正安全性問題。 如需詳細資訊,請參閱 在已啟用 Azure Arc 的 Kubernetes 叢集上使用 GitOps 部署組態。 |

| 容器登錄安全性 | 容器登錄安全性的目標是確保將容器映射上傳至登錄時,不會引入弱點,而映像會儲存在登錄中,以及在從登錄下載映像期間。 AKS 建議使用 Azure Container Registry。 Azure Container Registry 隨附弱點掃描和其他安全性功能。 如需詳細資訊,請參閱 Azure Container Registry 檔。 |

| 使用適用於容器的 gMSA 為 Windows 工作負載Microsoft Entra 身分識別 | Windows 容器工作負載可以繼承容器主機的身分識別,並使用該身分識別進行驗證。 有了新的增強功能,容器主機不需要加入網域。 如需詳細資訊,請參閱 Windows 工作負載的 gMSA 整合。 |

內建安全性功能

本節說明 Azure Arc 啟用的 AKS 中目前可用的內建安全性功能:

| 安全性目標 | 功能 |

|---|---|

| 保護對 API 伺服器的存取。 | PowerShell 和 Windows Admin Center 用戶端的 Active Directory 單一登錄 支援。 此功能目前僅針對工作負載叢集啟用。 |

| 確保控制平面內建 Kubernetes 元件之間的所有通訊都安全無虞。 這包括確保 API 伺服器與工作負載叢集之間的通訊也安全無虞。 | 零觸控內建憑證解決方案,可布建、更新和撤銷憑證。 如需詳細資訊,請參閱 保護與憑證的通訊。 |

| 使用金鑰管理伺服器 (KMS) 外掛程式輪替 Kubernetes 秘密存放區的加密金鑰(etcd)。 | 外掛程式,用於整合及協調密鑰輪替與指定的 KMS 提供者。 若要深入瞭解,請參閱 加密 etcd 秘密。 |

| 支援 Windows 和 Linux 容器工作負載的容器即時威脅監視。 | 與連線至 Azure Arc 的適用於 Kubernetes 的 Azure Defender 整合,這項功能會作為公開預覽功能,直到正式發行 Kubernetes 威脅偵測連線至 Azure Arc 的 Kubernetes 為止。如需詳細資訊,請參閱 保護已啟用 Azure Arc 的 Kubernetes 叢集。 |

| Microsoft Windows 工作負載的 Entra 身分識別。 | 針對 Windows 工作負載使用 gMSA 整合來設定 Microsoft Entra 身分識別。 |

| 支援 Calico 原則以保護 Pod 之間的流量 | 容器會透過重疊網路彼此通訊。 系統管理員可以設定 Calico 原則,以定義容器之間的網路隔離規則。 AKS Arc 上的 Calico 原則支援僅適用於 Linux 容器,且依目前支援。 |

下一步

在本主題中,您已了解保護 Azure Arc 所啟用 AKS 的概念,以及保護 Kubernetes 叢集上的應用程式。