許多組織想要利用 Azure 虛擬桌面來建立具有多個 內部部署的 Active Directory 樹系的環境。

本文將探討企業規模的 Azure 虛擬桌面一文中所述的架構。 其旨在協助您瞭解如何使用 Microsoft Entra Connect 整合多個網域和 Azure 虛擬桌面,以將使用者從內部部署 Active Directory 網域服務 (AD DS) 同步處理至Microsoft Entra ID。

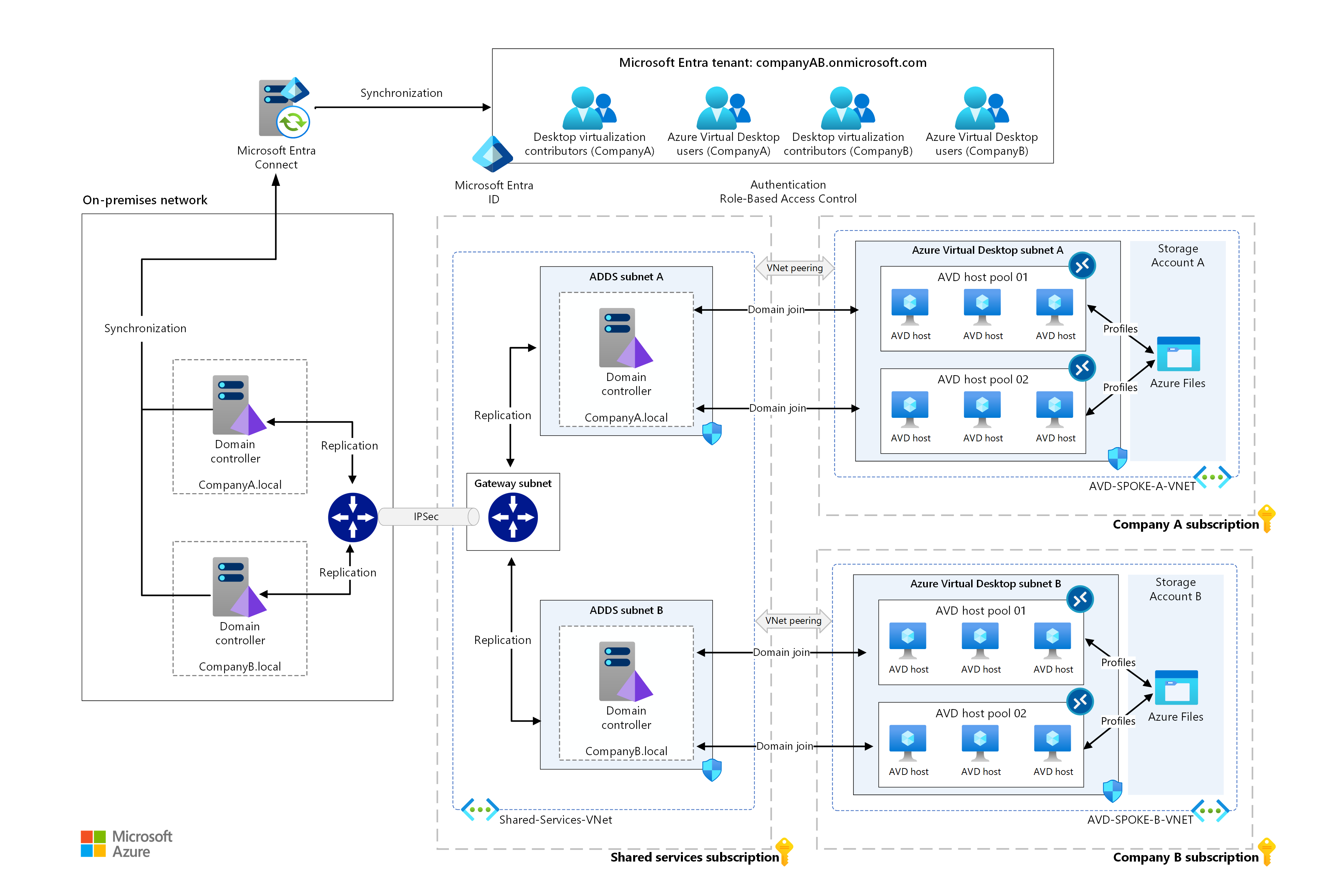

架構

下載此架構的 Visio 檔案。

資料流程

在此架構中,身分識別流程的運作方式如下:

- Microsoft Entra Connect 會將使用者從 CompanyA.com 和 CompanyB.com 同步至Microsoft Entra 租使用者(NewCompanyAB.onmicrosoft.com)。

- 主機集區、工作區和應用程式群組會在不同的訂用帳戶和輪輻虛擬網路中建立。

- 使用者會指派給應用程式群組。

- 主機集區中的 Azure 虛擬桌面會話主機會使用 Azure 中的域控制器來加入網域 CompanyA.com 和 CompanyB.com。

- 使用者以下列格式使用 Azure 虛擬桌面應用程式 或 具有用戶主體名稱 (UPN) 的 Web 用戶端 登入: user@NewCompanyA.com、 user@CompanyB.com或 user@NewCompanyAB.com,視其設定的 UPN 後綴而定。

- 用戶會顯示各自的虛擬桌面或應用程式。 例如,CompanyA 中的使用者會在工作區 A、主機集區 1 或 2 中呈現虛擬桌面或應用程式。

- FSLogix 使用者配置檔是在對應記憶體帳戶上的 Azure 檔案儲存體 共用中建立的。

- 從內部部署同步處理的組策略物件(GPO)會套用至使用者和 Azure 虛擬桌面會話主機。

元件

此架構會使用與在企業級架構上所列的 Azure 虛擬桌面相同的元件。

此外,此架構會使用下列元件:

在預備模式中Microsoft Entra Connect: Microsoft Entra Connect 拓撲 的預備伺服器為 Microsoft Entra Connect 實例提供額外的備援。

Azure 訂用帳戶、Azure 虛擬桌面工作區和主機集區:您可以使用多個訂用帳戶、Azure 虛擬桌面工作區和主機集區,以取得管理界限和商務需求。

案例詳細資料

此架構圖表代表包含下列元素的一般案例:

- Microsoft Entra 租使用者適用於名為 NewCompanyAB.onmicrosoft.com 的新公司。

- Microsoft Entra Connect 會將使用者從內部部署 AD DS 同步至Microsoft Entra 識別符。

- 公司 A 和公司 B 有個別的 Azure 訂用帳戶。 它們也有 共用服務訂用帳戶,稱為 圖表中的訂用帳戶 1 。

- Azure 中樞輪輻架構 是使用共用服務中樞虛擬網路來實作。

- 複雜的混合式 內部部署的 Active Directory 環境有兩個以上的Active Directory 樹系。 網域位於不同的樹系中,每個樹系都有不同的 UPN後綴。 例如,具有 UPN 後綴的 CompanyA.local CompanyA.com、具有 UPN 後綴 CompanyB.com 的 CompanyB.local,以及額外的 UPN 後綴 NewCompanyAB.com。

- 這兩個樹系的域控制器都位於內部部署和 Azure 中。

- 已驗證的網域存在於 Azure 中,適用於 CompanyA.com、CompanyB.com 和 NewCompanyAB.com。

- 使用 GPO 和舊版驗證,例如 Kerberos、NTLM(Windows New Technology LAN Manager)和 LDAP(輕量型目錄存取通訊協定)。

- 針對仍相依於內部部署基礎結構的 Azure 環境,內部部署與 Azure 之間會設定私人連線能力(站對站 VPN 或 Azure ExpressRoute)。

- Azure 虛擬桌面環境是由每個業務單位的 Azure 虛擬桌面工作區和每個工作區的兩個主機集區所組成。

- Azure 虛擬桌面會話主機會加入 Azure 中的域控制器。 也就是說,CompanyA 會話主機會加入 CompanyA.local 網域,而 CompanyB 會話主機會加入 CompanyB.local 網域。

- Azure 儲存體 帳戶可以使用 FSLogix 設定檔的 Azure 檔案儲存體。 每個公司網域會建立一個帳戶(也就是 CompanyA.local 和 CompanyB.local),且帳戶會加入對應的網域。

注意

Active Directory 網域服務 是許多混合式環境中的自我管理內部部署元件,Microsoft Entra Domain Services 提供受控網域服務,並提供完全相容的傳統 AD DS 功能子集,例如網域加入、組策略、LDAP 和 Kerberos/NTLM 驗證。 如需這些元件的詳細比較,請參閱 比較自我管理 AD DS、Microsoft Entra 標識符,以及受控Microsoft Entra Domain Services。

使用 Microsoft Entra Domain Services 的多個 Azure 虛擬桌面樹系解決方案概念會討論使用雲端管理Microsoft Entra Domain Services 的架構。

潛在使用案例

以下是此架構的一些相關使用案例:

- 合併和收購、組織重塑品牌和多個內部部署身分識別

- 複雜的內部部署 Active Directory 環境 (多樹系、多網域、組策略 (或 GPO) 需求,以及舊版驗證)

- 使用 Azure 虛擬桌面的內部部署 GPO 基礎結構

考量

當您根據此架構設計工作負載時,請記住下列想法。

群組原則物件

若要擴充 Azure 虛擬桌面的 GPO 基礎結構,內部部署域控制器應該同步至 Azure 基礎結構即服務 (IaaS) 域控制器。

將 GPO 基礎結構擴充至 Azure IaaS 域控制器需要私人連線能力。

網路和連線能力

域控制器是共用元件,因此它們必須部署在此中樞輪輻架構中的共用服務中樞虛擬網路中。

Azure 虛擬桌面會話主機會透過各自的中樞輪輻虛擬網路對等互連,在 Azure 中加入域控制器。

Azure 儲存體

下列設計考慮適用於使用者設定檔容器、雲端快取容器和 MSIX 套件:

在此案例中,您可以使用 Azure 檔案儲存體 和 Azure NetApp Files。 您可以根據預期的效能、成本等因素選擇正確的解決方案。

Azure 儲存體 帳戶和 Azure NetApp Files 一次只能加入一個單一 AD DS。 在這些情況下,需要多個 Azure 儲存體 帳戶或 Azure NetApp Files 實例。

Microsoft Entra ID

在多個 內部部署的 Active Directory 樹系中的使用者案例中,只有一部Microsoft Entra Connect Sync 伺服器會連線到 Microsoft Entra 租使用者。 例外狀況是用於預備模式的 Microsoft Entra Connect 伺服器。

支援下列身分識別拓撲:

- 多個 內部部署的 Active Directory 樹系。

- 一或多個資源樹系信任所有帳戶樹系。

- 完整的網格拓撲可讓用戶和資源位於任何樹系中。 通常,在樹系之間有雙向信任關係。

如需詳細資訊,請參閱 Entra Connect 拓撲Microsoft預備伺服器一節。

參與者

本文由 Microsoft 維護。 原始投稿人如下。

主要作者:

- Tom Maher |高級安全性與身分識別工程師

下一步

如需詳細資訊,請參閱下列文章:

- Microsoft Entra Connect 拓撲

- 比較不同的身分識別選項:自我管理 Active Directory 網域服務 (AD DS)、Microsoft Entra ID 和 Microsoft Entra Domain Services

- Azure 虛擬桌面文件