本文中的解決方案可讓您在信箱裝載於 Exchange Online 或 Exchange 內部部署時,協助您保護郵件服務(Outlook 網頁版 或 Exchange 控制台)。

架構

在此架構中,我們會將解決方案分成兩個區域,並描述下列專案的安全性:

- 圖表右側的 Exchange Online。

- 在混合式或非混合式案例中,在圖表左側交換內部部署。

下載此架構的 Visio 檔案。

一般注意事項

- 此架構會使用 同盟 Microsoft Entra 身分識別模型。 針對密碼哈希同步處理和傳遞驗證模型,邏輯和流程相同。 唯一的差異與Microsoft Entra ID 不會將驗證要求重新導向至 內部部署的 Active Directory 同盟服務 (AD FS) 的事實有關。

- 此圖顯示對應至 .../owa 路徑之 Outlook 網頁版 服務的存取權。 對應至 .../ecp 路徑的 Exchange 系統管理中心 (或 Exchange 控制台) 使用者存取權會遵循相同的流程。

- 在圖表中,虛線顯示本機 Active Directory、Microsoft Entra Connect、Microsoft Entra ID、AD FS 和 Web 應用程式 Proxy 元件之間的基本互動。 您可以在混合式身分識別所需的埠和通訊協定中深入了解這些互動。

- 透過 Exchange 內部部署,我們是指具有最新更新信箱角色的 Exchange 2019。 透過 Exchange Edge 內部部署,我們表示 Exchange 2019 具有最新更新 Edge Transport 角色。 我們會在圖表中包含Edge Server,以醒目提示您可以在這些案例中使用。 這與此處討論的用戶端通訊協定並無牽涉。

- 在真實環境中,您不會只有一部伺服器。 您將有一個負載平衡的 Exchange 伺服器陣列,以達到高可用性。 此處所述的案例適用於該組態。

Exchange Online 使用者的流程

用戶嘗試透過https://outlook.office.com/owa存取 Outlook 網頁版 服務。

Exchange Online 會將使用者重新導向至 Microsoft Entra ID 以進行驗證。

如果網域已同盟,Microsoft Entra ID 會將使用者重新導向至本機 AD FS 實例以進行驗證。 如果驗證成功,則會將使用者重新導向回Microsoft Entra標識符。 (為了保持圖表簡單,我們排除了這個同盟案例。

若要強制執行多重要素驗證,Microsoft Entra ID 會套用具有瀏覽器用戶端應用程式多重要素驗證需求的 Azure 條件式存取原則。 如需設定該原則的相關信息,請參閱本文的部署一節。

條件式存取原則會呼叫Microsoft Entra 多重要素驗證。 使用者取得完成多重要素驗證的要求。

使用者完成多重要素驗證。

Microsoft Entra ID 會將已驗證的 Web 會話重新導向至 Exchange Online,且使用者可以存取 Outlook。

Exchange 內部部署使用者的流程

用戶嘗試透過

https://mail.contoso.com/owa指向 Exchange Server 進行內部存取的 URL 或 Web 應用程式 Proxy 伺服器進行外部存取的 URL 來存取 Outlook 網頁版 服務。Exchange 內部部署 (用於內部存取)或 Web 應用程式 Proxy (用於外部存取)會將使用者重新導向至 AD FS 以進行驗證。

AD FS 使用整合式 Windows 驗證 進行內部存取,或提供 Web 窗體,讓使用者可以輸入外部存取的認證。

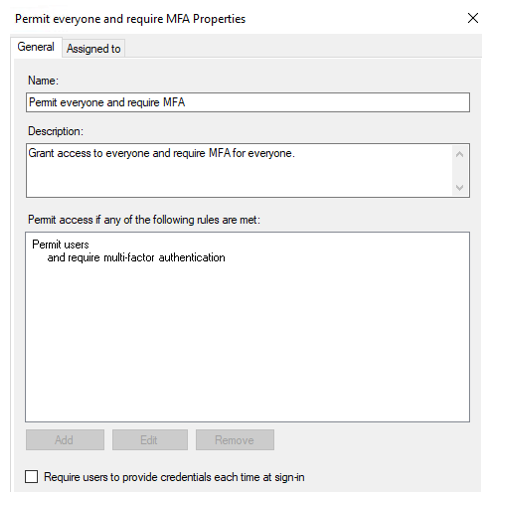

回應 AF DS 訪問控制原則,AD FS 會呼叫 Microsoft Entra 多重要素驗證來完成驗證。 以下是該類型的 AD FS 訪問控制原則範例:

使用者取得完成多重要素驗證的要求。

使用者完成多重要素驗證。 AD FS 會將已驗證的 Web 工作階段重新導向至 Exchange 內部部署。

用戶可以存取 Outlook。

若要為內部部署用戶實作此案例,您必須設定 Exchange 和 AD FS 來設定 AD FS 以預先驗證 Web 存取要求。 如需詳細資訊,請參閱搭配 Outlook 網頁版 使用 AD FS 宣告型驗證。

您也需要啟用AD FS與 Microsoft Entra 多重要素驗證的整合。 如需詳細資訊,請參閱 使用AD FS將 Azure MFA 設定為驗證提供者。 (此整合需要 AD FS 2016 或 2019。最後,您必須同步處理使用者以Microsoft Entra標識符,併為其指派Microsoft Entra 多重要素驗證的授權。

元件

Microsoft Entra ID。 Microsoft Entra ID 是Microsoft雲端式身分識別和存取管理服務。 它提供以 EvoSTS 為基礎的新式驗證(Microsoft Entra ID 所使用的安全性令牌服務)。 它會作為 Exchange Server 內部部署的驗證伺服器。

Microsoft Entra 多重因子驗證。 多重要素驗證是在登入程式期間提示用戶進行另一種識別形式的程式,例如手機上的程式代碼或指紋掃描。

Microsoft Entra 條件式存取。 條件式存取是 entra ID Microsoft用來強制執行組織原則的功能,例如多重要素驗證。

AD FS。 AD FS 透過透過改善的安全性,跨安全性和企業界限共用數位身分識別與權利,藉此啟用同盟身分識別和存取管理。 在此架構中,它用來協助使用同盟身分識別的使用者登入。

Web 應用程式 Proxy。 Web 應用程式 Proxy 使用 AD FS 預先驗證 Web 應用程式的存取權。 它也可作為AD FS Proxy。

Exchange Server。 Exchange Server 會在內部部署裝載使用者信箱。 在此架構中,它會使用透過 Microsoft Entra ID 發行給使用者的令牌來授權信箱的存取權。

Active Directory 服務。 Active Directory 服務會儲存網域成員的相關信息,包括裝置和使用者。 在此架構中,用戶帳戶屬於 Active Directory 服務,且會同步處理至Microsoft Entra 識別符。

案例詳細資料

企業傳訊基礎結構 (EMI) 是組織的重要服務。 從較舊且較不安全的驗證方法移至新式驗證,是遠端工作普遍面臨的一項重大挑戰。 實作傳訊服務存取的多重要素驗證需求是滿足該挑戰的最有效方式之一。

本文說明使用 Microsoft Entra 多重要素驗證,在 Web 存取案例中增強安全性的架構。

這裡的架構說明在 Exchange Online 或 Exchange 內部部署中裝載信箱時,協助您保護郵件服務 (Outlook 網頁版 或 Exchange 控制台) 的案例。

如需在其他混合式傳訊案例中套用多重要素驗證的相關信息,請參閱下列文章:

本文不會討論其他通訊協定,例如IMAP或 POP。 我們不建議您使用它們來提供使用者存取權。

潛在使用案例

此架構與下列案例相關:

- 增強 EMI 安全性。

- 採用 零信任 安全性策略。

- 在轉換至 Exchange Online 或與 Exchange Online 共存期間,針對內部部署傳訊服務套用標準高層級的保護。

- 在封閉式或高度安全的組織中強制執行嚴格的安全性或合規性需求,例如財務部門中的組織。

考量

這些考量能實作 Azure Well-Architected Framework 的支柱,其為一組指導原則,可以用來改善工作負載的品質。 如需更多資訊,請參閱 Microsoft Azure 結構完善的架構。

可靠性

可靠性可確保您的應用程式符合您對客戶的承諾。 如需更多資訊,請參閱可靠性支柱的概觀。

可用性

整體可用性取決於所涉及的元件可用性。 如需可用性的相關信息,請參閱下列資源:

內部部署解決方案元件的可用性取決於實作的設計、硬體可用性,以及內部作業和維護例程。 如需這些元件之一些的可用性資訊,請參閱下列資源:

復原

如需此架構中元件復原的相關信息,請參閱下列資源。

- 針對 Microsoft Entra 識別碼: 推進Microsoft Entra 可用性

- 針對使用AD FS的案例:在 Azure 中使用 Azure 流量管理員 的高可用性跨地理 AD FS 部署

- 針對 Exchange 內部部署解決方案: Exchange 高可用性

安全性

安全性可提供保證,以避免刻意攻擊和濫用您寶貴的資料和系統。 如需詳細資訊,請參閱安全性支柱的概觀。

如需此架構中元件安全性的相關信息,請參閱下列資源:

成本最佳化

成本最佳化是關於考慮如何減少不必要的費用,並提升營運效率。 如需詳細資訊,請參閱成本最佳化支柱的概觀。

實作的成本取決於您的Microsoft Entra標識符和Microsoft 365 授權成本。 總成本也包括內部部署元件的軟體和硬體成本、IT 作業、訓練和教育,以及專案實作。

解決方案至少需要Microsoft Entra ID P1。 如需定價詳細數據,請參閱 Microsoft Entra 定價。

如需 Exchange 的相關信息,請參閱 Exchange Server 定價。

如需 AD FS 和 Web 應用程式 Proxy 的相關信息,請參閱 Windows Server 2022 的定價和授權。

效能效益

效能效率是工作負載以有效率的方式調整的能力,以符合使用者放置的需求。 如需詳細資訊,請參閱效能效率支柱概觀。

效能取決於相關元件和公司網路效能的效能。 如需詳細資訊,請參閱 使用基準和效能歷程記錄的 Office 365 效能微調。

如需影響 AD FS 服務之案例效能的內部部署因素相關信息,請參閱下列資源:

延展性

如需AD FS延展性的相關信息,請參閱 規劃AD FS伺服器容量。

如需 Exchange Server 內部部署延展性的相關信息,請參閱 Exchange 2019 慣用架構。

部署此案例

若要部署此案例,請完成下列高階步驟:

- 從 Web 存取服務開始。 使用 Exchange Online 的 Azure 條件式存取原則來改善其安全性。

- 使用AD FS宣告型驗證,改善內部部署EMI的Web存取安全性。

設定條件式存取原則

若要設定強制執行多重要素驗證的Microsoft Entra 條件式存取原則,如本文稍早在線使用者流程的步驟 3 所述:

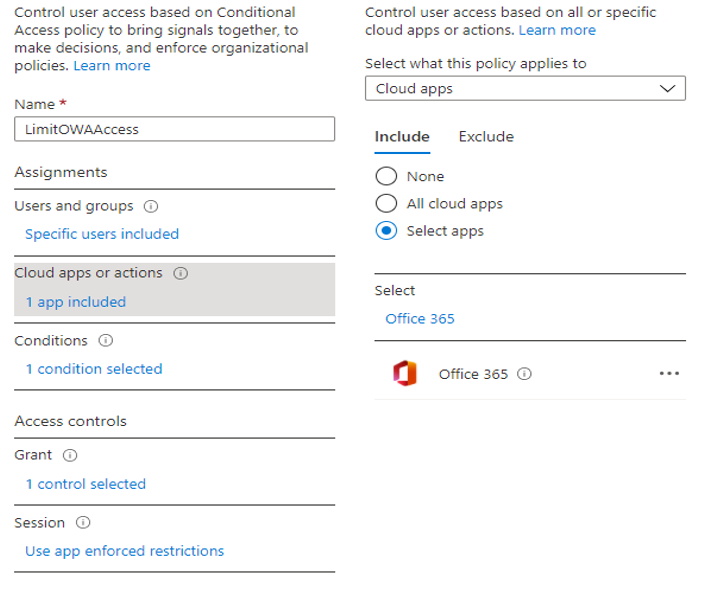

將 Office 365 Exchange Online 或 Office 365 設定為雲端應用程式:

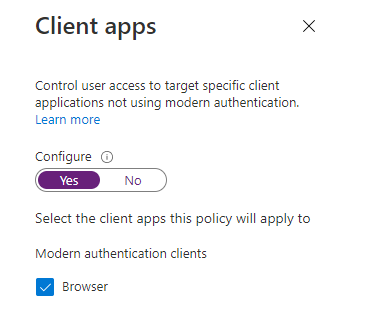

將瀏覽器設定為用戶端應用程式:

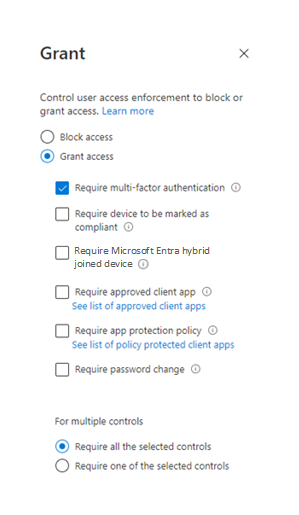

在 [授與 ] 視窗中套用多重要素驗證需求:

參與者

本文由 Microsoft 維護。 原始投稿人如下。

主要作者:

- Pavel Kondrashov |雲端解決方案架構師

- Ella Parkum |主要客戶解決方案架構師-工程

若要查看非公開的 LinkedIn 設定檔,請登入 LinkedIn。

下一步

- 宣佈 Exchange 內部部署的混合式新式驗證

- 混合式新式驗證概觀和與內部部署 商務用 Skype 和 Exchange 伺服器搭配使用的必要條件

- 搭配使用AD FS宣告型驗證搭配 Outlook 網頁版

- Exchange 2019 慣用架構

- 使用 Azure 流量管理員在 Azure 中部署高可用性跨地區 AD FS