分割是一種模型,可讓您使用 Microsoft Azure 中可用的工具,擷取網路使用量並建立軟體定義的界限。 然後,您可以設定規則,控管往返這些界限的流量,以便針對網路的各個部分有不同的安全性態勢。 當您將不同的應用程式 (或指定應用程式的不同部分) 放入這些界限時,即可控管這些分段實體之間的通訊。 如果應用程式堆疊的一部分遭到入侵,您最好能夠包含此安全性缺口的影響,並防止它橫向傳播到您網路的其餘部分。 這項能力是與Microsoft所發佈的 零信任 模型相關的重要原則,旨在將世界級的安全性思維帶入您的組織

分割模式

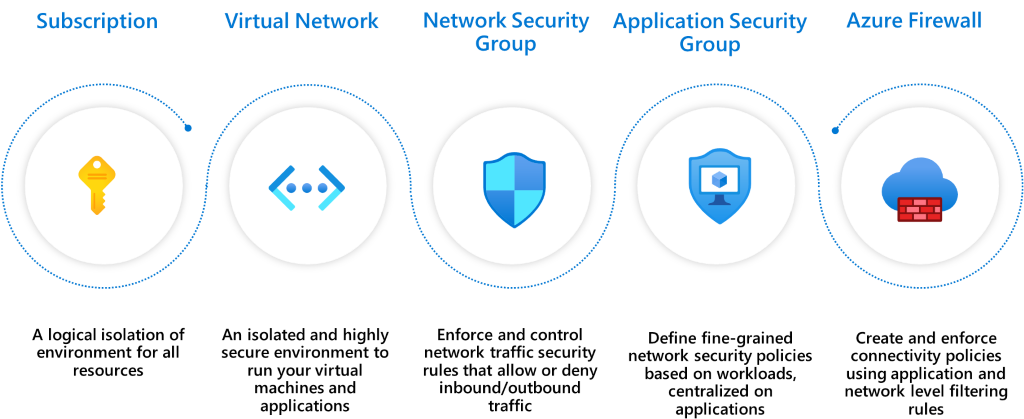

當您在 Azure 上運作時,您有一組廣泛多樣的分割選項可協助保護您。

訂用帳戶:訂用帳戶是一種高階建構,可提供實體之間的平臺支援分隔。 旨在於公司內的大型組織之間劃分界限。 必須明確佈建不同訂閱中資源之間的通訊。

虛擬網絡:虛擬網路會在私人位址空間的訂用帳戶內建立。 這些網路提供資源的網路層級內含項目,而且在兩個虛擬網路之間預設不允許任何流量。 如同訂用帳戶,必須明確佈建虛擬網路之間的所有通訊。

網路安全組 (NSG):NSG 是訪問控制機制,可控制虛擬網路內資源之間的流量作為第 4 層防火牆。 NSG 也可控制外部網路 (例如網際網路、其他虛擬網路等) 的流量。 NSG 可以藉由建立子網路、一組 VM 或甚至是單一虛擬機器的界限,將您的分割策略提升到更精細的層級。

Azure 虛擬網絡 Manager (AVNM):Azure 虛擬網絡 管理員 (AVNM) 是一項網路管理服務,可讓中央 IT 管理小組大規模跨訂用帳戶全域管理虛擬網路。 使用AVNM,您可以將多個虛擬網路分組,並強制執行預先定義的安全性系統管理員規則,這些規則應該同時套用至選取的虛擬網路。 與 NSG 類似,透過 AVNM 建立的安全性系統管理員規則也會作為第 4 層防火牆運作,但在 NSG 之前,會先評估安全性管理員規則。

應用程式安全組(ASG):ASG 提供與 NSG 類似的控制機制,但會與應用程式內容一起參考。 ASG 可讓您將一組 VM 分組在應用程式標籤下。 它可以定義流量規則,然後套用至每個基礎 VM。

Azure 防火牆:Azure 防火牆 是雲端原生具狀態防火牆即服務。 此防火牆可以部署在您的虛擬網路或 Azure 虛擬 WAN 中樞部署,以篩選在雲端資源、網際網路和內部部署之間流動的流量。 您可以建立規則或原則 (使用 Azure 防火牆或 Azure 防火牆管理員),使用第 3 層到第 7 層控制措施來指定允許/拒絕流量。 您也可以使用 Azure 防火牆和協力廠商來篩選前往網際網路的流量。 透過協力廠商安全性提供者導向部分或所有流量,即可進行進階篩選和使用者保護。

從網路觀點來看,在 Azure 中組織工作負載時,常見的模式如下。 每個模式都提供不同類型的隔離和連線能力。 您應該根據組織的需求做出決策,以選擇最適合您組織的模式。 我們將分別說明在每個模式中,如何使用上述 Azure 網路服務來完成分割。

此外,您組織的正確設計可能不是我們在這裡列出的專案。 這一結果是預期的,因為沒有一個適合每個人的大小。 您最終可能會使用來自這些模式的原則來建立最適合您組織的準則。 Azure 平臺提供您所需的彈性和工具。

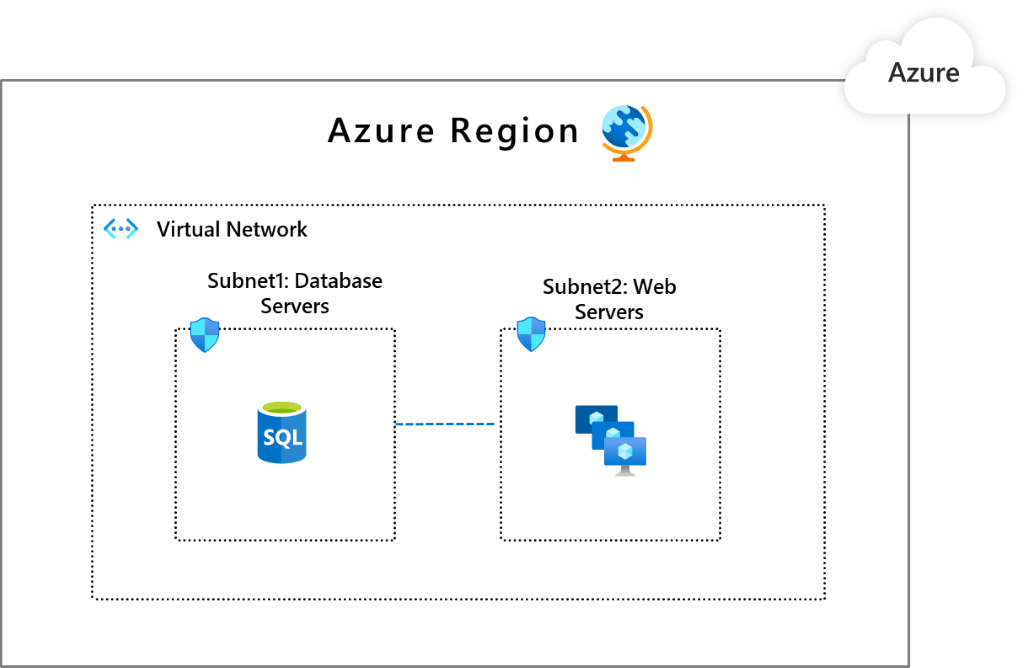

模式 1:單一虛擬網路

在此模式中,工作負載的所有元件或 (在某些情況下) 您的整個 IT 使用量,都會放在單一虛擬網路內。 如果您由於虛擬網路無法跨越多個區域而只能在單一區域中運作,則可能會使用此模式。

您最有可能用來在此虛擬網路內建立區段的實體為 NSG 或 ASG。 選擇取決於您要將區段稱為網路子網或應用程式群組。 下圖是這類分段虛擬網路的外觀範例。

在此設定中,您會有放置資料庫工作負載的子網路 1,以及放置 Web 工作負載的子網路 2。 您可以放置 NSG,指出 Subnet1 只能與 Subnet2 交談,而 Subnet2 可以與因特網通訊。 您也可以在有許多工作負載的情況下,進一步採用此概念。 例如,劃分子網路以禁止某個工作負載與另一個工作負載的後端通訊。

雖然我們使用 NSG 來說明子網路流量的控管方式,但您也可以使用 Azure Marketplace 中的網路虛擬化設備或 Azure 防火牆來強制執行此分割。

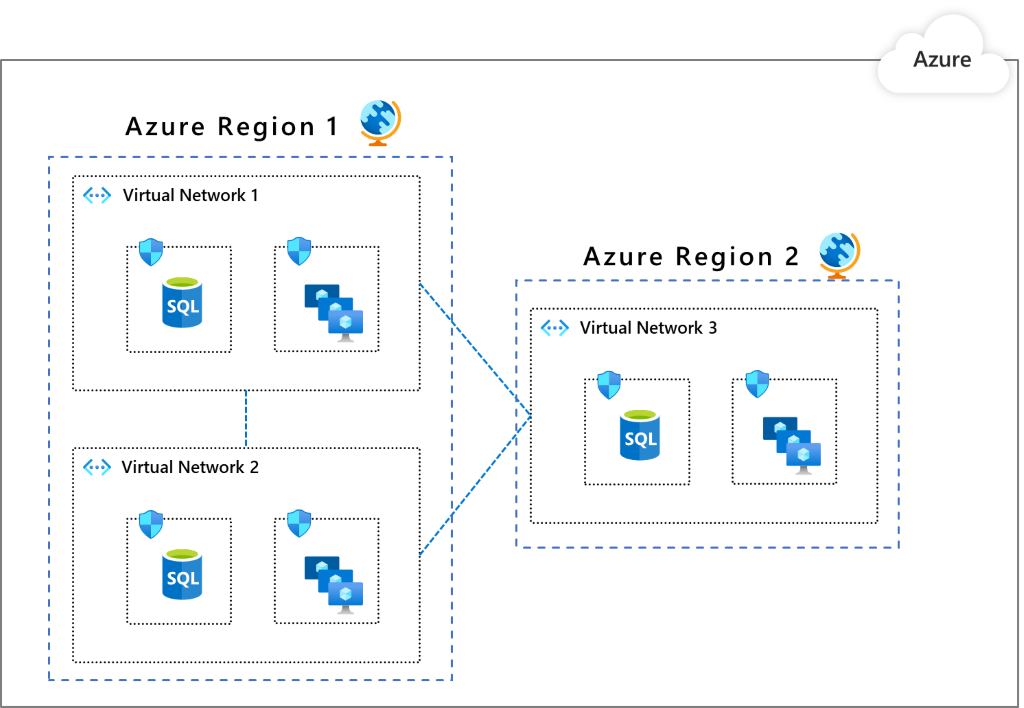

模式 2:彼此之間具有對等互連的多個虛擬網路

此模式是上一個模式的擴充,您在其中會有多個具有潛在對等互連連線的虛擬網路。 您可能會選擇此模式將應用程式分組到不同的虛擬網路,或者您可能需要在多個 Azure 區域中存在。 您可以透過虛擬網路取得內建分割,因為您明確必須將虛擬網路對等互連到另一個虛擬網路,才能進行通訊。 (請記住, 虛擬網路對等互連 連線無法轉移。若要以類似模式 1 的方式進一步區隔虛擬網路,請在虛擬網路中使用 NSG/ASG。

模式 3:中樞和輪輻模型中的多個虛擬網路

此模式是更進階的虛擬網路組織,可讓您選擇指定區域中的虛擬網路作為該區域中所有其他虛擬網路的中樞。 藉由使用 Azure 虛擬網路對等互連,即可達成中樞虛擬網路與其輪輻虛擬網路之間的連線。 所有流量都會通過中樞虛擬網路,而且它可以作為不同區域中其他中樞的網關。 您可以在中樞設定安全性態勢,使其能夠以可調整的方式區隔並控管虛擬網路之間的流量。 此模式的優點之一是, 當您的網路拓撲增加時,安全性態勢的額外負荷不會增加 (除非您擴展至新區域)。 此外,此拓撲模式可能會由 Azure 虛擬 WAN 取代,讓用戶能夠將中樞虛擬網路當做受控服務來管理。 如需引進 Azure 虛擬 WAN 的優點詳細資訊,請參閱 中樞和輪輻虛擬 WAN 架構 。

建議的 Azure 雲端原生分割控制項是 Azure 防火牆。 Azure 防火牆可跨虛擬網路和訂閱運作,以使用第 3 層至第 7 層控制項控管流量。 您可以定義通訊規則的外觀(例如,虛擬網路 X 無法與虛擬網路 Y 通訊,但可以與虛擬網路 Z 交談,除了存取 *.github.com之外,虛擬網路 X 沒有因特網),並一致地套用它。 有了 Azure 防火牆管理員,您可以跨多個 Azure 防火牆集中管理原則,並讓 DevOps 小組進一步自訂本機原則。 當您選擇 Azure 虛擬 WAN 作為受控中樞網路時,您也可以使用 Azure 防火牆 管理員。

下表顯示模式拓撲的比較:

| 模式 1 | 模式 2 | 模式 3 | |

|---|---|---|---|

| 線上/路由:每個區段彼此通訊的方式 | 系統路由會提供任何子網路中任何工作負載的預設連線 | 與模式 1 相同 | 輪輻虛擬網路之間沒有預設連線。 需要第 4 層路由器,例如中樞虛擬網路中的 Azure 防火牆,才能啟用連線。 |

| 網路等級流量篩選 | 預設會允許流量。 NSG/ASG 可用於篩選此模式。 | 與模式 1 相同 | 預設會拒絕輪輻虛擬網路之間的流量。 Azure 防火牆設定可以啟用選取的流量,例如 windowsupdate.com。 |

| 集中式記錄 | 虛擬網路的 NSG/ASG 記錄 | 匯總所有虛擬網路上的NSG/ASG 記錄 | Azure 防火牆 記錄到 Azure 監視器中,所有透過中樞傳送的已接受/拒絕流量。 |

| 意外開啟公用端點 | DevOps 可能會不小心透過不正確的 NSG/ASG 規則來開啟公用端點。 | 與模式 1 相同 | 輪輻虛擬網路中意外開啟的公用端點將不會啟用存取。 傳回封包會透過具狀態防火牆卸除 (非對稱路由)。 |

| 應用程式等級保護 | NSG/ASG 僅提供網路層支援。 | 與模式 1 相同 | Azure 防火牆支援針對輸出流量和跨虛擬網路的 HTTP/S 和 MSSQL 進行 FQDN 篩選。 |

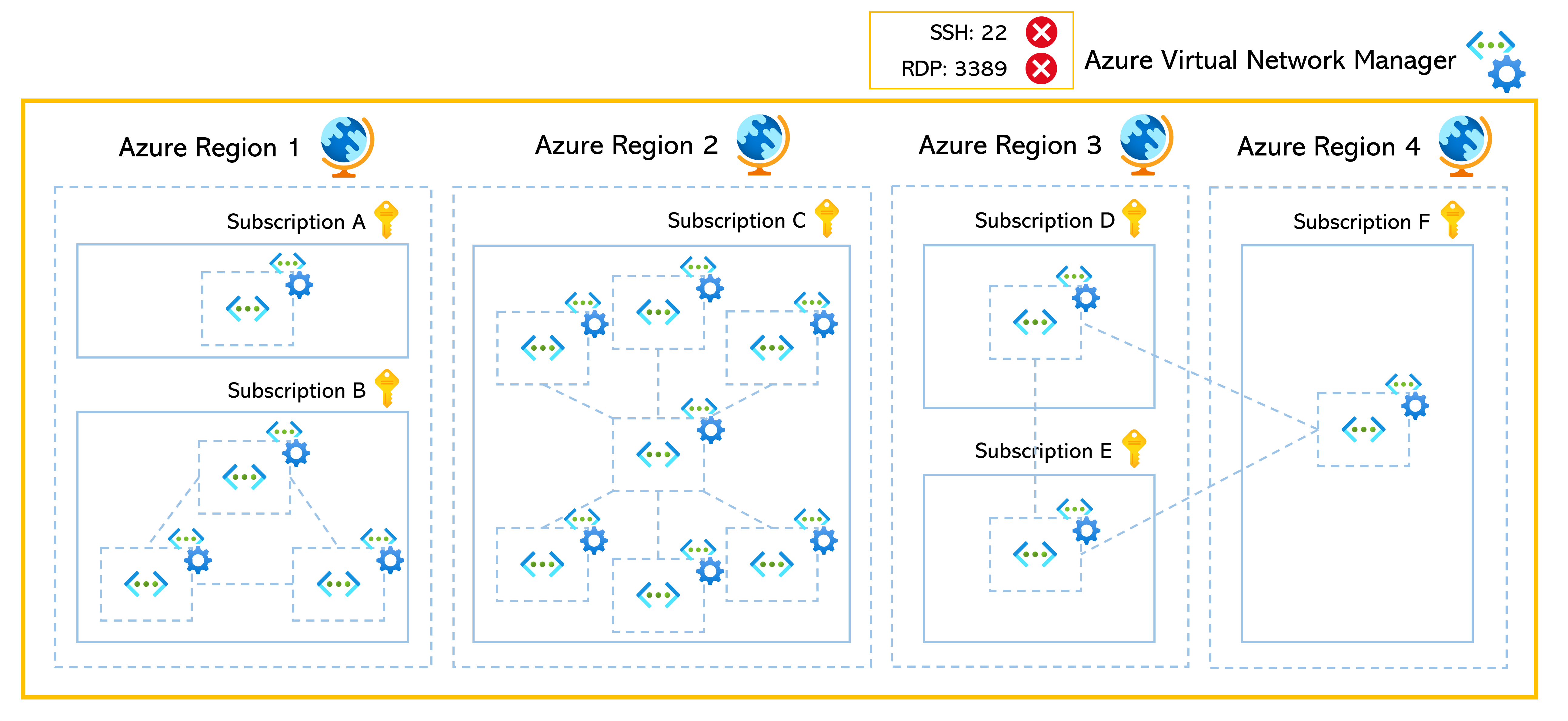

模式 4:跨多個網路區段的多個虛擬網路

此模式說明如何管理和保護多個虛擬網路,也就是跨多個訂用帳戶的集中式方法。 在AVNM上建立的安全性系統管理員規則可以一致的方式強制執行基準安全性規則,無論虛擬網路是彼此連線,還是它們是否屬於不同的訂用帳戶。 例如,停用SSH埠 22、RDP 埠 3389 和其他來自因特網的高風險埠,以保護解決方案免於組織內所有虛擬網路上的安全性缺口。 如需安全性系統管理員規則及其運作方式的詳細資訊,請參閱 Azure 虛擬網絡 管理員中的安全性系統管理員規則。

雖然 AVNM 是保護組織整個網路的絕佳解決方案,但除了 AVNM 之外,還需使用 NSG 和 ASG 將細微的網路規則套用至每個虛擬網路。 此程式可能會因系統、系統的安全性需求而有所不同。

下一步

深入瞭解元件技術:

相關資源

探索相關的架構: