連線至 DISA CAP 之 DoD 客戶的 App Service 環境參考

本文會說明 App Service 環境 (ASE) 與內部負載平衡器 (ILB) 的基準設定,適用於使用美國國防資訊系統局 (DISA) Cloud Access Point (CAP) 來連線到 Azure Government 的客戶。

環境設定

假設

您已部署具有 ILB 的 ASE,並實作了與 DISA CAP 的 ExpressRoute 連線。

路由表

當您透過 Azure Government 入口網站建立 ASE 時,會建立預設路由為 0.0.0.0.0/0 的路由表,並建立下一個躍點「網際網路」。 不過,由於 DISA 會從 ExpressRoute 線路公告預設路由,因此應該刪除使用者定義路由 (UDR) ,或者您應該移除到網際網路的預設路由。

您必須在 UDR 中建立新的路由,以讓管理位址保持 ASE 健康情況良好。 如需 Azure Government 範圍,請參閱 App Service 環境管理位址。

- 23.97.29.209/32 -> 網際網路

- 13.72.53.37/32 -> 網際網路

- 13.72.180.105/32 -> 網際網路

- 52.181.183.11/32 -> 網際網路

- 52.227.80.100/32 -> 網際網路

- 52.182.93.40/32 -> 網際網路

- 52.244.79.34/32 -> 網際網路

- 52.238.74.16/32 -> 網際網路

請確定 UDR 已套用至 ASE 部署至的子網路。

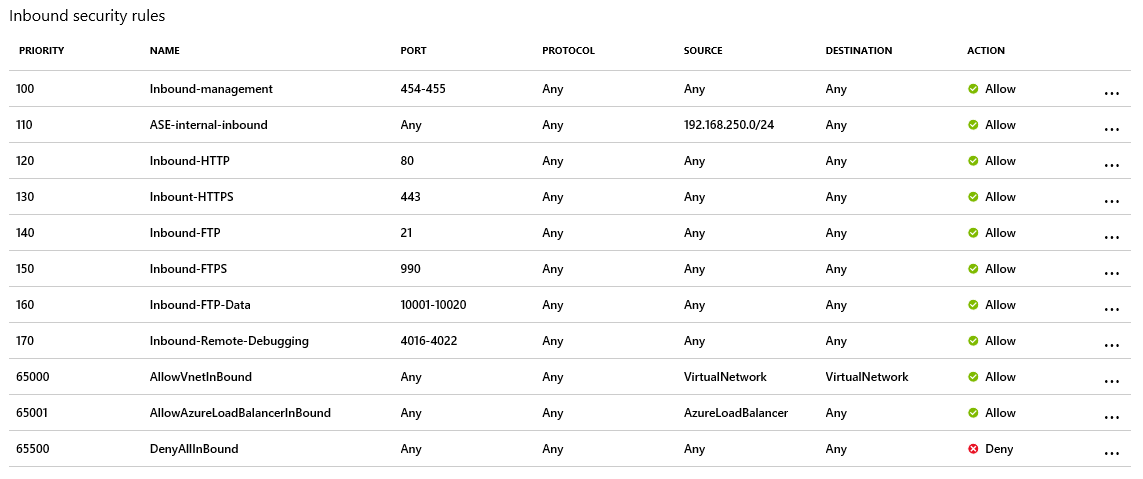

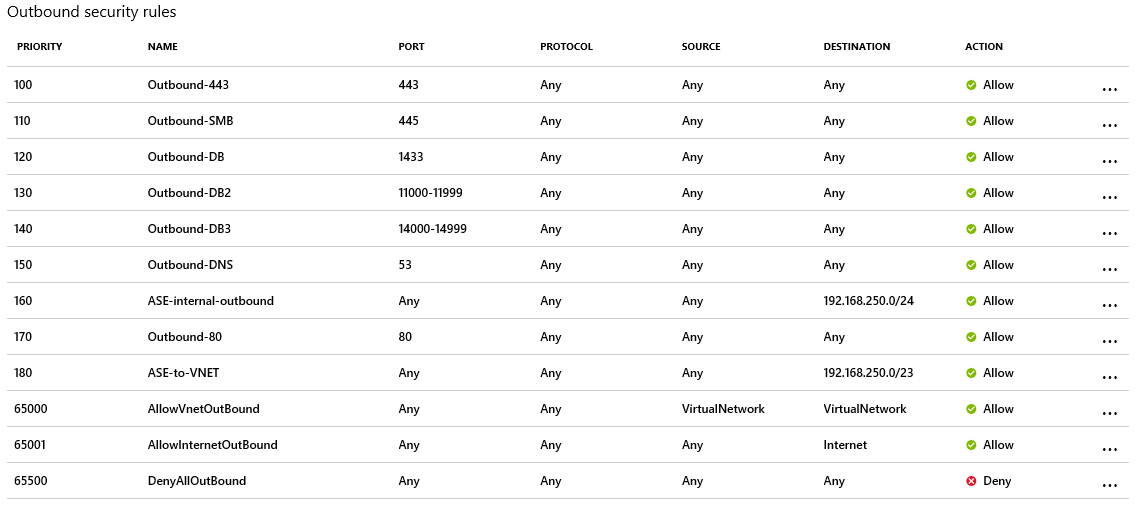

網路安全性群組 (NSG)

ASE 將會使用下列輸入和輸出安全性規則來建立。 輸入安全性規則 必須 允許具有暫時來源連接埠範圍的連接埠 454-455。 下列影像會描述 ASE 建立期間所產生的預設 NSG 規則。 如需詳細資訊,請參閱 App Service 環境的網路考量。

服務端點

視乎您使用的儲存體而定,您必須啟用 Azure SQL Database 和 Azure 儲存體的服務端點來存取它們,而不需要回到 DISA CAP。 您也需要啟用 ASE 記錄的事件中樞服務端點。 如需詳細資訊,請參閱 App Service 環境的網路考量: 服務端點。

常見問題集

設定變更需要多久才會生效?

某些設定變更可能需要一些時間才能生效。 允許數小時變更路由、NSG、ASE 健康情況等,以傳播並生效。 否則,您可以選擇性地重新啟動 ASE。

Azure Resource Manager 範本的範例

注意

若要在入口網站中部署非 RFC 1918 IP 位址,您必須預先預備 ASE 的 VNet 和子網路。 您也可以使用 Azure Resource Manager 範本來部署 ASE 與非-RFC1918 IP。

此範本會將 ILB ASE 部署到 Azure Government 或 DoD 區域。

下一步

- 註冊 Azure Government 試用版

- 取得和存取 Azure Government

- 透過 StackOverflow 上的 azure-gov 標籤提出問題

- Azure Government 部落格 \(英文\)

- Azure Government 概觀

- Azure Government 安全性

- Azure Government 合規性

- 保護 Azure 運算架構

- Azure 原則概觀

- Azure 原則法規合規性內建計畫

- 依稽核範圍排列的 Azure Government 服務

- Azure Government 影響層級 5 工作負載的隔離指引

- Azure Government DoD 概觀