原生 Windows 主體

適用於:Azure SQL 受控執行個體

Windows 驗證中繼資料模式是新的模式,可讓使用者搭配 Azure SQL 受控執行個體使用 Windows 驗證或 Microsoft Entra 驗證 (使用 Windows 主體中繼資料)。 此模式僅適用於 Azure SQL 受控執行個體。 Azure SQL 資料庫無法使用 Windows 驗證中繼資料模式。

當您的環境在 Active Directory (AD) 與 Microsoft Entra ID 之間同步處理時,AD 中的 Windows 使用者帳戶名稱會同步處理至 Microsoft Entra ID 中的 Microsoft Entra 使用者帳戶。

SQL 受控執行個體和 SQL Server 的驗證基於與登入綁定的中繼資料。 針對 Windows 驗證登入,從 CREATE LOGIN FROM WINDOWS 命令建立登入時會建立中繼資料。 針對 Microsoft Entra 登入,從 CREATE LOGIN FROM EXTERNAL PROVIDER 命令建立登入時會建立中繼資料。 針對 SQL 驗證登入,會在執行 CREATE LOGIN WITH PASSWORD 命令時建立中繼資料。 驗證程序與儲存在 SQL 受控執行個體或 SQL Server 中的中繼資料緊密結合。

如需說明原生 Windows 主體的影片,您也可以參考此資料公開的情節。

注意

在 SQL 受控執行個體中使用原生 Windows 主體搭配 Windows 驗證中繼資料模式,目前處於預覽狀態。

驗證中繼資料模式

下列驗證中繼資料模式可用於 SQL 受控執行個體,而不同的模式會決定要用於驗證的驗證中繼資料,以及如何建立登入:

- Microsoft Entra (預設值):此模式允許使用 Microsoft Entra 使用者中繼資料來驗證 Microsoft Entra 使用者。 若要在此模式中使用 Windows 驗證,請參閱 Azure SQL 受控執行個體上 Microsoft Entra 主體的 Windows 驗證。

- 配對 (SQL Server 預設值):SQL Server 驗證的預設模式。

- Windows (新增模式):此模式允許使用 SQL 受控執行個體內的 Windows 使用者中繼資料來驗證 Microsoft Entra 使用者。

語法 CREATE LOGIN FROM WINDOWS 和 CREATE USER FROM WINDOWS 可用來分別針對 Windows 驗證中繼資料模式中的 Windows 主體,在 SQL 受控執行個體中建立登入或使用者。 Windows 主體可以是 Windows 使用者或 Windows 群組。

若要使用 Windows 驗證中繼資料模式,使用者環境必須使用 Microsoft Entra ID 同步處理 Active Directory (AD)。

設定驗證中繼資料模式

- 前往 Azure 入口網站並瀏覽至您的 SQL 受控執行個體資源。

- 前往 [設定] > [Microsoft Entra ID]。

- 從下拉式清單中選擇您慣用的驗證中繼資料模式。

- 選取 [儲存驗證中繼資料組態]。

使用 Windows 驗證中繼資料模式解決移轉挑戰

Windows 驗證中繼資料模式有助於應用程式驗證的現代化,並消除向 SQL 受控執行個體移轉的挑戰。 以下是一些常見案例,其中 Windows 驗證中繼資料模式可用來解決客戶挑戰:

- 使用 Microsoft Entra ID 和 Kerberos 為 Azure SQL 受控執行個體設定 Windows 驗證的複雜性。

- 受控執行個體連結中的唯讀複本容錯移轉。

- 適用於 SQL Server 的 Microsoft Entra 驗證同步處理。

適用於 Microsoft Entra 主體的 Windows 驗證

只要在 AD 與 Microsoft Entra ID 之間同步處理環境,Windows 驗證中繼資料模式就可用於使用 Windows 登入或 Microsoft Entra 登入來驗證 SQL 受控執行個體的使用者,前提是該登入是從 Windows 主體 (CREATE LOGIN FROM WINDOWS) 建立的。

這項功能對於擁有使用 Windows 驗證的應用程式且正移轉至 SQL 受控執行個體的客戶特別有用。 Windows 驗證中繼資料模式可讓客戶繼續使用其應用程式的 Windows 驗證,而無需對應用程式的程式碼進行任何變更。 例如,執行 CREATE LOGIN FROM WINDOWS 和 CREATE USER FROM WINDOWS 命令的 BizTalk Server 之類的應用程式可以在移轉至 SQL 受控執行個體時繼續運作,無需作出任何變更。 其他使用者可以使用同步至 AD 的 Microsoft Entra 登入,向 SQL 受控執行個體 進行驗證。

受控執行個體連結

雖然受控執行個體連結可在 SQL Server 與 SQL 受控執行個體之間啟用近即時的資料複寫,但雲端中的唯讀複本會阻止建立 Microsoft Entra 主體。 Windows 驗證中繼資料模式可讓客戶在發生容錯移轉時,使用現有的 Windows 登入驗證複本。

適用於 SQL Server 2022 及更新版本的 Microsoft Entra 驗證

SQL Server 2022 引進了適用於 Microsoft Entra 驗證的支援。 許多使用者想要將驗證模式限制為僅使用新式驗證,並將所有 Windows 主體移轉至 Microsoft Entra ID。 不過,在某些情況下,仍然需要 Windows 驗證,例如綁定至 Windows 主體的應用程式程式碼。 Windows 驗證中繼資料模式可讓客戶繼續使用 Windows 主體在 SQL Server 內進行授權,同時使用同步的 Microsoft Entra 主體進行驗證。

SQL Server 無法理解 Active Directory 與 Microsoft Entra ID 之間的同步處理。 雖然使用者和群組會在 AD 與 Microsoft Entra ID 之間同步處理,但您仍必須使用語法 CREATE LOGIN FROM EXTERNAL PROVIDER 建立登入,並將權限新增至登入。 Windows 驗證中繼資料模式可減輕手動將登入移轉至 Microsoft Entra ID 的需求。

驗證中繼資料模式比較

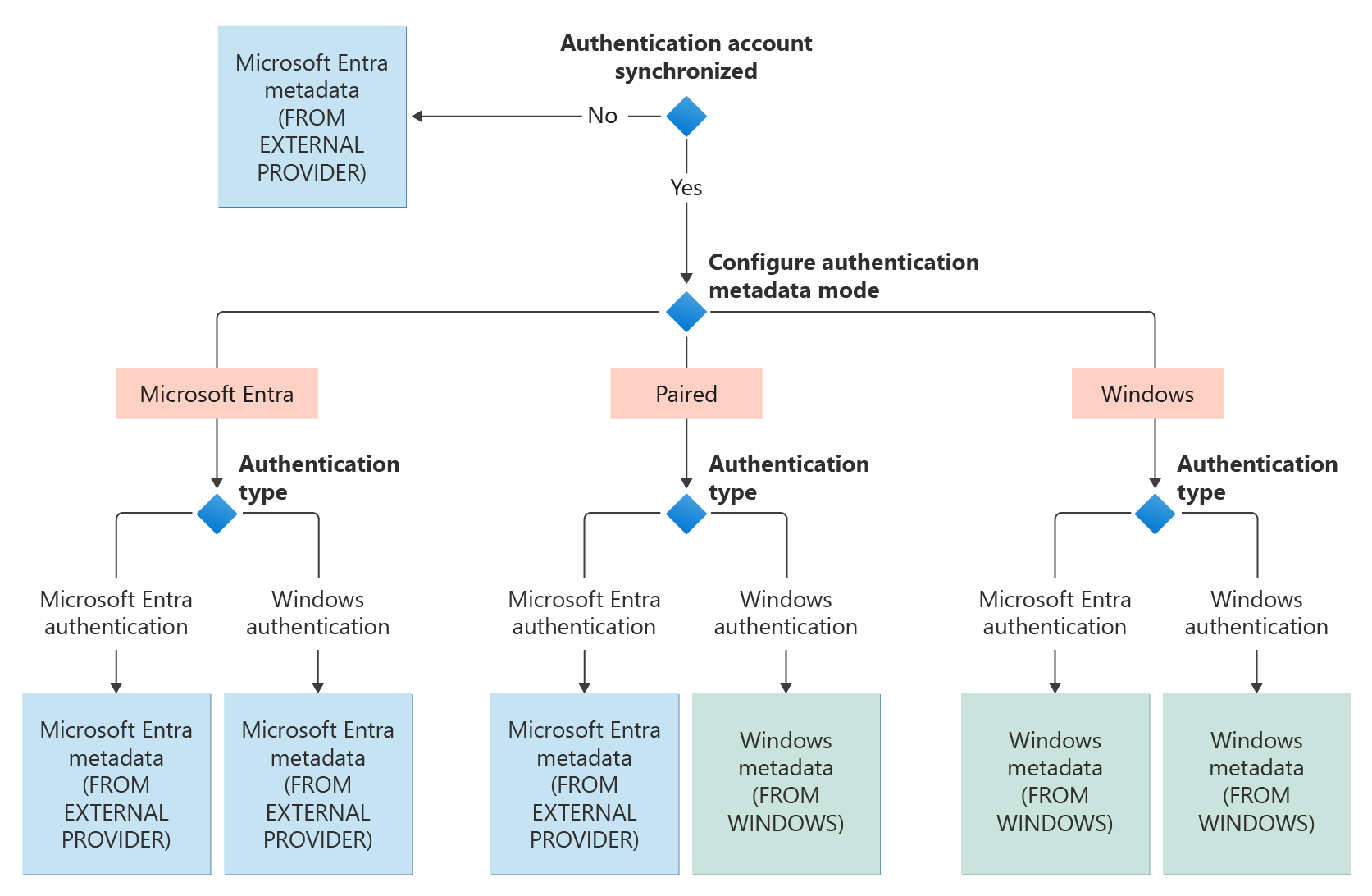

以下流程圖說明了驗證中繼資料模式如何與 SQL 受控執行個體搭配使用:

先前,在 AD 與 Microsoft Entra ID 之間同步處理使用者的客戶無法使用從 Windows 主體建立的登入來進行驗證,無論他們使用的是 Windows 驗證,還是從 AD 同步處理的 Microsoft Entra 驗證。 透過 Windows 驗證中繼資料模式,客戶現在可以從使用 Windows 驗證的 Windows 主體,或從同步處理的 Microsoft Entra 主體建立的登入進行驗證。

針對同步處理的使用者,驗證的成功或失敗取決於下列組態和登入類型:

| 驗證中繼資料模式 | 從 WINDOWS | 從外部提供者 |

|---|---|---|

| Windows 模式 | ||

| Microsoft Entra 驗證 | 成功 | 失敗 |

| Windows 驗證 | 成功 | 失敗 |

| Microsoft Entra ID 模式 | ||

| Microsoft Entra 驗證 | 失敗 | 成功 |

| Windows 驗證 | 失敗 | 成功 |

| 配對模式 | ||

| Microsoft Entra 驗證 | 失敗 | 成功 |

| Windows 驗證 | 成功 | 失敗 |

相關內容

深入了解在 SQL 受控執行個體上為 Microsoft Entra 主體實作 Windows 驗證: