Azure VMware 解決方案身分識別概念

Azure VMware 解決方案 私人雲端是使用 vCenter Server 和 NSX Manager 布建。 您可以使用 vCenter Server 來管理虛擬機 (VM) 工作負載和 NSX 管理員來管理和擴充私人雲端。 CloudAdmin 角色用於 vCenter Server,而 CloudAdmin 角色(具有限制的許可權)則用於 NSX 管理員。

vCenter Server 存取和身分識別

在 Azure VMware 解決方案中,VMware vCenter Server 有一個名為 CloudAdmin 且獲指派給 CloudAdmin 角色的內建本地使用者帳戶。 您可以透過 CloudAdmin 角色,為您的私人雲端在 Windows Server Active Directory 中設定使用者和群組。 通常,CloudAdmin 角色可以在您的私人雲端中建立和管理工作負載。 但在 Azure VMware 解決方案中,CloudAdmin 角色的 vCenter Server 權限不同於其他 VMware 雲端解決方案和內部部署的 vCenter Server 權限。

重要

本地 CloudAdmin 使用者帳戶應用作您的私人雲端中「急用」案例的緊急存取帳戶。 其不適用於每日管理活動或與其他服務的整合。

在 vCenter Server 和 ESXi 內部部署中,管理員可以存取 vCenter Server administrator@vsphere.local 帳戶和 ESXi 根帳戶。 也可以將管理員指派給更多 Windows Server Active Directory 使用者和群組。

在 Azure VMware 解決方案部署中,管理員無權存取管理員使用者帳戶或 ESXi 根帳戶。 但管理員可以將 vCenter Server 中的 CloudAdmin 角色指派給 Windows Server Active Directory 使用者和群組。 CloudAdmin 角色沒有權限可將內部部署輕量型目錄存取通訊協定 (LDAP) 或安全 LDAP (LDAPS) 伺服器等身分識別來源新增至 vCenter Server。 不過,您可以使用 [執行] 命令來新增身分識別來源,並將 CloudAdmin 角色指派給使用者和群組。

私人雲端中的使用者帳戶無法存取或管理 Microsoft 支援且管理的特定管理元件。 範例包括叢集、主機、資料存放區和分散式虛擬交換器。

注意

在 Azure VMware 解決方案中,以受控資源形式提供 vsphere.local 單一登入 (SSO) 網域,以支援平台作業。 不能用其來建立或管理本地群組和使用者,但依預設提供的私人雲端本地群組和使用者除外。

重要

Azure VMware 解決方案在 vCenter Server 上提供自訂角色,但目前未在 Azure VMware 解決方案入口網站上提供這些角色。 如需詳細資訊,請參閱本文稍後的在 vCenter Server 上建立自訂角色一節。

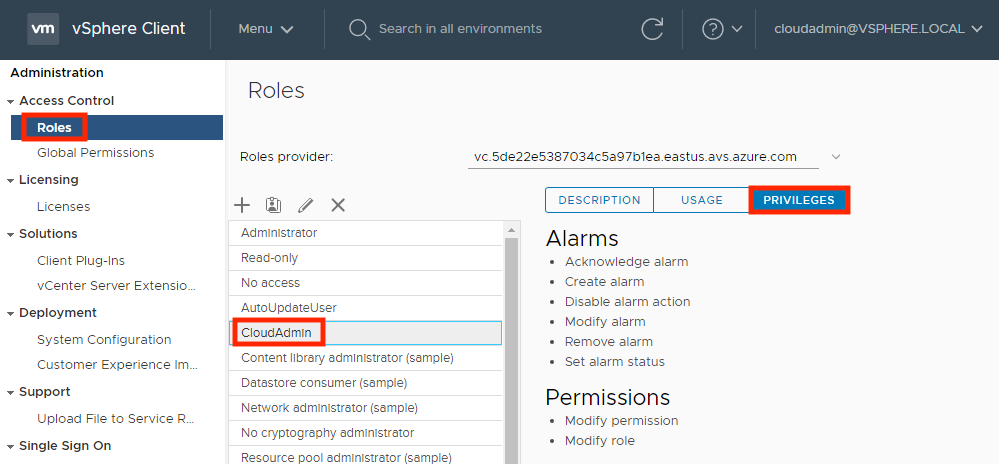

檢視 vCenter Server 權限

使用下列步驟,在 Azure VMware 解決方案私人雲端 vCenter 上檢視授與 Azure VMware 解決方案 CloudAdmin 角色的權限。

登入 vSphere 用戶端,然後移至 [功能表]>[管理]。

在 [存取控制] 下,選取 [角色]。

從角色清單中,選取 [CloudAdmin],然後選取 [權限]。

Azure VMware 解決方案中的 CloudAdmin 角色在 vCenter Server 上具有下列權限。 如需詳細資訊,請參閱 VMware 產品文件。

| 權限 | 描述 |

|---|---|

| 警示 | 確認警示 建立警報 停用警報動作 修改警報 移除警報 設定警報狀態 |

| 內容庫 | 新增程式庫項目 將根憑證新增至信任存放區 簽入範本 簽出範本 建立已發佈程式庫的訂用帳戶 建立本機程式庫 建立或刪除 Harbor 登錄 建立已訂閱的程式庫 建立、刪除或清除 Harbor 登錄專案 刪除程式庫項目 刪除本機程式庫 從信任存放區中刪除根憑證 刪除已訂閱的程式庫 刪除已發佈程式庫的訂用帳戶 下載檔案 收回程式庫項目 收回已訂閱的程式庫 匯入儲存體 管理所指定計算資源上的 Harbor 登錄資源 探查訂用帳戶資訊 將程式庫項目發佈至其訂閱者 將程式庫發佈至其訂閱者 讀取儲存體 同步程式庫項目 同步已訂閱的程式庫 輸入自我檢查 更新組態設定 更新檔案 更新程式庫 更新程式庫項目 更新本機程式庫 更新已訂閱的程式庫 更新已發佈程式庫的訂用帳戶 檢視組態設定 |

| 密碼編譯作業 | 直接存取 |

| Datastore | 配置空間 瀏覽資料存放區 設定資料存放區 低階檔案作業 移除檔案 更新虛擬機器中繼資料 |

| 資料夾 | 建立資料夾 刪除資料夾 移動資料夾 重新命名資料夾 |

| 全球 | 取消工作 全域標記 健全狀況 記錄事件 管理自訂屬性 服務管理員 設定自訂屬性 系統標記 |

| 主機 | vSphere Replication 管理複寫 |

| Network | 指派網路 |

| 權限 | 修改權限 修改角色 |

| 設定檔驅動儲存體 | 設定檔驅動儲存體檢視 |

| 資源 | 套用建議 將 vApp 指派給資源集區 將虛擬電腦指派給資源集區 建立資源集區 移轉已關閉電源的虛擬機器 移轉已開啟電源的虛擬機器 修改資源集區 移動資源集區 查詢 vMotion 移除資源集區 重新命名資源集區 |

| 排程的工作 | 建立工作 修改工作 移除工作 執行工作 |

| 工作階段 | 訊息 驗證工作階段 |

| 儲存體檢視 | 檢視 |

| vApp | 新增虛擬機器 指派資源集區 指派 vApp 複製 建立 刪除 Export 匯入 移動 關閉電源 開啟電源 重新命名 暫止 Unregister 檢視 OVF 環境 vApp 應用程式設定 vApp 執行個體設定 vApp managedBy 設定 vApp 資源設定 |

| 虛擬機器 | 變更設定 取得磁碟租用 新增現有磁碟 新增磁碟 新增或移除裝置 進階設定 變更 CPU 計數 變更記憶體 變更設定 變更交換檔放置 變更資源 設定主機 USB 裝置 設定原始裝置 設定 managedBy 顯示連線設定 擴充虛擬磁碟 修改裝置設定 查詢容錯相容性 查詢未擁有的檔案 從路徑重新載入 移除磁碟 重新命名 重設來賓資訊 設定註釋 切換磁碟變更追蹤 切換分叉父代 升級虛擬機器相容性 編輯清查 從現有項目中建立 新建 移動 註冊 移除 Unregister 客體作業 客體作業別名修改 客體作業別名查詢 客體作業修改 客體作業程式執行 客體作業查詢 互動 回答問題 虛擬機器上的備份作業 設定 CD 媒體 設定磁片媒體 連接裝置 主控台互動 建立螢幕擷取畫面 重組所有磁碟 拖放 VIX API 的客體作業系統管理 插入 USB HID 掃描代碼 安裝 VMWare 工具 暫停或取消暫停 抹除或壓縮作業 關閉電源 開啟電源 虛擬機器上的記錄工作階段 虛擬機器上的重新執行工作階段 Reset 繼續容錯 暫止 暫停容錯 測試容錯移轉 測試重新啟動次要 VM 關閉容錯 開啟容錯 佈建 允許磁碟存取 允許檔案存取 允許唯讀磁碟存取 允許虛擬機器下載 複製範本 複製虛擬機器 從虛擬機器建立範本 自訂客體 部署範本 標示為範本 修改自訂規格 升階磁碟 讀取自訂規格 服務設定 允許通知 允許輪詢全域事件通知 管理服務設定 修改服務設定 查詢服務設定 讀取服務設定 快照集管理 建立快照集 移除快照集 重新命名快照集 還原快照集 vSphere Replication 設定複寫 管理複寫 監視複寫 |

| vService | 建立相依性 終結相依性 重新設定相依性設定 更新相依性 |

| vSphere 標記 | 指派和取消指派 vSphere 標記 建立 vSphere 標記 建立 vSphere 標記分類 刪除 vSphere 標記 刪除 vSphere 標記分類 編輯 vSphere 標記 編輯 vSphere 標記分類 修改分類的 UsedBy 欄位 修改標記的 UsedBy 欄位 |

在 vCenter Server 上建立自訂角色

Azure VMware 解決方案支援使用與 CloudAdmin 角色相等或較低權限的自訂角色。 使用 CloudAdmin 角色來建立、修改或刪除具有小於或等於其目前角色權限的自訂角色。

注意

您可以建立權限大於 CloudAdmin 的角色。 不過,您無法將角色指派給任何使用者或群組,或刪除角色。 不支援權限大於 CloudAdmin 權限的角色。

若要防止建立無法指派或刪除的角色,請複製 CloudAdmin 角色作為建立新自訂角色的基礎。

建立自訂角色

使用 cloudadmin@vsphere.local 或具有 CloudAdmin 角色的使用者來登入 vCenter Server。

導覽至 [角色設定] 區段,然後選取 [功能表] > [管理] > [存取控制] > [角色]。

選取 [CloudAdmin] 角色,然後選取 [複製角色動作] 圖示。

注意

請不要複製 [管理員] 角色,因為您無法使用。 此外,cloudadmin@vsphere.local 無法刪除所建立的自訂角色。

提供您想要用於已複製角色的名稱。

移除角色的權限,然後選取 [確定]。 已複製的角色會顯示在 [角色] 清單中。

套用自訂角色

導覽至需要所新增權限的物件。 例如,若要將權限套用至資料夾,請導覽至 [功能表] > [VM 和範本] > [資料夾名稱]。

以滑鼠右鍵按一下物件,然後選取 [新增權限]。

在 [使用者] 下拉式清單中,選取 [身分識別來源],以找到群組或使用者。

在 [使用者] 區段下選取 [身分識別來源] 之後,搜尋使用者或群組。

選取您想要套用至使用者或群組的角色。

注意

嘗試將使用者或群組套用至權限大於 CloudAdmin 權限的角色將會導致錯誤。

視需要核取 [傳播至子系],然後選取 [確定]。 已新增的權限會顯示在 [權限] 區段中。

VMware NSX Manager 存取和身分識別

使用 Azure 入口網站 布建私人雲端時,會為客戶布建軟體定義的數據中心 (SDDC) 管理元件,例如 vCenter Server 和 VMware NSX Manager。

Microsoft負責 NSX 設備的生命週期管理,例如 VMware NSX Manager 和 VMware NSX Edge 設備。 其負責啟動網路設定,例如建立第 0 層閘道。

您要負責 VMware NSX 軟體定義網路 (SDN) 設定, 例如:

- 網路區段

- 其他第 1 層閘道

- 分散式防火牆規則

- 閘道防火牆這類具狀態服務

- 第 1 層閘道上的負載平衡器

您可以使用指派給自定義角色的內建本機使用者 「cloudadmin」 來存取 VMware NSX 管理員,而自定義角色會將有限的許可權授與用戶來管理 VMware NSX。 雖然Microsoft管理 VMware NSX 的生命週期,但使用者不允許某些作業。 不允許的作業包括編輯主機和邊緣傳輸節點的設定,或開始升級。 針對新使用者,Azure VMware 解決方案會使用該使用者所需的特定權限集來進行部署。 目的是要明確區隔 Azure VMware 解決方案控制平面設定與 Azure VMware 解決方案私人雲端使用者之間的控制。

針對新的私人雲端部署,VMware NSX 存取會提供內建的本機使用者 cloudadmin,指派給 cloudadmin 角色,並具有一組特定許可權,以針對工作負載使用 VMware NSX 功能。

VMware NSX cloudadmin 用戶權力

下列許可權會指派給 nsx Azure VMware 解決方案 中的 cloudadmin 使用者。

注意

Azure VMware 解決方案 上的 VMware NSX cloudadmin 使用者與 VMware 產品檔中所述的 cloudadmin 使用者不同。 下列許可權適用於 VMware NSX 原則 API。 管理員 API 功能可能會受到限制。

| 類別 | 類型 | 作業 | 權限 |

|---|---|---|---|

| 網路 | 連線性 | 第 0 層閘道 第 1 層閘道 區隔 |

唯讀 完整存取 完整存取 |

| 網路 | 網路服務 | VPN NAT 負載平衡 轉送原則 統計資料 |

完整存取 完整存取 完整存取 唯讀 完整存取 |

| 網路 | IP 管理 | DNS DHCP IP 位址集區 |

完整存取 完整存取 完整存取 |

| 網路 | 設定檔 | 完整存取 | |

| 安全性 | 東西安全性 | 分散式防火牆 分散式 IDS 和 IPS 身分識別防火牆 |

完整存取 完整存取 完整存取 |

| 安全性 | 北南安全性 | 閘道防火牆 URL 分析 |

完整存取 完整存取 |

| 安全性 | 網路自我檢查 | 唯讀 | |

| 安全性 | Endpoint Protection | 唯讀 | |

| 安全性 | 設定 | 完整存取 | |

| 存貨 | 完整存取 | ||

| 疑難排解 | IPFIX | 完整存取 | |

| 疑難排解 | 連接埠鏡像 | 完整存取 | |

| 疑難排解 | 追蹤流程 | 完整存取 | |

| 系統 | 組態 設定 設定 設定 |

身分識別防火牆 使用者和角色 憑證管理 (僅限服務憑證) 使用者介面設定 |

完整存取 完整存取 完整存取 完整存取 |

| 系統 | 所有其他 | 唯讀 |

您可以在 Azure VMware 解決方案 私人雲端 VMware NSX 上檢視授與 Azure VMware 解決方案 cloudadmin 角色的許可權。

- 登入 NSX 管理員。

- 導覽至 [系統],然後找出 [使用者和角色]。

- 選取並展開 [cloudadmin] 角色,而其位於 [角色] 下。

- 選取 [網路] 或 [安全性] 這類分類,以檢視特定權限。

注意

「2022 年 6 月之前建立的私人雲端」會從 admin 角色切換為 cloudadmin 角色。 您將透過 Azure 服務健康狀態收到通知,其中包含此變更的時間軸,以便變更您用於其他整合的 NSX 認證。

角色型存取控制的 NSX LDAP 整合 (RBAC)

在 Azure VMware 解決方案 部署中,VMware NSX 可以與外部 LDAP 目錄服務整合,以新增遠端目錄使用者或群組,並指派 VMware NSX RBAC 角色,例如內部部署。 如需如何啟用 VMware NSX LDAP 整合的詳細資訊,請參閱 VMware 產品檔。

與內部部署不同,Azure VMware 解決方案不支援所有預先定義的 NSX RBAC 角色,以將 Azure VMware 解決方案 IaaS 控制平面設定管理與租用戶網路和安全性設定分開。 如需詳細資訊,請參閱下一節支援的NSX RBAC角色。

注意

VMware NSX LDAP 整合僅支援 SDDC 與 VMware NSX “cloudadmin” 使用者。

支援和不支援的NSX RBAC角色

在 Azure VMware 解決方案 部署中,LDAP 整合支援下列 VMware NSX 預先定義的 RBAC 角色:

- 稽核員

- Cloudadmin

- LB 管理員

- LB 操作員

- VPN 管理員

- 網路操作員

在 Azure VMware 解決方案 部署中,LDAP 整合不支援下列 VMware NSX 預先定義的 RBAC 角色:

- 企業管理員

- 網路管理員

- 安全性系統管理員

- NetX 合作夥伴管理員

- GI 合作夥伴管理員

您可以在 NSX 中建立自定義角色,其許可權小於或等於 Microsoft 所建立的 CloudAdmin 角色。 以下是如何建立所支援「網路管理員」和「安全性管理員」角色的範例。

注意

如果您指派 CloudAdmin 角色不允許的權限,則自訂角色建立將會失敗。

建立「AVS 網路管理員」角色

使用下列步驟來建立此自訂角色。

導覽至 [系統] > [使用者和角色] > [角色]。

複製 [網路管理員],並提供名稱:AVS Network Admin。

將下列權限「修改」為「唯讀」或「無」,如下表的 [權限] 資料行所示。

類別 子類別 功能 權限 網路 連線性

網路服務第 0 層閘道

第 0 層閘道 > OSPF

轉送原則唯讀

無

無[套用] 變更,然後 [儲存] 角色。

建立「AVS 安全性管理員」角色

使用下列步驟來建立此自訂角色。

導覽至 [系統] > [使用者和角色] > [角色]。

複製 [安全性管理員],並提供名稱:"AVS Security Admin"。

將下列權限「修改」為「唯讀」或「無」,如下表的 [權限] 資料行所示。

| 類別 | 子類別 | 功能 | 權限 |

|---|---|---|---|

| 網路 | 網路服務 | 轉送原則 | 無 |

| 安全性 |

網路自我檢查 Endpoint Protection 設定 |

服務設定檔 |

無 None 無 |

- [套用] 變更,然後 [儲存] 角色。

注意

NSX 自定義角色不支援 VMware NSX 系統>識別防火牆 AD 設定選項。 建議將 [安全性操作員] 角色指派給具有自訂角色的使用者,而自訂角色允許管理該使用者的身分識別防火牆 (IDFW) 功能。

注意

VMware NSX 自定義角色不支援 VMware NSX Traceflow 功能。 建議將「稽核者」角色與自訂角色一起指派給使用者,以便為該使用者啟用追蹤流程功能。

注意

VMware Aria Operations Automation 與 Azure VMware 解決方案 的 NSX 元件整合需要將「稽核員」角色新增至具有 NSX Manager cloudadmin 角色的使用者。

下一步

既然您已涵蓋 Azure VMware 解決方案存取和身分識別概念,可能會想要了解: