周邊網路

周邊網路有時稱為非目的地區域, (DMZ) ,協助提供雲端網路、內部部署或實體資料中心網路與網際網路之間的安全連線。

在有效的周邊網路中,傳入封包會流經裝載于安全子網的安全性設備,然後封包才能到達後端伺服器。 安全性設備包括防火牆、網路虛擬裝置 (NVA) ,以及其他入侵偵測和預防系統。 來自工作負載的網際網路系結封包也必須流經周邊網路中的安全性設備,才能離開網路。

通常,中央 IT 小組和安全性小組負責定義周邊網路的作業需求。 周邊網路可以提供原則強制執行、檢查和稽核。

周邊網路可以使用下列 Azure 功能和服務:

- 虛擬網路、 使用者定義路由和 網路安全性群組 (NSG)

- Azure 防火牆

- azure Web 應用程式防火牆on Azure 應用程式閘道

- Azure Front Door上的Azure Web 應用程式防火牆

- 其他網路虛擬裝置 (NVA)

- Azure Load Balancer

- 公用 IP 位址

如需周邊網路的詳細資訊,請參閱 虛擬資料中心:網路觀點。

如需範例範本,您可以使用來實作自己的周邊網路,請參閱參考架構 實作安全的混合式網路。

周邊網路拓撲

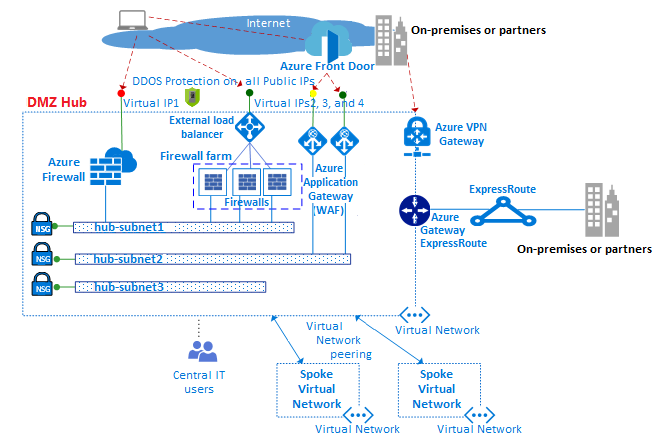

下圖顯示具有周邊網路的範例中 樞和輪輻網路 ,可強制存取網際網路和內部部署網路。

周邊網路會連線到 DMZ 中樞。 在 DMZ 中樞內,網際網路的周邊網路可以擴大以支援許多企業營運。 此支援使用多個 Web 應用程式防火牆伺服器陣列, (WAF) 和Azure 防火牆實例,以協助保護輪輻虛擬網路。 中樞也允許視需要透過虛擬私人網路連線到內部部署或合作夥伴網路, (VPN) 或 Azure ExpressRoute。

虛擬網路

周邊網路通常會建置在虛擬網路內。 虛擬網路會使用多個子網來裝載不同類型的服務,以篩選和檢查其他網路或網際網路的流量。 這些服務包括 NVA、WAF 和 應用程式閘道 實例。

使用者定義的路由

在中樞和輪輻網路拓撲中,您必須保證虛擬機器所產生的流量, (輪輻中的 VM) 通過中樞的正確虛擬裝置。 此流量路由需要輪輻子網中的 使用者定義路由 。

使用者定義的路由可以保證流量通過指定的自訂 VM、NVA 和負載平衡器。 該路由會將內部負載平衡器的前端 IP 位址設定為下一個躍點。 內部負載平衡器會將內部流量分散到負載平衡器後端集區中的虛擬裝置。

您可以使用使用者定義的路由,透過防火牆、入侵偵測系統和其他虛擬裝置來引導流量。 客戶可以透過這些安全性設備路由網路流量,以進行安全界限原則強制執行、稽核和檢查。

Azure 防火牆

Azure 防火牆是受控雲端式防火牆服務,可協助保護虛擬網路中的資源。 Azure 防火牆是完全具狀態的受控防火牆,內建高可用性和不受限制的雲端延展性。 您可以使用Azure 防火牆,跨訂用帳戶和虛擬網路集中建立、強制執行和記錄應用程式和網路連線原則。

Azure 防火牆虛擬網路資源使用靜態公用 IP 位址。 外部防火牆可以使用靜態公用 IP 來識別源自您虛擬網路的流量。 Azure 防火牆適用于記錄和分析的 Azure 監視器。

網路虛擬設備

您可以透過Azure 防火牆或透過防火牆或 WAF 伺服器陣列來管理可存取網際網路的周邊網路。 Azure 防火牆 實例和 NVA 防火牆可以搭配一組安全性規則使用一般管理平面。 這些規則有助於保護輪輻中裝載的工作負載,並控制對內部部署網路的存取。 Azure 防火牆具有內建延展性,且 NVA 防火牆可以在負載平衡器後方手動調整。

不同的企業營運會使用許多不同的 Web 應用程式,這可能會因為各種弱點和潛在惡意探索而受到影響。 WAF 會比一般防火牆更深入地偵測對 HTTP/S Web 應用程式的攻擊。 相較于傳統防火牆技術,WAF 具有一組特定功能,可協助保護內部網頁伺服器免于遭受威脅。

防火牆伺服器陣列的特製化軟體比 WAF 少,但也具有更廣泛的應用程式範圍,可用來篩選和檢查任何類型的輸出和輸入流量。 如果您使用 NVA 方法,您可以從Azure Marketplace找到並部署軟體。

針對源自網際網路的流量使用一組Azure 防火牆實例或 NVA,另一組用於來自內部部署的流量。 針對這兩種流量只使用一組防火牆是安全性風險,因為這兩組網路流量之間沒有安全性周邊。 使用不同的防火牆層可減少檢查安全性規則的複雜度,並厘清哪些規則對應到哪些傳入網路要求。

Azure Load Balancer

Azure Load Balancer提供高可用性第 4 層傳輸控制通訊協定/使用者資料包通訊協定, (TCP/UDP) 負載平衡服務。 此服務可以在負載平衡集所定義的服務實例之間散發連入流量。 Load Balancer可以將來自前端公用或私人 IP 端點的流量轉散發至後端 IP 位址集區,例如 NVA 或 VM。

Load Balancer也可以探查伺服器實例的健康情況。 當執行個體無法回應探查時,負載平衡器會停止將流量傳送至狀況不良的執行個體。

在中樞和輪輻網路拓撲範例中,您會將外部負載平衡器部署至中樞和輪輻。 在中樞中,負載平衡器會有效率地將流量路由傳送到支點中的服務。 輪輻中的負載平衡器會管理應用程式的流量。

Azure Front Door

Azure Front Door 是高可用性且可調整的 Web 應用程式加速平臺,以及全域 HTTPS 負載平衡器。 您可以使用 Azure Front Door Service 來建置、操作及向外延展您的動態 Web 應用程式和靜態內容。 Azure Front Door 會在 Microsoft 全球網路邊緣的 100 個以上位置執行。

Azure Front Door 可為應用程式提供:

- 統一的區域和戳記維護自動化。

- BCDR) 自動化 (商務持續性和災害復原。

- 整合用戶端和使用者資訊。

- 快取。

- 服務的深入解析。

Azure Front Door 提供效能、可靠性和服務等級協定, (SLA) 支援。 Azure Front Door 也提供 Azure 開發、操作和原生支援的合規性認證和可稽核的安全性做法。

應用程式閘道

應用程式閘道是專用的虛擬裝置,可提供受控應用程式傳遞控制器。 應用程式閘道為您的應用程式提供各種第 7 層負載平衡功能。

應用程式閘道藉由卸載 CPU 密集型安全通訊端層 (SSL) 終止,協助您優化 Web 服務器陣列生產力。 應用程式閘道也提供其他第 7 層路由功能,例如:

- 連入流量的循環配置資源分配。

- 以 Cookie 為基礎的工作階段同質性。

- URL 路徑型路由。

- 可在單一應用程式閘道後方裝載多個網站。

搭配 WAF SKU 的應用程式閘道包含 WAF,並提供 Web 應用程式的保護,免于常見的 Web 弱點和惡意探索。 您可以將應用程式閘道設定為面向網際網路的閘道、內部專用閘道或兩者的組合。

公用 IP

使用某些 Azure 功能,可建立服務端點與公用 IP位址之間的關聯性。 此選項可讓您從網際網路存取您的資源。 端點會使用網路位址轉譯 (NAT) ,將流量路由傳送至 Azure 虛擬網路上的內部位址和埠。 此路徑是外部流量傳入虛擬網路的主要方式。 您可以設定公用 IP 位址來控制傳入的流量,以及其轉譯成虛擬網路的方式和位置。

Azure DDoS 保護

Azure DDoS 保護 提供額外的風險降低功能,可協助保護虛擬網路中的 Azure 資源免于遭受分散式阻斷服務 (DDoS) 攻擊。 DDoS 保護有兩個 SKU:DDoS IP 保護和 DDoS 網路保護。 如需詳細資訊,請參閱 關於 Azure DDoS 保護 SKU 比較。

DDoS 保護很容易啟用,而且不需要變更任何應用程式。 您可以透過專用的流量監視和機器學習演算法來調整保護原則。 DDoS 保護會將保護套用至與虛擬網路中所部署資源相關聯的 IPv4 Azure 公用 IP 位址。 範例資源包括Load Balancer、應用程式閘道和 Azure Service Fabric 實例。

即時遙測可透過 Azure 監視器檢視取得,同時在攻擊期間和歷史用途。 您可以使用 應用程式閘道 中的Web 應用程式防火牆來新增應用層保護。

下一步

瞭解如何使用中 樞和輪輻網路拓撲 模型,有效率地管理常見的通訊或安全性需求。