量身打造 Azure 登陸區域架構以符合需求

在 Azure 登陸區域指引中,有數個參考 實作選項可供使用:

- Azure 登陸區域搭配 Azure 虛擬 WAN

- 具有傳統中樞和輪輻架構的 Azure 登陸區域

- Azure 登陸區域平台基礎設施

- 適用於小型企業的 Azure 登陸區域

這些選項可協助您的組織使用在設計區域中提供 Azure 登陸區域概念架構和最佳做法的設定來快速開始使用。

Microsoft 小組的參考實作是根據與客戶和合作夥伴接觸所獲得的最佳實踐和經驗。 此知識代表 80/20 規則的「80」 端。 各種實作會就屬於架構設計程式一部分的技術決策採取立場。

因為並非所有使用案例都相同,並非所有組織都可以以預期的方式使用實作方法。 當識別出量身訂做的需求時,您必須瞭解考慮事項。

什麼是 Azure 登陸區域中的登陸區域原型?

著陸區域原型 描述了需要哪些條件才能確保著陸區域(Azure 訂用帳戶)在特定範圍內符合預期的環境和合規性要求。 範例包括:

- Azure 原則指派。

- 角色型存取控制 (RBAC) 指派。

- 集中管理的資源,例如網路。

請將資源階層中的每個管理群組視為對最終登陸區域原型輸出有貢獻,這是因為在 Azure 中原則繼承的運作方式。 當您設計較低層級時,請考慮資源階層中上層套用的內容。

管理群組與登陸區域原型之間有密切的關係,但僅管理群組就不是登陸區域原型。 相反地,它是用來在您的環境中實作各種著陸區原型架構的一部分。

您可以在 Azure 登陸區域概念架構中看到此關聯性。 原則指派是在中繼根管理群組中建立,例如,Contoso,用於必須套用至所有工作負載的設定。 針對更特定的需求,會在階層的較低層級建立更多原則指派。

管理群組階層中訂用帳戶的位置決定了使該特定著陸區域(Azure 訂用帳戶)繼承、套用及強制執行的 Azure 原則和存取控制(IAM)指派的結果集。

可能需要更多程式和工具,以確保登陸區域具有必要的集中管理資源。 一些範例包括:

- 將活動記錄數據傳送至Log Analytics工作區的診斷設定。

- 適用於雲端Microsoft Defender 的持續匯出設定。

- 具有應用程式工作負載受控IP位址空間的虛擬網路。

- 將虛擬網路連結至分散式阻斷服務攻擊(DDoS)防護網路。

注意

在 Azure 登陸區域參考實作中,使用具有 DeployIfNotExists 和 Modify效果的 Azure 原則, 來達成上述一些資源的部署。 它們遵循 原則導向治理 設計原則。

如需詳細資訊,請參閱 採用策略驅動的防護欄。

Azure 登陸區域概念架構的內建原型

概念架構包含應用程式工作負載的範例著陸區原型,例如 公司,以及線上 。 這些原型可能會套用至您的組織,並符合您的需求。 您可能想要變更這些原型,或建立新的原型。 您的決策取決於貴組織的需求和需求。

提示

若要檢閱 Azure 登陸區域加速器中的登陸區域原型,請參閱 Azure 登陸區域加速器中的

您也可以在資源階層中的其他位置進行變更。 當您規劃組織 Azure 登陸區域的實作階層時,請遵循 設計區域中的指導方針。

概念架構中下列登陸區原型範例可協助您瞭解其用途和預定使用方式:

| 登陸區域原型 (管理群組) | 用途或使用 |

|---|---|

| 公司 | 公司登陸區域的專用管理群組。 此群組用於需要透過連線訂用帳戶中樞與公司內部網路連線或混合連線的工作負載。 |

| 在線 | 在線登陸區域的專用管理群組。 此群組適用於可能需要直接因特網輸入/輸出連線的工作負載,或可能不需要虛擬網路的工作負載。 |

| 沙箱 | 僅供組織測試和探索之訂用帳戶的專用管理群組。 這些訂用帳戶將會與公司與在線登陸區域安全地中斷連線。 沙箱中也會指派一組限制較少的政策,以便進行 Azure 服務的測試、探索和配置。 |

可能需要量身打造的案例

如前所述,我們在 Azure 登陸區域概念架構 中提供常見的登陸區域原型。 它們是 公司,在線。 這些原型不會修正,而且不是應用程式工作負載唯一允許的登陸區域原型。 您可能需要量身打造登陸區域原型,以符合您的需求和需求。

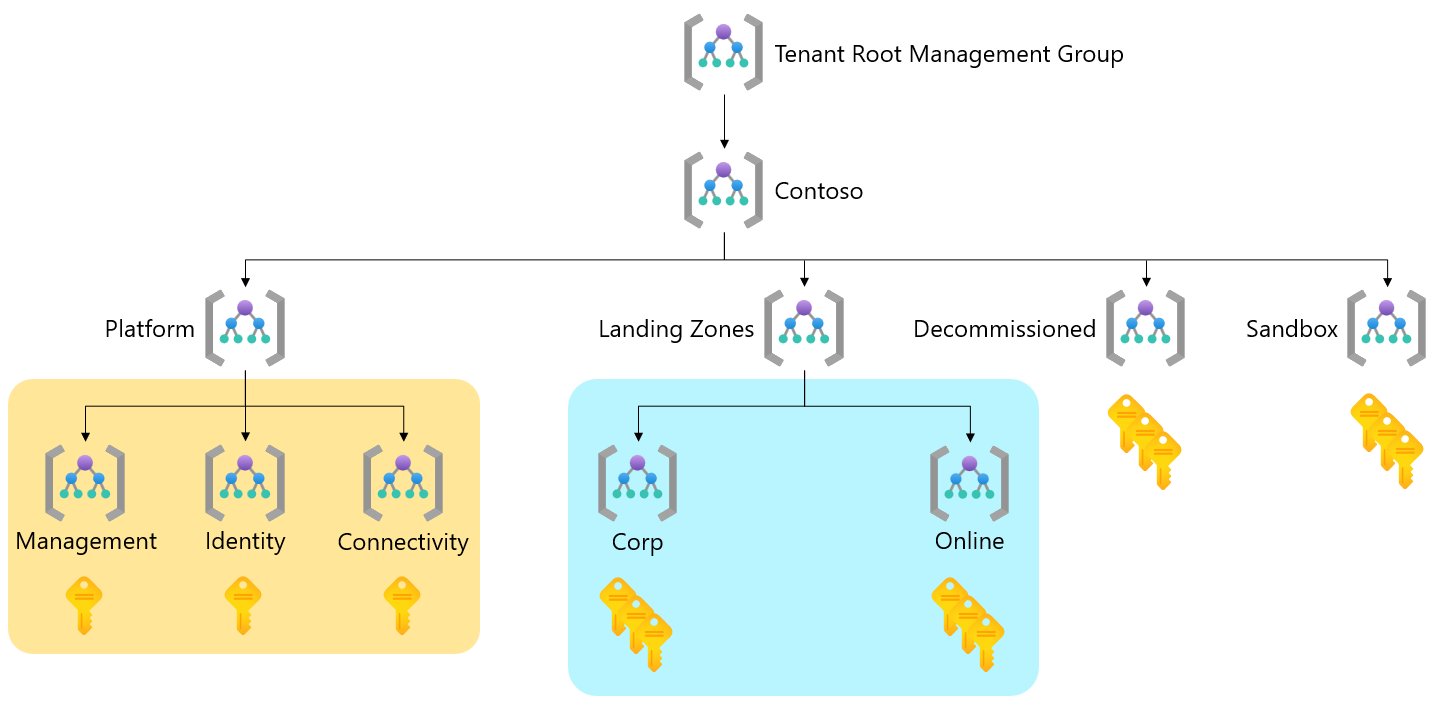

在量身打造登陸區域原型之前,請務必瞭解概念,並將建議自定義的階層區域可視化。 下圖顯示 Azure 登陸區域概念架構的預設階層。

階層的兩個區域已被反白顯示。 其中一個位於 登陸區域底下,另一個位於 平台之下。

量身打造應用程式登陸區域原型

請注意,在 登陸區域 管理群組底下,標示為藍色的區域。 這是階層中最常見的最安全 ,以新增更多原型,以符合新的或更多需求,這些需求無法使用現有階層將更多原則指派新增至現有原型。

例如,您可能有新的需求來裝載一組需要符合支付卡產業 (PCI) 合規性需求的應用程式工作負載。 但這項新需求不需要套用至您整個系統的所有工作負載。

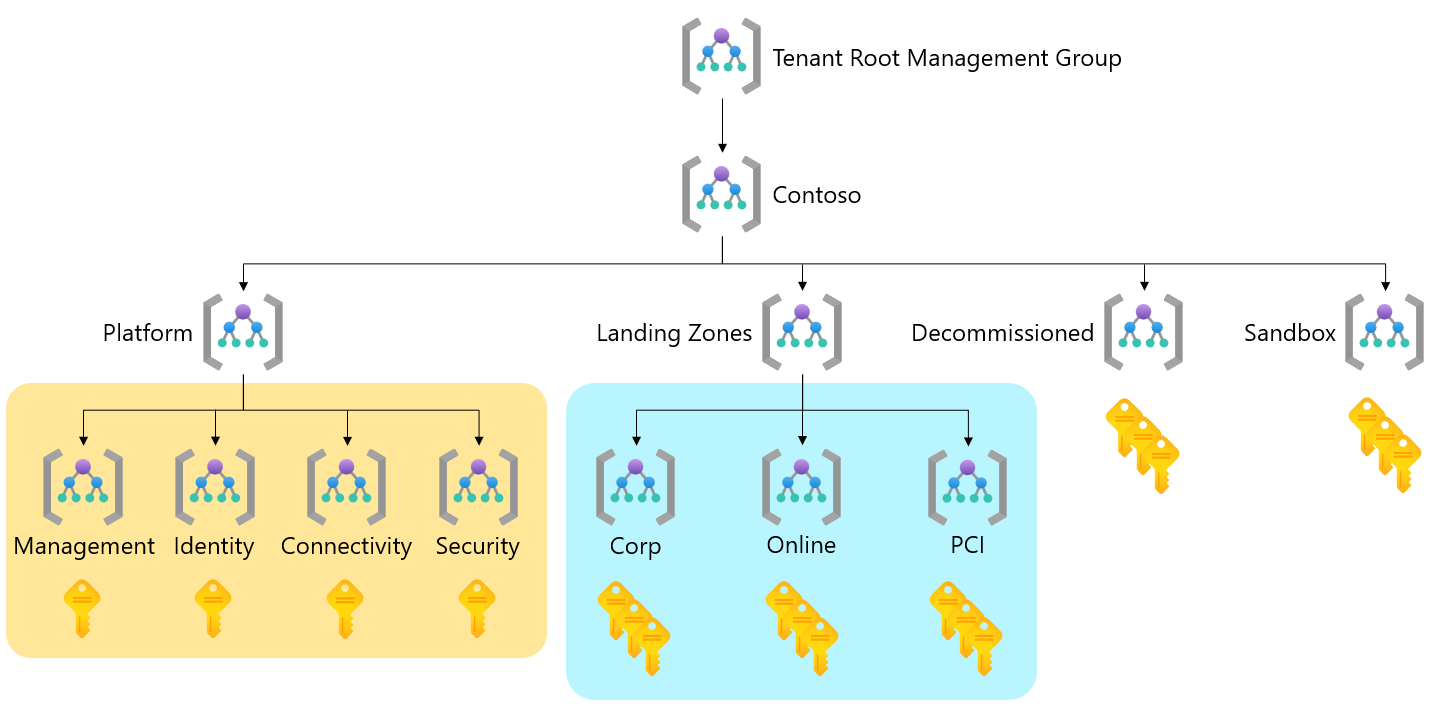

有一個簡單且安全的方法來滿足這個新的需求。 在階層中的 著陸區域 管理群組底下,建立一個名為 PCI 的新管理群組。 您可以將更多原則指派給新的 PCI 管理群組,例如 PCI v3.2.2.1:201 8 Microsoft Defender for Cloud 法規合規性 原則計劃。 此動作會形成新的原型。

現在您可以將新的 Azure 訂用帳戶或將現有的 Azure 訂用帳戶移至新的 PCI 管理群組,使其繼承必要的原則,並形成新的原型。

另一個範例是 Microsoft Cloud for Sovereignty,這會添加機密計算管理群組,並適合於受監管行業使用。 Microsoft雲端主權 提供工具、指引和護欄,以適當的主權控制來採用公用雲端。

提示

您必須知道在與 RBAC 和 Azure 原則相關的管理群組之間移動 Azure 訂用帳戶時要考慮什麼,以及會發生什麼情況。 如需詳細資訊,請參閱 將現有的 Azure 環境轉換為 Azure 登陸區域概念架構。

量身訂做平臺著陸區原型

您可能也想要在 Platform 管理群組下方,自訂以橙色標記的區域。 此區域中的區域稱為 平臺登陸區域。

例如,您可能擁有一個專用的資安運作中心團隊,需要自己的架構來承載其工作負載。 這些工作負載必須符合與 管理 管理群組不同的 Azure 原則和 RBAC 指派需求。

在階層中的 Platform 管理群組底下,建立新的 Security 管理群組。 您可以將必要的 Azure 原則和 RBAC 指派指派給它。

現在您可以將新的 Azure 訂用帳戶或將現有的 Azure 訂用帳戶移至新的 Security 管理群組,使其繼承必要的原則,並形成新的原型。

量身打造的 Azure 登陸區域階層範例

下圖顯示量身打造的 Azure 登陸區域階層。 它會使用上圖中的範例。

要考慮的點

當您考慮在階層中量身打造 Azure 登陸區域原型的實作時,請考慮下列幾點:

調整階層並非必要。 我們提供的預設原型和階層適用於大部分案例。

請勿在原型中重新建立您的組織階層、小組或部門。

應該努力在現有的原型和階層上構建,以滿足新的需求。

只有在真正需要時,才建立新的原型。

例如,像 PCI 這樣的新合規性要求只需適用於某些應用程式工作負載的子集,而不必套用於所有工作負載。

只在上圖中顯示的醒目提示區域中建立新的原型。

避免超出 四個 層的階層深度,以避免複雜性和不必要的排除。 應水平擴展原型,而非在層級結構中垂直擴展。

請勿為開發、測試和生產環境等環境建立原型。

如需詳細資訊,請參閱 如何在 Azure 登陸區域概念架構中處理開發/測試/生產工作負載登陸區域?

如果來自現有環境,或者正在尋找在登陸區域管理群組中承載訂閱的方法,並採用僅限稽核的強制執行模式的原則,請參閱 案例:複製登陸區域管理群組來轉換環境