Azure VMware 解決方案雙區域部署的網路考慮

本文說明如何在兩個 Azure 區域中部署 Azure VMware 解決方案私人雲端時設定網路連線,以達到災害復原的目的。 如果發生部分或完整的區域中斷,本文中的網路拓撲可讓倖存的元件(私人雲端、Azure 原生資源和內部部署網站)維持彼此和因特網的連線。

雙區情境

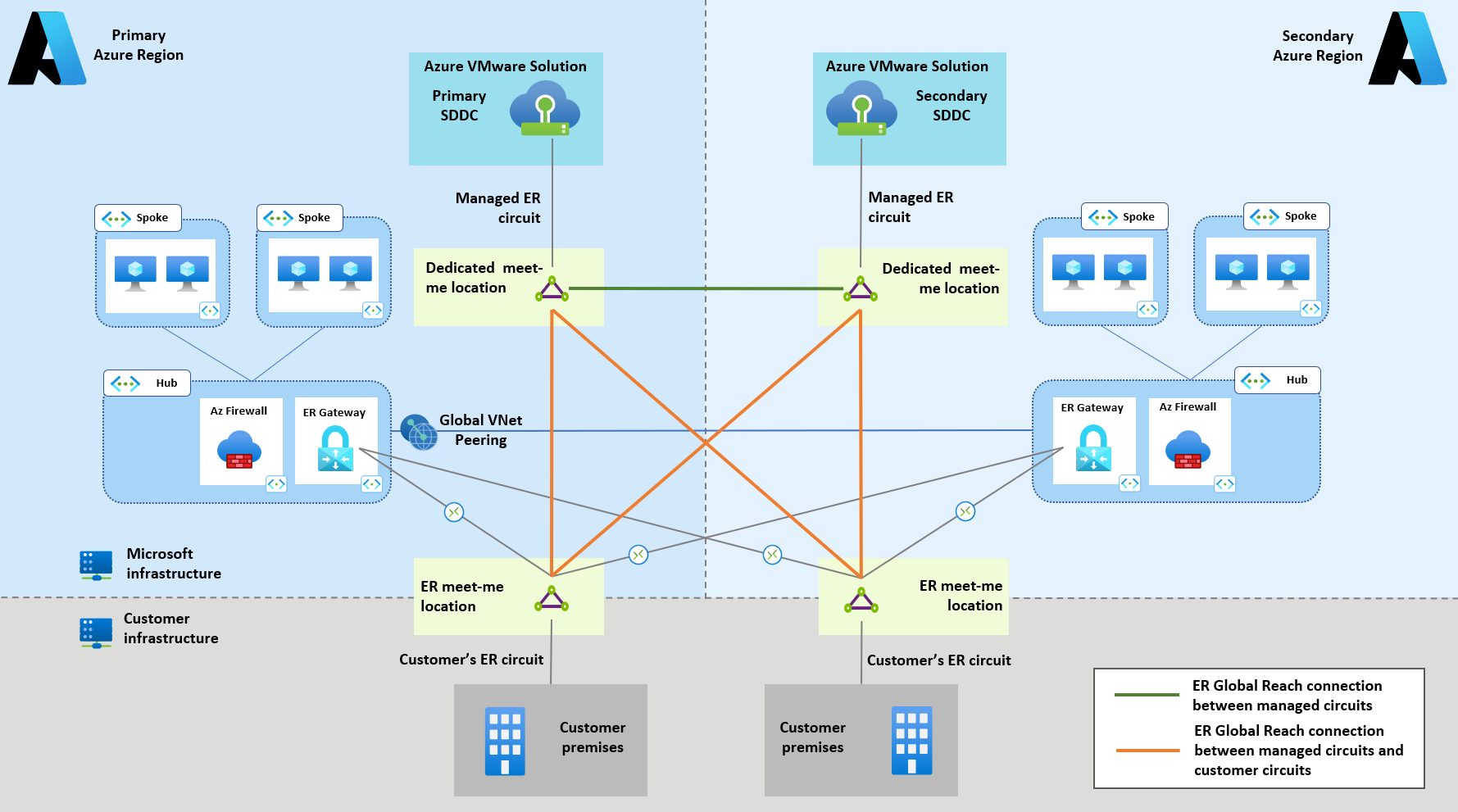

本文著重於典型的雙重區域案例,如下圖所示:

- 每個區域中都有 Azure 中樞和輪輻網路。

- 已部署具災難恢復能力的 Azure ExpressRoute 組態(在兩個不同對等互連位置的兩條線路,每條線路均連接至兩個區域的中樞虛擬網路)。 在設定後援 VPN 連線 時,下列各節中提供的指引會維持不變。

- 每個區域都已部署 Azure VMware 解決方案私人雲端。

圖 1:雙區域案例,顯示全域虛擬網路對等互連如何連接不同區域中的兩個虛擬網路

注意

在圖 1 的參考案例中,兩個區域中樞虛擬網路透過全域 VNet 對等互連進行連線。 雖然並非絕對必要,但因為兩個區域中 Azure 虛擬網路之間的流量可以透過 ExpressRoute 連線路由傳送,因此強烈建議使用此設定。 VNet 對等互連可將延遲降到最低,並最大化輸送量,因為它可移除將流量繞經 ExpressRoute meet-me 邊緣路由器的需求。

雙區域通訊模式

下一節將描述 Azure VMware 解決方案網路組態,這些組態在參考雙重區域案例中是啟用下列通訊模式所必需的:

- Azure VMware 解決方案至 Azure VMware 解決方案(涵蓋於第 節 Azure VMware 解決方案跨區域連線);

- Azure VMware 解決方案連線至透過 ExpressRoute 連線的內部部署網站(涵蓋於 混合式連線一節中)

- Azure VMware 解決方案到 Azure 虛擬網路(涵蓋在 Azure 虛擬網路連線 一節中)

- Azure VMware 因特網解決方案(涵蓋於因特網聯機 一節中)。

Azure VMware 解決方案跨區域連線

當有多個 Azure VMware 解決方案私人雲端存在時,其中第 3 層連線通常是支援數據復寫等工作的需求。

Azure VMware 解決方案原生支援在不同 Azure 區域中部署的兩個私人雲端之間的直接連線。 私有雲端透過 ExpressRoute 線路連接到其所在區域的 Azure 網路,這些線路由平台管理,並在專用的 ExpressRoute 中繼站終止。 在本文中,這些線路稱為 Azure VMware 解決方案受控線路。 Azure VMware 解決方案受控線路不應與客戶部署的一般線路混淆,以將其內部部署網站連線至 Azure。 客戶部署的常規線路是 客戶管理的線路(請參閱圖 2)。

私人雲端之間的直接連線是以 Azure VMware 解決方案管理的線路之間的 ExpressRoute Global Reach 連線為基礎,如下圖中的綠線所示。 如需詳細資訊,請參閱 指南:將內部部署環境連接至 Azure VMware 解決方案。 本文說明將 Azure VMware 解決方案受控線路與客戶管理的線路連線的程式。 相同的程序適用於連接兩個 Azure VMware 解決方案的管理電路。

圖 2:此參考案例顯示不同區域中的 Azure VMware 解決方案私人雲端。 Global Reach 連線會直接連接受控的 ExpressRoute 線路之間的雲端。

混合式連線

將 Azure VMware 解決方案私人雲端連線到內部部署網站的建議選項是 ExpressRoute Global Reach。 客戶管理的 ExpressRoute 線路與 Azure VMware 解決方案受控 ExpressRoute 線路之間可以建立 Global Reach 連線。 由於全域觸達連線不具備連通性,因此需要建立完整的網狀結構(每個 Azure VMware 解決方案的管理線路必須連接到每個客戶管理的線路),以確保災害復原,如圖 3 所示(以橙色線條表示)。

圖 3:此參考案例顯示客戶管理的 ExpressRoute 線路與 Azure VMware 解決方案 ExpressRoute 線路之間的 Global Reach 連線。

Azure 虛擬網路連線能力

Azure 虛擬網路可以透過 ExpressRoute 閘道與 Azure VMware 解決方案受控線路之間的連線,連線到 Azure VMware 解決方案私人雲端。 此連線與 Azure 虛擬網路透過客戶管理的 ExpressRoute 線路連線到內部部署網站的方式完全相同。 如需設定指示,請參閱 手動連線到私人雲端。

在雙重區域案例中,我們建議兩個區域中樞虛擬網路與私人雲端之間 ExpressRoute 連線的完整網狀結構,如圖 4 所示(以黃色線條表示)。

圖 4:此參考案例顯示每個區域中具有直接 L3 連線至 Azure VMware 解決方案私人雲端的 Azure 原生資源。

因特網連線能力

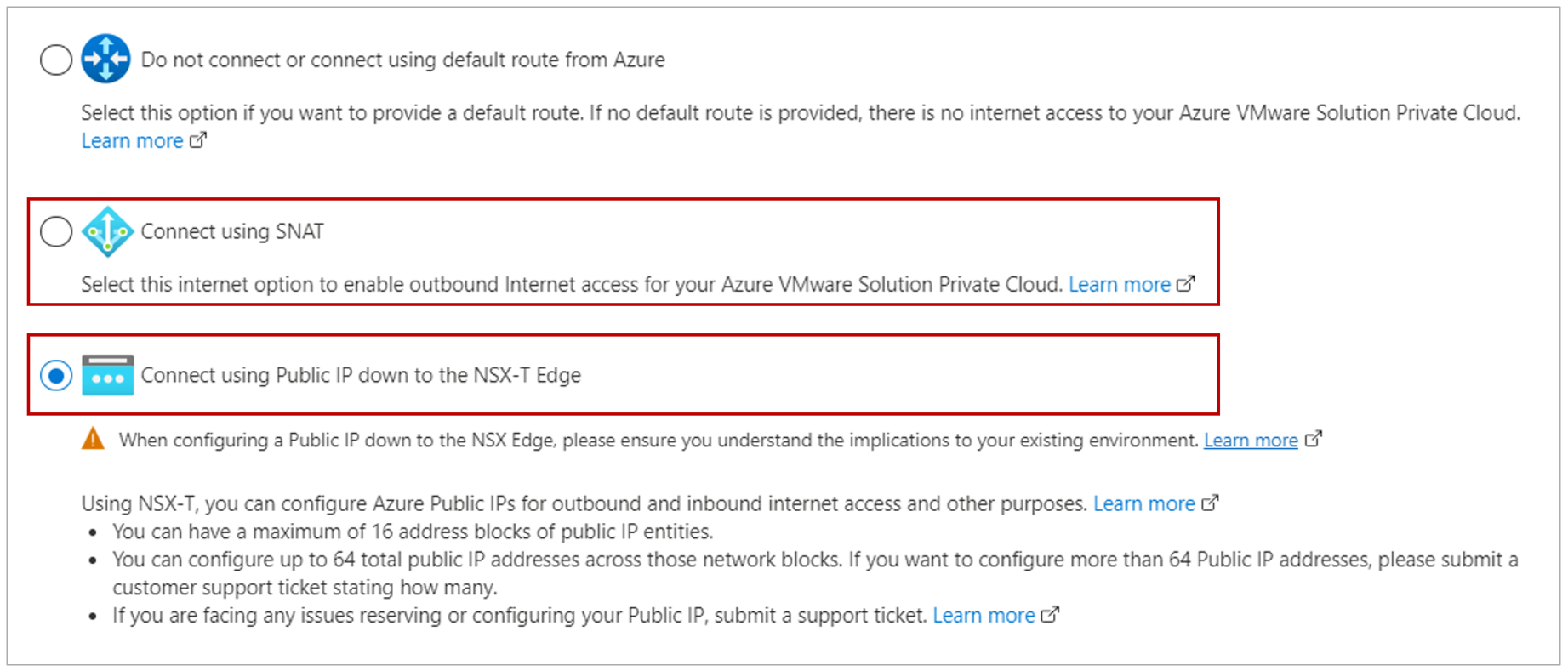

在多個區域中部署 Azure VMware 解決方案私人雲端時,我們建議使用原生選項進行因特網連線(受控來源網路位址轉換 (SNAT) 或公用 IP 到 NSX-T。 任一選項都可以在部署期間透過 Azure 入口網站設定(或透過 PowerShell、CLI 或 ARM/Bicep 範本設定),如下圖所示。

圖 5:此螢幕擷圖突顯 Azure 入口網站中網際網路連線的 Azure VMware 解決方案原生選項。

圖 5 中突顯的這兩個選項,都為每個私有雲提供位於其所在區域的直接網際網路出口。 決定要使用哪種本地的網路連線選項時,應考慮以下因素:

- 受控 SNAT 應該用於具有基本和僅限輸出需求的案例中(輸出連線量低,不需要對 SNAT 集區進行細微控制)。

- 在具有大量輸出連線的案例中,或當您需要對 NAT IP 位址進行細微控制時,應優先使用公用 IP 到 NSX-T 邊緣。 例如,哪些 Azure VMware 解決方案 VM 會在哪個 IP 位址後面使用 SNAT。 向下至 NSX-T 邊緣的公用IP也支援透過DNAT的輸入連線。 本文不包括入站網際網路連線。

在初始部署之後變更私人雲端的因特網連線設定。 但私人雲端會在更新組態時,失去與因特網、Azure 虛擬網路和內部部署網站的連線。 使用上述圖 5 中的任一個原生因特網連線選項時,雙重區域案例中不需要額外的設定(拓撲與圖 4 所示的設定相同)。 如需 Azure VMware 解決方案因特網連線的詳細資訊,請參閱

Azure 原生因特網突破

如果在採用 Azure VMware 解決方案之前,Azure 虛擬網路內建了安全的因特網邊緣,可能需要將其用於 Azure VMware 解決方案私人雲端的因特網存取。 若要集中管理網路安全策略、成本優化等等,必須以這種方式使用安全的因特網邊緣。 Azure 虛擬網路中的因特網安全性邊緣可以使用 Azure 防火牆或 Azure Marketplace 上提供的第三方防火牆和 Proxy 網路虛擬設備 (NVA) 來實作。

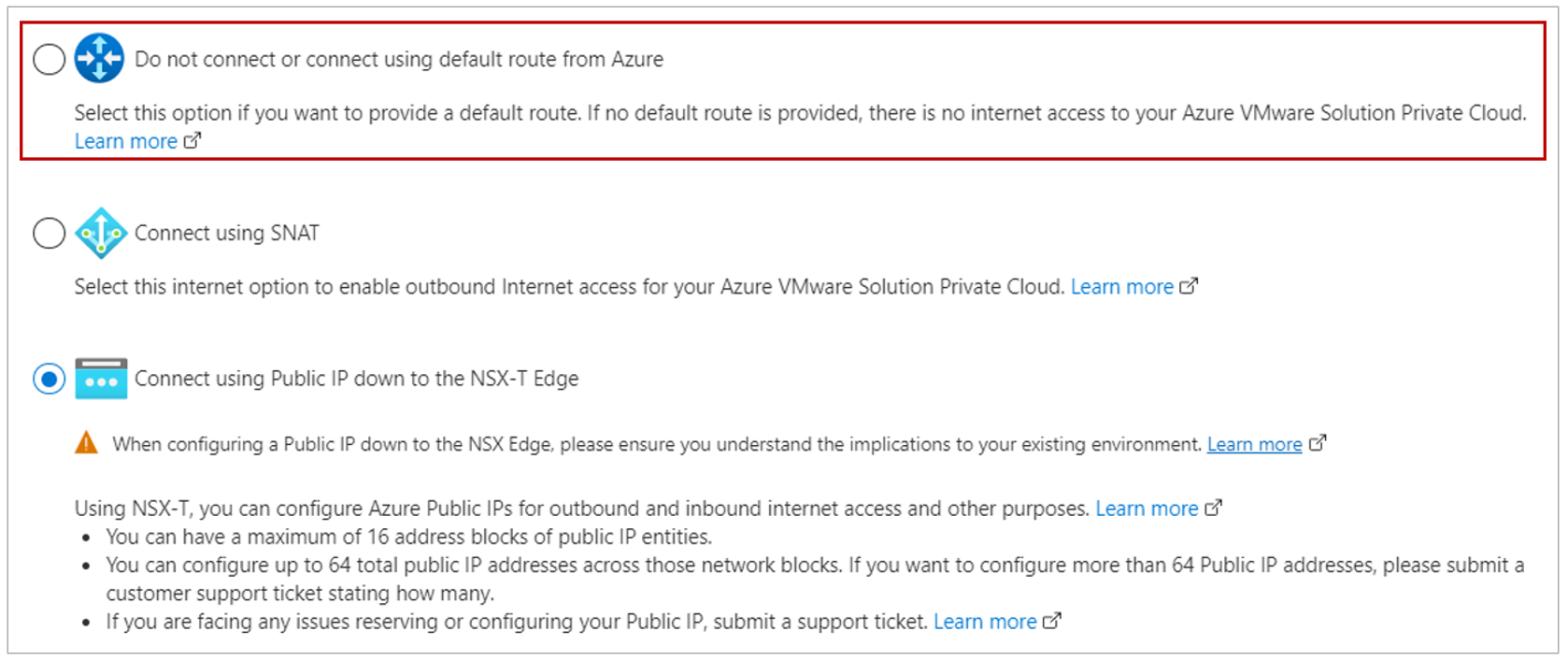

Azure VMware 解決方案虛擬機發出的因特網系結流量,可以透過邊界閘道通訊協定(BGP)對私人雲端受控 ExpressRoute 線路產生預設路由並加以宣告,以吸引至 Azure VNet。 此因特網連線選項可以在部署時間透過 Azure 入口網站設定(或透過 PowerShell、CLI 或 ARM/Bicep 範本),如圖 6 所示。 如需詳細資訊,請參閱 停用因特網存取或啟用預設路由。

圖 6:此螢幕快照會醒目提示您必須選取的 Azure VMware 解決方案設定,以透過虛擬網路中的因特網邊緣啟用因特網連線。

如果因特網邊緣 NVA 支援 BGP,則可能會產生預設路由。 如果沒有,您必須部署其他支援 BGP 的 NVA。 如需如何在單一區域中實作 Azure VMware 解決方案的因特網輸出連線的詳細資訊,請參閱 使用 Azure NVA實作 Azure VMware 解決方案的因特網連線。 在本文所討論的雙重區域案例中,必須將相同的設定套用至這兩個區域。

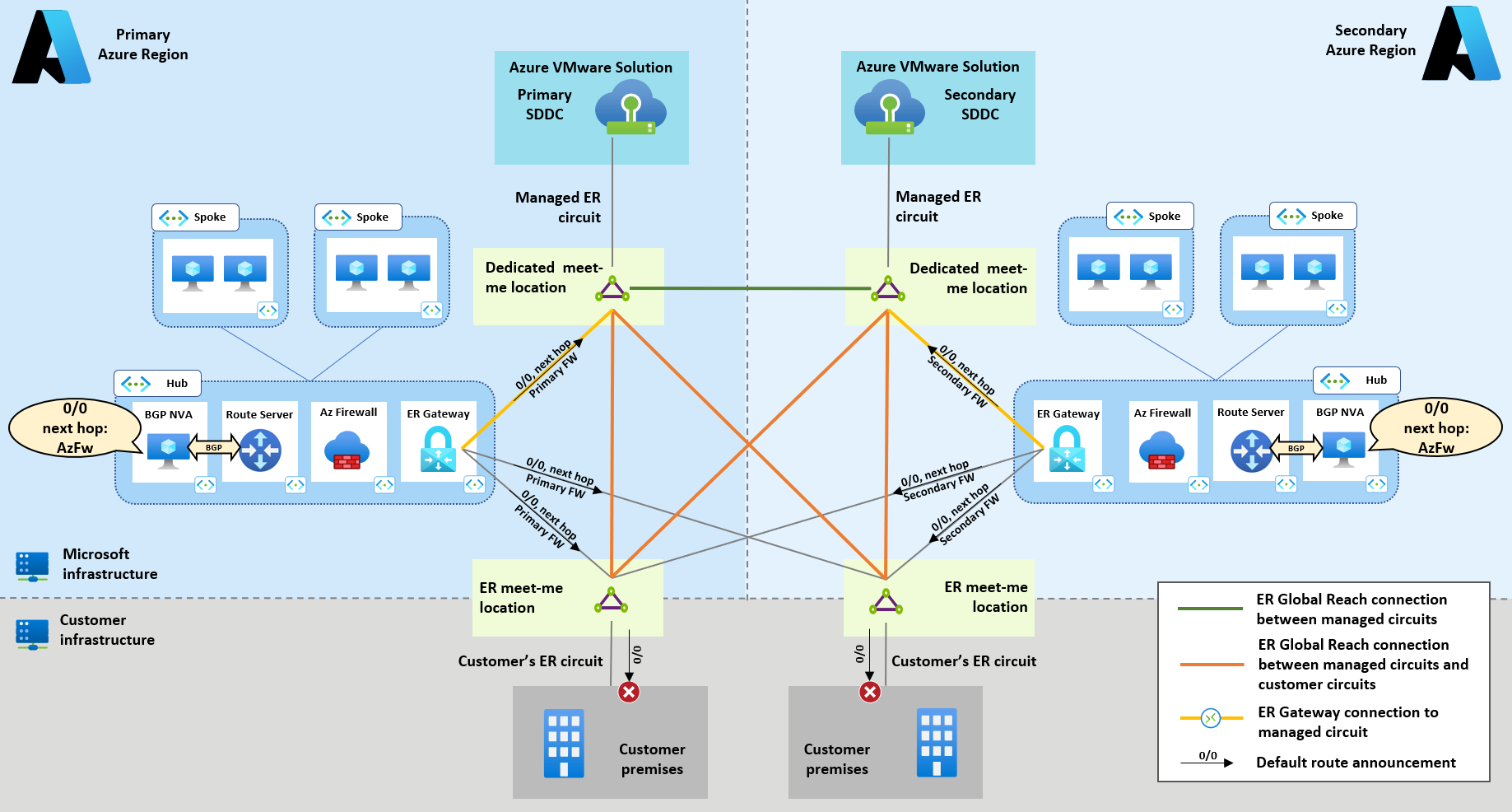

雙重區域案例中的主要考慮是,源自每個區域的預設路由應該只透過 ExpressRoute 傳播至相同區域中的 Azure VMware 解決方案私人雲端。 此傳遞可讓 Azure VMware 解決方案的工作負載透過本機(區域內)出口來存取網際網路。 不過,如果您使用圖 4 所示的拓撲,每個 Azure VMware 解決方案私人雲端也會透過跨區域 ExpressRoute 連線從遠端區域接收相同成本的預設路由。 紅色虛線代表圖 7 中這個不必要的跨區域預設路由傳播。

圖 7:此參考案例顯示 ExpressRoute 網關與 Azure VMware 解決方案所管理的 ExpressRoute 線路之間的跨區域連線,您必須移除,以防止預設路由的跨區域傳播。

移除 Azure VMware 解決方案的跨區域 ExpressRoute 連線,可以在每個私人雲端中注入一個預設路由,以將指向因特網的連線轉送至本機區域內的 Azure 因特網邊緣。

請注意,如果移除跨區域 ExpressRoute 連線(圖 7 中的紅色虛線線),則預設路由的跨區域傳播仍會透過 Global Reach 發生。 不過,透過 Global Reach 傳播的路由的 AS Path 比本地產生的路徑長,並在 BGP 路由選擇過程中被捨棄。

透過優先級較低的預設路由之 Global Reach 的跨區域傳播,可以提供針對本機網際網路邊緣故障的復原能力。 如果區域的網際網路邊界離線,則會停止啟用預設路由。 在此情況下,從遠端區域學習到的較次要的預設路由會安裝在 Azure VMware 解決方案私人雲端中,讓連網的流量可以經由遠端區域的出口路由傳送。

下圖 8 顯示 Azure VNet 中具有因特網突破的雙區域部署建議拓撲。

圖 8:此參考案例顯示在 Azure 虛擬網路中透過網際網路邊緣進行網際網路輸出存取的雙區域部署之建議拓撲。

當您在 Azure 中產生預設路由時,必須特別小心,以避免傳播至內部部署網站,除非需要透過 Azure 中的因特網邊緣提供內部部署網站的因特網存取。 終止客戶管理的 ExpressRoute 線路的客戶操作裝置必須設定為篩選從 Azure 接收的預設路由,如圖 9 所示。 此設定是必要的,以避免中斷內部部署網站的因特網存取。

圖 9:此參考案例顯示那些執行邊界閘道協定的設備,它們終止由客戶管理的 ExpressRoute 線路,並篩選 Azure 網路虛擬設備的預設路由。

後續步驟

如需 Azure VMware 解決方案網路功能的詳細資訊,請參閱

Azure VMware 解決方案網路和互連概念。 如需 Azure VMware 解決方案因特網連線的詳細資訊,請參閱

因特網連線設計考慮。 Azure VMware 解決方案 的範例架構