支援 Azure Arc 之伺服器的網路拓撲和連線

您可以使用支援 Azure Arc 的伺服器,透過 Azure 控制平面管理 Windows 和 Linux 實體伺服器和虛擬機器。 本文說明支援 Azure Arc 的伺服器連線的重要設計考慮和最佳做法,作為 雲端採用架構企業級登陸區域指南的一部分。 這些指南適用於您在內部部署環境或透過合作夥伴雲端提供者托管的實體伺服器和虛擬機器。

本文假設您已成功實施企業級登陸區域,並建立了混合網路連線。 該指南側重於支援 Azure Arc 之伺服器的已連線機器代理程式的連線能力。 有關詳細信息,請參閱「企業級登陸區域概觀」和「實施企業級登陸區域」。

架構

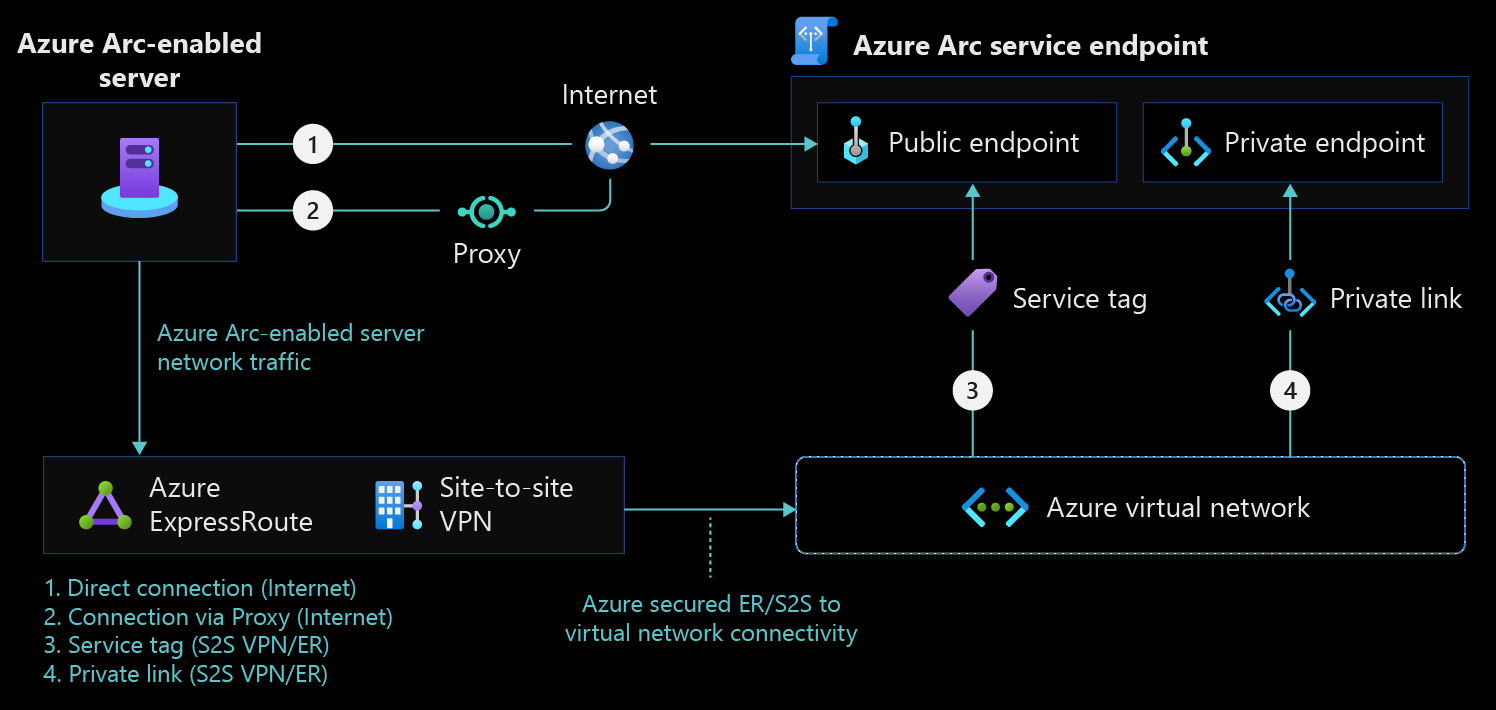

下圖顯示了支援 Azure Arc 之伺服器連線的概念性參考架構。

設計考量

對於支援 Azure Arc 的伺服器,請考慮下列網路設計注意事項。

定義代理程式的連線方法:檢查您現有的基礎結構和安全性需求。 決定連接的機器代理程式應如何從內部部署網路或其他雲端提供者與 Azure 進行通訊。 此連線可以直接透過網際網路、透過 Proxy 伺服器進行,也可以實施 Azure Private Link 以進行私人連線。

管理對 Azure 服務標籤的存取權:建立一個自動化流程,以根據連接機器代理程式的網路需求,保持防火牆和 Proxy 網路規則更新。

保護您與 Azure Arc 的網路連線:設定機器作業系統以使用傳輸層安全性 (TLS) 1.2 版。 不建議使用較舊的版本,因為它們存在已知的安全性漏洞。

定義擴充連線方法:確保您在支援 Azure Arc 的伺服器上部署的 Azure 擴充功能能夠與其他 Azure 服務進行通訊。 您可以透過公共網路、防火牆或 Proxy 伺服器直接提供這種連線。 您必須為 Azure Arc 代理程式設定私人端點。 如果您的設計需要私人連線,則需要採取額外步驟來為擴充存取權的每項服務啟用私人端點連線。 此外,根據您的成本、可用性和頻寬需求,來考慮使用共用線路或專用線路。

檢查您的整體連線架構:檢查網路拓撲和連線設計區域,以評估支援 Azure Arc 的伺服器如何影響您的整體連線。

設計建議

對於支援 Azure Arc 的伺服器,請考慮下列網路設計建議。

定義 Azure Arc 代理程式連線方法

您可以使用支援 Azure Arc 的伺服器,透過以下方式連接混合式機器:

- 直接連接,可以選擇從防火牆或 Proxy 伺服器後面進行。

- Private Link。

直接連線

支援 Azure Arc 的伺服器可以提供與 Azure 公用端點的直接連線。 當您使用這種連線方法時,所有機器代理程式都使用公用端點,透過網際網路與 Azure 建立連線。 適用於 Linux 和 Windows 的連接機器代理程式透過 HTTPS 通訊協定 (TCP/443) 安全地與 Azure 進行出站通訊。

當您使用直接連線方法時,請評估所連線的機器代理程式的網際網路存取權。 建議您設定必要的網路規則。

Proxy 伺服器或防火牆連接

如果您的機器使用防火牆或 Proxy 伺服器透過網際網路進行通訊,代理程式將透過 HTTPS 通訊協定進行出站連接。

如果您使用防火牆或 Proxy 伺服器來限制出站連接,請確保根據已連接的機器代理程式網路要求允許 IP 範圍。 當您只允許代理程式所需的 IP 範圍或網域名稱與服務進行通訊時,請使用服務標籤和 URL 來設定防火牆或 Proxy 伺服器。

如果您在支援 Azure Arc 的伺服器上部署擴充功能,則每個擴充功能都會連接到其自己的一個或多個端點,並且您還必須允許防火牆或 Proxy 中的所有對應 URL。 新增這些端點以確保精細的安全網路流量,並遵守最小權限原則。

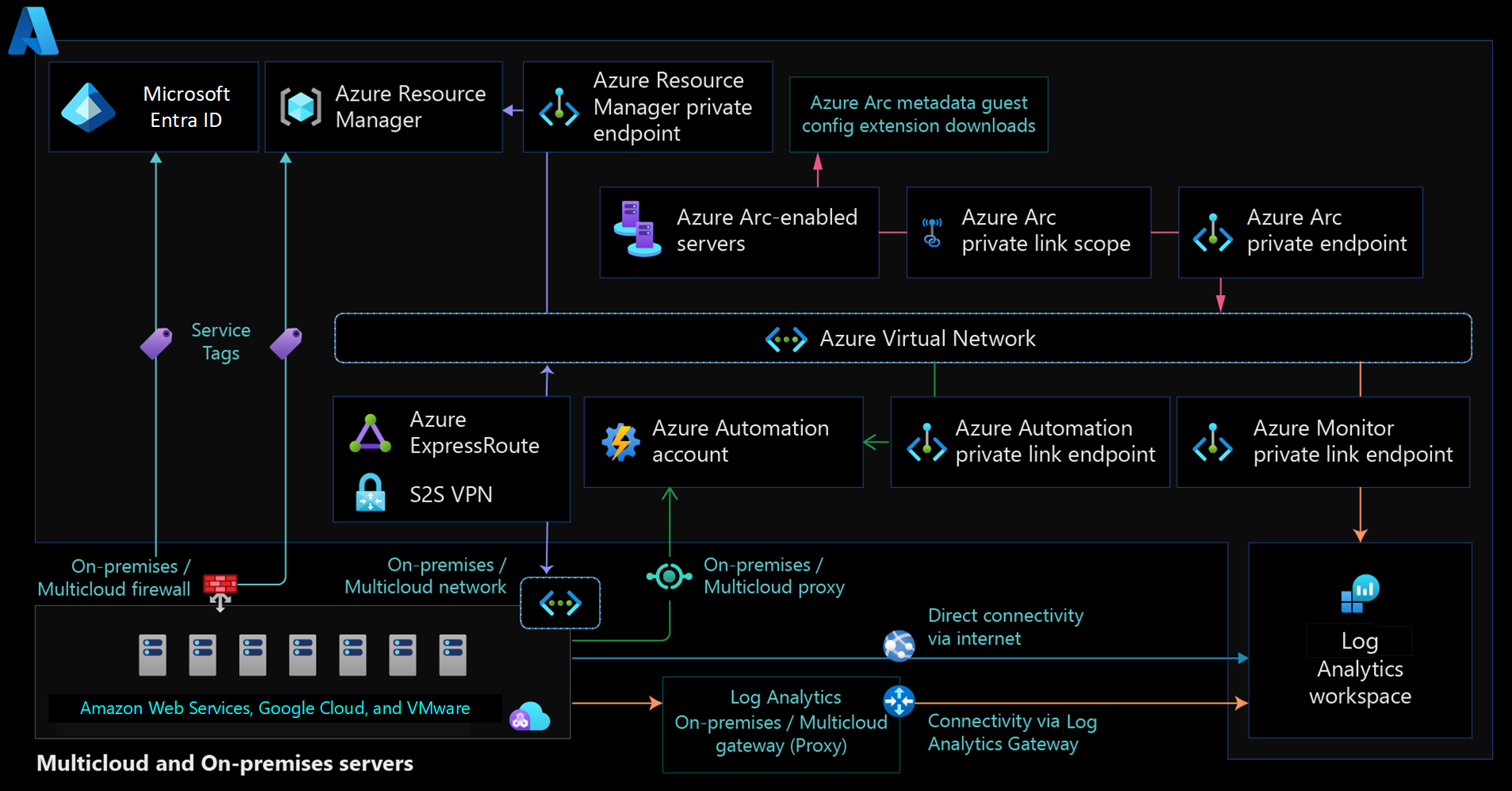

私人連結

為了確保所有來自 Azure Arc 代理程式的流量都會保留在您的網路上,請將支援 Azure Arc 的伺服器與 Azure Arc Private Link Scope 搭配使用。 此設定提供安全性優勢。 流量不會穿越網際網路,因此您不需要在資料中心防火牆上開放那麼多的出站例外狀況。 但 Private Link 會帶來一些管理挑戰,並增加整體的複雜性和成本,尤其是對於全球性組織而言。 請考慮下列挑戰:

Azure Arc Private Link Scope 涵蓋了同一網域名稱系統 (DNS) 範圍內的所有 Azure Arc 用戶端。 當 Azure Arc 用戶端共用同一 DNS 伺服器時,您不能有有些 Azure Arc 用戶端使用私人端點,而有些使用公用端點。 但您可以實施像是 DNS 原則之類的因應措施。

您的 Azure Arc 用戶端可以在主要區域內擁有所有私人端點。 如果沒有,您需要設定 DNS,使得相同的私人端點名稱解析到不同的 IP 位址。 例如,您可以使用選擇性複製的 DNS 分割區來處理 Windows Server Active Directory 整合 DNS。 如果您對所有 Azure Arc 用戶端使用相同的私人端點,則您必須能夠將流量從所有網路路由到這些私人端點。

您必須執行額外步驟,才能對任何透過 Azure Arc 部署的擴充軟體元件存取的 Azure 服務使用私人端點。這些服務包括 Log Analytics 工作區、Azure Automation 帳戶、Azure Key Vault 和 Azure Storage。

連線到 Microsoft Entra ID 會使用公用端點,因此用戶端會需要一定程度的網際網路存取權。

如果您使用 Azure ExpressRoute 進行私人連線,請考慮查看線路、閘道、連線和 ExpressRoute Direct 的彈性最佳做法。

鑑於這些挑戰,建議您評估是否需要在 Azure Arc 實施中使用 Private Link。 公用端點會加密流量。 根據您對伺服器使用 Azure Arc 的方式,您可能會將流量限制為管理和中繼資料流量。 為了解決安全性問題,請實施本機代理程式安全性控制。

若想了解更多資訊,請參閱Private Link 的安全性,以及與 Azure Arc 的 Private Link 支援相關的約束和限制。

管理 Azure 服務標籤的存取權

建議您實施自動化流程,以根據 Azure Arc 的網路需求更新防火牆和 Proxy 網路規則。

下一步

如需更多有關混合式雲端採用旅程的指南,請參閱下列資源: