Azure Cosmos DB for MongoDB 虛擬核心中的資料庫安全性概觀

適用於: MongoDB 虛擬核心

本文討論 Azure Cosmos DB for MongoDB 虛擬核心 所提供的資料庫安全性最佳做法和重要功能,協助您防止、偵測和因應資料庫缺口。

Azure Cosmos DB for MongoDB 虛擬核心安全性的新功能

大部分 Azure 區域內 Azure Cosmos DB for MongoDB 虛擬核心中所儲存的文件和備份現在可以使用待用加密。 這些區域內的新舊客戶都會自動套用加密靜止功能。 不需要設定任何項目。 您可以獲得與之前相同的出色延遲、輸送量、可用性和功能,並擁有以下好處:知道資料在待用加密下仍舊安全無虞。 Azure Cosmos DB for MongoDB 虛擬核心叢集中所儲存的資料會使用服務受控金鑰,以透過 Microsoft 所管理的金鑰來自動進行縝密的加密。

如何保護我的資料庫

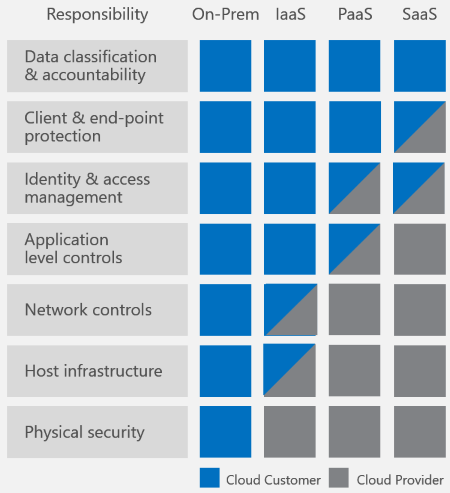

資料安全性是您、客戶和資料庫提供者之間共同的責任。 根據您選擇的資料庫提供者而定,您承擔的責任也有所不同。 如果您選擇內部部署解決方案,您需要負責從端點保護到硬體實體安全性的一切事項,這並不容易。 如果您選擇 PaaS 雲端資料庫提供者,例如 Azure Cosmos DB,您關切的領域會大幅縮小。 下圖取自 Microsoft 的雲端運算共同責任 (英文) 技術白皮書,顯示您的責任如何藉助於 PaaS 提供者 (例如 Azure Cosmos DB) 而減輕。

上圖顯示高階雲端安全性元件,但對於您的資料庫解決方案,您需要特別關注哪些項目? 還有,您如何比較不同的解決方案?

我們建議採用下列需求檢查清單來比較資料庫系統︰

- 網路安全性和防火牆設定

- 使用者驗證和細微的使用者控制

- 能夠將資料複寫到世界各地以防區域性失敗

- 從一個資料中心容錯移轉至另一個資料中心的能力

- 在資料中心內的區域資料複寫

- 自動資料備份

- 從備份中還原已刪除的資料

- 保護並隔離敏感性資料

- 監視攻擊

- 回應攻擊

- 能夠異地隔離資料以遵守資料控管限制

- 實際保護受保護資料中心內的伺服器

- 認證

雖然看似明顯,但最新的大規模資料庫缺口提醒我們注意以下這些簡單但很重要的需求︰

- 修補伺服器以保持最新狀態

- 預設為 HTTPS/TLS 加密

- 使用強式密碼的系統管理帳戶

Azure Cosmos DB 如何保護我的資料庫

Azure Cosmos DB for MongoDB 虛擬核心可順暢地滿足所有安全性需求。

讓我們詳細探究每一個。

| 安全性需求 | Azure Cosmos DB 的安全性方法 |

|---|---|

| 網路安全性 | 使用 IP 防火牆是保護資料庫的第一道防線。 Azure Cosmos DB for MongoDB 虛擬核心支援原則驅動的 IP 型存取控制,以提供輸入防火牆支援。 IP 型存取控制與傳統資料庫系統所使用的防火牆規則類似。 不過,它們會進行擴充,因此 Azure Cosmos DB for MongoDB 虛擬核心叢集只能從核准的一組機器或雲端服務進行存取。 Azure Cosmos DB for MongoDB 虛擬核心可讓您啟用特定 IP 位址 (168.61.48.0)、IP 範圍 (168.61.48.0/8) 和 IP 與範圍的組合。 Azure Cosmos DB for MongoDB 虛擬核心會封鎖此允許清單之外的機器所發出的所有要求。 因此,核准的機器和雲端服務發出的要求必須完成驗證程序,才能獲得資源的存取控制。 |

| 區域複寫 | 即使在單一資料中心內,Azure Cosmos DB for MongoDB 虛擬核心也會使用 LRS 來複寫資料。 啟用 HA 的叢集在主要與次要節點之間也有另一層複寫,因此保證 99.995% 可用性 SLA。 |

| 自動線上備份 | Azure Cosmos DB for MongoDB 虛擬核心資料庫會定期備份並儲存至異地備援存放區。 |

| 還原已刪除的資料 | 自動化線上備份可用來復原您意外刪除的資料,最多可還原意外發生後 ~7 天內的資料。 |

| 保護並隔離敏感性資料 | 新功能中所列的區域中的所有資料均已加密靜止。 |

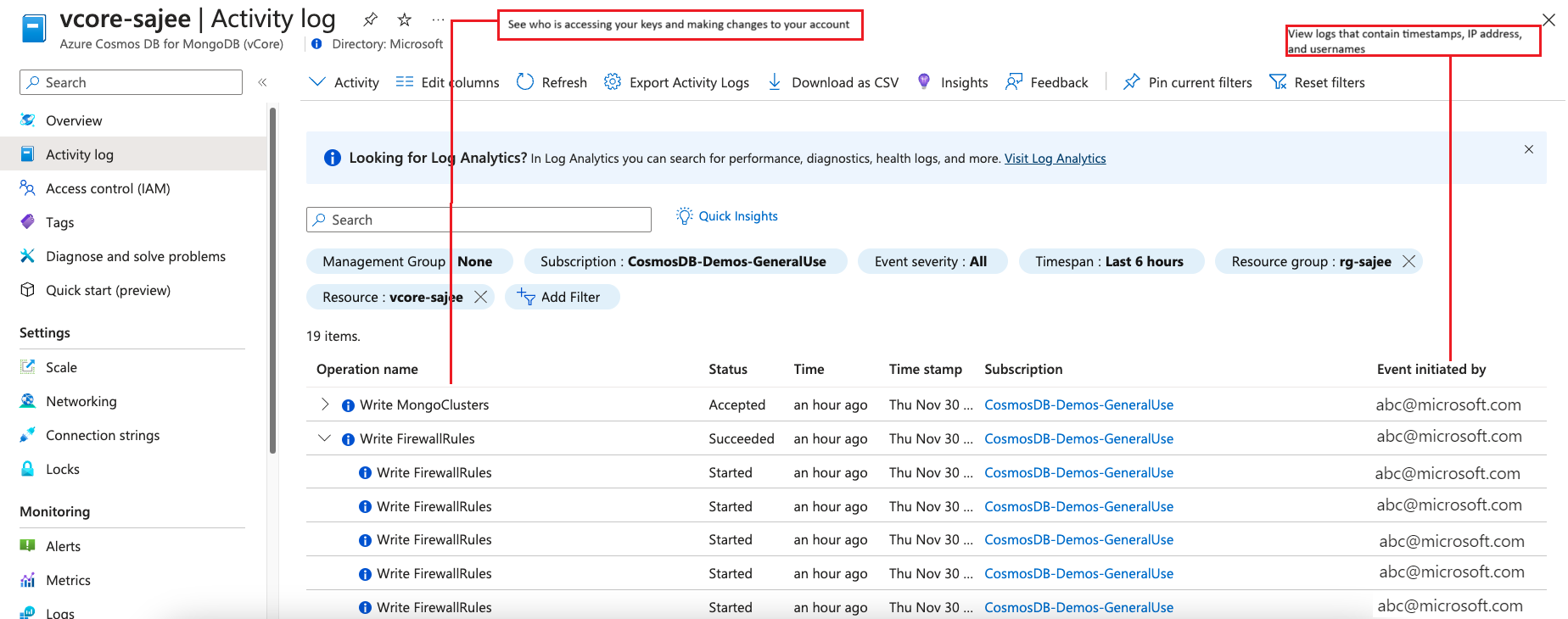

| 監視攻擊 | 您可以使用稽核記錄和活動記錄,以監視帳戶的正常和異常活動。 您可以檢視曾在您資源上執行的作業。 此資料包括誰起始作業、作業何時發生、作業的狀態等等。 |

| 回應攻擊 | 您連絡 Azure 支援來報告潛在的攻擊後,就會展開五步驟的事件回應程序。 五步驟程序的目標是恢復正常服務安全性和作業。 五步驟程序會在偵測到問題並展開調查之後盡快恢復服務。 請參閱雲端的 Microsoft Azure 安全性回應以深入了解。 |

| 受保護的設施 | Azure Cosmos DB for MongoDB 虛擬核心中的資料會儲存至 Azure 受保護資料中心內的 SSD 上。 請參閱 Microsoft 全球資料中心以深入了解 |

| HTTPS/SSL/TLS 加密 | 適用於 MongoDB 的 Azure Cosmos DB 虛擬核心支援最高 1.3 的 TLS 層級(包括)。 伺服器端可能會強制執行最低 TLS 層級。 |

| 傳輸中加密 | 一律會強制執行加密 (SSL/TLS),而且如果您嘗試連線至叢集而未加密,則該嘗試會失敗。 只接受透過 MongoDB 用戶端的連線,而且一律會強制執行加密。 每當將數據寫入 Azure Cosmos DB for MongoDB 虛擬核心時,您的數據就會使用傳輸層安全性 1.3 加密傳輸中。 |

| 待用加密 | Azure Cosmos DB for MongoDB 虛擬核心針對待用資料的儲存體加密,是使用經過 FIPS 140-2 驗證的密碼編譯模組。 會加密磁碟上的資料 (包含所有備份),包括暫存檔案。 此服務使用包含在 Azure 儲存體加密機制中的 AES 256 位元加密,且金鑰是由系統管理。 系統會一律啟用儲存體加密,且無法停用。 |

| 修補的伺服器 | Azure Cosmos DB for MongoDB 虛擬核心不需要管理和修補叢集,這些作業會自動完成。 |

| 使用強式密碼的系統管理帳戶 | 很難相信我們需要提到這個需求,但是與一些競爭者不同,Azure Cosmos DB for MongoDB 虛擬核心中的系統管理帳戶一定會有密碼。 預設已內建透過 TLS 祕密型驗證的安全性。 |

| 安全性和資料保護認證 | 如需最新認證清單,請參閱 Azure 合規性以及具有所有 Azure 認證的最新 Azure 合規性文件 (包括 Azure Cosmos DB)。 |

下列螢幕擷取畫面顯示如何使用稽核記錄和活動記錄來監視您的帳戶:

網路安全性選項

本節概述您可以針對叢集所設定的各種網路安全性選項。

不允許存取

如果未啟用公用或私人存取,則 [無存取權] 是新建立叢集的預設選項。 在此情況下,無論在 Azure 內部或外部,任何電腦都無法連線至資料庫節點。

具有防火牆的公用 IP 存取

在公用存取選項中,公用 IP 位址會指派給叢集,而叢集的存取則受到防火牆的保護。

防火牆概觀

除非您指定哪些電腦擁有權限,否則 Azure Cosmos DB for MongoDB 虛擬核心會使用伺服器層級防火牆來防止對您叢集進行的所有存取。 防火牆會根據每個要求的來源 IP 位址來授與叢集存取權。 若要設定您的防火牆,您可以建立防火牆規則,指定可接受的 IP 位址範圍。

防火牆規則可讓用戶端存取叢集和其內的所有資料庫。 使用 Azure 入口網站或是使用 Azure CLI 這類 Azure 工具以程式設計方式來設定伺服器層級防火牆規則。

防火牆預設會封鎖叢集的所有存取。 若要從另一個電腦開始使用您的叢集,您需要指定一或多個伺服器層級防火牆規則,以啟用對您叢集的存取。 使用防火牆規則,來指定允許從網際網路存取的 IP 位址範圍。 防火牆規則不會影響 Azure 入口網站本身的存取。 來自網際網路和 Azure 的連線嘗試必須先通過防火牆,才能到達您的資料庫。 除了防火牆規則之外,還有只能針對 Azure Cosmos DB for MongoDB 虛擬核心叢集且用作私人 IP 的私人連接存取。