快速虛擬網路插入方法

適用於: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

提示

試用 Microsoft Fabric 中的 Data Factory,這是適用於企業的全方位分析解決方案。 Microsoft Fabric 涵蓋從資料移動到資料科學、即時分析、商業智慧和報告的所有項目。 了解如何免費開始新的試用!

注意

下列區域中的 SSIS 整合執行階段尚不支援快速虛擬網路插入功能:

- Jio 印度西部或瑞士西部

- US Gov 德克薩斯州或 US Gov 亞利桑那州

- 中國北部 2、中國東部 2

在 Azure Data Factory (ADF) 或 Synapse Pipelines 中使用 SQL Server Integration Services (SSIS) 時,有兩種方法可讓您將 Azure-SSIS 整合執行階段 (IR) 加入虛擬網路:標準和快速。 如果您使用快速方法,請設定虛擬網路以符合下列需求:

請確定 Microsoft.Batch 是 Azure 訂閱中已註冊的資源提供者,其虛擬網路可供您的 Azure-SSIS IR 加入。 如需詳細指示,請參閱將 Azure Batch 註冊為資源提供者一節。

請確定虛擬網路中沒有資源鎖定。

在虛擬網路中選取適當的子網路,以供 Azure-SSIS IR 加入。 如需詳細資訊,請參閱下方的選取子網路一節。

請務必將必要的角色型存取控制 (RBAC) 權限授與建立 Azure-SSIS IR 的使用者,以便加入虛擬網路/子網路。 如需詳細資訊,請參閱下方的選取虛擬網路權限一節。

取決於特定案例,可選擇性地設定下列各項:

如果想要針對 Azure-SSIS IR 的輸出流量使用靜態公用 IP 位址,請參閱下方的設定靜態公用 IP 位址一節。

如果想要在虛擬網路中使用自己的網域名稱系統 (DNS) 伺服器,請參閱下方的設定自訂 DNS 伺服器一節。

如果想要使用網路安全性群組 (NSG) 來限制子網路上的輸出流量,請參閱下方的設定 NSG 一節。

如果想要透過使用者定義的路由 (UDR) 來稽核/檢查輸出流量,請參閱下方的設定 UDR 一節。

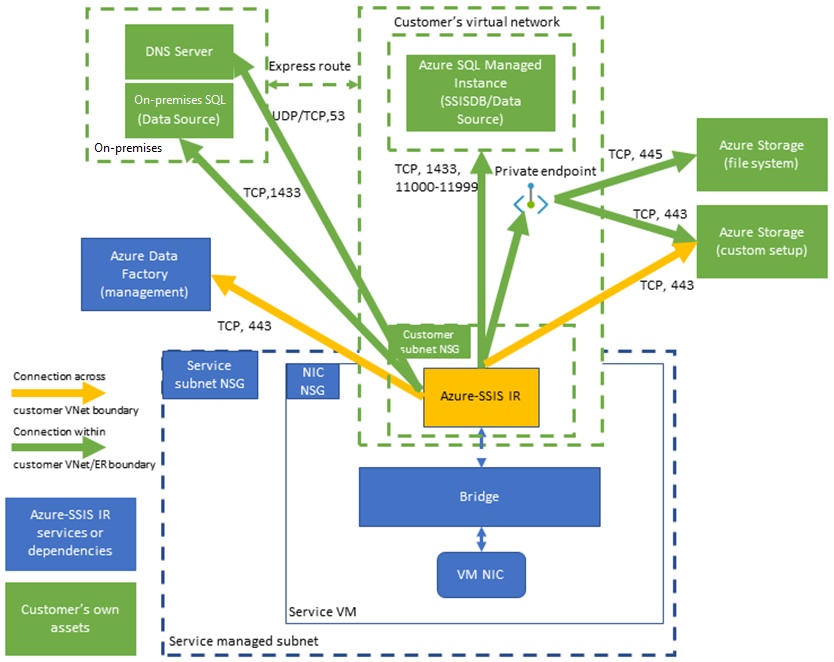

此圖表顯示 Azure-SSIS IR 所需的連線:

選取子網路

若要啟用快速虛擬網路插入,您必須為 Azure-SSIS IR 選取適當的子網路以加入:

請勿選取 GatewaySubnet,因為此為虛擬網路閘道專用。

請確定選取的子網路具備可用的 IP 位址,且至少是 Azure-SSIS IR 節點數的兩倍。 這些必要措施是為了避免在推出 Azure-SSIS IR 修補檔/升級時發生中斷情形。 Azure 也會在每個子網路中保留一些無法使用的 IP 位址。 第一個和最後一個 IP 位址會保留起來,以達到通訊協定的合規性;另外三個 IP 位址則保留給 Azure 服務。 如需詳細資訊,請參閱子網路 IP 位址限制一節。

請勿使用由其他 Azure 服務 (例如 Azure SQL 受控執行個體、App Service 等) 所獨佔的子網路。

選取的子網路必須委派給 Microsoft.Batch/batchAccounts 服務。 如需詳細資訊,請參閱子網路委派概觀一文。 如需詳細指示,請參閱將子網路委派給 Azure Batch 一節。

選取虛擬網路權限

若要啟用快速虛擬網路插入,請務必將必要的 RBAC 權限授與建立 Azure-SSIS IR 的使用者,以便加入虛擬網路/子網路。 您有兩個選擇:

使用內建的「網路參與者」角色。 此角色隨附 Microsoft.Network/* 權限,它的權限範圍大於必要的範圍。

建立僅包含必要 Microsoft.Network/virtualNetworks/subnets/join/action 權限的自訂角色。

如需詳細指示,請參閱授與虛擬網路權限一節。

設定靜態公用 IP 位址

如果想要針對 Azure-SSIS IR 的輸出流量使用靜態公用 IP 位址,方便在防火牆上允許該位址,就必須設定虛擬網路網路位址轉譯 (NAT)。

設定自訂 DNS 伺服器

如果想要在虛擬網路中使用自己的 DNS 伺服器來解析私人主機名稱,請確保該伺服器也可以解析全域 Azure 主機名稱 (例如,您名為 <your storage account>.blob.core.windows 的 Azure Blob 儲存體)。

建議您設定自己的 DNS 伺服器,將未解析的 DNS 要求轉接至 Azure 遞迴解析程式的 IP 位址 (168.63.129.16)。

如需詳細資訊,請參閱 DNS 伺服器名稱解析一節。

目前若要讓 Azure-SSIS IR 使用您自己的 DNS 伺服器,則需採用標準自訂設定,並依照下列步驟進行:

下載自定義安裝腳本main.cmd + 其相關聯的檔案 setupdnsserver.ps1。

以您自己的 DNS 伺服器 IP 位址取代 main.cmd 中的「your-dns-server-ip」。

將 main.cmd + setupdnsserver.ps1 上傳至您自己的 Azure 儲存體 Blob 容器以進行標準自訂設定,並在佈建 Azure-SSIS IR 時輸入其 SAS URI。請參閱自訂 Azure-SSIS IR 一文。

注意

請使用完整網域名稱 (FQDN) 作為私人主機名稱 (例如,請使用 <your_private_server>.contoso.com 而非 <your_private_server>)。 或者,您可以在 Azure-SSIS IR 上使用標準自訂設定來自動附加自己的 DNS 尾碼 (例如 contoso.com) 至任何不合格的單一標籤網域名稱,先將其轉換成 FQDN 再於 DNS 查詢中使用,請參閱標準自訂設定樣本一節。

設定 NSG

如果想要在 Azure-SSIS IR 所加入的子網路上使用 NSG,請允許下列輸出流量:

| 傳輸通訊協定 | 來源 | 來源連接埠 | Destination | 目的地連接埠 | 註解 |

|---|---|---|---|---|---|

| TCP | VirtualNetwork | * | DataFactoryManagement | 443 | Azure-SSIS IR 存取 ADF 服務時所需。 其輸出流量目前只會使用 ADF 公用端點。 |

| TCP | VirtualNetwork | * | Sql/VirtualNetwork | 1433, 11000-11999 | (選擇性) 只有使用 Azure SQL Database 伺服器/受控執行個體來裝載 SSIS 目錄 (SSISDB) 時才需要。 如果您的 Azure SQL Database 伺服器/受控執行個體已透過公用端點/虛擬網路服務端點加以設定,請使用 [Sql] 服務標籤做為目的地。 如果您的 Azure SQL Database 伺服器/受控執行個體已透過私人端點加以設定,請使用 [VirtualNetwork] 服務標籤做為目的地。 如果您的伺服器連線原則設定為 [Proxy] 而非 [重新導向],則只需要連接埠 1433。 |

| TCP | VirtualNetwork | * | Storage/VirtualNetwork | 443 | (選擇性) 只有使用 Azure 儲存體 Blob 容器來儲存標準自訂設定指令碼/檔案時才需要。 如果您的 Azure 儲存體已透過公用端點/虛擬網路服務端點加以設定,請使用 [Storage] 服務標籤做為目的地。 如果您的 Azure 儲存體已透過私人端點加以設定,請使用 [VirtualNetwork] 服務標籤作為目的地。 |

| TCP | VirtualNetwork | * | Storage/VirtualNetwork | 445 | (選擇性) 只有需要存取 Azure 檔案時才需要。 如果您的 Azure 儲存體已透過公用端點/虛擬網路服務端點加以設定,請使用 [Storage] 服務標籤做為目的地。 如果您的 Azure 儲存體已透過私人端點加以設定,請使用 [VirtualNetwork] 服務標籤作為目的地。 |

設定 UDR

如果您想要稽核/檢查來自 Azure-SSIS IR 的輸出流量,可以使用使用者定義的路由 (UDR),透過 Azure ExpressRoute 強制通道功能將其重新導向至內部部署防火牆設備後,再將邊界閘道通訊協定 (BGP) 路由 0.0.0.0/0 公告至虛擬網路、至設為防火牆的網路虛擬裝置 (NVA),或是至 Azure 防火牆服務。

依據上述設定 NSG 一節中的指示,您必須在防火牆設備/服務上實作類似規則,以允許來自 Azure-SSIS IR 的輸出流量:

如果使用 Azure 防火牆:

您必須開啟輸出 TCP 流量的連接埠 443,並將 DataFactoryManagement 服務標籤作為目的地。

如果使用 Azure SQL Database 伺服器/受控執行個體來裝載 SSISDB,請務必開放連接埠 1433、11000-11999 以供輸出 TCP 流量使用,並將 Sql/VirtualNetwork 服務標籤做為目的地。

如果使用 Azure 儲存體 Blob 容器來儲存標準自訂設定指令碼/檔案,請務必開放連接埠 443 以供輸出 TCP 流量使用,並將 Storage/VirtualNetwork 服務標籤做為目的地。

如果需要存取 Azure 檔案,請務必開放連接埠 445 以供輸出 TCP 流量使用,並將 Storage/VirtualNetwork 服務標籤做為目的地。

如果使用其他防火牆設備/服務:

請務必開啟輸出 TCP 流量的連接埠 443,並將 0.0.0.0/0 或下列 Azure 環境的特定 FQDN 作為目的地:

Azure 環境 FQDN Azure 公用 *.frontend.clouddatahub.net Azure Government *.frontend.datamovement.azure.us 由 21Vianet 營運的 Microsoft Azure *.frontend.datamovement.azure.cn 如果使用 Azure SQL Database 伺服器/受控執行個體來裝載 SSISDB,請務必開放連接埠 1433、11000-11999 以供輸出 TCP 流量使用,並將 0.0.0.0/0 或您的 Azure SQL Database 伺服器/受控執行個體做為目的地。

如果使用 Azure 儲存體 Blob 容器來儲存標準自訂設定指令碼/檔案,請務必開放連接埠 443 以供輸出 TCP 流量使用,並將 0.0.0.0/0 或您的 Azure Blob 儲存體 FQDN 做為目的地。

如果需要存取 Azure 檔案,請務必開放連接埠 445 以供輸出 TCP 流量使用,並將 0.0.0.0/0 或您的 Azure 檔案 FQDN 做為目的地。

相關內容

如需 Azure-SSIS IR 的詳細資訊,請參閱下列文章:

- Azure-SSIS IR。 本文提供關於 IR (包括 Azure-SSIS IR) 的一般概念資訊。

- 教學課程:將 SSIS 套件部署至 Azure。 此教學課程將逐步說明如何建立 Azure-SSIS IR。 其使用 Azure SQL Database 伺服器來裝載 SSISDB。

- 建立 Azure-SSIS IR。 此文章為教學課程的延伸。 其提供指示,說明如何使用以虛擬網路服務端點/IP 防火牆規則/私人端點所設定的 Azure SQL Database 伺服器,或將虛擬網路加入主機 SSISDB 的 Azure SQL 受控執行個體。 其說明如何將 Azure-SSIS IR 加入虛擬網路。

- 監視 Azure-SSIS IR。 本文說明如何擷取和了解有關 Azure-SSIS IR 的資訊。

- 管理 Azure-SSIS IR。 本文說明如何停止、開始或刪除 Azure-SSIS IR。 它還會顯示如何透過新增更多節點來擴增 Azure-SSIS IR。