什麼是適用於雲端的 Microsoft Defender?

適用於雲端的 Microsoft Defender 可協助您利用加強對資源的可見度和安全性控制權,以防止、偵測和回應威脅。 它提供您訂用帳戶之間的整合式安全性監視和原則管理,協助您偵測可能會忽略的威脅,且適用於廣泛的安全性解決方案生態系統。

適用於雲端的 Defender 使用監視元件以收集並儲存資料。 如需深入的詳細資料,請參閱適用於雲端的 Microsoft Defender 中的資料收集。

如何取得適用於雲端的 Microsoft Defender?

適用於雲端的 Microsoft Defender 是藉由您的 Microsoft Azure 訂用帳戶啟用,並可從 Azure 入口網站存取。 若要存取它,請登入入口網站,選取 [瀏覽],然後捲動至 [適用於雲端的 Defender]。

是否有適用於雲端的 Defender 試用版?

適用於雲端的 Defender 的前 30 天免費。 30 天以後的使用都將自動按照定價方案收費。 深入了解。 請注意,適用於儲存體的 Defender 中的惡意程式碼掃描未免費包含在前 30 天的試用期中,從第一天起就會收費。

適用於雲端的 Microsoft Defender 會監視哪些 Azure 資源?

適用於雲端的 Microsoft Defender 會監視下列 Azure 資源:

- 虛擬機器 (VM) (包括 雲端服務)

- 虛擬機器擴展集

- 產品概觀中列出的許多 Azure PaaS 服務

適用於雲端的 Defender 也會保護內部部署資源和多雲端資源,包括 Amazon AWS 和 Google 雲端。

如何查看 Azure、多雲端和內部部署資源的目前安全性狀態?

[適用於雲端的 Defender 概觀] 視窗會根據電腦、網路、儲存體與資料,以及應用程式,來分類顯示環境的安全性狀態。 每個資源類型都有一個指標,顯示已識別的潛在安全性弱點。 選取每個圖格都會顯示適用於雲端的 Defender 所識別的安全性問題,以及訂用帳戶內資源的詳細目錄。

什麼是安全性方案?

安全性方案可針對指定之訂用帳戶內的資源,定義一組建議的控制機制 (原則)。 在適用於雲端的 Microsoft Defender 中,您可以根據公司的安全性需求,以及每個訂用帳戶中應用程式的類型或資料的機密性,為您的 Azure 訂用帳戶、AWS 帳戶和 GCP 專案指派計畫。

適用於雲端的 Microsoft Defender 中啟用的安全性原則會推動安全性建議和監視。 透過什麼是安全性原則、方案及建議?來深入了解。

誰可以修改安全性原則?

若要修改安全性原則,您必須是安全性系統管理員或是訂用帳戶的擁有者。

若要了解如何設定安全性原則,請參閱適用於雲端的 Microsoft Defender 中設定安全性原則。

什麼是安全性建議?

適用於雲端的 Microsoft Defender 會分析 Azure、多雲端和內部部署資源的安全性狀態。 當發現潛在的安全性弱點時,就會產生相關建議。 這些建議會引導您完成設定所需控制項的程序。 範例包括:

- 佈建反惡意程式碼,以協助識別及移除惡意軟體

- 網路安全性群組與規則,以控制對虛擬機器的流量

- 佈建 Web 應用程式防火牆,以協助抵禦以 Web 應用程式為目標的攻擊

- 部署遺漏的系統更新

- 處理不符合建議基準的作業系統組態

這裡只會顯示 [安全性原則] 中已啟用的建議。

什麼會觸發安全性警示?

適用於雲端的 Microsoft Defender 會自動收集、分析和整合下列來源的記錄檔資料:Azure、多雲端和內部部署資源、網路,以及反惡意程式碼和防火牆等夥伴解決方案。 偵測到威脅時,會建立安全性警示。 偵測範例包括:

- 已受到危害的虛擬機器與已知的惡意 IP 位址進行通訊

- 使用 Windows 錯誤報告偵測到進階的惡意程式碼

- 針對虛擬機器的暴力密碼破解攻擊

- 來自已整合的合作夥伴安全性解決方案 (例如「反惡意程式碼」或「Web 應用程式防火牆」) 的安全性警示

在 Microsoft Security Response Center 與適用於雲端的 Microsoft Defender,偵測到威脅和收到警示有何差異?

Microsoft Security Response Center (MSRC) 執行 Azure 網路和基礎結構的選取安全性監視,並接收來自協力廠商的威脅情報和濫用客訴。 當 MSRC 察覺到有非法或未經授權的合作對象存取客戶資料,或有客戶不遵守可接受用途的條款使用 Azure,安全性事件管理員就會通知客戶。 通知方式通常是傳送電子郵件給適用於雲端的 Microsoft Defender 中指定的安全性連絡人,如未指定安全性連絡人,則通知 Azure 訂用帳戶擁有者。

適用於雲端的 Defender 是一項 Azure 服務,它會持續監視客戶的 Azure、多雲端和內部部署環境,以及套用分析自動偵測廣泛的潛在惡意活動。 這些偵測會顯示為工作負載保護儀表板中的安全性警示。

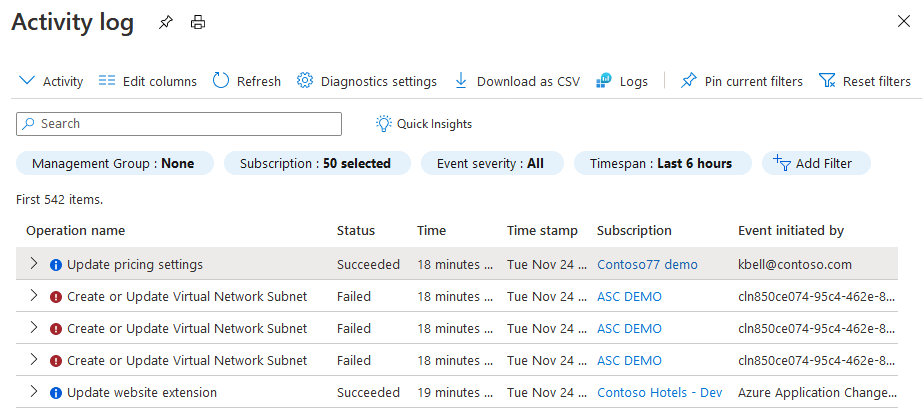

如何在適用於雲端的 Microsoft Defender 中追蹤組織中已啟用 Microsoft Defender 方案的人員?

Azure 訂用帳戶可能有多個管理員具有變更定價設定的權限。 若要找出哪位使用者進行了變更,請使用 Azure 活動記錄。

如果使用者的資訊未列在 依起始事件排序的資料行中,請探索事件的 JSON 以了解相關詳細資料。

![]()

一個建議位於多個原則計畫中時,會發生什麼事?

有時候,安全性建議會出現在多個原則計畫中。 如果您將相同建議的多個執行個體指派給相同的訂用帳戶,並建立建議的豁免,則會影響您有權編輯的所有計畫。

如果您嘗試為此建議建立豁免,則將會看到下列兩則訊息中的其中一則:

如果您「擁有」編輯這兩個計畫的必要權限,則會看到:

此建議包括在數個原則計畫中:[計畫名稱以逗號分隔]。 將會對所有計畫建立豁免。

如果您對這兩個計畫的權限「不足」,則將會改為看到此訊息:

「您在所有原則計畫上套用豁免的權限有限,只有擁有足夠的權限才能對計畫建立豁免。」

是否有任何不支援豁免的建議?

這些正式推出的建議不支援豁免:

- 在 SQL 受控執行個體的進階資料安全性設定中,應該啟用所有進階威脅防護類型

- 所有進階威脅防護類型均應於 SQL 伺服器進階資料安全性設定中啟用

- 應該強制執行容器 CPU 和記憶體限制

- 容器映像只能從信任的登錄部署

- 應該避免具有權限提升的容器

- 應該避免容器共用敏感性主機命名空間

- 容器只能在允許的連接埠上接聽

- 預設 IP 篩選原則應該為 [拒絕]

- 應在機器上啟用檔案完整性監視

- 應該強制容器使用不可變 (唯讀) 的根檔案系統

- IoT 裝置 - 開啟裝置上的連接埠

- IoT 裝置 - 在其中一個鏈結中找到寬鬆的防火牆原則

- IoT 裝置 - 在輸入鏈結中找到寬鬆的防火牆規則

- IoT 裝置 - 在輸出鏈結中找到寬鬆的防火牆規則

- IP 篩選規則的 IP 範圍過大

- 應該強制容器使用最低特殊權限 Linux 功能

- 應限制容器 AppArmor 設定檔的覆寫或停用

- 應該避免特殊權限容器

- 應該避免以根使用者的身分執行容器

- 服務只應該在允許的連接埠上接聽

- SQL Server 應已佈建 Microsoft Entra 管理員

- 應該限制主機網路與連接埠的使用方式

- Pod HostPath 磁碟區掛接的使用應該限制在一份已知清單,以限制節點從遭入侵的容器存取

適用於雲端的 Defender 身分識別和存取保護是否有任何限制?

適用於雲端的 Defender 身分識別和存取保護有一些限制:

- 身分識別建議不適用於有超過 6,000 個帳戶的訂閱。 在這些情況下,這些類型的訂用帳戶會列在 [不適用] 索引標籤之下。

- 雲端解決方案提供者 (CSP) 合作夥伴的管理代理程式無法使用身分識別建議。

- 身分識別建議不會識別受控於特殊權限身分識別管理 (PIM) 系統的帳戶。 如果您使用 PIM 工具,您可能會在管理存取權和權限控制項中看到不正確的結果。

- 身分識別建議不支援包含目錄角色的 Microsoft Entra 條件式存取原則,而不是使用者和群組。

EC2 執行個體支援哪些作業系統?

如需已預先安裝 SSM 代理程式的 AMI 清單,請參閱 AWS 文件中的此頁面。

針對其他作業系統,應使用下列指示手動安裝 SSM 代理程式:

針對 CSPM 方案,探索 AWS 資源需要哪些 IAM 權限?

探索 AWS 資源需要下列 IAM 權限:

| DataCollector | AWS 權限 |

|---|---|

| API 閘道 | apigateway:GET |

| 應用程式自動調整 | application-autoscaling:Describe* |

| 自動調整 | autoscaling-plans:Describe* autoscaling:Describe* |

| 憑證管理員 | acm-pca:Describe* acm-pca:List* acm:Describe* acm:List* |

| CloudFormation | cloudformation:Describe* cloudformation:List* |

| CloudFront | cloudfront:DescribeFunction cloudfront:GetDistribution cloudfront:GetDistributionConfig cloudfront:List* |

| CloudTrail | cloudtrail:Describe* cloudtrail:GetEventSelectors cloudtrail:List* cloudtrail:LookupEvents |

| CloudWatch | cloudwatch:Describe* cloudwatch:List* |

| CloudWatch 記錄 | logs:DescribeLogGroups logs:DescribeMetricFilters |

| CodeBuild | codebuild:DescribeCodeCoverages codebuild:DescribeTestCases codebuild:List* |

| 設定服務 | config:Describe* config:List* |

| DMS - 資料庫移轉服務 | dms:Describe* dms:List* |

| DAX | dax:Describe* |

| DynamoDB | dynamodb:Describe* dynamodb:List* |

| Ec2 | ec2:Describe* ec2:GetEbsEncryptionByDefault |

| ECR | ecr:Describe* ecr:List* |

| ECS | ecs:Describe* ecs:List* |

| EFS | elasticfilesystem:Describe* |

| EKS | eks:Describe* eks:List* |

| Elastic Beanstalk | elasticbeanstalk:Describe* elasticbeanstalk:List* |

| ELB - 彈性負載平衡 (v1/2) | elasticloadbalancing:Describe* |

| 彈性搜尋 | es:Describe* es:List* |

| EMR - 彈性對應縮減 | elasticmapreduce:Describe* elasticmapreduce:GetBlockPublicAccessConfiguration elasticmapreduce:List* elasticmapreduce:View* |

| GuardDuty | guardduty:DescribeOrganizationConfiguration guardduty:DescribePublishingDestination guardduty:List* |

| IAM | iam:Generate* iam:Get* iam:List* iam:Simulate* |

| KMS | kms:Describe* kms:List* |

| Lambda | lambda:GetPolicy lambda:List* |

| 網路防火牆 | network-firewall:DescribeFirewall network-firewall:DescribeFirewallPolicy network-firewall:DescribeLoggingConfiguration network-firewall:DescribeResourcePolicy network-firewall:DescribeRuleGroup network-firewall:DescribeRuleGroupMetadata network-firewall:ListFirewallPolicies network-firewall:ListFirewalls network-firewall:ListRuleGroups network-firewall:ListTagsForResource |

| RDS | rds:Describe* rds:List* |

| RedShift | redshift:Describe* |

| S3 和 S3Control | s3:DescribeJob s3:GetEncryptionConfiguration s3:GetBucketPublicAccessBlock s3:GetBucketTagging s3:GetBucketLogging s3:GetBucketAcl s3:GetBucketLocation s3:GetBucketPolicy s3:GetReplicationConfiguration s3:GetAccountPublicAccessBlock s3:GetObjectAcl s3:GetObjectTagging s3:List* |

| SageMaker | sagemaker:Describe* sagemaker:GetSearchSuggestions sagemaker:List* sagemaker:Search |

| 祕密管理員 | secretsmanager:Describe* secretsmanager:List* |

| Simple Notification Service - SNS | sns:Check* sns:List* |

| SSM | ssm:Describe* ssm:List* |

| SQS | sqs:List* sqs:Receive* |

| STS | sts:GetCallerIdentity |

| WAF | waf-regional:Get* waf-regional:List* waf:List* wafv2:CheckCapacity wafv2:Describe* wafv2:List* |

是否有 API 將 GCP 資源連線到適用於雲端的 Microsoft Defender?

是。 若要使用 REST API 建立、編輯或刪除適用於雲端的 Microsoft Defender 雲端連接器,請參閱連接器 API的詳細資料。

適用於雲端的 Defender 支援哪些 GCP 區域?

適用於雲端的 Defender 支援並掃描 GCP 公用雲端上所有可用的區域。

工作流程自動化是否支援商務持續性或災害復原 (BCDR) 案例?

針對目標資源發生中斷或其他災害的 BCDR 案例準備環境時,組織有責任根據來自 Azure 事件中樞、Log Analytics 工作區和 Logic Apps 的指引建立備份,以防止資料遺失。

針對每個作用中的自動化,我們建議您建立完全相同的 (停用的) 自動化,然後將該自動化儲存在不同的位置。 當發生中斷時,您可以啟用這些備份的自動化以維持正常運作。

匯出資料所涉及的成本為何?

啟用連續匯出不會產生任何費用。 在 Log Analytics 工作區中內嵌和保留資料可能會產生成本,取決於您在那裡的設定。

只有在您為資源啟用 Defender 方案時,才會提供多個警示。 有一個好方式,可預覽您在所匯出資料中取得的警示,就是查看 Azure 入口網站中適用於雲端的 Defender 頁面中顯示的警示。

深入了解 Log Analytics 工作區定價。

深入了解 Azure 事件中樞定價。

如需適用於雲端的 Defender 價格的一般資訊,請參閱價格頁面。

連續匯出是否包含所有資源目前狀態的資料?

否。 連續匯出是針對事件的串流所建置:

- 啟用匯出之前收到的警示不會匯出。

- 每當資源合規性狀態變更,便會傳送建議。 例如,當資源從良好變成狀況不良時。 因此,如同警示,自您啟用匯出後未變更狀態的資源建議將不會匯出。

- 當安全性控制項的分數變更 0.01 或更多時,系統會傳送每個安全性控制或訂用帳戶的安全分數。

- 當資源的合規性狀態變更時,系統會傳送法規合規性狀態。

為何會以不同的間隔傳送建議?

不同的建議有不同的合規性評估間隔,其可能有所不同,從每隔幾分鐘到每隔幾天不等。 因此,建議出現在匯出中所需的時間會有所不同。

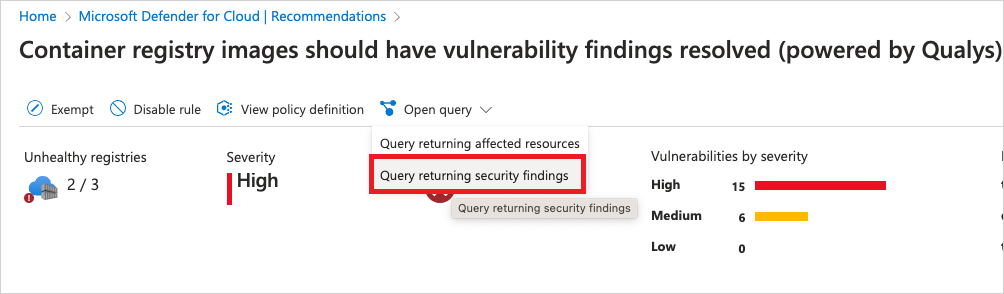

如何取得建議的範例查詢?

若要取得建議的範例查詢,請在適用於雲端的 Defender 中開啟建議,選取 [開啟查詢],然後選取 [傳回安全性結果的查詢]。

連續匯出是否支援商務持續性或災害復原 (BCDR) 情節?

持續匯出有助於準備目標資源發生中斷或其他災害的 BCDR 案例。 不過,組織有責任根據 Azure 事件中樞、Log Analytics 工作區和邏輯應用程式的指導方針建立備份,以防止資料遺失。

若要深入了解,請參閱 Azure 事件中樞 - 異地災害復原。

是否可以同時在單一訂用帳戶上以程序設計方式更新多個方案?

我們不建議同時在單一訂用帳戶上以程序設計方式更新多個方案(透過 REST API、ARM 範本、指令碼等)。 使用 Microsoft.Security/pricings API 或任何其他程式設計解決方案時,您應該在每個要求之間插入 10-15 秒的延遲。

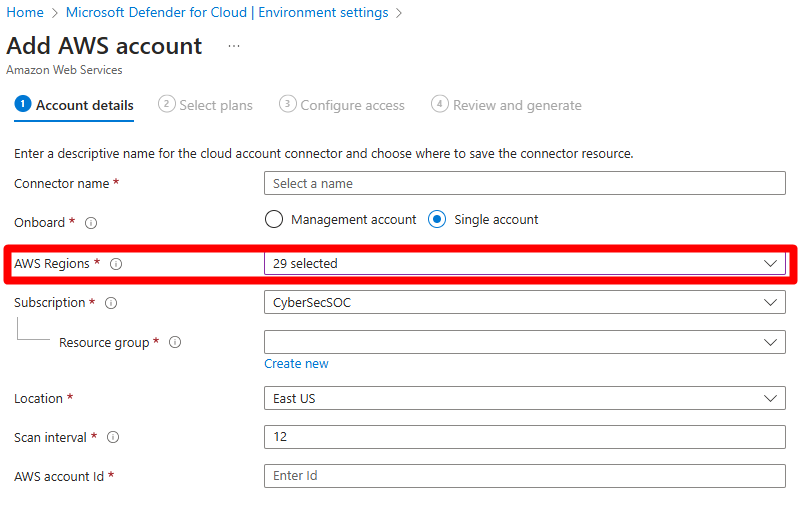

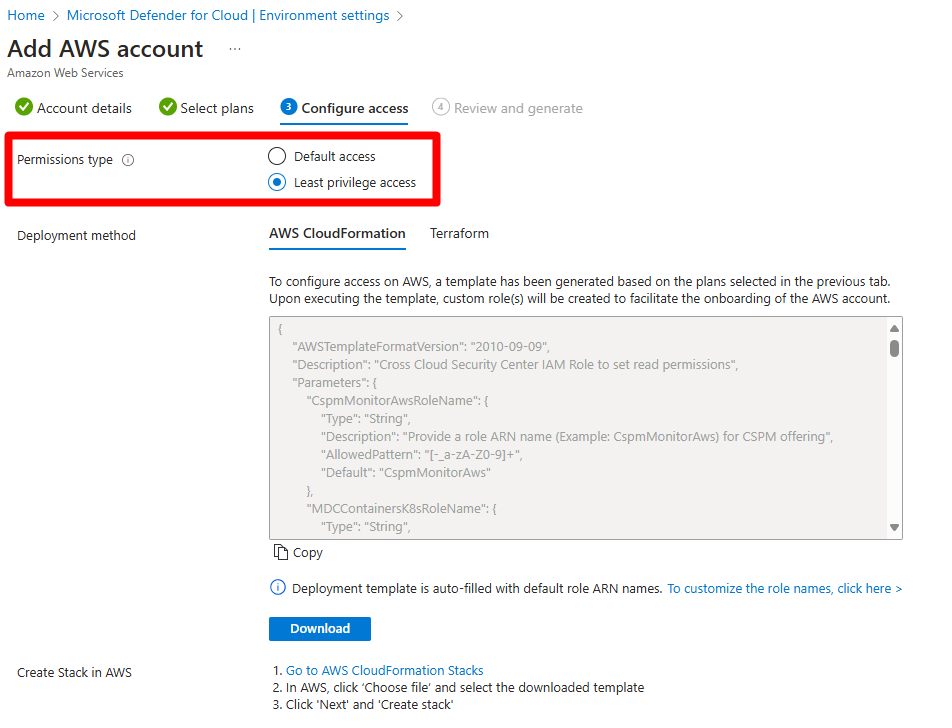

當我啟用預設存取時,在哪些情況下我需要重新執行 Cloud Formation 範本、Cloud Shell 指令碼或 Terraform 範本?

對適用於雲端的 Defender 方案或其選項 (包括這些方案中的功能) 的修改需要執行部署範本。 無論建立安全性連接器期間選取的權限類型為何,這都適用。 如果區域已變更,如此螢幕快照所示,您不需要重新執行 Cloud Formation 範本或 Cloud Shell 腳本。

設定權限類型時,最低權限存取支援執行範本或指令碼時可用的功能。 只有重新執行範本或指令碼才能支援新的資源類型。

如果我變更 AWS 連接器的區域或掃描間隔,是否需要重新執行 CloudFormation 範本或 Cloud Shell 指令碼?

不需要,如果區域或掃描間隔已變更,則無需重新執行 CloudFormation 範本或 Cloud Shell 指令碼。 變更將自動套用。

將 AWS 組織或管理帳戶加入適用於雲端的 Microsoft Defender 是如何運作的?

將組織或管理帳戶加入適用於雲端的 Microsoft Defender 會起始部署 StackSet 的程序。 StackSet 包括必要的角色和權限。 StackSet 也會在組織內的所有帳戶之間傳播所需的權限。

包含的權限可讓適用於雲端的 Microsoft Defender 透過適用於雲端的 Defender 中建立的連接器提供選取的安全性功能。 這些權限也允許適用於雲端的 Defender 持續監視可能使用自動佈建服務新增的所有帳戶。

適用於雲端的 Defender 能夠識別新管理帳戶的建立,而且可以利用授與的權限自動為每個成員帳戶佈建等效的成員安全性連接器。

此功能僅適用於組織上線,並允許適用於雲端的 Defender 為剛新增的帳戶建立連接器。 此功能也可讓適用於雲端的 Defender 在編輯管理帳戶時編輯所有成員連接器、在刪除管理帳戶時刪除所有成員帳戶,以及在移除對應的帳戶時移除特定成員帳戶。

必須專門為管理帳戶部署個別的堆疊。