使用治理規則推動補救

雖然安全性小組負責改善安全性態勢,但小組成員可能實際上不會實作安全性建議。

使用由安全性小組推動的治理規則,可協助您在補救過程中推動責任和 SLA。

若要深入了解,請觀看現場影片系列中適用於雲端的 Defender 的這一集。

治理規則

您可以定義指派擁有者和到期日的規則,以處理特定資源的建議。 這會提供資源擁有者一組清楚的工作和期限來補救建議。

對於追蹤,您可以依訂用帳戶、建議或擁有者檢閱補救工作進度,以便可對需要更多注意的工作進行後續追蹤。

- 治理規則可以根據特定建議或嚴重性識別需要補救的資源。

- 此規則會指派擁有者和到期日,以確保建議得到處理。 許多治理規則可以套用至相同的建議,因此優先順序值較低的規則會是指派擁有者和到期日的規則。

- 要補救建議的到期日會設定為自規則找到建議起的 7 天、14 天、30 天或 90 天時間範圍內。

- 例如,如果規則在 3 月 1 日找到資源,而補救時間範圍為 14 天,則 3 月 15 日是到期日。

- 您可以套用寬限期,讓指定到期日的資源不會影響您的安全分數。

- 您也可以設定受指定建議影響之資源的擁有者。

- 在使用資源標籤建立資源與擁有者關聯的組織中,您可以指定標籤索引鍵,而治理規則會從標籤讀取資源擁有者的名稱。

- 在資源、相關聯的資源群組,或以所指定標籤為基礎的相關聯訂用帳戶上找不到擁有者時,擁有者會顯示為未指定。

- 預設會每週傳送電子郵件通知給擁有者,以提供準時和逾期的工作清單。

- 如果在組織 Microsoft Entra ID 中找到擁有者主管的電子郵件,則擁有者的主管預設會每週收到顯示逾期建議的電子郵件。

- 衝突的規則會依優先順序套用。 例如,管理範圍 (Azure 管理群組、AWS 帳戶和 GCP 組織) 上的規則會在範圍 (例如,Azure 訂用帳戶、AWS 帳戶或 GCP 專案) 上的規則之前生效。

開始之前

- 必須啟用 Defender 雲端安全性態勢管理 (CSPM) 方案。

- 您需要 Azure 訂用帳戶的參與者、安全性管理員或擁有者權限。

- 針對 AWS 帳戶和 GCP 專案,您需要適用於雲端的 Defender AWS 或 GCP 連接器的參與者、安全性管理員或擁有者權限。

定義治理規則

您可以定義治理規則,如下所示:

登入 Azure 入口網站。

瀏覽至 [適用於雲端的 Microsoft Defender]>[環境設定]>[治理規則]。

選取 [建立治理規則]。

指定規則名稱和要在其中套用規則的範圍。

- 管理範圍 (Azure 管理群組、AWS 主要帳戶、GCP 組織) 規則的套用優先於單一範圍的規則。

- 您可以視需要定義範圍內的排除項目。

設定優先順序層級。

規則會依優先順序執行,從最高 (1) 到最低 (1000)。

指定一個描述來協助識別規則。

選取下一個

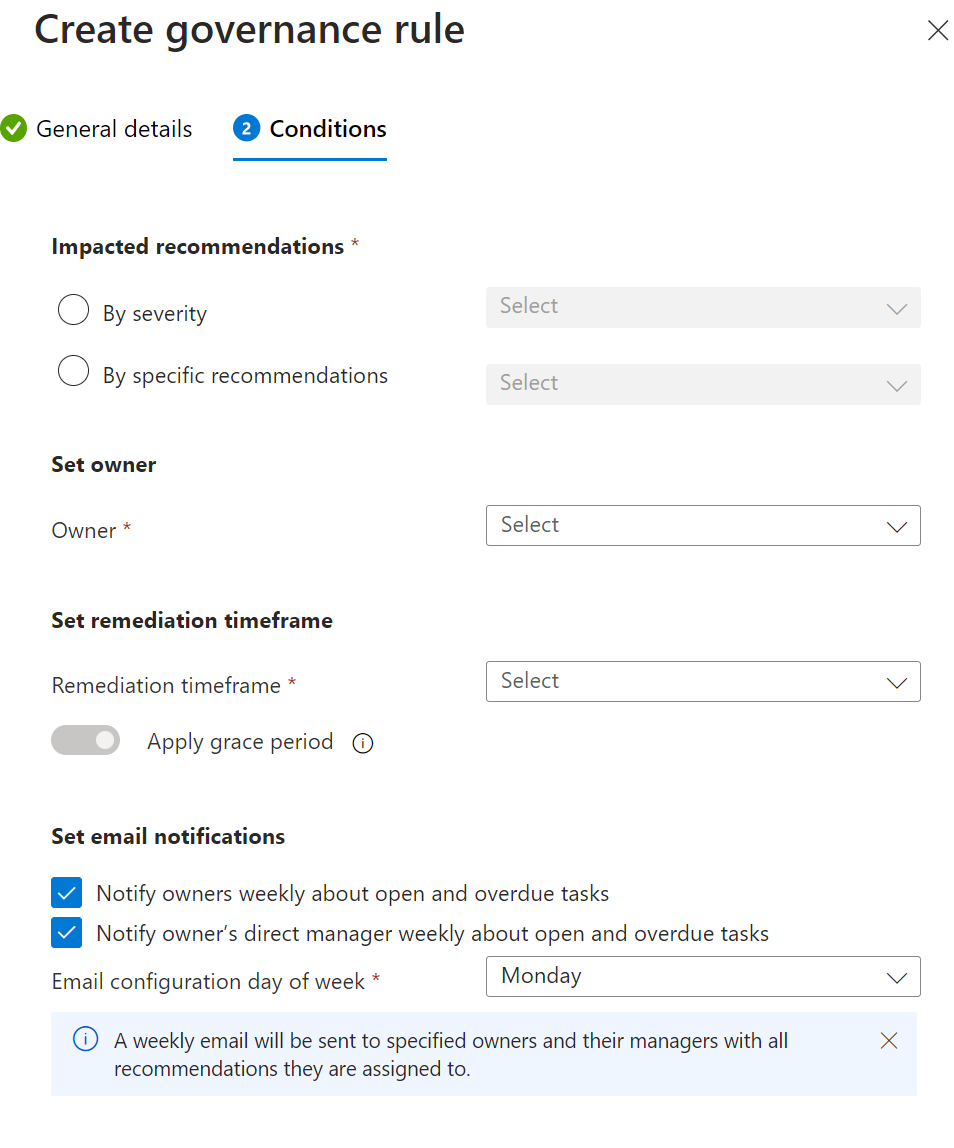

指定規則如何影響建議。

- 依嚴重性 - 規則會將擁有者和到期日指派給訂閱中尚未獲指派的任何建議。

- 依特定建議 - 選取規則適用的特定內建或自訂建議。

設定擁有者,以指定誰負責修正規則所涵蓋的建議。

- 依資源標籤 - 在您的資源上輸入定義資源擁有者的資源標籤。

- 依電子郵件地址 - 輸入要指派給建議的擁有者電子郵件地址。

指定補救時間範圍,來設定可在資源識別為需要補救與資源到期之間所經過的時間。

針對 MCSB 發出的建議,如果您不想讓資源在逾期前影響您的安全分數,請選取 [套用寬限期]。

(選擇性) 根據預設,擁有者及其主管每周會收到有關未完成和逾期工作的通知。 如果您不希望其收到這些每周電子郵件,請清除通知選項。

選取 建立。

如果有符合治理規則定義的現有建議,您可以:

將擁有者和到期日指派給還沒有擁有者或到期日的建議。

覆寫現有建議的擁有者和到期日。

當您刪除或停用規則後,所有現有的指派和通知都會加以保留。

檢視有效規則

您可以在環境中檢視治理規則的效果。

登入 Azure 入口網站。

瀏覽至 [適用於雲端的 Microsoft Defender]>[環境設定]>[治理規則]。

檢閱治理規則。 預設清單會顯示您環境中適用的所有治理規則。

您可以搜尋規則或篩選規則。

檢閱治理報告

治理報告可讓您選取具有治理規則的訂閱,並針對每個規則和擁有者,顯示已完成、準時、逾期或未指派的建議數目。

登入 Azure 入口網站。

瀏覽至 [適用於雲端的 Microsoft Defender]>[環境設定]>[治理規則]>[治理報告]。

選取訂閱。

從治理報告中,您可以依範圍、顯示名稱、優先順序、補救時間範圍、擁有者類型、擁有者詳細資料、寬限期和雲端向下鑽研建議。

後續步驟

了解如何實作安全性建議。