使用 Log Analytics 代理程式從工作負載收集資料

設定 Log Analytics 代理程式和工作區

Log Analytics 代理程式開啟時,適用於雲端的 Microsoft Defender 會在所有支援的 Azure 虛擬機器和任何新建立的虛擬機器上部署該代理程式。 如需支援的平台清單,請參閱適用於雲端的 Microsoft Defender 中支援的平台。

若要設定與 Log Analytics 代理程式的整合:

從適用於雲端的 Defender 功能表中,開啟 [環境設定]。

選取相關的訂用帳戶。

在 Defender 方案的 [監視涵蓋範圍] 資料行中,選取 [設定]。

從設定選項窗格定義要使用的工作區。

將 Azure VM 連線至適用於雲端的 Microsoft Defender 建立的預設工作區 - 適用於雲端的 Microsoft Defender 會在相同地理位置中建立新的資源群組和預設工作區,並將代理程式連線至該工作區。 如果訂用帳戶包含來自多個地理位置的 VM,則適用於雲端的 Microsoft Defender 會建立多個工作區,以確保符合資料隱私權需求。

工作區和資源群組的命名慣例為:

- 工作區:DefaultWorkspace-[subscription-ID]-[geo]

- 資源群組:DefaultResourceGroup-[geo]

在工作區上會根據訂用帳戶所設定的定價層自動啟用適用於雲端的 Defender 解決方案。

將 Azure VM 連線到不同工作區 - 從下拉式清單中,選取要儲存所收集資料的工作區。 下拉式清單包含您整個訂用帳戶中的所有工作區。 您可以使用此選項從不同訂用帳戶中執行的虛擬機器收集資料,並將資料全都儲存在您選取的工作區中。

如果您已經有現有的 Log Analytics 工作區,則可能需要使用相同的工作區 (需要工作區上的讀取和寫入權限)。 若您在貴組織中使用集中式工作區,並且需要將其用於安全性資料收集,則此選項很有用。 深入了解管理 Azure 監視器中記錄資料和工作區的存取。

如果您選取的工作區已經啟用 "Security" 或 "SecurityCenterFree" 解決方案,將會自動設定定價。 如果沒有,請在工作區上安裝適用於雲端的 Microsoft Defender 解決方案:

- 從適用於雲端的 Defender 功能表中,開啟 [環境設定]。

- 選取要與代理程式連線的工作區。

- 將 [安全性態勢管理] 設定為 [開啟],或選取 [全部啟用] 以開啟所有 Microsoft Defender 方案。

從 [Windows 安全性事件] 設定中,選取要儲存的原始事件資料量:

- 無 – 停用安全性事件的儲存空間。 (預設值)

- 最小 - 一小部分的事件,適合想要將事件量最小化的使用者。

- 一般 – 這組事件能滿足大部分客戶的需求並提供完整的稽核記錄。

- 所有事件 – 適合想要確定已儲存所有事件的客戶。

在設定窗格中選取 [套用]。

Log Analytics 代理程式的 Windows 安全性事件選項

當您在適用於雲端的 Microsoft Defender 中選取資料收集階層時,所選階層的安全性事件會儲存在 Log Analytics 工作區中,以便您調查、搜尋和稽核工作區中的事件。 Log Analytics 代理程式也會收集和分析適用於雲端的 Defender 威脅防護所需的安全性事件。

需求

儲存 Windows 安全性事件資料需要適用於雲端的 Defender 中增強的安全性保護。 深入了解增強型保護方案。

在 Log Analytics 中儲存資料,可能會向您收取費用。 如需詳細資訊,請參閱價格網頁。

Microsoft Sentinel 使用者的資訊

您可以從適用於雲端的 Microsoft Defender 或 Microsoft Sentinel 來設定單一工作區內容內的安全性事件收集,但不能同時從兩者進行設定。 如果您想要將 Microsoft Sentinel 新增至已從適用於雲端的 Microsoft Defender 收到警示的工作區,以及收集安全性事件,您可以:

- 讓適用於雲端的 Microsoft Defender 中的安全性事件收集保持原狀。 您將可以在 Microsoft Sentinel 和適用於雲端的 Microsoft Defender 中查詢及分析這些事件。 如果您想要監視連接器的連線狀態,或在 Microsoft Sentinel 中變更其設定,請考慮第二個選項。

- 停用適用於雲端的 Microsoft Defender 中的安全性事件收集,然後在 Microsoft Sentinel 中新增安全性事件連接器。 您將能夠同時在 Microsoft Sentinel 和適用於雲端的 Microsoft Defender 中查詢及分析事件,但您也能夠監視連接器的連線狀態,或只在 Microsoft Sentinel 中變更其設定。 若要停用適用於雲端的 Defender 內的安全性事件收集,在 Log Analytics 代理程式的設定中,將 [Windows 安全性事件] 設定為 [無]。

針對「一般」和「最小」會儲存哪些事件類型?

一般和最小事件集的設計目的是針對每個事件及其使用方式的未篩選頻率,根據客戶和業界標準來解決典型案例。

- 最小 - 此集合旨在僅涵蓋可能指示成功入侵的事件,以及數量偏少的重要事件。 此集合的大部分資料量都是成功的使用者登入 (事件識別碼 4624)、失敗的使用者登入事件 (事件識別碼 4625),以及流程建立事件 (事件識別碼 4688)。 登出事件只對稽核重要,而且數量相對較多,因此不會包含在此事件集中。

- 一般 - 此集合旨在提供完整的使用者稽核線索,包括數量偏少的事件。 例如,此集合同時包含使用者登入事件 (事件識別碼 4624) 和使用者登出事件 (事件識別碼 4634)。 我們包含稽核動作 (如安全性群組變更、索引鍵網域控制站 Kerberos 作業,以及產業組織所建議的其他事件)。

以下是每個集合的安全性和 App Locker 事件識別碼的完整明細:

| 資料層 | 收集的事件指標 |

|---|---|

| 最小 | 1102,4624,4625,4657,4663,4688,4700,4702,4719,4720,4722,4723,4724,4727,4728,4732,4735,4737,4739,4740,4754,4755, |

| 4756,4767,4799,4825,4946,4948,4956,5024,5033,8001,8002,8003,8004,8005,8006,8007,8222 | |

| 常見 | 1,299,300,324,340,403,404,410,411,412,413,431,500,501,1100,1102,1107,1108,4608,4610,4611,4614,4622, |

| 4624,4625,4634,4647,4648,4649,4657,4661,4662,4663,4665,4666,4667,4688,4670,4672,4673,4674,4675,4689,4697, | |

| 4700,4702,4704,4705,4716,4717,4718,4719,4720,4722,4723,4724,4725,4726,4727,4728,4729,4733,4732,4735,4737, | |

| 4738,4739,4740,4742,4744,4745,4746,4750,4751,4752,4754,4755,4756,4757,4760,4761,4762,4764,4767,4768,4771, | |

| 4774,4778,4779,4781,4793,4797,4798,4799,4800,4801,4802,4803,4825,4826,4870,4886,4887,4888,4893,4898,4902, | |

| 4904,4905,4907,4931,4932,4933,4946,4948,4956,4985,5024,5033,5059,5136,5137,5140,5145,5632,6144,6145,6272, | |

| 6273,6278,6416,6423,6424,8001,8002,8003,8004,8005,8006,8007,8222,26401,30004 |

注意

- 如果您使用群組原則物件 (GPO),則建議您啟用稽核原則程序建立事件 4688 和事件 4688 內的 [CommandLine] 欄位。 如需流程建立事件 4688 的詳細資訊,請參閱適用於雲端的 Defender 的常見問題。 如需更多稽核原則的相關資訊,請參閱稽核原則建議。

- 若要收集 Windows 篩選平台事件識別碼 5156,您必須啟用稽核篩選平台連線 (Auditpol /set /subcategory:"Filtering Platform Connection" /Success:Enable)

設定工作區層級上的安全性事件選項

您可以定義要儲存在工作區層級上的安全性事件資料層級。

從 Azure 入口網站中的適用於雲端的 Defender 功能表中,選取 [環境設定]。

選取相關的工作區。 工作區的唯一資料收集事件就是本頁所述的 Windows 安全性事件。

選取要儲存的原始事件資料量,然後選取 [儲存]。

手動代理程式佈建

若要手動安裝 Log Analytics 代理程式:

在 Azure 入口網站中,瀏覽至適用於雲端的 Defender [環境設定] 頁面。

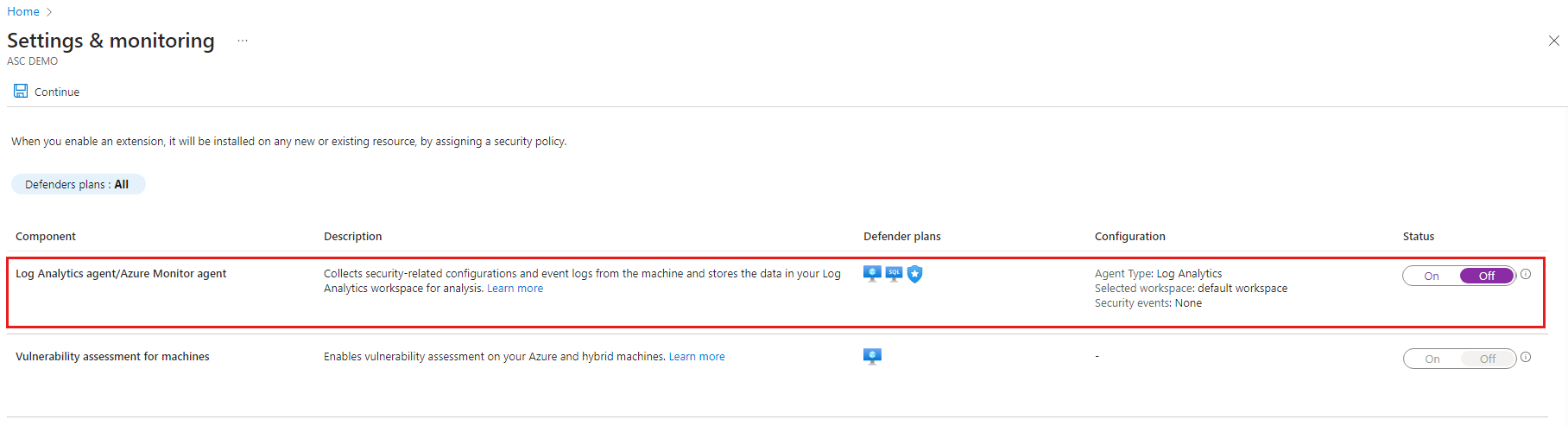

選取相關的訂用帳戶,然後選取 [設定與監視]。

關閉 Log Analytics/Azure 監視器代理程式

(選擇性) 建立工作區。

在您要安裝 Log Analytics 代理程式的工作區上啟用適用於雲端的 Microsoft Defender:

若要使用 Resource Manager 範本在新的 VM 上部署代理程式,請安裝 Log Analytics 代理程式:

若要在現有的 VM 上部署代理程式,請遵循收集有關 Azure 虛擬機器的資料中的指示 ([收集事件和效能資料] 是選擇性區段)。

若要使用 PowerShell 來部署代理程式,請使用虛擬機器文件中的指示:

提示

如需上線的詳細資訊,請參閱使用 PowerShell 將適用於雲端的 Microsoft Defender 自動上線。

若要關閉監視元件:

- 移至 Defender 方案,並關閉使用延伸模組的計畫,然後選取 [儲存]。

- 針對具有監視設定的 Defender 方案,移至 Defender 方案的設定、關閉延伸模組,然後選取 [儲存]。

注意

- 停用延伸模組並不會從受影響的工作負載中移除延伸模組。

- 如需移除 OMS 擴充功能的相關資訊,請參閱我要如何移除適用於雲端的 Defender 安裝的 OMS 延伸模組。