使用適用於 IoT 的 Defender 規劃 OT 監視系統

本文是一系列文章的其中一篇,描述使用適用於 IoT 的 Microsoft Defender 進行 OT 監視的部署路徑。

使用下列內容了解如何使用適用於 IoT 的 Microsoft Defender 規劃整體 OT 監視,包括您要監視的網站、您的使用者群組和類型等等。

必要條件

開始規劃 OT 監視部署之前,請確定您有 Azure 訂用帳戶和適用於 IoT 的 Defender 已上線 OT 方案。 如需詳細資訊,請參閱啟動適用於 IoT 的 Microsoft Defender 試用版。

此步驟是由您的結構小組所執行。

規劃 OT 網站和區域

使用 OT 網路時,建議您列出組織有資源連線到網路的所有位置,然後將這些位置分割成網站和區域。

每個實體位置都可以有自己的網站,這會進一步分割成區域。 您讓每個 OT 網路感應器與特定網站和區域產生關聯,讓每個感應器只涵蓋您網路的特定區域。

使用網站和區域支援零信任的準則,並提供額外的監視和報告細微性。

例如,如果您逐漸成長的公司在巴黎、拉哥斯、杜拜和天津設有工廠和辦公室,您可能會將網路細分如下:

| Site | 區域 |

|---|---|

| 巴黎辦公室 | - 地面樓 (來賓) - 1 樓 (銷售) - 2 樓 (行政) |

| 拉哥斯辦公室 | - 地面樓 (辦公室) - 1-2 樓 (工廠) |

| 杜拜辦公室 | - 地面樓 (會議中心) - 1 樓 (銷售) - 2 樓 (辦公室) |

| 天津辦公室 | - 地面樓 (辦公室) - 1-2 樓 (工廠) |

如果您未規劃任何詳細的網站和區域,適用於 IoT 的 Defender 仍會使用預設網站和區域來指派給所有 OT 感應器。

如需詳細資訊,請參閱零信任和您的 OT 網路。

分隔週期性 IP 範圍的區域

每個區域都可以支援多個感應器,而且如果您要大規模部署適用於 IoT 的 Defender,則每個感應器可能會偵測相同裝置的不同層面。 適用於 IoT 的 Defender 會自動合併在相同區域中偵測到的裝置,並使用相同的裝置特性邏輯組合,例如相同 IP 和 MAC 位址。

如果您使用多個網路,且有具備類似特性的唯一裝置,例如週期性 IP 位址範圍,請將每個感應器指派給個別區域,讓適用於 IoT 的 Defender 知道要區分裝置,並唯一識別每個裝置。

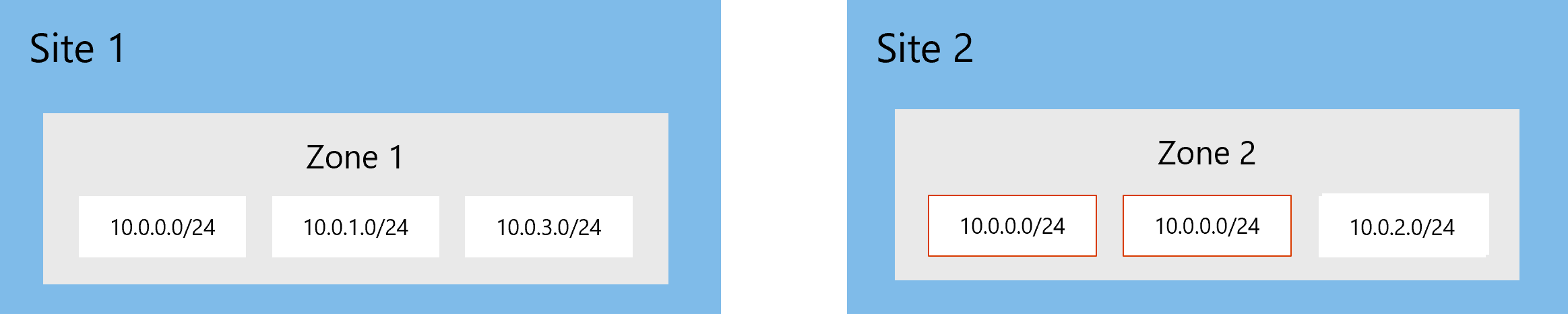

例如,您的網路看起來可能如下圖所示,其中六個網路區段會以邏輯方式配置在兩個適用於 IoT 的 Defender 網站和區域。 請注意,下圖顯示兩個網路區段,具有來自不同生產線的相同 IP 位址。

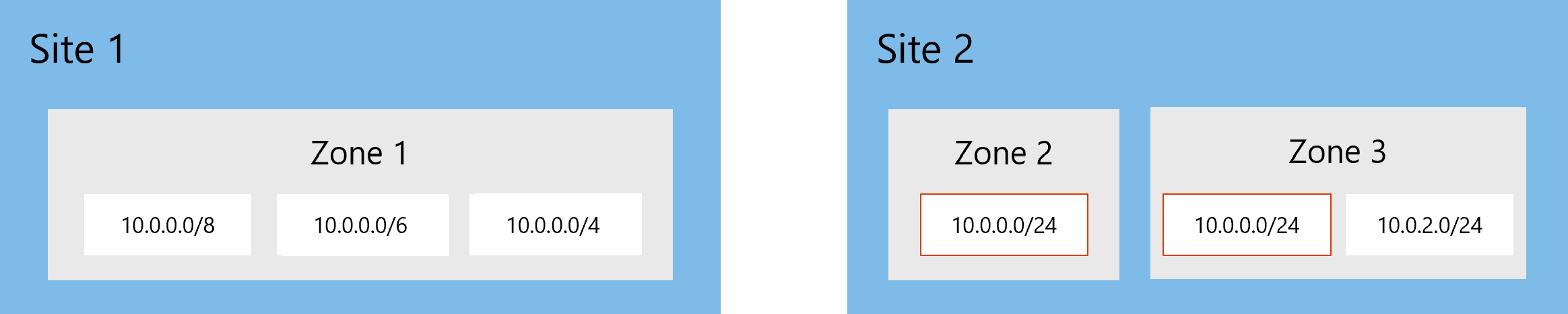

在此情況下,我們建議將網站 2 分成兩個不同的區域,讓具有週期性 IP 位址的區段中的裝置不會錯誤地合併,並識別為裝置清查中的個別和唯一裝置。

例如:

規劃使用者

了解組織中誰將會使用適用於 IoT 的 Defender,以及其使用案例為何。 雖然您的安全性作業中心 (SOC) 和 IT 人員是最常見的使用者,但貴組織中的其他人可能需要 Azure 中的資源或本機資源的讀取存取權。

在 Azure 中,使用者指派是以其 Microsoft Entra ID 和 RBAC 角色為基礎。 如果您要將網路分割成多個網站,請決定每個網站要套用哪些權限。

OT 網路感應器同時支援本機使用者和 Active Directory 同步處理。 如果您要使用 Active Directory,請確定您有 Active Directory 伺服器的存取詳細資料。

如需詳細資訊,請參閱

- 適用於 IoT 的 Microsoft Defender 使用者管理

- 適用於 IoT 的 Defender 的 Azure 使用者角色和權限

- 使用適用於 IoT 的 Defender 進行 OT 監視的內部部署使用者和角色

規劃 OT 感應器和管理連線

針對雲端連線的感應器,決定您如何將每個 OT 感應器連線到 Azure 雲端中適用於 IoT 的 Defender,例如您可能需要何種 Proxy。 如需詳細資訊,請參閱將感應器連線到 Azure 的方法。

如果您正在實體隔離斷網或混合式環境中工作,而且會有多個本機管理的 OT 網路感應器,您可以規劃部署內部部署管理主控台來設定您的設定,並從中央位置檢視資料。 如需詳細資訊,請參閱實體隔離斷網 OT 感應器管理部署路徑。

規劃內部部署 SSL/TLS 認證

建議您搭配生產系統使用 CA 簽署的 SSL/TLS 憑證,以確保設備的持續安全性。

規劃您要針對每個 OT 感應器使用哪些憑證和哪些憑證授權單位 (CA)、您要使用哪些工具來產生憑證,以及您要在每個憑證中包含哪些屬性。

如需詳細資訊,請參閱內部部署資源的 SSL/TLS 憑證需求。

![進度列的圖表,其中已醒目提示 [計劃和準備]。](../media/deployment-paths/progress-plan-and-prepare.png)