企業 SOC 中的 OT 威脅監視

隨著更多業務關鍵產業將將 OT 系統轉換為數位 IT 基礎結構,安全性作業中心 (SOC) 小組和主要資訊安全人員 (CISOs) 處理 OT 網路威脅的責任也越重。

面對新的責任,SOC 小組也迎向新的挑戰,包括:

SOC 小組目前缺少 OT 警示、產業設備、通訊協定和網路行為相關的 OT 專業知識和知識。 這常導致他們對 OT 事件或業務影響模糊或淺薄的理解。

OT 與 SOC 組織間孤立或效率不佳的通訊和程序。

有限的技術和工具,例如缺乏 OT 網路的可見度或自動化安全性補救。 您需要評估及連結 OT 網路資料來源的資訊,並且整合現有 SOC 解決方案的成本可能很高。

但是,如果沒有 OT 資料、內容,及整合現有 SOC 工具和工作流程,OT 安全性和作業威脅可能無法正確處理,或甚至不會察覺。

整合適用於 IoT 的 Defender 和 Microsoft Sentinel

Microsoft Sentinel 是可調整的雲端服務,適用於安全性資訊與事件管理 (SIEM) 安全性協調流程自動化回應 (SOAR)。 SOC 小組可以使用適用於 IoT 的 Microsoft Defender 與 Microsoft Sentinel 之間的整合跨網路收集資料、偵測並調查威脅,及回應事件。

在 Microsoft Sentinel 中,適用於 IoT 的 Defender 資料連接器和解決方案為 SOC 小組提供現成的安全性內容,協助他們檢視、分析和回應 OT 安全性警示,並了解更廣泛的組織威脅內容中產生的事件。

單獨安裝適用於 IoT 的 Defender 資料連接器,將 OT 網路警示串流至 Microsoft Sentinel。 然後,也安裝適用於 IoT 的 Microsoft Defender 解決方案,以取得 IoT/OT 特定分析規則、活頁簿和 SOAR 劇本的額外價值,以及事件對應至適用於 ICS 的 MITRE ATT&CK 技術。

整合適用於 IoT 的 Defender 與 Microsoft Sentinel 也協助您從 Microsoft Sentinel 的其他合作夥伴整合中擷取更多資料。 如需詳細資訊,請參閱與 Microsoft 和合作夥伴服務整合。

注意

Microsoft Sentinel 的某些功能可能會產生費用。 如需詳細資訊,請參閱規劃成本及了解 Microsoft Sentinel 定價和計費。

整合的偵測和回應

下表顯示適用於 IoT 的 Defender 端的 OT 小組,與 Microsoft Sentinel 端的 SOC 小組如何快速偵測並回應整個攻擊時間軸的威脅。

| Microsoft Sentinel | 步驟 | 適用於 IoT 的 Defender |

|---|---|---|

| 已觸發的 OT 警示 | 高信賴度 OT 警示由適用於 IoT 的 Defender 第 52 節安全性研究群組提供,會根據適用於 IoT 的 Defender 內嵌的資料觸發。 | |

| 分析規則只針對相關的使用案例自動開啟事件,避免 OT 警示疲乏 | 已建立的 OT 事件 | |

| SOC 小組對應業務影響,包括網站、線路、遭入侵資產和 OT 擁有者的資料 | OT 事件業務影響對應 | |

| SOC 小組會使用網路連線和事件、活頁簿和 OT 裝置實體頁面,將事件移至 Active,並開始調查 | OT 事件調查 | 警示會移至 Active,然後 OT 小組會使用 PCAP 資料、詳細報告和其他裝置詳細資料調查 |

| SOC 小組會回應 OT 劇本和筆記本 | OT 事件回應 | OT 小組會視需要隱藏警示或下一次了解警示 |

| 降低威脅後,SOC 小組會關閉事件 | OT 事件關閉 | 降低威脅後,OT 小組會關閉警示 |

警示狀態同步處理

警示狀態變更只會從 Microsoft Sentinel 同步至適用於 IoT 的 Defender,而不會從適用於 IoT 的 Defender 同步至 Microsoft Sentinel。

如果您整合適用於 IoT 的 Defender 與 Microsoft Sentinel,我們建議您在 Microsoft Sentinel 中一起管理警示狀態和相關的事件。

適用於 IoT 的 Defender 的 Microsoft Sentinel 事件

設定適用於 IoT 的 Defender 資料連接器並將 IoT/OT 警示資料串流至 Microsoft Sentinel 之後,請使用下列其中一種方法來根據這些警示建立事件:

| 方法 | 描述 |

|---|---|

| 使用預設資料連接器規則 | 使用預設的、資料連接器提供的根據適用於 IoT 的 Microsoft Defender 中產生的所有警示建立事件分析規則。 此規則會針對從適用於 IoT 的 Defender 串流的每個警示,在 Microsoft Sentinel 中建立單獨的事件。 |

| 使用現成的解決方案規則 | 啟用適用於 IoT 的 Microsoft Defender 解決方案所提供的部分或全部現成的分析規則。 這些分析規則僅在特定情況下建立事件,有助於減少警示疲勞。 例如,您可以選擇為過多的登入嘗試建立事件,但對於網路中偵測到的多個掃描不建立事件。 |

| 建立自訂規則 | 建立自定義分析規則,以根據您的特定需求建立事件。 您可以使用現成的分析規則作為起點,或從頭開始建立規則。 新增下列篩選,防止出現相同警示 ID 的重複事件: | where TimeGenerated <= ProcessingEndTime + 60m |

無論選擇何種方法建立警示,都應該為每個適用於 IoT 的 Defender 警示 ID 建立一個事件。

適用於 IoT 的 Defender 的 Microsoft Sentinel 活頁簿

若要將適用於 IoT 的 Microsoft Defender 資料視覺化或進行監視,請使用部署至 Microsoft Sentinel 工作區的活頁簿,做為適用於 IoT 的 Microsoft Defender 解決方案的一部分。

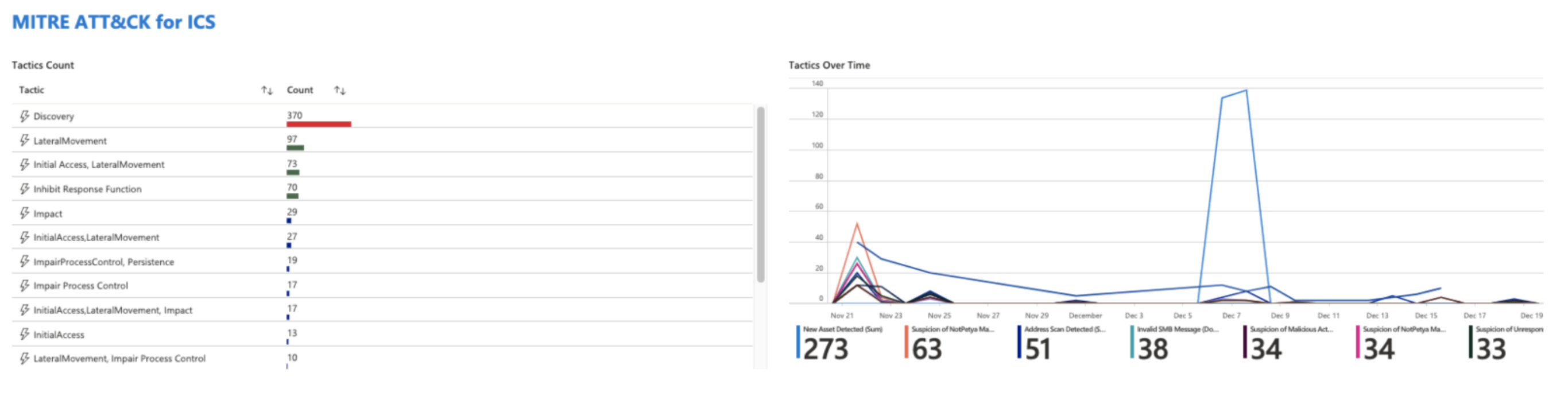

適用於 IoT 的 Microsoft Defender 活頁簿會根據 OT 資產的開放事件、警示通知和活動,提供適用於 OT 實體的引導式調查。 這些活頁簿也提供適用於 ICS 的 MITRE ATT&CK® 架構的搜捕體驗,而其目的是讓分析師、安全性工程師和 MSSP 獲得 OT 安全性狀態的情境意識。

活頁簿可以依類型、嚴重性、OT 裝置類型或廠商顯示警示,或顯示一段時間的警示。 活頁簿也會顯示適用於 ICS 的 MITRE ATT&CK 策略的對應警示結果,及依計數和時間週期分配的策略。 例如:

適用於 IoT 的 Defender SOAR 劇本

劇本是自動補救動作的集合,可從 Microsoft Sentinel 作為常式執行。 Sentinel 劇本可以協助自動化和協調事件回應。 您可以手動執行,抑或設為分別由分析規則,或自動化規則觸發的自動回應特定警示或事件。

例如,使用 SOAR 劇本:

在偵測到新的資產 (例如新的工程工作站) 後,在 ServiceNow 中開啟資產票證。 此警示可以是未授權的裝置被攻擊者用來重新程式設計 PLC。

在偵測到可疑活動 (例如非規劃的 PLC 重新程式設計) 時,傳送電子郵件給利害關係人。 郵件可能傳送給 OT 人員,例如負責相關生產線的控制工程師。

比較適用於 IoT 的 Defender 事件 (event)、警示和事件 (incident)

本節說明了 Microsoft Sentinel 中適用於 IoT 的 Defender 事件 (event)、警示和事件 (incident) 之間的差異。 使用列出的查詢來檢視 OT 網路目前事件 (event)、警示和事件 (incident) 的完整清單。

您通常會在 Microsoft Sentinel 中看到比警示更多的適用於 IoT 的 Defender 事件 (event),以及比事件 (incident) 更多的適用於 IoT 的 Defender 警示。

Microsoft Sentinel 中適用於 IoT 的 Defender 事件

從適用於 IoT 的 Defender 串流至 Microsoft Sentinel 的每個警示記錄都是事件。 如果警示記錄反映適用於 IoT 的 Defender 中新的或更新的警示,則會將新記錄新增至 SecurityAlert 資料表。

若要在 Microsoft Sentinel 中檢視所有適用於 IoT 的 Defender 事件,請在 SecurityAlert 資料表上執行下列查詢:

SecurityAlert

| where ProviderName == 'IoTSecurity' or ProviderName == 'CustomAlertRule'

Instead

Microsoft Sentinel 中適用於 IoT 的 Defender 警示

Microsoft Sentinel 會根據目前的分析規則和 SecurityAlert 資料表中列出的警示記錄來建立警示。 如果您沒有適用於 IoT 的 Defender 的使用中分析規則,Microsoft Sentinel 會將每個警示記錄視為事件。

若要檢視 Microsoft Sentinel 中的警示,請在 SecurityAlert 資料表上執行下列查詢:

SecurityAlert

| where ProviderName == 'ASI Scheduled Alerts' or ProviderName =='CustomAlertRule'

安裝適用於 IoT 的 Microsoft Defender 解決方案並部署 AD4IoT-AutoAlertStatusSync 劇本之後,警示狀態變更會從 Microsoft Sentinel 同步至適用於 IoT 的 Defender。 警示狀態變更不會從適用於 IoT 的 Defender 同步至 Microsoft Sentinel。

重要

我們建議您在 Microsoft Sentinel 中一起管理警示狀態和相關的事件。 如需詳細資訊,請參閱在 Microsoft Sentinel 中運用事件工作。

Microsoft Sentinel 中適用於 IoT 的 Defender

Microsoft Sentinel 會根據您的分析規則建立事件。 您可能有數個警示分組在同一事件中,或者可能將分析規則設定為不為特定警示類型建立事件。

若要在 Microsoft Sentinel 中檢視事件,請執行下列查詢:

SecurityIncident

下一步

如需詳細資訊,請參閱