在 OT 網路感應器上建立和管理使用者

適用於 IoT 的 Microsoft Defender 會提供用於在 OT 網路感應器和舊版內部部署管理主控台中管理內部部署使用者存取的工具。 Azure 使用者會使用 Azure RBAC 在 Azure 訂用帳戶層級進行管理。

本文描述如何在 OT 網路感應器上直接管理內部部署使用者。

預設特殊權限使用者

根據預設,所安裝的每個 OT 網路感應器都會有特殊權限管理使用者,其可存取進階工具以進行疑難排解和設定。

第一次設定感應器時,請登入管理使用者、使用管理員角色建立初始使用者,然後為安全性分析師和唯讀使用者建立額外的使用者。

如需詳細資訊,請參閱安裝和設定 OT 感應器和預設特殊權限內部部署使用者。

23.1.x 之前的感應器版本也包含 cyberx 和 cyberx_host 特殊權限使用者。 23.1.x 版和更新版本會安裝這些使用者,但預設不會啟用。

若要在 23.1.x 版和更新版本中啟用 cyberx 和 cyberx_host 使用者 (例如,為了搭配使用這些使用者與適用於 IoT 的 Defender CLI),請重設密碼。 如需詳細資訊,請參閱變更感應器使用者的密碼。

設定 Active Directory 連線

建議您使用 Active Directory 在 OT 感應器上設定內部部署使用者,以允許 Active Directory 使用者登入您的感應器,並使用會將集體權限指派給群組中所有使用者的 Active Directory 群組。

例如,當您有大量想要指派唯讀存取權的使用者,而且想要在群組層級管理這些權限時,請使用 Active Directory。

提示

當您準備好開始大規模管理 OT 感應器設定時,請從 Azure 入口網站定義 Active Directory 設定。 從 Azure 入口網站套用設定之後,感應器主控台上的設定會是唯讀的設定。 如需詳細資訊,請參閱從 Azure 入口網站設定 OT 感應器設定 (公開預覽)。

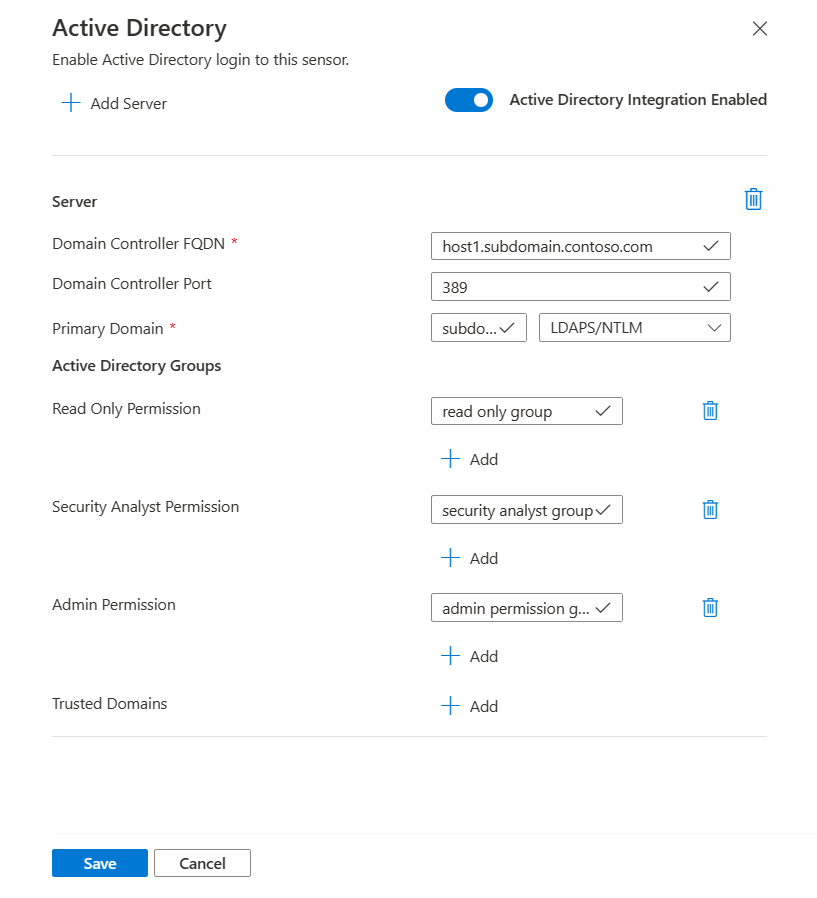

若要與 Active Directory 整合:

登入 OT 感應器,然後選取 [系統設定]>[整合]>[Active Directory]。

開啟 [已啟用 Active Directory 整合] 選項。

為 Active Directory 伺服器輸入下列值:

名稱 描述 網域控制站 FQDN 完整網域名稱 (FQDN),與在 LDAP 伺服器上出現的完全一樣。 例如,輸入 host1.subdomain.contoso.com。

如果您在使用 FQDN 進行整合時遇到問題,請檢查您的 DNS 組態。 您也可以在設定整合時輸入 LDAP 伺服器的明確 IP,而不是 FQDN。網域控制站連接埠 LDAP 設定所在的連接埠。 例如,使用連接埠 636 來進行 LDAPS (SSL) 連線。 主要網域 網域名稱,例如 subdomain.contoso.com,然後選取 LDAP 組態的連線類型。

支援的連線類型包括:LDAPS/NTLMv3 (建議)、LDAP/NTLMv3 或 LDAP/SASL-MD5Active Directory 群組 選取 [+ 新增] 以視需要將 Active Directory 群組新增至列出的每個權限層級。

輸入群組名稱時,請確定所輸入的群組名稱與 LDAP 伺服器上的 Active Directory 設定中所定義的群組名稱完全相同。 使用 Active Directory 新增感應器使用者時,請使用這些群組名稱。

支援的權限層級包括唯讀、安全性分析師、管理員和信任的網域。重要

輸入 LDAP 參數時:

- 以值出現在 Active Directory 中完全相同的方式定義值,除了大小寫。

- 僅使用小寫字元,即使 Active Directory 中的組態使用大寫也一樣。

- 不能針對相同網域設定 LDAP 和 LDAPS。 不過,您可以在不同的網域中個別設定,然後同時使用它們。

若要新增另一部 Active Directory 伺服器,請選取頁面頂端的 [+ 新增伺服器],並定義這些伺服器值。

新增完所有 Active Directory 伺服器時,請選取 [儲存]。

例如:

新增 OT 感應器使用者

此程序描述如何為特定 OT 網路感應器建立新的使用者。

必要條件:此程序適用於 admin、cyberx 和 cyberx_host 使用者,以及具有管理員角色的任何使用者。

若要新增使用者:

登入感應器主控台,然後選取 [使用者]>[+ 新增使用者]。

在 [建立使用者 | 使用者] 頁面,輸入下列詳細資料:

名稱 描述 使用者名稱 為使用者輸入有意義的使用者名稱。 Email 輸入使用者的電子郵件地址。 名字 輸入使用者的名字。 姓氏 輸入使用者的姓氏。 Role 選取下列其中一個使用者角色:管理員、安全性分析師或唯讀。 如需詳細資訊,請參閱內部部署使用者角色。 密碼 選取使用者類型,[本機] 或 [Active Directory 使用者]。

針對本機使用者,輸入使用者的密碼。 密碼需求包括:

- 至少為 8 個字元

- 同時有小寫和大寫字母字元

- 至少一個數字

- 至少一個符號

本機使用者密碼只能由管理使用者修改。提示

與 Active Directory 整合可讓您將使用者群組與特定權限層級產生關聯。 如果您想要使用 Active Directory 建立使用者,請先設定 Active Directory 連線,然後回到此程序。

當完成時,選擇儲存。

您的新使用者隨即會新增,並列在感應器 [使用者] 頁面上。

若要編輯使用者,請為您要編輯的使用者選取 [編輯] ![]() 按鈕,並視需要變更任何值。

按鈕,並視需要變更任何值。

若要刪除使用者,請選取您要刪除的使用者的 [刪除] 按鈕。

變更感應器使用者的密碼

此程序描述管理使用者如何 變更本機使用者密碼。 管理使用者可以自行或為其他安全性分析師或唯讀使用者變更密碼。 特殊權限使用者可以變更自己的密碼,以及管理使用者的密碼。

提示

如果您需要復原對特殊權限使用者帳戶的存取,請參閱復原對感應器的特殊權限存取。

必要條件:此程序僅適用於 cyberx、admin 或 cyberx_host 使用者,或具有管理員角色的使用者。

若要變更使用者在感應器上的密碼:

登入感應器,然後選取 [使用者]。

在感應器的 [使用者] 頁面上,找出需要變更其密碼的使用者。

在該使用者資料列右側,選取選項 (...) 功能表 >[編輯] 以開啟使用者窗格。

在右側的使用者窗格中,於 [變更密碼] 區域中,輸入並確認新的密碼。 如果您要變更自己的密碼,則還需要輸入目前的密碼。

密碼需求包括:

- 至少為 8 個字元

- 同時有小寫和大寫字母字元

- 至少一個數字

- 至少一個符號

當完成時,選擇儲存。

復原對感應器的特殊權限存取

此程序描述如何為 cyberx、admin 或 cyberx_host 使用者,復原對感應器的特殊權限存取。 如需詳細資訊,請參閱預設特殊權限內部部署使用者。

必要條件:此程序僅適用於 cyberx、admin 或 cyberx_host 使用者。

若要復原對感應器的特殊權限存取:

開始登入 OT 網路感應器。 在登入畫面上,選取 [重設] 連結。 例如:

![此螢幕擷取畫面顯示具有 [重設密碼] 連結的感應器登入畫面。](media/manage-users-sensor/reset-privileged-password.png)

在 [重設密碼] 對話方塊中,從 [選擇使用者] 功能表中,選取您要復原其密碼的使用者,無論是 Cyberx、Admin 或 CyberX_host。

將 [重設密碼識別碼] 中顯示的唯一識別碼複製到剪貼簿。 例如:

![此螢幕擷取畫面顯示 OT 感應器上的 [重設密碼] 對話方塊。](media/manage-users-sensor/password-recovery-sensor.png)

移至 Azure 入口網站中適用於 IoT 的 Defender 的 [網站與感應器] 頁面。 建議您在新的瀏覽器索引標籤或視窗中開啟 Azure 入口網站,以讓感應器索引標籤保持開啟。

在 Azure 入口網站設定 > [目錄 + 訂用帳戶] 中,確定您已選取感應器上線至適用於 IoT 的 Defender 的訂用帳戶。

在 [網站與感應器] 頁面上,找出您要使用的感應器,然後選取右側的選項功能表 (...) >[復原我的密碼]。 例如:

在開啟的 [復原] 對話方塊中,輸入您從感應器複製到剪貼簿的唯一識別碼,然後選取 [復原]。 隨即會自動下載 password_recovery.zip 檔案。

從 Azure 入口網站下載的所有檔案都會以信任的根目錄簽署,讓您的機器只使用已簽署的資產。

回到感應器索引標籤的 [密碼復原] 畫面上,選取 [選取檔案]。 瀏覽至並上傳稍早從 Azure 入口網站下載的 password_recovery.zip 檔案。

注意

如果出現錯誤訊息,指出檔案無效,您可能已在 Azure 入口網站設定中選取不正確的訂用帳戶。

回到 Azure,然後選取頂端工具列中的設定圖示。 在 [目錄 + 訂用帳戶] 頁面上,確定您已選取感應器上線至適用於 IoT 的 Defender 的訂用帳戶。 然後重複 Azure 中的步驟,下載 password_recovery.zip 檔案,然後再次上傳至感應器。

選取 [下一步]。 系統為感應器產生的密碼便會出現,供您用於所選取的使用者。 請務必記下密碼,因為它不會再次顯示。

再次選取 [下一步] 以使用新密碼登入感應器。

定義失敗的登入次數上限

使用 OT 感應器的 CLI 存取權可定義失敗的登入次數上限,超過此次數後,OT 感應器便不會再讓使用者從相同的 IP 位址登入。

如需詳細資訊,請參閱適用於 IoT 的 Defender CLI 使用者和存取權。

必要條件:此程序僅適用於 cyberx 使用者。

透過 SSH 登入您的 OT 感應器,然後執行:

nano /var/cyberx/components/xsense-web/cyberx_web/settings.py在 settings.py 檔案中,將

"MAX_FAILED_LOGINS"值設定為您想要定義的失敗登入次數上限。 請務必考慮到系統中的並行使用者數目。結束檔案,然後執行

sudo monit restart all以套用變更。

下一步

如需詳細資訊,請參閱稽核使用者活動。

![此螢幕擷取畫面顯示 [網站與感應器] 頁面上的 [復原我的密碼] 選項。](media/manage-users-sensor/recover-my-password.png)