設定受控DevOps集區身分識別

使用者指派的受控識別可讓 Azure 資源向雲端服務進行驗證,例如 Azure 金鑰保存庫,而不需將認證儲存在程式碼中。 這些類型的受控識別會建立為獨立的 Azure 資源,並有自己的生命週期。 單一資源,例如虛擬機,可以利用多個使用者指派的受控識別。 同樣地,單一使用者指派的受控識別可以跨多個資源分享。

建立身分識別,並將其註冊至受控DevOps集區

受控識別必須與 Azure DevOps 組織位於相同的Microsoft Entra 目錄中。

- 在 Azure 入口網站 中檢視目前的目錄

- 檢視 Azure DevOps 組織的目錄。 您可以在 Azure DevOps 入口網站中直接移至此頁面:

https://dev.azure.com/<your-organization>/_settings/organizationAad。

如果兩個目錄不相符,或您的 Azure DevOps 組織未連線到 Microsoft Entra,請遵循將組織連線到 Microsoft Entra ID 中的步驟,並聯機到與 Azure 訂用帳戶相同的目錄。

移至 Azure 入口網站,搜尋受控識別,從可用的選項中選取它,然後選擇 [建立]。 請確定您已登入上一節中指定的租使用者。 如果沒有,您必須切換至具有該租使用者存取權的 Azure 帳戶,或切換 Azure DevOps 組織的租使用者。 您可以在搜尋列中搜尋Microsoft Entra Id,或使用 Azure 入口網站 左上方的入口網站功能表流覽 Microsoft Entra ID 選項,以檢視目前的租使用者標識碼。

![[受控識別建立] 按鈕的螢幕快照。](media/prerequisites/create-identity-button.png?view=azure-devops)

選擇所需的 訂用帳戶、 資源群組、 區域和 名稱,然後選擇 [ 檢閱 + 建立]。

![[建立使用者指派的受控識別] 視窗的螢幕快照。](media/prerequisites/create-identity.png?view=azure-devops)

在確認視窗中,選擇 [建立 ] 以建立身分識別。

移至 Azure 入口網站 中的受控 DevOps 集區,然後選擇 [設定>身分識別]、[新增]。

![[新增身分識別] 按鈕的螢幕快照。](media/configure-identity/add-identity-button.png?view=azure-devops)

選擇您的訂用帳戶,從清單中選擇受控識別,然後選擇 [ 新增]。

![[新增身分識別] 窗格的螢幕快照。](media/configure-identity/add-identity.png?view=azure-devops)

Azure Key Vault 整合

受控DevOps集區可讓您在代理程式布建期間從 Azure 金鑰保存庫 擷取憑證,這表示憑證在執行 Azure DevOps 管線時已存在於計算機上。 若要使用這項功能,請將身分識別新增至您的集區,如上一個範例所示,並將 金鑰保存庫 秘密使用者角色指派給身分識別。

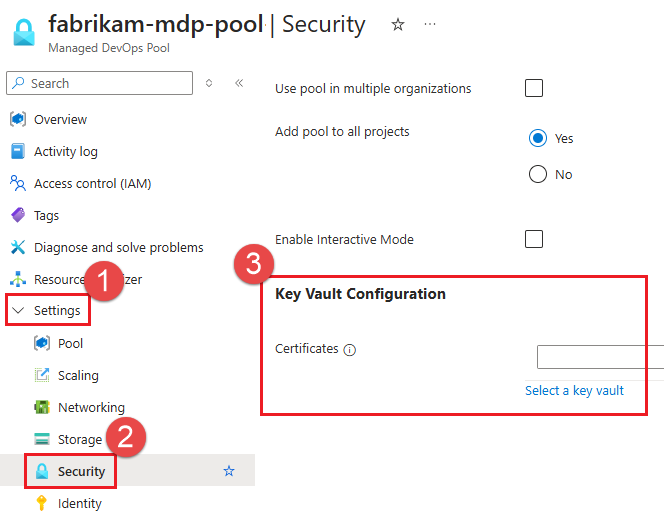

金鑰保存庫整合已設定於設定>安全性。 如需詳細資訊,請參閱設定安全性 - 金鑰保存庫 整合。