變更組織的應用程式連線與安全策略

重要

Azure DevOps 不支援替代認證驗證。 如果您仍在使用替代認證,強烈建議您切換到更安全的驗證方法。

本文說明如何管理組織的安全策略,以決定應用程式如何存取您組織中的服務和資源。 您可以在組織設定中存取大部分的原則。

必要條件

許可權:是專案集合系統管理員群組的成員。 組織擁有者自動成為這個群組的成員。

管理原則

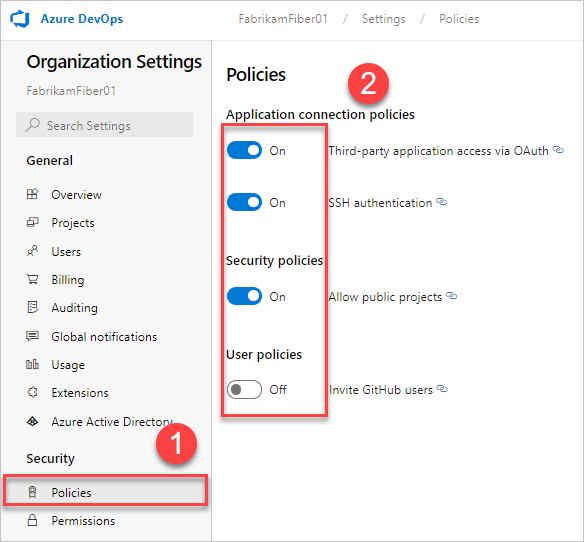

若要變更組織的應用程式連線、安全性和用戶原則,請執行下列步驟。

登入您的組織 (

https://dev.azure.com/{yourorganization})。選取 [

組織設定]。

組織設定]。![[組織設定] 按鈕的螢幕快照,預覽頁面。](../../media/settings/open-admin-settings-vert.png?view=azure-devops)

選取 [ 原則],然後視需要將您的原則切換為 開啟 或 關閉 。

變更應用程式連線原則

為了允許順暢存取您的組織,而不重複提示使用者認證,應用程式通常會使用下列驗證方法:

OAuth:產生令牌以存取 Azure DevOps 的 REST API。 所有 REST API 都接受 OAuth 令牌,使其成為與個人存取令牌 (PAT) 整合的慣用方法。 組織、配置檔和 PAT 管理 API 僅支援 OAuth。 您也可以使用 OAuth 令牌搭配 Microsoft Entra ID ,為組織內的使用者提供安全且順暢的驗證。

SSH:產生加密金鑰以搭配 Linux、macOS 和執行 Git for Windows 的 Windows 使用。 您無法使用 Git 認證管理員 或 PAT 搭配 SSH 進行 HTTPS 驗證。

PAT:產生令牌給:

- 存取特定資源或活動,例如組建或工作專案。

- 需要使用者名稱和密碼作為基本認證且不支援Microsoft帳戶和Microsoft Entra 功能的用戶端,例如多重要素驗證。

- 存取 Azure DevOps 的 REST API。

根據預設,您的組織允許存取所有驗證方法。

您可以停用下列應用程式連線原則來限制 OAuth 和 SSH 金鑰的存取:

- 透過 OAuth進行第三方應用程式存取:啟用 Azure DevOps OAuth 應用程式,以透過 OAuth 存取組織中的資源。 所有新組織預設 會關閉 此原則。 如果您想要存取 Azure DevOps OAuth 應用程式,請啟用此原則以確保這些應用程式可以存取您組織中的資源。 此原則不會影響 Microsoft Entra ID OAuth 應用程式存取。

- SSH 驗證:讓應用程式能夠透過 SSH 連線到組織的 Git 存放庫。

當您拒絕存取驗證方法時,任何應用程式都無法透過該方法存取您的組織。 任何先前具有存取權的應用程式都遇到驗證錯誤,並失去存取權。

若要移除 PAT 的存取權, 請撤銷它們。

變更條件式存取原則

Microsoft Entra ID 可讓租使用者定義哪些使用者可以透過其 條件式存取原則 (CAP) 功能存取Microsoft資源。 租使用者管理員可以設定用戶必須符合才能取得存取權的條件。 例如,用戶必須:

- 成為特定安全組的成員

- 屬於特定位置和/或網路

- 使用特定的作業系統

- 在管理系統中使用已啟用的裝置

視使用者滿足的條件而定,您可以接著要求多重要素驗證、設定進一步檢查以取得存取權,或完全封鎖存取。

Azure DevOps 上的 CAP 支援

當您登入 Microsoft Entra 識別碼支援的組織入口網站時,Microsoft Entra ID 一律會針對租用戶系統管理員設定的任何條件式存取原則 (CAP) 執行驗證。

當您登入並流覽 Microsoft Entra ID 支援的組織之後,Azure DevOps 也可以執行更多 CAP 驗證:

- 如果已啟用「 啟用IP條件式存取原則驗證」 組織原則,我們會檢查Web和非互動式流程上的IP隔離原則,例如非Microsoft用戶端流程,例如搭配 git 作業使用 PAT。

- 也可以針對 PAT 強制執行登入原則。 使用 PAT 進行Microsoft Entra ID 呼叫時,必須遵循任何已設定的登入原則。 例如,如果登入原則要求使用者每隔七天登入一次,您也必須每隔七天登入一次,才能繼續使用 PAT 進行Microsoft Entra ID 要求。

- 如果您不想將任何 CAP 套用至 Azure DevOps,請移除 Azure DevOps 作為 CAP 的資源。 我們不會以組織為基礎,在 Azure DevOps 上強制執行 CAP。

我們只支援 Web 流程上的 MFA 原則。 針對非互動式流程,如果他們不符合條件式存取原則,則不會提示使用者輸入 MFA 並改為遭到封鎖。

以IP為基礎的條件

我們支援 IPv4 和 IPv6 位址的 IP 隔離條件式存取原則(CAP)。 如果您的 IPv6 位址遭到封鎖,請確定租用戶系統管理員已設定 CAP 以允許您的 IPv6 位址。 此外,請考慮在所有 CAP 條件中包含任何預設 IPv6 位址的 IPv4 對應位址。

如果使用者透過不同於用來存取 Azure DevOps 資源的 IP 位址來存取 Microsoft Entra 登入頁面(與 VPN 信道通用),請檢查您的 VPN 組態或網路基礎結構。 請務必在租使用者的 CAP 中包含所有已使用的 IP 位址。