了為 Azure 防火牆進階版部署和設定企業 CA 憑證

Azure 防火牆進階版包含 TLS 檢查功能 (需要憑證驗證鏈結)。 若為實際執行環境部署,則應使用企業 PKI 來產生 Azure 防火牆進階版所用的憑證。 使用本文來建立和管理 Azure 防火牆進階版的中繼 CA 憑證。

如需 Azure 防火牆進階版所用憑證的詳細資訊,請參閱 Azure 防火牆進階版憑證。

必要條件

如果您沒有 Azure 訂用帳戶,請在開始前建立免費帳戶。

若要使用企業 CA 來產生 Azure 防火牆進階版所用的憑證,則須具有下列資源:

- Active Directory 樹系

- 已啟用網頁註冊的 Active Directory 認證服務根 CA

- 具有進階層防火牆原則的 Azure 防火牆進階版

- Azure Key Vault

- 具備金鑰保存庫存取原則所定義憑證和秘密讀取權限的受控識別

建立新的從屬證書範本

執行

certtmpl.msc以開啟證書範本主控台。在控制台中尋找從屬證書頒發機構單位範本。

以滑鼠右鍵按兩下 [次級證書頒發機構單位 ] 範本,然後選取 [ 複製範本]。

在 [ 新增範本 的屬性] 視窗中,移至 [兼容性] 索引 標籤,並設定適當的相容性設定,或將其保留為預設值。

移至 [ 一般] 索引標籤,設定 [範本顯示名稱 ](例如:

My Subordinate CA),並視需要調整有效期間。 或者,選取 [ Active Directory 中的發佈憑證] 複選框。在 [設定] 索引標籤中,確定必要的使用者和群組具有讀取和

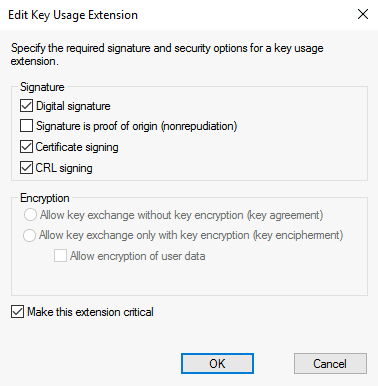

enroll許可權。流覽至 [ 擴充功能] 索引標籤,選取 [金鑰使用方式],然後選取 [ 編輯]。

- 確定 已選取 [數字簽名]、 [憑證簽署] 和 [CRL 簽署 ] 複選框。

- 選取 [ 將此擴充功能設為重大 ] 複選框,然後選取 [ 確定]。

選取 [ 確定 ] 以儲存新的證書範本。

請確定已啟用新的範本,以便用來發行憑證。

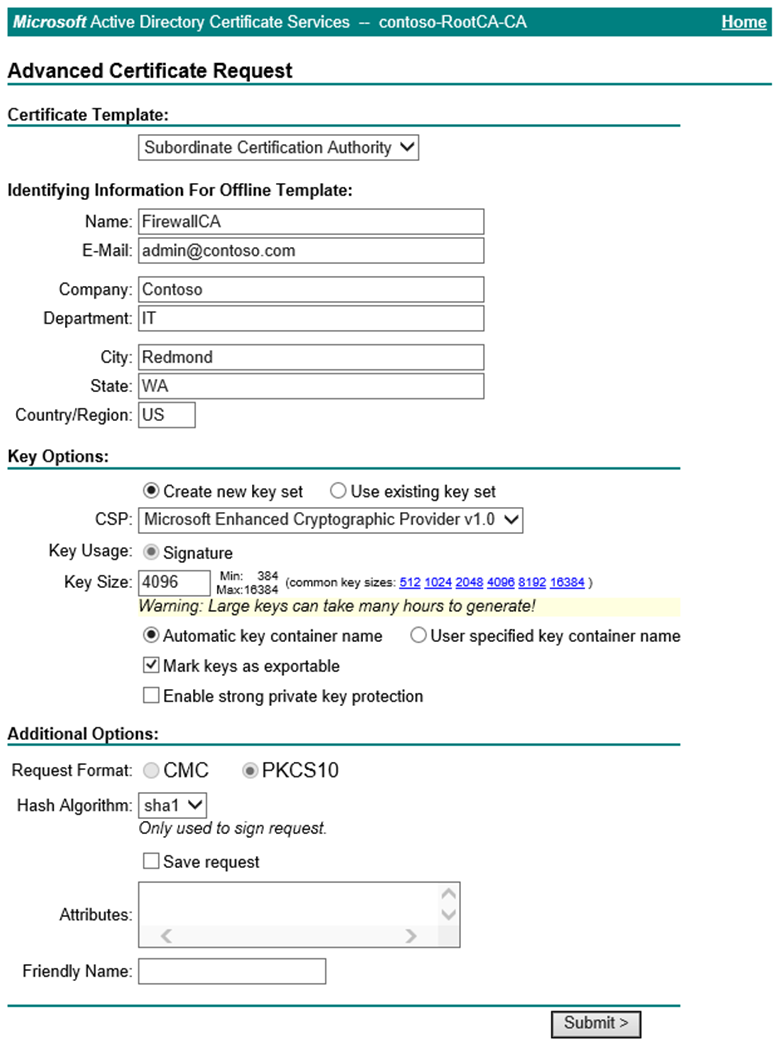

要求和匯出憑證

- 存取根 CA 上的網頁註冊站台,通常為

https://<servername>/certsrv,並選取 [要求憑證]。 - 選取 [進階憑證要求]。

- 選取 [建立要求並提交至此 CA]。

- 使用上一節中建立的次級證書頒發機構單位範本填寫表單。

- 提交要求並安裝憑證。

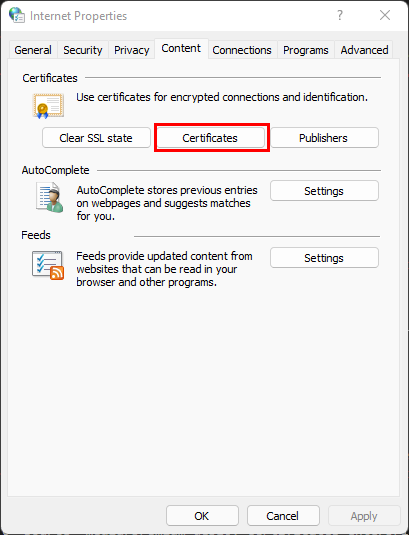

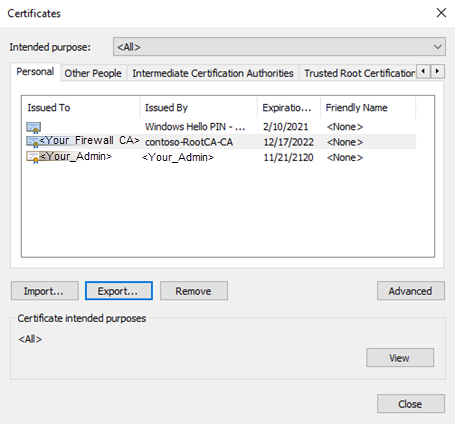

- 假設此要求是使用 Internet Explorer 從 Windows Server 提出,請開啟 [網際網路選項]。

- 瀏覽至 [內容] 索引標籤,並選取 [憑證]。

- 選取剛簽發的憑證,並選取 [匯出]。

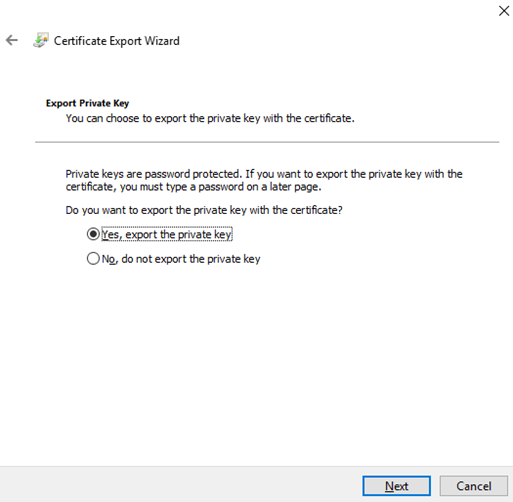

- 選取 [下一步] 啟動精靈。 選取 [是,匯出私密金鑰],並選取 [下一步]。

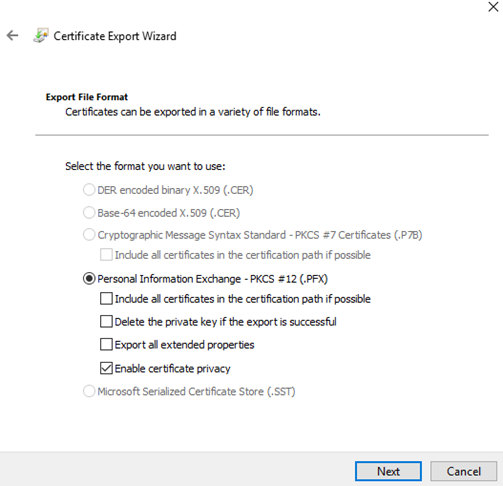

- 依預設,系統會選取 .pfx 檔案格式。 取消選取 [如果可能的話,包含憑證路徑中的所有憑證]。 若匯出整個憑證鏈結,Azure 防火牆匯入程式將會失敗。

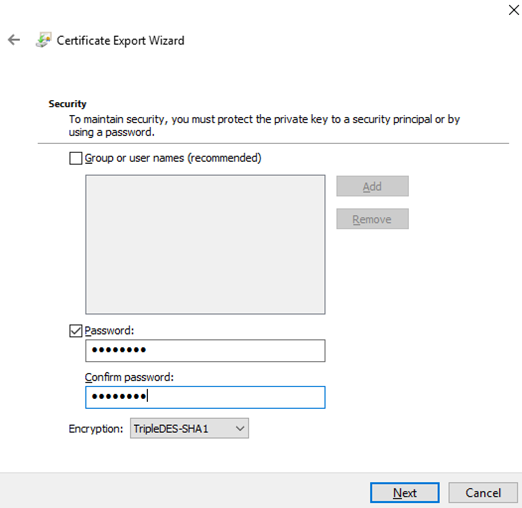

- 指派並確認密碼以保護金鑰,接著選取 [下一步]。

- 選擇檔案名稱和匯出位置,並選取 [下一步]。

- 選取 [完成],並將匯出的憑證移至安全位置。

將憑證新增至防火牆原則

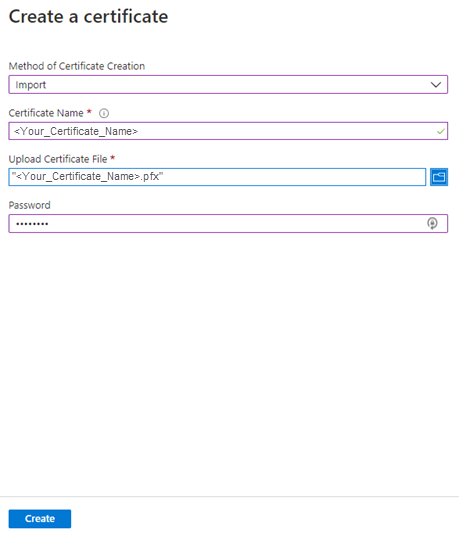

- 在 Azure 入口網站中,瀏覽至金鑰保存庫的 [憑證] 頁面,並選取 [產生/匯入]。

- 選取 [匯入] 作為建立方法、命名憑證、選取匯出的 .pfx 檔案、輸入密碼,接著選取 [建立]。

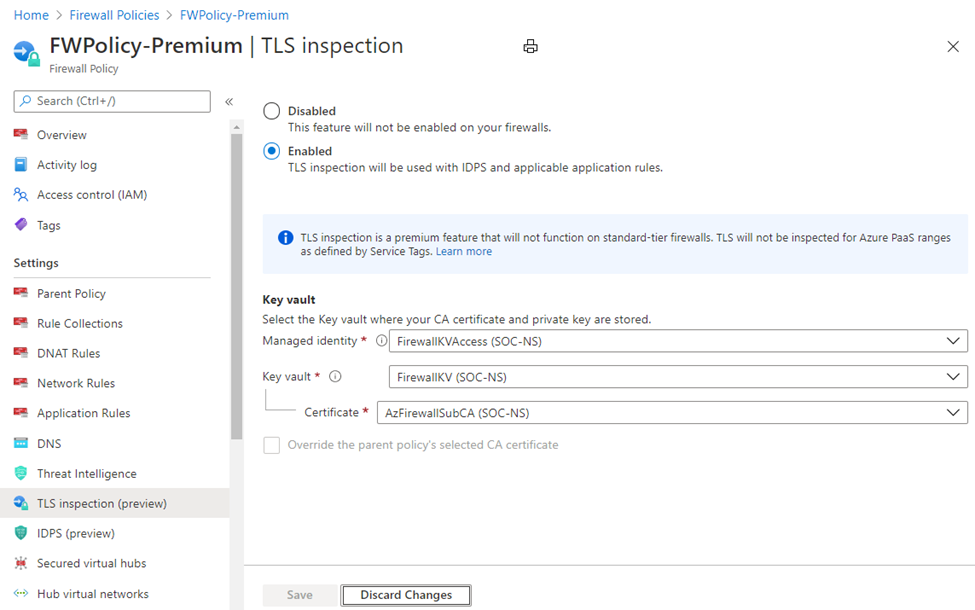

- 瀏覽至防火牆原則的 [TLS 檢查] 頁面,並選取您的受控識別、金鑰保存庫和憑證。

- 選取儲存。

驗證 TLS 檢查

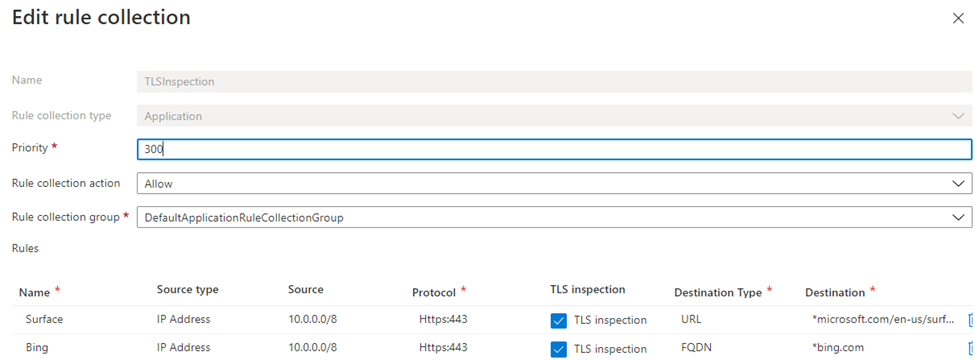

- 使用 TLS 檢查建立應用程式規則,以檢查所選的目的地 URL 或 FQDN。 例如:

*bing.com。

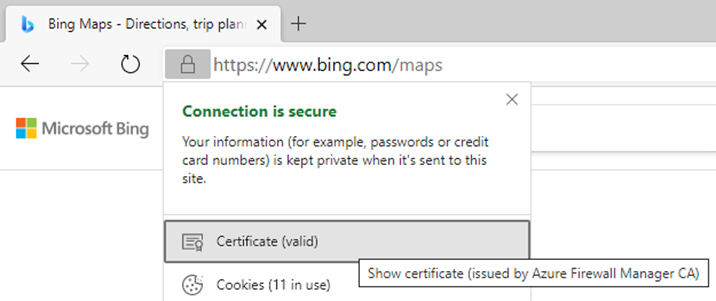

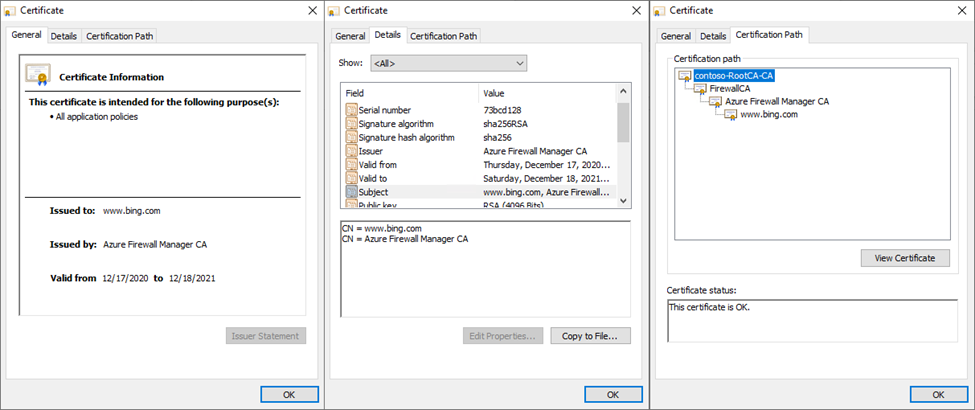

- 從規則「來源」範圍內已加入網域的電腦,瀏覽至您的目的地,並在瀏覽器中選取網址列旁的鎖定符號。 憑證應顯示由您的企業 CA 簽發,而不是公用 CA。

- 顯示憑證,以顯示更多詳細資料 (含憑證路徑)。

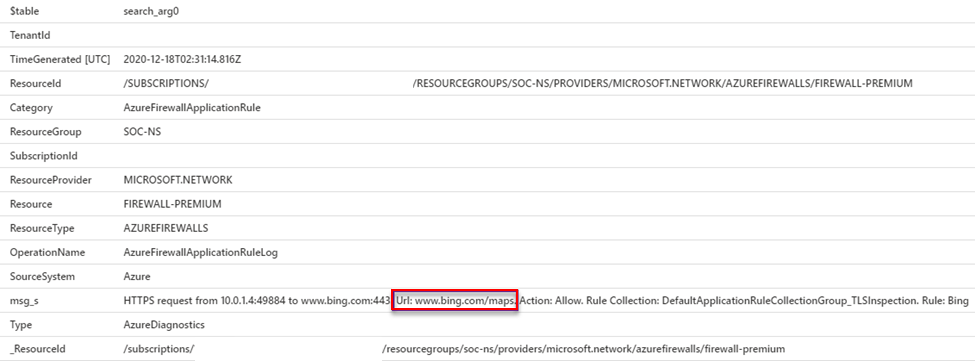

- 在 Log Analytics 中執行下列 KQL 查詢,傳回已受 TLS 檢查的所有要求:

結果顯示已檢查流量的完整 URL:AzureDiagnostics | where ResourceType == "AZUREFIREWALLS" | where Category == "AzureFirewallApplicationRule" | where msg_s contains "Url:" | sort by TimeGenerated desc