流量分析概觀

流量分析是雲端解決方案,可對您雲端網路中的使用者與應用程式活動提供可見度。 具體而言,流量分析可以分析 Azure 網路監看員流量記錄,讓您深入解析 Azure 雲端中的流量。 使用流量分析,您可以:

將 Azure 訂用帳戶上的網路活動視覺化。

識別作用點。

使用下列元件的相關資訊來識別威脅,保護您的網路:

- 開啟連接埠

- 嘗試存取網際網路的應用程式

- 連線到 Rogue 網路的虛擬機器 (VM)

透過了解跨 Azure 區域和網際網路的流量流程模式,以針對效能和容量最佳化網路部署。

找出可能導致網路中連線失敗的網路設定錯誤。

為何要使用流量分析?

要保有穩固的安全性、合規性和效能,監視、管理及了解您本身的網路,是很重要的。 了解您本身的環境,是保護和最佳化環境的第一要務。 您通常需要知道網路的目前狀態,包括下列資訊:

- 誰正在連線到網路?

- 從何處連線?

- 哪些連接埠會開放至網際網路?

- 預期的網路行為為何?

- 是否有任何不規則的網路行為?

- 流量是否突然增加?

雲端網路與內部部署企業網路不同。 在內部部署網路中,路由器和交換器支援 NetFlow 和其他對等通訊協定。 您可以使用這些裝置,在 IP 網路流量進入或退出網路介面時收集資料。 藉由分析流量資料,您將可建立網路流量和規模的分析。

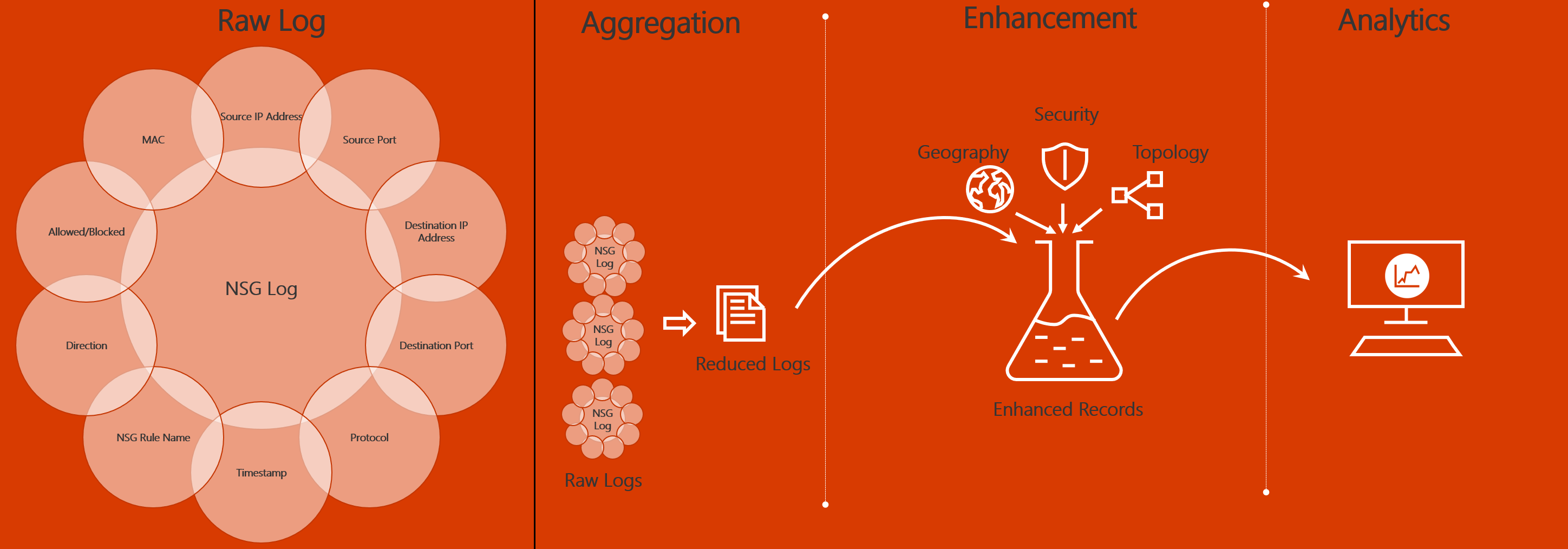

使用 Azure 虛擬網路時,流量記錄會收集有關該網路的資料。 這些記錄提供透過網路安全性群組或虛擬網路輸入和輸出 IP 流量的資訊。 流量分析會分析原始流量記錄,將記錄資料與安全性、拓撲和地理位置的情報結合。 接著,流量分析可讓您深入了解環境中的流量。

流量分析提供下列資訊:

- 通訊量最多的主機

- 通訊量最多的應用程式通訊協定

- 交談量最多的主機配對

- 允許和封鎖的流量

- 輸入和輸出的流量

- 開啟網際網路連接埠

- 封鎖量最多的規則

- 每個 Azure 資料中心、虛擬網路、子網路或 Rogue 網路流量分佈

主要元件

若要使用流量分析,您需要下列元件:

網路監看員:一項區域性服務,您可以用來監視與診斷 Azure 中的網路案例層級情況。 您可以使用網路監看員來開啟和關閉網路安全性群組流量記錄。 如需詳細資訊,請參閱什麼是 Azure 網路監看員?

Log Analytics:您用來處理 Azure 監視器記錄資料的 Azure 入口網站工具。 Azure 監視器記錄是一項 Azure 服務,會收集監視資料並將其儲存在中央存放庫中。 此資料可能包含事件、效能資料,或透過 Azure API 提供的自訂資料。 收集資料之後,即可將其用於警示、分析和匯出。 網路效能監視器和流量分析等監視應用程式皆是使用 Azure 監視器記錄作為基礎。 如需詳細資訊,請參閱 Azure 監視器記錄。 Log Analytics 提供在記錄上編輯和執行查詢的方法。 您也可以使用此工具來分析查詢結果。 如需詳細資訊,請參閱 Azure 監視器中的 Log Analytics 概觀。

Log Analytics 工作區:儲存與 Azure 帳戶相關的 Azure 監視器記錄資料的環境。 如需 Log Analytics 工作區的詳細資訊,請參閱 Log Analytics 工作區概觀。

此外,如果您使用流量分析來分析網路安全性群組流量記錄,您需要已啟用流量記錄的網路安全性群組,或是如果您使用流量分析來分析虛擬網路流量記錄,則您需要已啟用流量記錄的虛擬網路:

網路安全性群組 (NSG):其中包含安全性規則清單的資源,針對已連線至 Azure 虛擬網路的資源,允許或拒絕該資源的輸入或輸出流量。 網路安全性群組可與子網路、(Resource Manager) 連接至 VM 的網路介面 (NIC) 或 (傳統) 個別 VM 建立關聯。 如需詳細資訊,請參閱網路安全性群組概觀。

網路安全性群組流量記錄:記錄通過網路安全性群組的輸入和輸出 IP 流量的相關資訊。 網路安全性群組流量記錄是以 JSON 格式寫入,並且包含:

- 每個規則的輸出和輸入流量。

- 套用流量的 NIC。

- 流量的資訊,例如來源和目的地 IP 位址、來源和目的地連接埠,以及通訊協定。

- 流量的狀態,例如允許或拒絕。

如需網路安全性群組流量記錄的詳細資訊,請參閱網路安全性群組流量記錄概觀。

虛擬網路 (VNet):可讓許多類型的 Azure 資源安全地與彼此、網際網路和內部部署網路進行通訊的資源。 如需詳細資訊,請參閱虛擬網路概觀。

虛擬網路流量記錄:記錄通過虛擬網路的輸入和輸出 IP 流量的相關資訊。 虛擬網路流量記錄是以 JSON 格式寫入,並且包含:

- 輸出和輸入流量。

- 流量的資訊,例如來源和目的地 IP 位址、來源和目的地連接埠,以及通訊協定。

- 流量的狀態,例如允許或拒絕。

如需虛擬網路流量記錄的詳細資訊,請參閱虛擬網路流量記錄概觀。

注意

如需網路安全組流量記錄與虛擬網路流量記錄之間差異的相關資訊,請參閱網路安全性群組流量記錄與虛擬網路流量記錄的比較。

流量分析的運作方式

流量分析檢查原始流量記錄。 然後,會藉由彙總具有通用來源 IP 位址、目的地 IP 位址、目的地連接埠和通訊協定的流量來減少記錄磁碟區。

範例可能牽涉 IP 位址 10.10.10.10 的主機 1 和 IP 位址 10.10.20.10 的主機 2。 假設這兩部主機在一小時的期間通訊 100 次。 在此案例中,原始流量記錄有 100 個項目。 如果這些主機針對這 100 個互動都在連接埠 80 上使用 HTTP 通訊協定,則縮減的記錄只有一個項目。 該項目指出主機 1 和主機 2 在連接埠 80 上使用 HTTP 通訊協定,在一小時的期間通訊 100 次。

縮減記錄會增列地理位置、安全性與拓撲資訊,然後儲存在 Log Analytics 工作區中。 下圖顯示資料流程:

必要條件

流量分析需要下列必要條件:

已啟用網路監看員的訂用帳戶。 如需詳細資訊,請參閱啟用或停用 Azure 網路監看員。

針對您要監視的網路安全性群組啟用網路安全性群組流量記錄,或針對您要監視的虛擬網路啟用虛擬網路流量記錄。 如需詳細資訊,請參閱建立網路安全性群組流量記錄或建立虛擬網路流量記錄。

具有讀取和寫入存取權的 Azure Log Analytics 工作區。 如需詳細資訊,請參閱建立 Log Analytics 工作區。

下列其中一個 Azure 內建角色必須指派給您的帳戶:

部署模型 角色 Resource Manager 擁有者 參與者 網路參與者 1 和監視參與者 2 如果未將上述任何內建角色指派給您的帳戶,請將自訂角色指派給您的帳戶。 自訂角色應該在訂用帳戶層級支援下列動作:

Microsoft.Network/applicationGateways/readMicrosoft.Network/connections/readMicrosoft.Network/loadBalancers/readMicrosoft.Network/localNetworkGateways/readMicrosoft.Network/networkInterfaces/readMicrosoft.Network/networkSecurityGroups/readMicrosoft.Network/publicIPAddresses/readMicrosoft.Network/routeTables/readMicrosoft.Network/virtualNetworkGateways/readMicrosoft.Network/virtualNetworks/readMicrosoft.Network/expressRouteCircuits/readMicrosoft.OperationalInsights/workspaces/read1Microsoft.OperationalInsights/workspaces/sharedkeys/action1Microsoft.Insights/dataCollectionRules/read2Microsoft.Insights/dataCollectionRules/write2Microsoft.Insights/dataCollectionRules/delete2Microsoft.Insights/dataCollectionEndpoints/read2Microsoft.Insights/dataCollectionEndpoints/write2Microsoft.Insights/dataCollectionEndpoints/delete2

1 網路參與者未涵蓋

Microsoft.OperationalInsights/workspaces/*動作。2 只有在使用流量分析來分析虛擬網路流量記錄時才需要。 如需詳細資訊,請參閱 Azure 監視器中的資料收集規則和 Azure 監視器中的資料收集端點。

若要了解如何檢查指派給訂用帳戶中使用者的角色,請參閱使用 Azure 入口網站列出 Azure 角色指派。 如果您無法看見角色指派,請連絡個別的訂用帳戶管理員。

警告

資料收集規則和資料收集端點資源由流量分析建立和管理。 如果您對這些資源執行任何作業,流量分析可能無法如預期般運作。

定價

如需定價詳細資料,請參閱網路監看員定價和 Azure 監視器定價。

流量分析 (FAQ)

若要取得流量分析最常見問題集的解答,請參閱流量分析 FAQ。

相關內容

- 若要了解如何使用流量分析,請參閱使用方式情節。

- 若要了解流量分析的結構描述和處理詳細資料,請參閱流量分析中的結構描述和資料彙總。