使用 Microsoft Sentinel 中的使用者與實體行為分析 (UEBA) 進行進階威脅偵測

注意

如需美國政府雲端中功能可用性的相關資訊,請參閱美國政府客戶的雲端功能可用性中的 Microsoft Sentinel 資料表。

識別組織內部的威脅及其潛在影響 — 無論是遭入侵的實體還是惡意內部人員 — 一直是耗時且耗用大量人力的流程。 過濾警示、連接點並主動搜捕,全都造成耗費了大量時間與精力,但回報卻很少,並造成複雜的威脅直接規避探索的可能性。 特別是難以捉摸的威脅 (如零時差、目標與進階持續性威脅),對您的組織而言可能是最危險的狀況,使得要偵測到這些威脅變得更為重要。

Microsoft Sentinel 的 UEBA 功能可消除分析師的繁雜工作負載,以及其工作的不確定性,並提供高逼真度、可採取動作的情報,以便分析師專注於調查和補救。

重要

Microsoft Sentinel 在 Microsoft Defender 入口網站中,Microsoft的統一安全性作業平臺中正式推出。 如需預覽,Microsoft Sentinel 可在 Defender 入口網站中取得,而不需要 Microsoft Defender 全面偵測回應 或 E5 授權。 如需詳細資訊,請參閱 Microsoft Defender 入口網站中的 Microsoft Sentinel。

UEBA 的所有優點都可在 Microsoft Defender 入口網站中使用。

什麼是使用者與實體行為分析 (UEBA)?

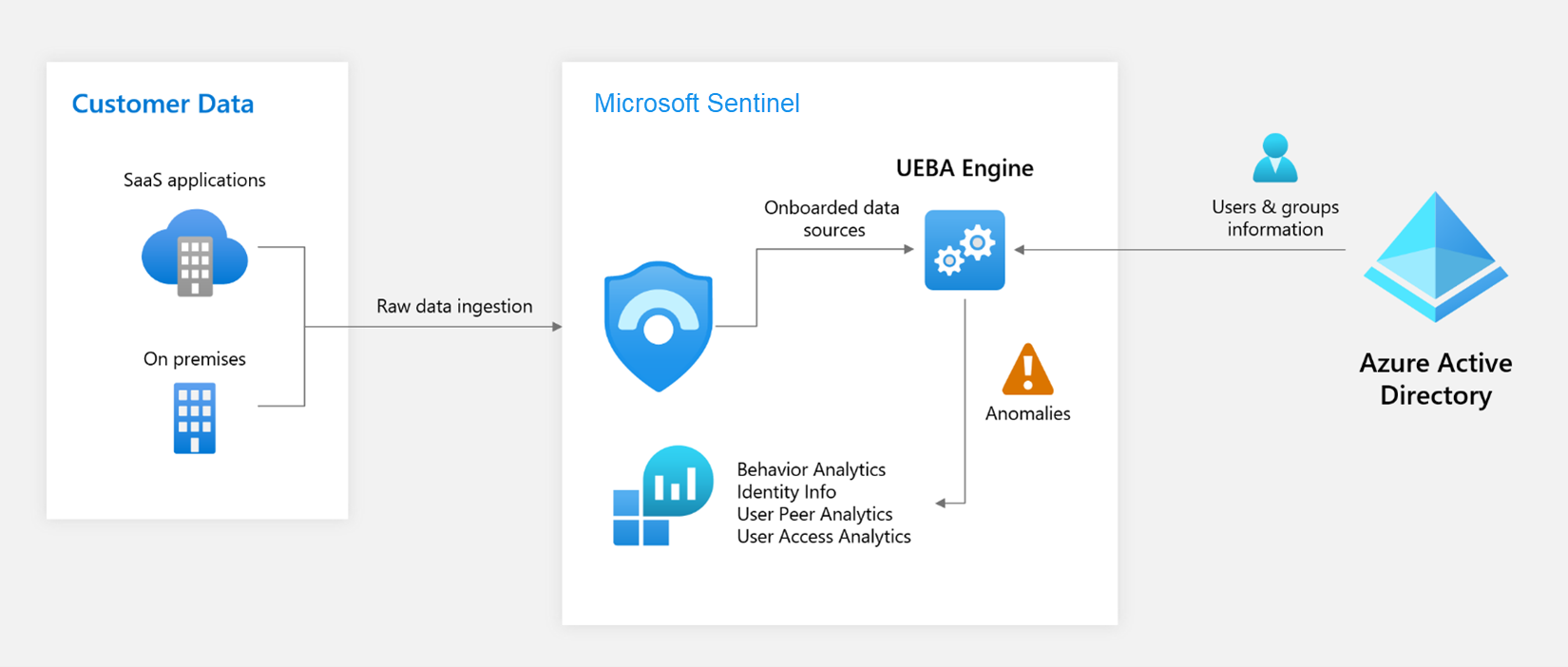

當 Microsoft Sentinel 從其所有連接的資料來源收集記錄和警示時,就會加以分析,並跨時間和對等群組層級建立組織實體 (例如使用者、主機、IP 位址和應用程式) 的基準行為設定檔。 使用各種技術與機器學習功能,Microsoft Sentinel 可以識別異常活動,並協助您判斷資產是否遭盜用。 不僅如此,還可以找出特定資產的相對敏感度、識別資產的對等群組,並評估任何給定遭入侵資產的潛在影響 (其「影響半徑」)。 有了此資訊,您就可以有效地設定調查和事件處理的優先順序。

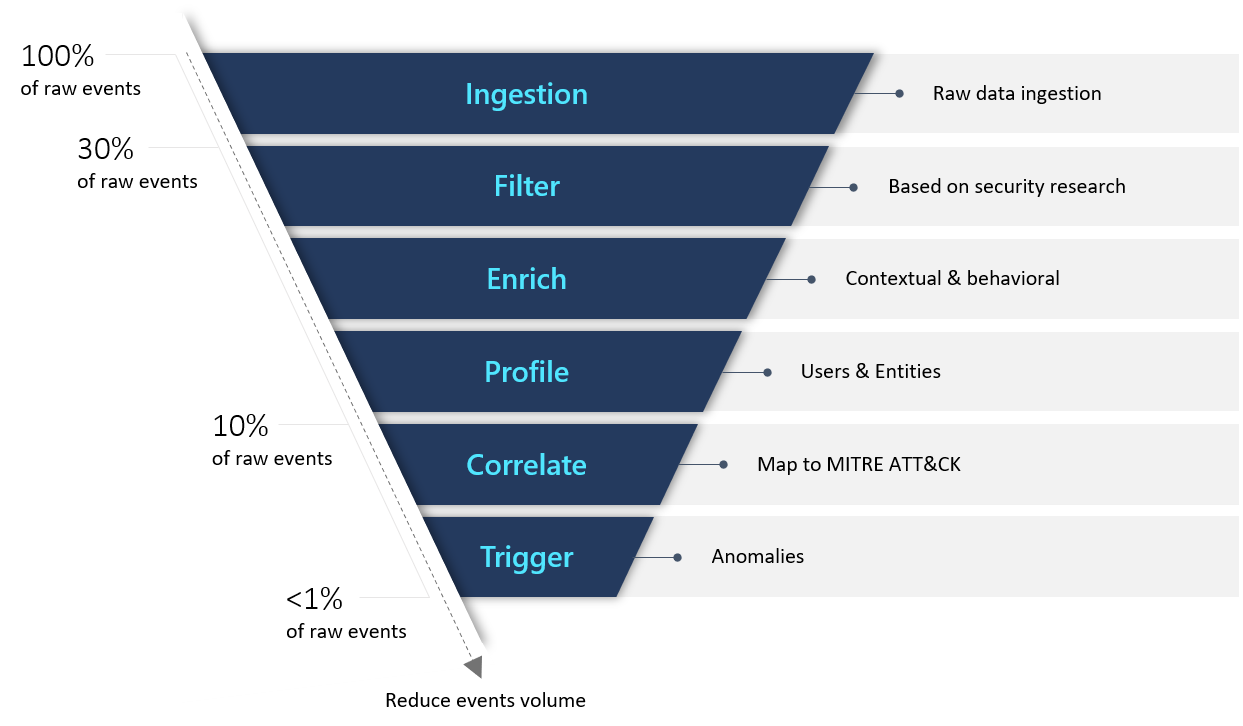

UEBA 分析架構

安全性導向分析

Microsoft Sentinel 受到 UEBA 解決方案的範例啟發,根據三個參考框架,提供「Outside-In」方法:

使用案例:根據與策略、技術及子技術其 MITRE ATT&CK 架構一致的安全性搜尋,設定相關攻擊媒介與案例的優先順序,將各種實體做為受害者、犯罪者或樞紐點放入終止鏈結中;Microsoft Sentinel 特別著重於每個資料來源可提供最有價值的記錄。

資料來源:雖然最重要的是支援 Azure 資料來源,但是 Microsoft Sentinel 會體貼地選取協力廠商資料來源,以提供符合我們威脅案例的資料。

分析:使用各種機器學習 (ML) 演算法,Microsoft Sentinel 會識別異常活動,並以內容豐富的形式清楚且簡潔地呈現證據,其中一些範例如下所示。

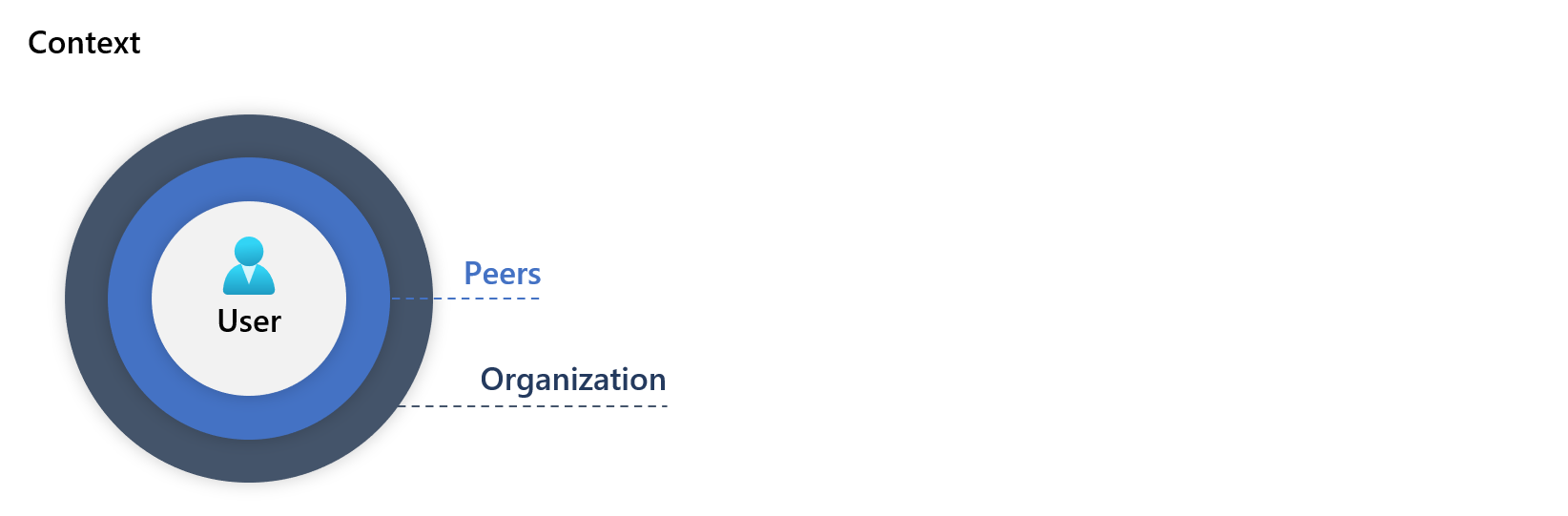

Microsoft Sentinel 提供的成品可協助您的安全性分析師清楚了解內容中的異常活動,以及與使用者的基準設定檔比較。 使用者 (或主機或位址) 所執行的動作會經過內容評估,其中的 "true" 結果會指出已識別的異常:

- 跨地理位置、裝置和環境。

- 跨時間和頻率層級 (相較於使用者自己的歷程記錄)。

- 相較於對等的行為。

- 相較於組織的行為。

Microsoft Sentinel 用來建置其使用者設定檔的使用者實體資訊會來自 Microsoft Entra ID (和/或您內部部署的 Active Directory (現在為預覽版))。 您啟用 UEBA 時,其會將 Microsoft Entra ID 與 Microsoft Sentinel 同步,並將資訊儲存在內部資料庫中,您可以透過 IdentityInfo 資料表看到此資料庫。

- 在 Azure 入口網站的 Microsoft Sentinel 中,您可以在 [記錄] 頁面上查詢 Log Analytics 中的 IdentityInfo 資料表。

- 在 Defender 入口網站中,您會在進階搜捕中查詢此資料表。

在現在的預覽版中,您也可以使用適用於身分識別的 Microsoft Defender 來同步內部部署的 Active Directory 使用者實體資訊。

請參閱在 Microsoft Sentinel 中啟用使用者和實體行為分析 (UEBA),以了解如何啟用 UEBA 和同步使用者身分識別。

評分

每個活動都會以「調查優先順序分數」進行評分,其根據使用者及其同儕的行為學習,判斷特定使用者執行特定活動的可能性。 被識別為最異常的活動會獲得最高的分數 (0-10 的分數)。

如需運作方式的範例,請參閱如何在 Microsoft Defender for Cloud Apps (英文) 中使用行為分析。

深入了解 Microsoft Sentinel 中的實體,並查看支援實體與識別碼的完整清單。

實體頁面

現在,您可以在 Microsoft Sentinel 中的實體頁面找到實體頁面的相關資訊。

查詢行為分析資料

使用 KQL,我們可以查詢行為分析資料表。

例如,若我們想要尋找無法登入 Azure 資源 (這是使用者第一次嘗試從指定國家/地區連線的位置,使用者的同儕也不常用來自該國家/地區的連線) 的全部使用者案例,可以使用下列查詢:

BehaviorAnalytics

| where ActivityType == "FailedLogOn"

| where ActivityInsights.FirstTimeUserConnectedFromCountry == True

| where ActivityInsights.CountryUncommonlyConnectedFromAmongPeers == True

- 在 Azure 入口網站的 Microsoft Sentinel 中,您會在 Log Analytics 的 [記錄] 頁面上查詢 BehaviorAnalytics 資料表。

- 在 Defender 入口網站中,您會在進階搜捕中查詢此資料表。

使用者同儕中繼資料 - 資料表與筆記本

使用者同儕的中繼資料提供威脅偵測、調查事件,以及搜捕潛在威脅中的重要內容。 安全性分析師可以觀察使用者同儕的一般活動,以便在與其同儕活動比較時,判斷使用者的活動是否不尋常。

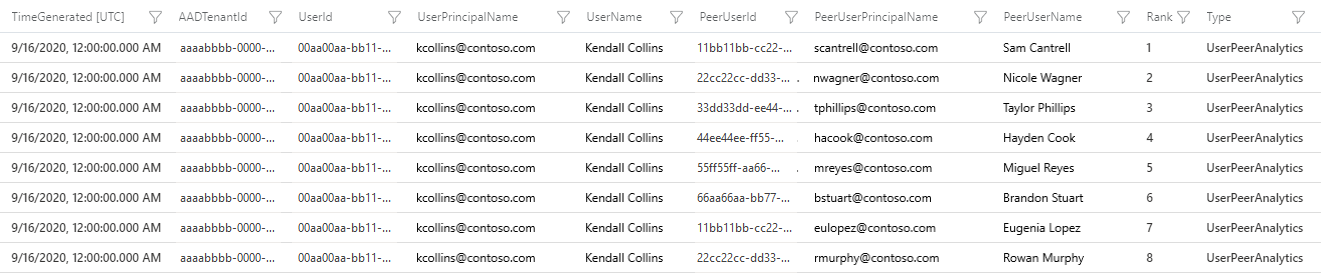

Microsoft Sentinel 會根據使用者的 Microsoft Entra 安全性群組成員資格、郵寄清單等來計算並排名使用者的同儕,並將排名 1-20 的同儕儲存於 UserPeerAnalytics 資料表中。 以下螢幕擷取畫面顯示 UserPeerAnalytics 資料表的結構描述,並顯示使用者 Kendall Collins 的前八位同儕。 Microsoft Sentinel 會使用「詞彙頻率-反向文件頻率」(TF-IDF) 演算法來將計算排名的加權標準化:群組愈小,權數就愈高。

您可以使用 Microsoft Sentinel GitHub 存放庫中提供的 Jupyter Notebook,將使用者同儕中繼資料視覺化。 如需如何使用筆記本的詳細指示,請參閱指引分析 - 使用者安全性中繼資料 (英文) 筆記本。

注意

UserAccessAnalytics 資料表已被取代。

搜捕查詢與探索查詢

Microsoft Sentinel 提供一組現成的搜捕查詢、探索查詢,以及以 BehaviorAnalytics 資料表為基礎的使用者與實體行為分析活頁簿。 這些工具呈現擴充的資料,著重於指出異常行為的特定使用案例。

如需詳細資訊,請參閱

當淘汰舊版防禦工具時,組織可能會有此類龐大且不穩定的數位資產變得無法管理,無法全面了解其環境可能面臨的風險與態勢。 依賴大量回應性工作 (例如分析與規則) 可讓不良執行者了解如何規避這些工作。 這是 UEBA 所扮演的位置,其方式是提供風險評分方法與演算法,以找出真正發生的狀況。

下一步

在此文件中,您已了解 Microsoft Sentinel 的實體行為分析功能。 如需實作的實用指導,以及使用您取得的見解,請參閱下列文章:

- 在 Microsoft Sentinel 中啟用實體行為分析。

- 請參閱 UEBA 引擎偵測到的異常清單。

- 使用 UEBA 資料調查事件。

- 搜捕安全性威脅。

如需詳細資訊,另請參閱 Microsoft Sentinel UEBA 參考。