將 Azure Resource Manager 鎖定套用至儲存體帳戶。

Microsoft 建議使用 Azure Resource Manager 鎖定鎖定您的所有儲存體帳戶,以防止意外或惡意地刪除儲存體帳戶。 有兩種類型的 Azure Resource Manager 資源鎖定:

- CannotDelete 鎖定可防止使用者刪除儲存體帳戶,但允許讀取和修改其設定。

- ReadOnly 鎖定可防止使用者刪除儲存體帳戶或修改其設定,但允許讀取設定。

如需 Azure Resource Manager 鎖定的詳細資訊,請參閱鎖定資源以防止變更。

警告

鎖定儲存體帳戶並不會保護該帳戶內的容器或 Blob 不遭到刪除或覆寫。 如需有關如何保護 Blob 資料的詳細資訊,請參閱資料保護概觀。

設定 Azure Resource Manager 鎖定

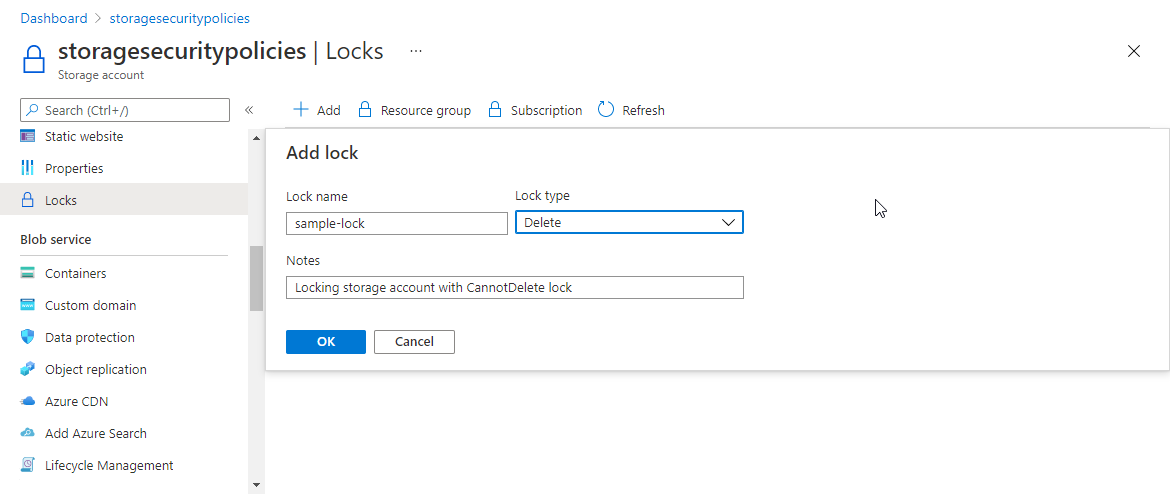

若要使用 Azure 入口網站設定儲存體帳戶的鎖定,請遵循下列步驟:

瀏覽至您的儲存體帳戶。

在 [設定] 區段之下,選取 [鎖定]。

選取 [新增]。

提供資源鎖定的名稱,並指定鎖定的類型。 如有需要,請新增有關鎖定的附注。

當 ReadOnly 鎖定生效時授權資料作業

將 ReadOnly 鎖定套用至儲存體帳戶時,會封鎖該儲存體帳戶的清單金鑰操作。 List Keys 是一個 HTTPS POST 作業,在帳戶設定了 ReadOnly 鎖定時,所有 POST 作業都無法執行。 列出金鑰作業會傳回帳戶存取金鑰,然後用來讀取和寫入儲存體帳戶中的任何資料。

如果用戶端在將鎖定套用至儲存體帳戶時擁有帳戶存取金鑰,則該用戶端可以繼續使用這些金鑰來存取資料。 不過,沒有金鑰存取權的用戶端將需要使用 Microsoft Entra 認證來存取儲存體帳戶中的 Blob 或佇列資料。

如果套用的是 ReadOnly 鎖定,且先前已使用帳戶存取金鑰存取入口網站中的 Blob 或佇列資料,則 Azure 入口網站的使用者可能會受到影響。 套用鎖定之後,入口網站使用者將需要使用 Microsoft Entra 認證來存取入口網站中的 Blob 或佇列資料。 若要這樣做,使用者必須至少指派兩個 RBAC 角色:Azure Resource Manager 的讀取者角色,以及其中一個 Azure 儲存體資料存取角色。 如需詳細資訊,請參閱下列其中一篇文章:

Azure 檔案儲存體或資料表服務中的資料可能會無法存取至先前以帳戶金鑰存取該用戶端的用戶端。 最佳做法是,如果您必須將 ReadOnly 鎖定套用至儲存體帳戶,請將您的 Azure 檔案儲存體和資料表服務工作負載移至未以 ReadOnly 鎖定鎖定的儲存體帳戶。