在 Azure 檔案儲存體上啟用 Microsoft Entra Domain Services 驗證

Azure 檔案儲存體支援透過下列三種方法,使用 Kerberos 驗證通訊協定透過伺服器訊息區 (SMB),針對 Windows 檔案共用進行以身分識別為基礎的驗證:

- 內部部署 Active Directory Domain Services (AD DS)

- Microsoft Entra 網域服務

- 適用於混合式使用者身分識別的 Microsoft Entra Kerberos

本文著重於啟用 Microsoft Entra Domain Services(先前稱為 Azure Active Directory 網域服務),以使用 Azure 檔案共用進行身分識別型驗證。 在這種驗證案例中,Microsoft Entra 認證和 Microsoft Entra Domain Services 認證相同,而且可以互換使用。

強烈建議您檢閱 [運作方式] 區段 ,為您的記憶體帳戶選取正確的 AD 來源。 根據您選擇的 AD 來源而定,設定會有所不同。

如果您不熟悉 Azure 檔案儲存體,建議您在閱讀文章之前先閱讀我們的計劃指南。

注意

Azure 檔案儲存體支援以 RC4-HMAC 和 AES-256 加密的 Microsoft Entra Domain Services 進行 Kerberos 驗證。 建議您使用 AES-256。

Azure 檔案儲存體支援向 Microsoft Entra Domain Services 進行驗證,同時與 Microsoft Entra ID 進行完整或部分 (部分範圍) 的同步。 針對進行有限範圍同步的環境,系統管理員應該注意,Azure 檔案儲存體只會接受已同步處理之主體所授與的 Azure RBAC 角色指派。 如果授予身份識別的角色指派未從 Microsoft Entra ID 同步至 Microsoft Entra Domain Services,則 Azure 檔案儲存體服務會忽略這些角色指派。

適用於

| 檔案共用類型 | SMB | NFS |

|---|---|---|

| 標準檔案共用 (GPv2)、LRS/ZRS | ||

| 標準檔案共用 (GPv2)、GRS/GZRS | ||

| 進階檔案共用 (FileStorage)、LRS/ZRS |

必要條件

為 Azure 檔案共用啟用透過 SMB 進行 Microsoft Entra Domain Services 驗證之前,請確定您已完成下列必要條件:

選取或建立 Microsoft Entra 租用戶。

您可以使用新的或現有的租用戶。 租用戶和您想要存取的檔案共用必須與相同的訂用帳戶相關聯。

若要建立新的 Microsoft Entra 租用戶,您可以新增 Microsoft Entra 租用戶和 Microsoft Entra 訂用帳戶。 如果您有現有的 Microsoft Entra 租用戶,但想要建立新的租用戶與 Azure 檔案共用搭配使用,請參閱建立 Microsoft Entra 租用戶。

在 Microsoft Entra 租用戶上啟用 Microsoft Entra Domain Services。

若要支援使用 Microsoft Entra 認證進行驗證,您必須為 Microsoft Entra 租用戶啟用 Microsoft Entra Domain Services。 如果您不是 Microsoft Entra 租用戶的系統管理員,請連絡系統管理員,並遵循使用 Azure 入口網站啟用 Microsoft Entra Domain Services 的逐步指引。

通常需要大約 15 分鐘才能完成 Microsoft Entra Domain Services 部署。 請先確認 Microsoft Entra Domain Services 的健全狀態顯示執行中,並已啟用密碼雜湊同步,才能繼續進行下一個步驟。

加入網域的 Azure VM 具有 Microsoft Entra Domain Services。

若要使用 Microsoft Entra 認證從 VM 中存取 Azure 檔案共用,您的 VM 必須已通過網域加入 Microsoft Entra Domain Services。 如需如何將 VM 加入網域的詳細資訊,請參閱將 Windows Server 虛擬機加入受控網域。 只有在 Windows 7 或 Windows Server 2008 R2 以上的 OS 版本上執行的 Azure VM 才支援透過 SMB 使用 Azure 檔案共用的 Microsoft Entra Domain Services 驗證。

注意

如果 VM 未加入網域,則僅當 VM 對 Microsoft Entra Domain Services 的網域控制站未受限制網路連線時,VM 才能只能使用 Microsoft Entra Domain Services 驗證來存取 Azure 檔案共用。 這通常需要站對站或點對站 VPN。

選取或建立 Azure 檔案共用。

選取與 Microsoft Entra 租用戶相同訂閱關聯的全新或現有檔案共用。 如需建立新檔案共用的資訊,請參閱 在 Azure 檔案中建立檔案共用。 為了獲得最佳效能,建議您的檔案共用與計劃存取共用的地方位於相同區域。

藉由使用儲存體帳戶金鑰裝載 Azure 檔案共用,驗證 Azure 檔案連線。

若要驗證是否已正確設定虛擬機器和檔案共用,請嘗試使用儲存體帳戶金鑰裝載檔案共用。 如需詳細資料,請參閱裝載 Azure 檔案共用並在 Windows 中存取共用。

區域可用性

使用 Microsoft Entra Domain Services 的 Azure 檔案儲存體驗證可在所有 Azure 公用、政府和中國區域中使用。

工作流程概觀

下圖說明針對 Azure 檔案儲存體啟用「透過 SMB 進行 Microsoft Entra Domain Services 驗證」的端對端工作流程。

為您的帳戶啟用 Microsoft Entra Domain Services 驗證

若要透過 SMB 啟用 Microsoft Entra Domain Services 驗證 Azure 檔案儲存體,您可以使用 Azure 入口網站、Azure PowerShell 或 Azure CLI 在儲存體帳戶上設定屬性。 使用相關聯的 Microsoft Entra Domain Services 部署,將此屬性隱含地「加入網域」記憶體帳戶。 接著為記憶體帳戶中所有新檔案共用和現有檔案共享啟用透過 SMB 的 Microsoft Entra Domain Services 驗證。

請記住,只有在成功將 Microsoft Entra Domain Services 部署到您的 Microsoft Entra 租用戶之後,才能透過 SMB 啟用 Microsoft Entra Domain Services 驗證。 如需詳細資訊,請參閱先決條件。

若要使用 Azure 入口網站來啟用透過 SMB 進行 Microsoft Entra Domain Services 驗證,請遵循下列步驟:

在 Azure 入口網站中,移至您現有的儲存體帳戶,或建立儲存體帳戶。

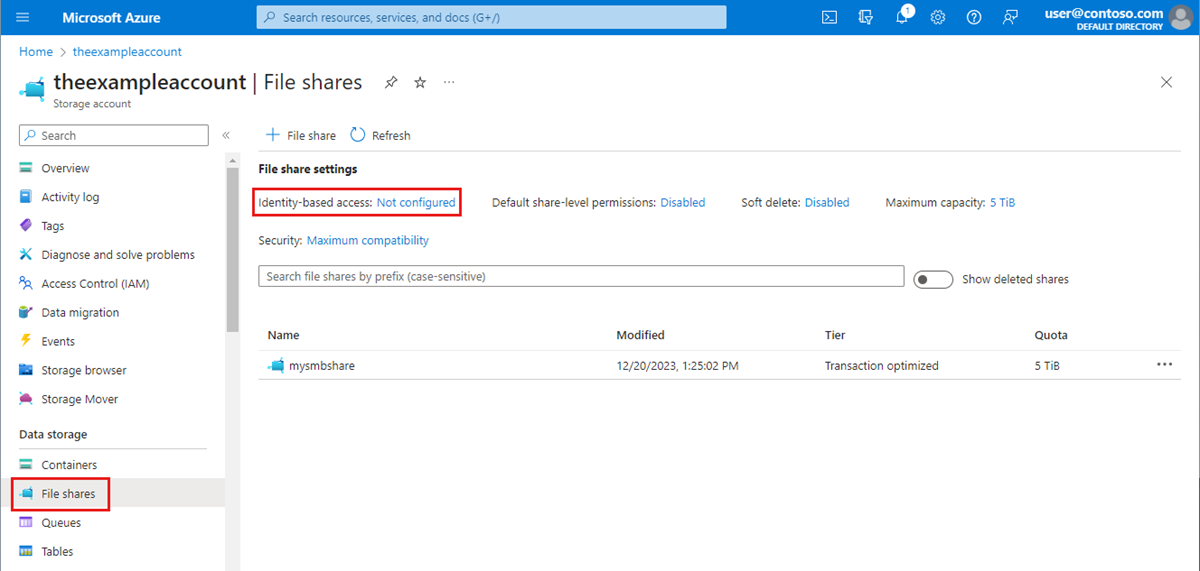

選取 [資料儲存體]>[檔案共用]。

在 [ 檔案共享設定 ] 區段中,選取 [身分識別型存取:未設定]。

在 [Microsoft Entra Domain Services 底下選取 [設定],然後勾選複選框來啟用此功能。

選取儲存。

建議:使用 AES-256 加密

預設情況下,Microsoft Entra Domain Services 驗證會使用 Kerberos RC4 加密。 建議您遵循下列指示,將其設定為改用 Kerberos AES-256 加密。

此動作需要在由 Microsoft Entra Domain Services 管理的 Active Directory 網域上執行作業,才能連線到網域控制站,以要求對網域物件進行屬性變更。 下列 Cmdlet 是 Windows Server Active Directory PowerShell Cmdlet,不是 Azure PowerShell Cmdlet。 因此,這些 PowerShell 命令必須從已加入網域的用戶端電腦執行至 Microsoft Entra Domain Services 網域。

重要

本節中的 Windows Server Active Directory PowerShell Cmdlet 必須在 Windows PowerShell 5.1 中執行,且必須從已通過網域加入 Microsoft Entra Domain Services 網域的用戶端電腦執行。 PowerShell 7.x 和 Azure Cloud Shell 在此案例中無法運作。

以具有必要權限的 Microsoft Entra Domain Services 使用者身分登入已加入網域的用戶端電腦。 您必須具有網域物件 msDS-SupportedEncryptionTypes 屬性的寫入權限。 一般而言,「AAD DC 系統管理員」群組的成員會有必要的權限。 開啟標準 (非提升) PowerShell 工作階段,然後執行下列命令。

# 1. Find the service account in your managed domain that represents the storage account.

$storageAccountName= “<InsertStorageAccountNameHere>”

$searchFilter = "Name -like '*{0}*'" -f $storageAccountName

$userObject = Get-ADUser -filter $searchFilter

if ($userObject -eq $null)

{

Write-Error "Cannot find AD object for storage account:$storageAccountName" -ErrorAction Stop

}

# 2. Set the KerberosEncryptionType of the object

Set-ADUser $userObject -KerberosEncryptionType AES256

# 3. Validate that the object now has the expected (AES256) encryption type.

Get-ADUser $userObject -properties KerberosEncryptionType

重要

如果您先前使用 RC4 加密並將儲存體帳戶更新為使用 AES-256,您應該在用戶端上執行 klist purge,然後重新掛接檔案共用,以使用 AES-256 取得新的 Kerberos 票證。

後續步驟

- 若要將檔案共用的存取權授與使用者,請遵循指派共用層級許可權中的指示。