為 S2S VPN 和 VNet 對 VNet 設定自訂 IPsec/IKE 連線原則:Azure 入口網站

本文將逐步引導您使用 Azure 入口網站,為 VPN 閘道的站對站 VPN 或 VNet 對 VNet 連線設定 IPsec/IKE 原則。 下列各節可協助您建立和設定 IPsec/IKE 原則,並將原則套用至新的或現有的連線。

工作流程

本文中的指示可協助您安裝和設定 IPsec/IKE 原則,如下圖所示:

- 建立虛擬網路和 VPN 閘道。

- 建立區域網路閘道以進行跨單位連線,或建立另一個虛擬網路和閘道以進行 VNet 對 VNet 連線。

- 建立連線 (IPsec 或 VNet2VNet)。

- 對連線資源設定/更新/移除 IPsec/IKE 原則。

原則參數

IPsec 和 IKE 通訊協定標準支援各種不同的密碼編譯演算法的各種組合。 請參閱關於密碼編譯需求和 Azure VPN 閘道,以查看這如何協助確保跨單位和 VNet 對 VNet 連線滿足合規性或安全性需求。 請注意下列考量:

- IPsec/IKE 原則僅適用於下列閘道 SKU:

- VpnGw1~5 和 VpnGw1AZ~5AZ

- Standard 和 HighPerformance

- 您只能針對指定的連線指定「一個」原則組合。

- 對於 IKE (主要模式) 和 IPsec (快速模式),您都必須指定所有演算法和參數。 系統不允許只指定一部分原則。

- 請確認 VPN 裝置廠商規格,確保內部部署 VPN 裝置支援原則。 如果原則不相容,則無法建立 S2S 或 VNet 對 VNet 連線。

密碼編譯演算法和金鑰強度

下表列出可設定的支援密碼編譯演算法和金鑰強度。

| IPsec/IKEv2 | 選項。 |

|---|---|

| IKEv2 加密 | GCMAES256、GCMAES128、AES256、AES192、AES128 |

| IKEv2 完整性 | SHA384、SHA256、SHA1、MD5 |

| DH 群組 | DHGroup24、ECP384、ECP256、DHGroup14、DHGroup2048、DHGroup2、DHGroup1、無 |

| IPsec 加密 | GCMAES256、GCMAES192、GCMAES128、AES256、AES192、AES128、DES3、DES、無 |

| IPsec 完整性 | GCMAES256、GCMAES192、GCMAES128、SHA256、SHA1、MD5 |

| PFS 群組 | PFS24、ECP384、ECP256、PFS2048、PFS2、PFS1、無 |

| 快速模式 SA 存留期 | (選用;若未指定則為預設值) 秒數 (整數;最小值 300,預設值 27,000) KB (整數;最小值 1,024,預設值 10,2400,000) |

| 流量選取器 | UsePolicyBasedTrafficSelectors ($True 或 $False,但為選用;若未指定則為預設值 $False) |

| DPD 逾時 | 秒數 (整數;最小值 9,最大值 3,600,預設值 45) |

內部部署 VPN 裝置設定必須符合或包含您在 Azure IPsec 或 IKE 原則中指定的下列演算法和參數:

- IKE 加密演算法 (主要模式,第 1 階段)

- IKE 完整性演算法 (主要模式,第 1 階段)

- DH 群組 (主要模式,第 1 階段)

- IPsec 加密演算法 (快速模式,第 2 階段)

- IPsec 完整性演算法 (快速模式,第 2 階段)

- PFS 群組 (快速模式,第 2 階段)

- 流量選取器 (如果您使用

UsePolicyBasedTrafficSelectors) - SA 存留期 (不需要相符的本機規格)

如果您將 GCMAES 用於 IPsec 加密演算法,則必須基於 IPsec 完整性選取相同的 GCMAES 演算法和金鑰長度。 例如,針對這兩者使用 GCMAES128。

在演算法與金鑰的表格中:

- IKE 會對應至主要模式或第 1 階段。

- IPsec 會對應到快速模式或第 2 階段。

- DH 群組會指定在主要模式或第 1 階段中使用的 Diffie-Hellman 群組。

- PFS 群組會指定在快速模式或第 2 階段中使用的 Diffie-Hellman 群組。

IKE 主要模式 SA 存留期在 Azure VPN 閘道上固定為 28,800 秒。

UsePolicyBasedTrafficSelectors是此連線上的選擇性參數。 如果您在連線上將UsePolicyBasedTrafficSelectors設為$True,則會設定 VPN 閘道以連線至內部部署原則式 VPN 防火牆。如果您啟用

UsePolicyBasedTrafficSelectors,請確定 VPN 裝置已使用內部部署網路 (區域網路閘道) 首碼與 Azure 虛擬網路首碼的各種組合 (而不是任意對任意) 定義了相符的流量選取器。 VPN 閘道接受遠端 VPN 閘道建議的任何流量選取器,無論 VPN 閘道上的設定為何。例如,如果內部部署網路的前置詞為 10.1.0.0/16 和 10.2.0.0/16,而虛擬網路的前置詞為 192.168.0.0/16 和 172.16.0.0/16,則需要指定下列流量選取器︰

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

如需原則式流量選取器的詳細資訊,請參閱將 VPN 閘道連線至多個內部部署原則式 VPN 裝置。

將逾時設定為較短的期間,會導致 IKE 更積極地重設金鑰。 然後,在某些情況下,連線可能會顯示為已中斷。 如果內部部署位置離 VPN 閘道所在的 Azure 區域較遠,或如果實體連結條件可能會導致封包遺失,這就可能不是理想的情況。 我們通常建議將逾時設定為介於 30 到 45 秒。

注意

IKEv2 完整性用於 Integrity 和 PRF (虛擬隨機函式)。 如果指定的 IKEv2 加密演算法是 GCM*,則傳入 IKEv2 完整性的值只會用於 PRF,並以隱含方式將 IKEv2 完整性設定為 GCM*。 在其他所有情況下,傳入 IKEv2 完整性的值會同時用於 IKEv2 完整性和 PRF。

Diffie-Hellman 群組

下表列出自訂原則所支援的對應 Diffie-Hellman 群組:

| Diffie-Hellman 群組 | DHGroup | PFSGroup | 金鑰長度 |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768 位元 MODP |

| 2 | DHGroup2 | PFS2 | 1024 位元 MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048 位元 MODP |

| 19 | ECP256 | ECP256 | 256 位元 ECP |

| 20 | ECP384 | ECP384 | 384 位元 ECP |

| 24 | DHGroup24 | PFS24 | 2048 位元 MODP |

使用自訂原則建立 S2S VPN 連線

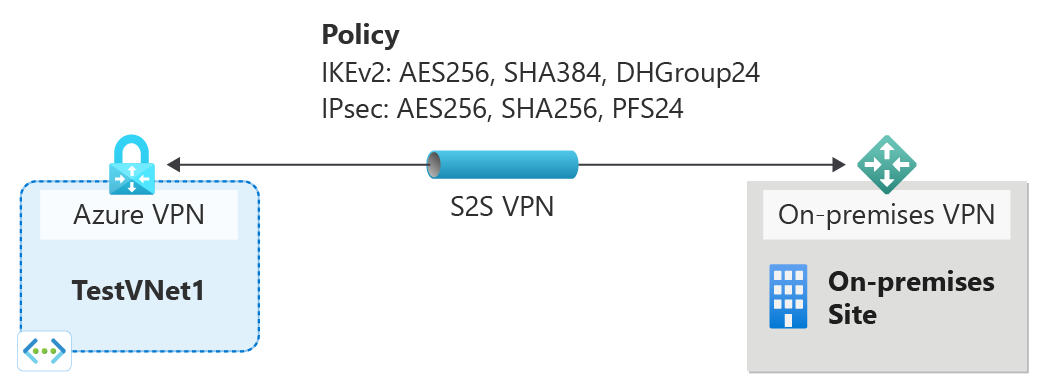

本節將逐步引導您使用 IPsec/IKE 原則來建立站對站 VPN 連線。 下列步驟將建立連線,如下圖所示。 此圖表中的內部部署網站代表 Site6。

步驟 1:為 TestVNet1 建立虛擬網路、VPN 閘道和區域網路閘道

建立下列資源。 如需相關步驟,請參閱建立站對站 VPN 連線。

使用下列值建立虛擬網路 TestVNet1。

- 資源群組︰TestRG1

- 名稱︰TestVNet1

- 區域:(美國) 美國東部

- IPv4 位址空間:10.1.0.0/16

- 子網路 1 名稱:FrontEnd

- 子網路 1 位址範圍:10.1.0.0/24

- 子網路 2 名稱:BackEnd

- 子網路 2 位址範圍:10.1.1.0/24

使用下列值建立虛擬網路閘道 VNet1GW。

- 名稱:VNet1GW

- 區域:美國東部

- 閘道類型:VPN

- VPN 類型:路由型

- SKU:VpnGw2AZ

- 世代:第 2 代

- 虛擬網路:VNet1

- 閘道子網路位址範圍:10.1.255.0/27

- 公用 IP 位址類型:基本或標準

- 公用 IP 位址:建立新的

- 公用 IP 位址名稱:VNet1GWpip

- 啟用主動-主動模式:已停用

- 設定 BGP:已停用

步驟 2:設定區域網路閘道和連線資源

使用下列值建立區域網路閘道資源 Site6。

- 名稱:Site6

- 資源群組︰TestRG1

- 位置:美國東部

- 本機閘道 IP 位址:5.4.3.2 (僅為範例值 - 使用內部部署裝置的 IP 位址)

- 位址空間 10.61.0.0/16、10.62.0.0/16 (僅為範例值)

從虛擬網路閘道,使用下列值,將連線新增至區域網路閘道。

- 連線名稱:VNet1toSite6

- 連線類型:IPsec

- 區域網路閘道: Site6

- 共用金鑰:abc123 (範例值 - 必須符合所使用的內部部署裝置金鑰)

- IKE 通訊協定:IKEv2

步驟 3 - 設定 S2S VPN 連線的自訂 IPsec/IKE 原則

請使用下列演算法和參數來設定自訂 IPsec/IKE 原則:

- IKE 階段 1:AES256、SHA384、DHGroup24

- IKE 階段 2 (IPsec):AES256、SHA256、PFS None

- IPsec SA 存留期 (以 KB 為單位):102400000

- IPsec SA 存留期 (以秒為單位):30000

- DPD 逾時:45 秒

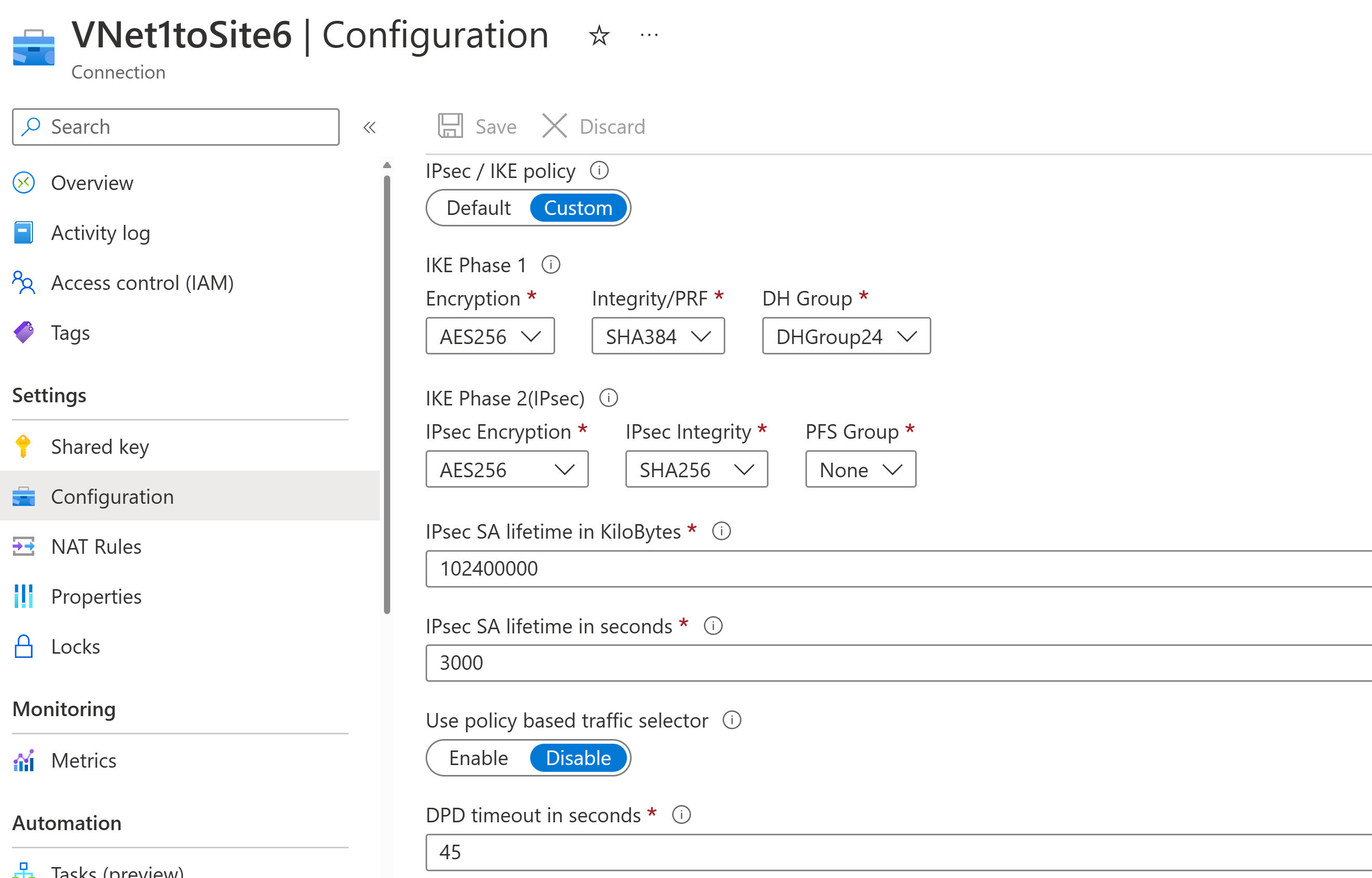

移至您建立的連線資源,即 VNet1toSite6。 開啟 [設定] 頁面。 選取 [自訂] IPsec/IKE 原則,以顯示所有設定選項。 下列螢幕擷取畫面根據清單顯示設定:

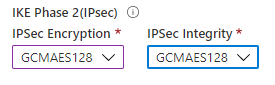

如果您針對 IPsec 使用 GCMAES,就必須針對 IPsec 加密和完整性使用相同的 GCMAES 演算法和金鑰長度。 例如,下列螢幕擷取畫面針對 IPsec 加密和 IPsec 完整性均指定 GCMAES128:

如果您想要讓 Azure VPN 閘道能夠連線至原則型內部部署 VPN 裝置,則可以針對 [使用原則型流量選取器] 選項選取 [啟用]。

在選取所有選項後,選取 [儲存] 以認可連線資源的變更。 原則大約會在一分鐘內強制執行。

重要

在連線上指定 IPsec/IKE 原則之後,Azure VPN 閘道只會傳送或接受該特定連線上的 IPsec/IKE 提案,而提案具有所指定的密碼編譯演算法和金鑰長度。 確定連線的內部部署 VPN 裝置使用或接受確切原則組合,否則不會建立 S2S VPN 通道。

在沒有自訂 IPsec/IKE 原則的情況下,可以使用預設原則指定 [原則型流量選取器] 和 [DPD 逾時] 選項。

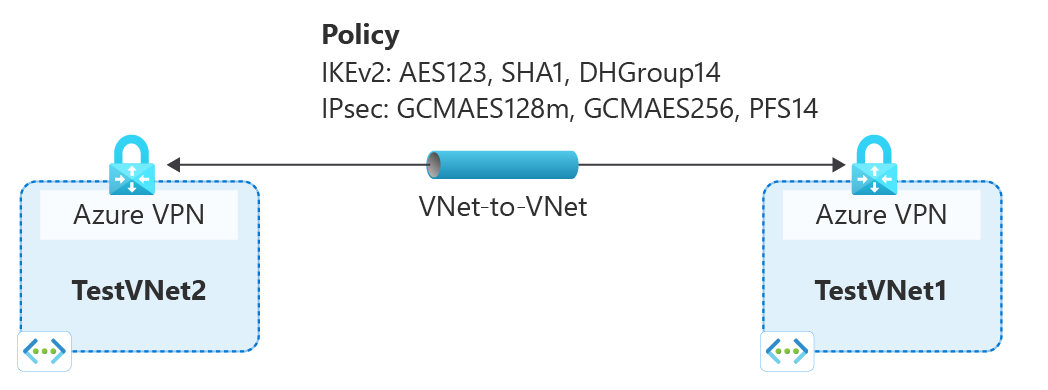

使用自訂原則建立 VNet 對 VNet 連線

使用 IPsec/IKE 原則建立 VNet 對 VNet 連線的步驟,與使用 IPsec/IKE 原則建立 S2S VPN 連線的步驟相同。 您必須完成前一節的建立 S2S VPN 連線,以建立並設定 TestVNet1 和 VPN 閘道。

步驟 1:為 TestVNet2 建立虛擬網路、VPN 閘道和區域網路閘道

使用建立 VNet 對 VNet 連線一文中的步驟,建立 TestVNet2 並建立 TestVNet1 的 VNet 對 VNet 連線。

範例值:

虛擬網路 TestVNet2

- 資源群組:TestRG2

- 名稱:TestVNet2

- 區域:(美國) 美國西部

- IPv4 位址空間:10.2.0.0/16

- 子網路 1 名稱:FrontEnd

- 子網路 1 位址範圍:10.2.0.0/24

- 子網路 2 名稱:BackEnd

- 子網路 2 位址範圍:10.2.1.0/24

VPN 閘道:VNet2GW

- 名稱:VNet2GW

- 區域:美國西部

- 閘道類型:VPN

- VPN 類型:路由型

- SKU:VpnGw2AZ

- 世代:第 2 代

- 虛擬網路:TestVNet2

- 閘道子網路位址範圍:10.2.255.0/27

- 公用 IP 位址類型:基本或標準

- 公用 IP 位址:建立新的

- 公用 IP 位址名稱:VNet2GWpip

- 啟用主動-主動模式:已停用

- 設定 BGP:已停用

步驟 2:設定 VNet 對 VNet 連線

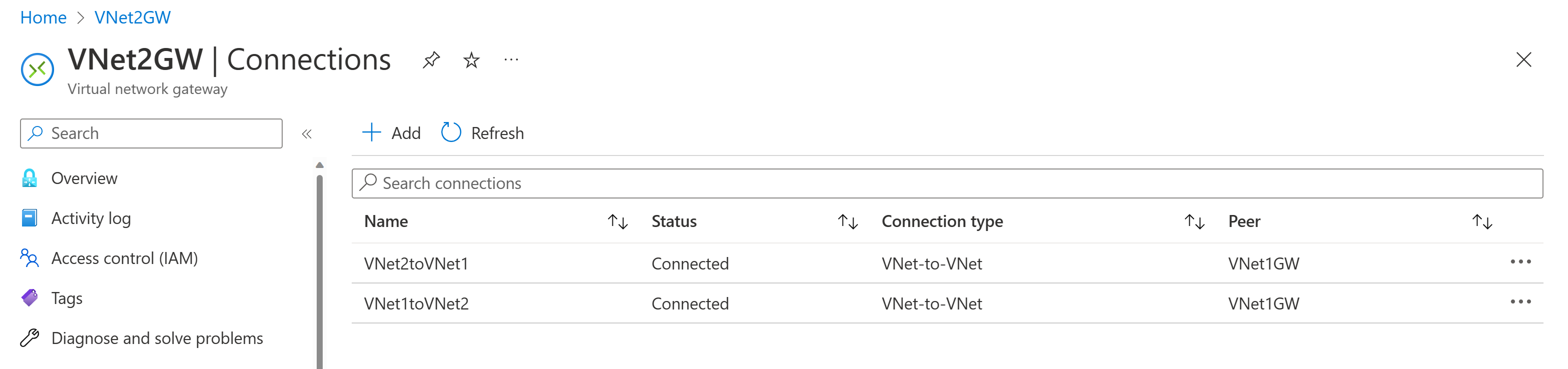

從 VNet1GW 閘道,將 VNet 對 VNet 連線新增至 VNet2GW (名為 VNet1toVNet2)。

接下來從 VNet2GW,將 VNet 對 VNet 連線新增至 VNet1GW (名為 VNet2toVNet1)。

新增連線之後,您將會看到 VNet 對 VNet 連線,如下列來自 VNet2GW 資源的螢幕擷取畫面所示:

步驟 3:設定 VNet1toVNet2 的自訂 IPsec/IKE 原則

從 VNet1toVNet2 連線資源,移至 [設定] 頁面。

針對 [IPsec/IKE 原則],選取 [自訂],以顯示自訂原則選項。 選取具有對應金鑰長度的密碼編譯演算法。 此原則不需要符合您先前為 VNet1toSite6 連線建立的原則。

範例值:

- IKE 階段 1:AES128、SHA1、DHGroup14

- IKE 階段 2(IPsec):GCMAES128、GCMAES128、PFS2048

- IPsec SA 存留期 (以 KB 為單位):102400000

- IPsec SA 存留期 (以秒為單位):14400

- DPD 逾時:45 秒

選取頁面頂端的 [儲存],在連線資源上套用原則變更。

步驟 4:設定 VNet2toVNet1 的自訂 IPsec/IKE 原則

將相同的原則套用至 VNet2toVNet1 連線 (VNet2toVNet1)。 若未這麼做,IPsec/IKE VPN 通道將因原則不符而無法連線。

重要

在連線上指定 IPsec/IKE 原則之後,Azure VPN 閘道只會傳送或接受該特定連線上的 IPsec/IKE 提案,而提案具有所指定的密碼編譯演算法和金鑰長度。 確定這兩個連線的 IPsec 原則相同,否則不會建立 VNet 對 VNet 連線。

完成這些步驟之後,就會在幾分鐘內建立連線,而且您將會有下列網路拓撲。

從連線中移除自訂原則

- 若要從連線中移除自訂原則,請移至連線資源。

- 在 [設定] 頁面上,將 IPse /IKE 原則從 [自訂] 變更為 [預設]。 這會移除先前在連線上指定的所有自訂原則,並還原此連線的預設 IPsec/IKE 設定。

- 選取 [儲存] 以移除自訂原則,並還原連線的預設 IPsec/IKE 設定。

IPsec/IKE 原則常見問題集

若要檢視常見問題,請前往 VPN 閘道常見問題的 [IPsec/IKE 原則] 一節。

下一步

如需原則式流量選取器的詳細資訊,請參閱連線多個內部部署原則式 VPN 裝置。