SAP 工作負載安全性

Azure 提供保護 SAP 工作負載所需的所有工具。 SAP 應用程式可以包含貴組織的敏感數據。 您必須使用安全驗證方法、強化的網路和加密來保護 SAP 架構。

設定身分識別管理

影響:安全性

身分識別管理是強制執行原則的架構,可控制重要資源的存取權。 身分識別管理可控制存取其虛擬網路內或外部的 SAP 工作負載。 您 SAP 工作負載需要考慮三個身分識別管理使用案例,而每個身分識別管理解決方案會有所不同。

使用 Microsoft Entra ID

組織可以藉由整合 Microsoft Entra ID、完全受控的身分識別和存取管理服務,來改善 Azure 中 Windows 和 Linux 虛擬機的安全性。 Microsoft Entra ID 可以驗證和授權終端使用者對 SAP 作業系統的存取權。 您可以使用 Microsoft Entra ID 來建立存在於 Azure 上的網域,或使用它與您的 內部部署的 Active Directory 身分識別整合。 Microsoft Entra ID 也會與合作夥伴的 Microsoft 365、Dynamics CRM Online 和許多軟體即服務 (SaaS) 應用程式整合。 我們建議針對跨網域身分識別管理使用系統, (SCIM) 進行身分識別傳播。 此模式可讓最佳的使用者生命週期。

如需詳細資訊,請參閱:

- SCIM 與 Microsoft Entra ID 同步處理

- 設定 SAP Cloud Platform Identity Authentication 來自動布建使用者

- Microsoft Entra 單一登錄 (SSO) 與 SAP NetWeaver 整合

- 使用 Microsoft Entra ID 和 OpenSSH 登入 Azure 中的 Linux 虛擬機

- 使用 Microsoft Entra ID 登入 Azure 中的 Windows 虛擬機

設定單一登入

您可以使用 SAP 前端軟體來存取 SAP 應用程式, (SAP GUI) 或具有 HTTP/S 的瀏覽器。 我們建議使用 Microsoft Entra ID 或 Active Directory 同盟服務 (AD FS) 設定單一登錄 (SSO) 。 SSO 可讓使用者盡可能透過瀏覽器連線到 SAP 應用程式。

如需詳細資訊,請參閱:

- SAP HANA SSO

- SAP NetWeaver SSO

- SAP Fiori SSO

- SAP Cloud Platform SSO

- SuccessFactors SSO

- Microsoft Entra 概觀

使用應用程式特定的指引

我們建議諮詢 SAP Analytics Cloud、SuccessFactors 和 SAP Business Technology Platform 的 SAP 身分識別驗證服務。 您也可以使用 Microsoft Entra ID 和 SAP 身分識別驗證服務,將 SAP Business Technology Platform 的服務與 Microsoft Graph 整合。

如需詳細資訊,請參閱:

常見的客戶案例是將 SAP 應用程式部署到 Microsoft Teams。 此解決方案需要具有 Microsoft Entra ID的 SSO。 建議您流覽 Microsoft 商業市集,以查看哪些 SAP 應用程式可在 Microsoft Teams 中使用。 如需詳細資訊,請參閱 Microsoft 商業市集。

表 1 - 建議 SSO 方法的摘要

| SAP 解決方案 | SSO 方法 |

|---|---|

| SAP NetWeaver 型 Web 應用程式,例如 Fiori、WebGui | 安全性判斷提示標記語言 (SAML) |

| SAP GUI | 具有 Windows Active Directory 或 Microsoft Entra Domain Services 或第三方解決方案的 Kerberos |

| SAP PaaS 和 SaaS 應用程式,例如 SAP Business Technology Platform (BTP) 、Analytics Cloud、 Cloud Identity Services、 SuccessFactors、 Cloud for Customer、 Ariba | SAML / OAuth / JSON Web Token (JWT) 和預先設定的驗證流程,Microsoft Entra ID 直接或透過 Proxy 搭配 SAP 身分識別驗證服務 |

使用角色型存取控制 (RBAC)

影響:安全性

請務必控制您部署之 SAP 工作負載資源的存取權。 每個 Azure 訂用帳戶都有與 Microsoft Entra 租使用者的信任關係。 建議您使用 Azure 角色型存取 (Azure RBAC) 來授與組織內的使用者存取 SAP 應用程式。 若要授與存取權,請將 Azure 角色指派給某個範圍內的使用者或群組。 此範圍可以是訂用帳戶、資源群組或是單一資源。 範圍取決於使用者,以及如何將 SAP 工作負載資源分組。

如需詳細資訊,請參閱:

強制執行網路和應用程式安全性

網路和應用程式安全性控制是每個SAP工作負載的基準安全性措施。 其重要性會重複,以強制執行 SAP 網路和應用程式需要嚴格的安全性檢閱和基準控制的概念。

使用中樞輪輻架構。 請務必區分共用服務和 SAP 應用程式服務。 中樞輪輻架構是安全性的好方法。 您應該將工作負載特定資源保留在自己的虛擬網路中,與中樞的共用服務分開,例如管理服務和 DNS。

針對 SAP 原生設定,您應該使用 SAP Cloud Connector 和 SAP Private Link 作為中樞輪輻設定的一部分。 這些技術支援 SAP Business Technology Platform (BTP) 的 SAP 擴充功能和創新架構。 Azure 原生整合與 Azure 虛擬網路和 API 完全整合,而且不需要這些元件。

使用網路安全組。 網路安全組 (NSG) 可讓您篩選 SAP 工作負載之間的網路流量。 您可以定義 NSG 規則,以允許或拒絕對 SAP 應用程式的存取。 您可以允許從內部部署IP位址範圍存取SAP應用程式埠,並拒絕公用因特網存取。 如需詳細資訊,請參閱 網路安全組

使用應用程式安全組。 一般而言,應用程式開發的安全性最佳做法也適用於雲端。 這些包括防止跨網站偽造要求、防止跨網站腳本 (XSS) 攻擊,以及防止 SQL 插入式攻擊等專案。

應用程式安全組 (ASG) 可讓您更輕鬆地設定工作負載的網路安全性。 ASG 可用於安全性規則,而不是 VM 的明確 IP。 然後,VM 會指派給 ASG。 此設定支援在不同應用程式環境中重複使用相同的原則,因為這個抽象層。 雲端應用程式通常會使用具有存取金鑰的受控服務。 絕對不要將存取金鑰簽入原始檔控制。 相反地,將應用程式秘密儲存在 Azure 金鑰保存庫。 如需詳細資訊,請參閱 應用程式安全組。

篩選 Web 流量。 因特網對向工作負載必須使用 Azure 防火牆、Web 應用程式防火牆 等服務來保護,應用程式閘道 以建立端點之間的分隔。 如需詳細資訊,請參閱 Azure 上 SAP 的輸入和輸出因特網連線。

加密資料

影響:安全性

Azure 包含工具,可根據貴組織的安全性與合規性需求來保護數據。 您必須加密待用和傳輸中的 SAP 工作負載數據。

加密待用資料

加密待用數據是常見的安全性需求。 默認會針對所有受控磁碟、快照集和映像啟用 Azure 記憶體服務端加密。 服務端加密預設會使用服務管理的密鑰,而且這些金鑰對應用程式而言是透明的。

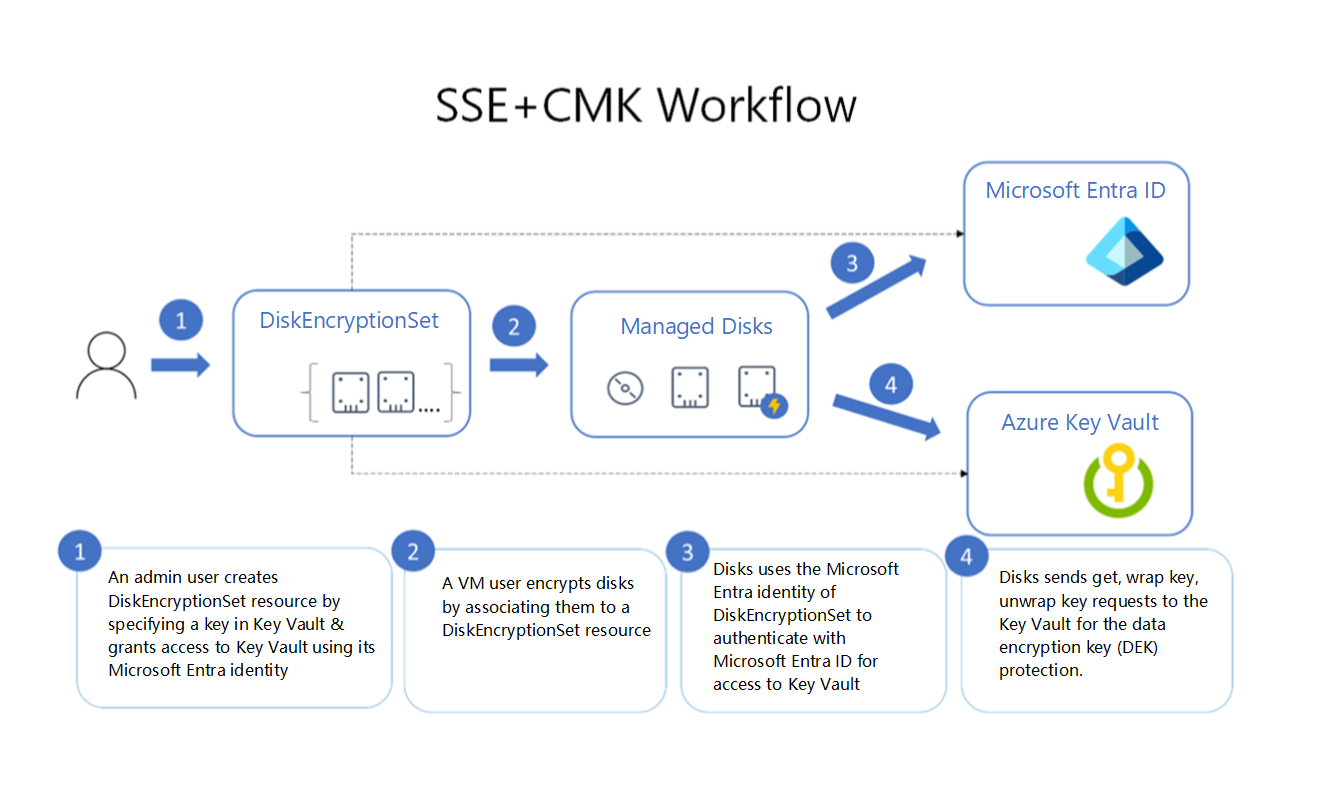

建議您檢閱並瞭解服務/伺服器端加密 (SSE) 搭配客戶管理的密鑰 (CMK) 。 伺服器端加密和客戶管理的密鑰組合可讓您加密作業系統中的待用數據, (OS) 和數據磁碟,以取得可用的 SAP OS 組合。 Azure 磁碟加密不支援所有 SAP 作業系統。 客戶管理的金鑰應該儲存在 金鑰保存庫,以協助確保作業系統的完整性。 我們也建議您加密您的 SAP 資料庫。 Azure 金鑰保存庫 支援資料庫管理系統 (DBMS) 和其他記憶體需求的 SQL Server 資料庫加密。 下圖顯示加密程式。

當您使用用戶端加密時,您會加密數據,並將數據上傳為加密的 Blob。 金鑰管理是由客戶完成。 如需詳細資訊,請參閱:

加密傳輸中的資料

傳輸中的加密適用於從某個位置移到另一個位置的數據狀態。 傳輸中的數據可以透過數種方式加密,視聯機的性質而定。 如需詳細資訊,請參閱 傳輸中的數據加密。

收集和分析 SAP 應用程式記錄

在應用層級偵測安全性威脅時,應用程式記錄監視是不可或缺的。 我們建議使用適用於 SAP 的 Microsoft Sentinel 解決方案。 它是雲端原生安全性資訊和事件管理 (SIEM) 解決方案,專為在 VM 上執行的 SAP 工作負載所建置。 如需詳細資訊,請參閱 適用於 SAP 的 Microsoft Sentinel 解決方案。

如需一般安全性資訊,請參閱: