Linux 上 適用於端點的 Microsoft Defender的進階部署指導方針

提示

我們很高興能分享 Linux 上的 適用於端點的 Microsoft Defender 現在會在預覽版中擴充對 ARM64 型 Linux 伺服器的支援! 如需詳細資訊,請參閱 linux 上適用於 ARM64 型裝置的 適用於端點的 Microsoft Defender (預覽) 。

本文提供Linux上 適用於端點的 Microsoft Defender的進階部署指導方針。 您會取得部署步驟的簡短摘要、了解系統需求,然後引導您完成實際的部署步驟。 您也將瞭解如何確認裝置已正確上線。

如需 適用於端點的 Microsoft Defender 功能的資訊,請參閱進階 適用於端點的 Microsoft Defender 功能。

若要瞭解在Linux上部署 適用於端點的 Microsoft Defender的其他方式,請參閱:

- 手動部署

- Puppet 式部署

- Ansible 式部署

- 使用 Chef 在 Linux 上部署適用於端點的 Microsoft Defender

- 適用於 ARM64 型裝置的 Linux 上 適用於端點的 Microsoft Defender (預覽)

部署摘要

瞭解 Linux 部署上一般 適用於端點的 Microsoft Defender 的一般指引。 某些步驟的適用性取決於Linux環境的需求。 部分步驟是選擇性的,並非適用於端點的Defender專用;不過,請考慮執行所有步驟以獲得最佳結果。

(選擇性) 檢查檔案系統錯誤 'fsck' (類似於 chkdsk) 。

(選擇性) 更新記憶體子系統驅動程式。

(選用) 更新 nic 驅動程式。

在Linux反惡意代碼設定上設定 適用於端點的 Microsoft Defender。

從 Microsoft Defender 入口網站下載Linux上的 適用於端點的 Microsoft Defender上線套件。

使用 Ansible、Puppet 或 Chef 管理 Linux 上的 適用於端點的 Microsoft Defender。

測試偵測。

1.準備網路環境

將 適用於端點的 Microsoft Defender URL 和/或 IP 位址新增至允許的清單,並防止 SSL 檢查流量。

適用於端點的 Microsoft Defender的網路連線能力

使用下列步驟來檢查 適用於端點的 Microsoft Defender 的網路連線能力:

如果 Linux 伺服器位於 Proxy 後方,請設定 Proxy 設定。 如需詳細資訊, 請參閱設定 Proxy 設定。

確認 SSL 檢查未檢查流量, (TLS 檢查) 。 這是設定 Microsoft Defender 端點時最常見的網路相關問題,請參閱確認未對網路流量執行 SSL 檢查。

注意事項

- 適用於端點的Defender流量不應該由SSL檢查 (TLS 檢查) 進行檢查。 這適用於 Windows、Linux 和 Mac) (所有支援的作業系統。

- 若要允許連線到合併的 URL 或 IP 位址集,請確定您的裝置正在執行最新的元件版本。 如需詳細資訊,請參閱使用 適用於端點的 Microsoft Defender的簡化連線將裝置上線。

如需詳細資訊,請參閱 針對雲端連線問題進行疑難解答。

步驟 1:允許 適用於端點的 Microsoft Defender 流量的目的地

請參閱 設定您的網路環境以確保與適用於端點的 Defender 服務連線 ,以尋找網路環境內裝置需要存取的相關目的地

設定防火牆/Proxy/網路以允許相關的URL和/或IP位址。

步驟 2:設定 Proxy 設定

如果 Linux 伺服器位於 Proxy 後方,請使用下列設定指引。

下表列出支援的 Proxy 設定:

| 支援 | 不支援 |

|---|---|

| 透明Proxy | PROXY 自動設定 (PAC,這是一種已驗證的 Proxy) |

| 手動靜態 Proxy 設定 | WPAD (Web Proxy 自動探索通訊協定,這是一種已驗證的 Proxy) |

步驟 3:確認未對網路流量執行 SSL 檢查

為防止攔截式攻擊,所有Microsoft Azure 裝載的流量都會使用憑證釘選。 因此,不允許主要防火牆系統的SSL檢查。 您必須略過 適用於端點的 Microsoft Defender URL 的 SSL 檢查。 如需憑證釘選程序的詳細資訊,請參閱 enterprise-certificate-pinning。

為雲端連線能力問題疑難排解

如需詳細資訊,請參閱針對Linux上 適用於端點的 Microsoft Defender的雲端連線問題進行疑難解答。

2.從端點擷取效能數據

從已安裝適用於端點的Defender的端點擷取效能數據。 此數據報括所有掛接的磁碟分區、記憶體使用量、進程清單和 CPU 使用量的磁碟空間可用性, (匯總所有核心) 。

3. (選擇性) 檢查文件系統錯誤 'fsck' (類似於 chkdsk)

任何文件系統最終都會損毀,因此在安裝任何新軟體之前,最好先將它安裝在狀況良好的文件系統上。

4. (選擇性) 更新記憶體子系統驅動程式

記憶體子系統上較新的驅動程式或韌體有助於效能和/或可靠性。

5. (選用) 更新 nic 驅動程式

NIC 或 NIC 小組軟體上較新的驅動程式/韌體可協助提高效能和/或可靠性。

6.確認符合系統需求和資源建議

下一節提供支援的Linux版本和資源建議的相關信息。

如需支援的Linux發行版詳細清單,請參閱 系統需求。

| 資源 | 建議 |

|---|---|

| 磁碟空間 | 最小值:2 GB 注意:如果已針對損毀集合啟用雲端診斷,則可能需要更多磁碟空間。 |

| RAM | 1 GB 慣用 4 GB |

| CPU | 如果 Linux 系統只執行一個 vcpu,建議將它增加到兩個 vcpu 偏好使用四個核心 |

| 操作系統版本 | 核心篩選驅動程式 | Comments |

|---|---|---|

| RHEL 7.x、RHEL 8.x 和 RHEL 9.x | 沒有核心篩選器驅動程式, fanotify 必須啟用核心選項 |

類似於篩選管理員 (fltmgr,可透過 fltmc.exe Windows 中的) 存取 |

7.將現有的解決方案新增至 Microsoft Defender 防病毒軟體的排除清單

設定程序的此步驟包含將適用於端點的 Defender 新增到您現有端點保護解決方案的排除清單,以及組織使用的任何其他安全性產品。 您可以從數種方法中選擇,將排除專案新增至 Microsoft Defender 防病毒軟體。

提示

若要取得設定排除項目的協助,請參閱解決方案提供者的文件。

您在Linux上與非Microsoft反惡意代碼產品一起執行 適用於端點的 Microsoft Defender的能力,取決於該產品的實作詳細數據。 如果其他反惡意代碼產品使用

fanotify,則必須卸載它,才能消除執行兩個衝突代理程式所造成的效能和穩定性副作用。若要檢查是否有執行 的非Microsoft反惡意代碼軟體,

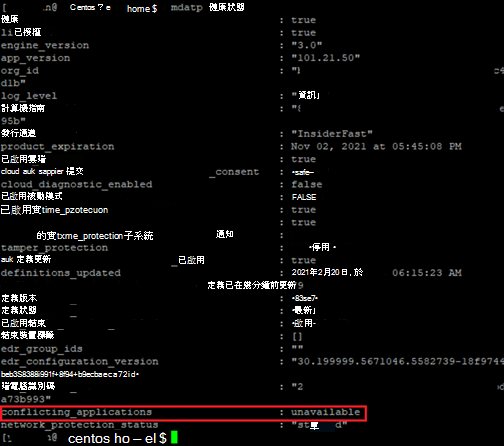

fanotify您可以執行mdatp health,然後檢查結果:

在 [conflicting_applications] 底下,如果您看到 「無法使用」以外的結果,請卸載非Microsoft反惡意代碼軟體。

如果您未卸載非Microsoft反惡意代碼產品,您可能會遇到非預期的行為,例如效能問題、系統停止響應等穩定性問題,或核心異常。

若要識別 Linux 行程上的 適用於端點的 Microsoft Defender,以及應該在非Microsoft反惡意代碼產品中排除的路徑,請執行

systemctl status -l mdatp。從非Microsoft反惡意代碼產品中排除下列程式:

wdavdaemon

crashpad_handler

mdatp_audis_plugin

telemetryd_v2從非Microsoft反惡意代碼產品中排除下列路徑:

/opt/microsoft/mdatp/

/var/opt/microsoft/mdatp/

/etc/opt/microsoft/mdatp/

8.請記住下列有關排除事項的重點

當您 將排除項目新增到 Microsoft Defender 防毒軟體掃描 時,您應該新增路徑和處理程序排除項目。

注意事項

- 防病毒軟體排除專案適用於防病毒軟體引擎。

- 指標允許/封鎖適用於防病毒軟體引擎。

請牢記下列要點:

- 路徑排除 會排除特定檔案和這些檔案存取的任何項目。

- 進程排除會 排除任何進程接觸的專案,但不會排除進程本身。

- 使用處理程序的完整路徑列出處理程序排除項目,而非僅列出名稱。 (僅使用名稱的方法較不安全。)

- 如果您將每個可執行檔列為路徑排除和進程排除,則會排除進程及其接觸的任何專案。

提示

檢閱「定義排除專案時要避免的常見錯誤」,特別是 資料夾位置和處理Linux和macOS平臺的區段。

9.建立裝置群組

設定您的裝置群組、裝置集合和組織單位裝置群組、裝置集合和組織單位,可讓安全性小組有效率地管理和指派安全策略。 下表說明每個群組,以及如何設定它們。 您的組織可能不會使用全部三個集合類型。

| 集合類型 | 處理方式 |

|---|---|

|

裝置群組 (先前稱為 電腦群組) 可讓安全性作業小組設定安全性功能,例如,自動化調查和補救。 裝置群組對於指派這些裝置的存取也很實用,使得您的安全性作業小組可以在必要時採取補救動作。 裝置群組會在偵測到攻擊並停止時建立,例如「初始存取警示」等警示會觸發並出現在 Microsoft Defender 入口網站中。 |

1.移至 Microsoft Defender 入口網站 () https://security.microsoft.com 。 2.在左側的瀏覽窗格中,選擇 [ 設定>端點權>限>裝置群組]。 3. 選擇 [+ 新增裝置群組]。 4. 指定裝置群組的名稱和描述。 5. 在 [自動化層級] 清單中選取選項。 (我們建議採用 [完整 - 自動化補救威脅]。) 若要深入了解各種自動化層級,請參閱 如何補救威脅。 6. 指定比對規則的條件,以判斷屬於該裝置群組的裝置有哪些。 例如,您可以選擇網域、作業系統版本,或甚至使用 裝置標籤。 7. 在 [使用者存取] 索引標籤上,指定應該可以存取裝置群組中所包含裝置的角色。 8. 選擇 [完成]。 |

|

裝置集合 可讓安全性作業小組管理應用程式、部署合規性設定,或在組織的裝置上安裝軟體更新。 裝置集合是使用 Configuration Manager 建立。 |

請遵循 建立集合 中的步驟。 |

|

組織單位 可讓您以邏輯方式將使用者帳戶、服務帳戶或電腦帳戶等物件組成群組。 接著,您可以將系統管理員指派給特定組織單位,並套用群組原則以強制目標組態設定。 組織單位是在 Microsoft Entra Domain Services 中定義。 |

請遵循在受控網域中建立組織單位中的步驟 Microsoft Entra Domain Services。 |

10.在Linux反惡意代碼設定上設定 適用於端點的 Microsoft Defender

開始之前:

如果您已經針對 Linux 伺服器使用非Microsoft的反惡意代碼產品,請考慮您可能必須將現有的排除專案複製到 Linux 上的 適用於端點的 Microsoft Defender。

如果您未針對 Linux 伺服器使用非Microsoft反惡意代碼產品,請取得所有 Linux 應用程式的清單,並檢查廠商網站是否有排除專案。

如果您執行非Microsoft反惡意代碼產品,請將進程/路徑新增至 適用於端點的 Microsoft Defender 的防病毒軟體排除清單。 如需詳細資訊,請查看非Microsoft反惡意代碼檔,或連絡其支持人員。

如果您要在一部計算機上測試,您可以使用命令行來設定排除專案:

如果您要在多部計算機上測試,請使用下列

mdatp_managed.json檔案。 如果您來自 Windows,這類似於 Linux 上適用於端點的 Defender 的「組策略」。您可以考慮根據您的需求修改檔案:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/home" }, { "$type":"excludedFileExtension", "extension":"pdf" }, { "$type":"excludedFileName", "name":"cat" } ], "allowedThreats":[ "<EXAMPLE DO NOT USE>EICAR-Test-File (not a virus)" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }建議:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/proc" }, { "$type":"excludedPath", "isDirectory":true, "path":"/sys" }, { "$type":"excludedPath", "isDirectory":true, "path":"/dev" }, { "$type":"excludedFileExtension", "extension":"" }, { "$type":"excludedFileName", "name":"" } ], "allowedThreats":[ "" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }

注意事項

在 Linux (和 macOS) 我們支援以通配符開頭的路徑。

下表描述建議作為檔案一部分的 mdatp_managed.json 設定:

| 設定 | Comments |

|---|---|

exclusionsMergePolicy 設定為 admin_only |

防止本機系統管理員透過bash新增本機排除 ( (命令提示字元) ) 。 |

disallowedThreatActions 設定為 allow and restore |

防止本機系統管理員透過bash (命令提示字元) ) 還原隔離的專案 (。 |

threatTypeSettingsMergePolicy 設定為 admin_only |

防止本機系統管理員透過bash (命令提示字元) ) ,新增對威脅類型良性的誤判或確判為真 (。 |

- 將設定儲存為

mdatp_managed.json檔案。 - 將設定複製到這個路徑

/etc/opt/microsoft/mdatp/managed/。 如需詳細資訊,請參閱設定Linux上 適用於端點的 Microsoft Defender的喜好設定。 - 將您的非Microsoft反惡意代碼程式和路徑新增至上一個步驟中的排除清單。

- 確認您已將目前排除專案從非Microsoft反惡意代碼解決方案新增至先前的步驟。

適用於端點的 Microsoft Defender 可能影響的應用程式

Postgres、OracleDB、Jira 和 Jenkins 等高 I/O 工作負載可能需要其他排除專案,視適用於端點的 Defender) 所處理 (和監視的活動量而定。 如果您在安裝適用於端點的Defender之後遇到效能降低的問題,最好遵循非Microsoft應用程式提供者的指引來排除這些專案。 也請記住 Microsoft Defender 防病毒軟體的常見排除錯誤。

如果您遇到效能降低,請參閱下列資源:

- 針對 Linux 上的 適用於端點的 Microsoft Defender 效能問題進行疑難解答。

- 針對 Linux 上 適用於端點的 Microsoft Defender 的 AuditD 效能問題進行疑難解答。

11.下載 Linux 上線套件上的 適用於端點的 Microsoft Defender

如需詳細資訊,請參閱從 Microsoft Defender 入口網站下載上線套件。

注意事項

此下載會在Linux上註冊 適用於端點的 Microsoft Defender,以將數據傳送至您的 適用於端點的 Microsoft Defender 實例。

下載此套件之後,您可以遵循 手動安裝指示 ,或使用Linux管理平臺在Linux上部署和管理適用於端點的Defender。

12.在Linux上管理 適用於端點的 Microsoft Defender的Ansible、Puppet和 Chef 範例

Linux 上適用於端點的 Defender 的設計目的是要讓幾乎所有管理解決方案都能夠輕鬆地在 Linux 上部署和管理適用於端點的 Defender 設定。 一些常見的Linux管理平臺是Ansible、Puppet和 Chef。 下列檔包含如何設定這些管理平臺以在Linux上部署和設定適用於端點的Defender的範例。

使用 Puppet 在 Linux 上部署 適用於端點的 Microsoft Defender

使用 Ansible 在 Linux 上部署 適用於端點的 Microsoft Defender

使用 Chef 在 Linux 上部署 適用於端點的 Microsoft Defender

注意事項

在Linux上安裝或更新 適用於端點的 Microsoft Defender 之後不需要重新啟動,除非您以不可變模式執行 auditD。

傳遞排定的掃描cronjob設定

在Linux上的 適用於端點的 Microsoft Defender中使用 Anacron 排程防病毒軟體掃描。 如需詳細資訊,請參閱在Linux上的 適用於端點的 Microsoft Defender 中使用 Anacron 排程防病毒軟體掃描。

更新 Linux 代理程式 cronjob 設定上的 適用於端點的 Microsoft Defender

在 Linux 上排程 適用於端點的 Microsoft Defender 更新。 如需詳細資訊,請參閱在Linux上排程 適用於端點的 Microsoft Defender更新。

13.針對Linux上 適用於端點的 Microsoft Defender的安裝問題進行疑難解答

在針對Linux上的 適用於端點的 Microsoft Defender 安裝問題進行疑難解答中,瞭解如何針對安裝期間可能發生的問題進行疑難解答。

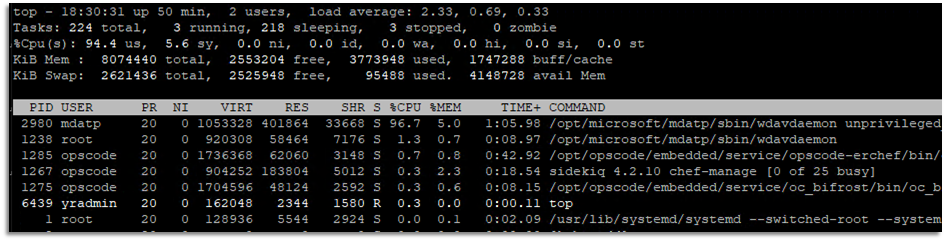

14.檢查資源使用率統計數據

與部署後相比,請檢查效能統計數據,並比較預先部署使用率。

15.確認與後端 適用於端點的 Microsoft Defender 通訊

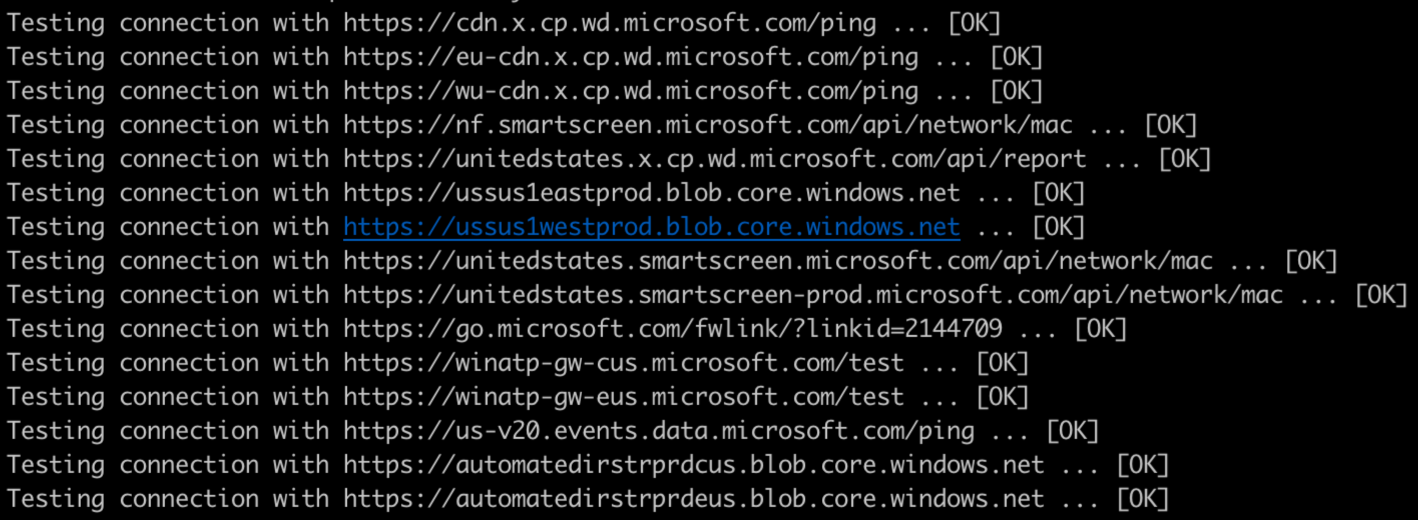

若要使用目前的網路設定來驗證 Linux 與雲端通訊的 適用於端點的 Microsoft Defender,請從命令行執行下列連線測試:

mdatp connectivity test

下圖顯示測試的預期輸出:

如需詳細資訊,請參閱 連線驗證。

16.調查代理程式健康情況問題

根據您執行命令時傳回的 mdatp health 值,調查代理程式健康情況問題。 如需詳細資訊,請 參閱調查代理程式健康情況問題。

17.確認您能夠取得平臺更新 (代理程式更新)

若要確認 Linux 平臺更新 適用於端點的 Microsoft Defender,請執行下列命令列:

sudo yum update mdatp

或

apt-get update mdatp

視您的套件管理員而定。

如需詳細資訊,請參閱裝置健康情況和 Microsoft Defender 反惡意代碼健康情況報告。

若要尋找最新的 Broad 通道版本,請造訪 Linux 上 適用於端點的 Microsoft Defender 的新功能。

如何在Linux上更新 適用於端點的 Microsoft Defender

Microsoft定期發佈軟體更新,以改善效能、安全性,以及提供新功能。 若要更新 Linux 上的 適用於端點的 Microsoft Defender。 如需詳細資訊,請參閱在Linux上部署 適用於端點的 Microsoft Defender的更新。

注意事項

如果您的 Redhat Satellite (類似於 Windows) 中的 WSUS,您可以從中取得更新的套件。

提示

使用 Cron 作業,在每月 (建議的) 排程上自動執行代理程式更新。 如需詳細資訊,請參閱在Linux上排程 適用於端點的 Microsoft Defender更新。

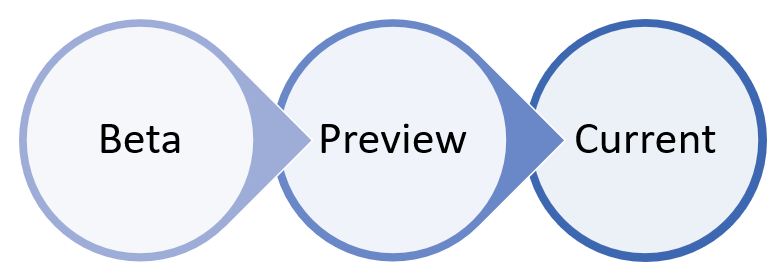

非 Windows 端點

使用 macOS 和 Linux,您可以採用幾個系統,並在 Beta 通道中執行。

注意事項

在理想情況下,您應該包含您在預覽通道中執行的每種 Linux 系統類型之一,以便在組建進入目前通道之前找到相容性、效能和可靠性問題。

通道的選擇會決定提供給您裝置的更新類型和頻率。 Beta 中的裝置是第一個接收更新和新功能的裝置,後面接著預覽,最後是 Current。

為了預覽新功能並提供早期的意見反應,建議您將企業中的某些裝置設定為使用 Beta 或預覽。

警告

在初始安裝之後切換通道需要重新安裝產品。 若要切換產品通道:卸載現有的套件,請將裝置重新設定為使用新通道,並遵循本檔中的步驟,從新位置安裝套件。

18. 確認您能夠取得安全性情報更新, (簽章/定義更新)

若要確認 linux 簽章/定義更新 適用於端點的 Microsoft Defender,請執行下列命令行:

mdatp definitions update

如需詳細資訊,請參閱 Microsoft Defender 反惡意代碼的新裝置健康情況報告。

19.測試偵測

若要確保裝置已正確上線並回報給服務,請執行下列偵測測試:

開啟終端機視窗,然後執行下列命令以執行反惡意代碼偵測測試:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txt您可以使用下列其中一個命令,在 zip 檔案上執行其他偵測測試:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zip注意事項

如果偵測未顯示,可能是您已透過 Ansible 或 Puppet 將 「allowedThreats」 設定為允許喜好設定。

端點偵測和回應 (EDR) 偵測,請參閱透過模擬攻擊體驗 適用於端點的 Microsoft Defender。 如果偵測未顯示,則可能是我們在入口網站中遺漏事件或警示。 如需詳細資訊,請參閱針對Linux上的 適用於端點的 Microsoft Defender遺漏事件或警示問題進行疑難解答。

如需 Microsoft Defender 全面偵測回應 中統一提交的詳細資訊,以及透過入口網站提交誤判和誤判的能力,請參閱 Microsoft Defender 全面偵測回應的統一提交現已正式推出! - Microsoft Tech Community。

20.針對Linux上 適用於端點的 Microsoft Defender遺漏的事件或警示問題進行疑難解答

如需詳細資訊,請參閱針對Linux上的 適用於端點的 Microsoft Defender遺漏事件或警示問題進行疑難解答。

21.針對ISV、Linux應用程式或腳本的高CPU使用率進行疑難解答

如果您發現第三方 ISV、內部開發的 Linux 應用程式或腳本遇到高 CPU 使用率,請採取下列步驟來調查原因。

- 識別造成徵兆的線程或進程。

- 根據已識別的程式,套用進一步的診斷步驟來解決問題。

步驟 1:識別造成徵兆的 Linux 線程上 適用於端點的 Microsoft Defender

使用下列語法來協助識別造成CPU額外負荷的程式:

若要取得造成問題的 適用於端點的 Microsoft Defender 進程標識碼,請執行:

sudo top -c若要取得 適用於端點的 Microsoft Defender 程式的詳細數據,請執行:

sudo ps ax --no-headings -T -o user,pid,thcount,%cpu,sched,%mem,vsz,rss,tname,stat,start_time,time,ucmd,command |sort -nrk 3|grep mdatp若要識別在進程中造成最高CPU使用率的特定 適用於端點的 Microsoft Defender 線程標識碼,請執行:

sudo ps -T -p <PID> >> Thread_with_highest_cpu_usage.log

下表列出可能導致高 CPU 使用量的程式:

| 處理序名稱 | 使用的元件 | 使用的 MDE引擎 |

|---|---|---|

| wdavdaemon | FANotify | EDR & 防病毒軟體 |

| wdavdaemon 無特殊許可權 | 防病毒軟體引擎 | |

| wdavdaemon edr | EDR 引擎 | |

| mdatp_audisp_plugin | 稽核架構 (稽核) | 稽核記錄擷取 |

步驟 2:根據已識別的程式套用進一步的診斷步驟

既然您已識別出造成高 CPU 使用量的程式,請使用下一節中對應的診斷指引。

例如,在上一個步驟中, wdavdaemon unprivileged 已識別為造成高 CPU 使用量的程式。 根據結果,您可以套用指引來檢查 wdavdaemon 無特殊許可權程式。

使用下表來針對高CPU使用率進行疑難解答:

| 處理序名稱 | 使用的元件 | 使用的 適用於端點的 Microsoft Defender引擎 | 步驟 |

|---|---|---|---|

| wdavdaemon | FANotify | EDR & 防病毒軟體 | - 下載並執行 適用於端點的 Microsoft Defender 用戶端分析器。 如需詳細資訊,請 參閱在macOS或Linux上執行用戶端分析器。 - 使用 用戶端分析器工具收集診斷數據。 - 使用 Microsoft 開啟 CSS 支援案例。 如需詳細資訊,請參閱 CSS 安全性支援案例。 |

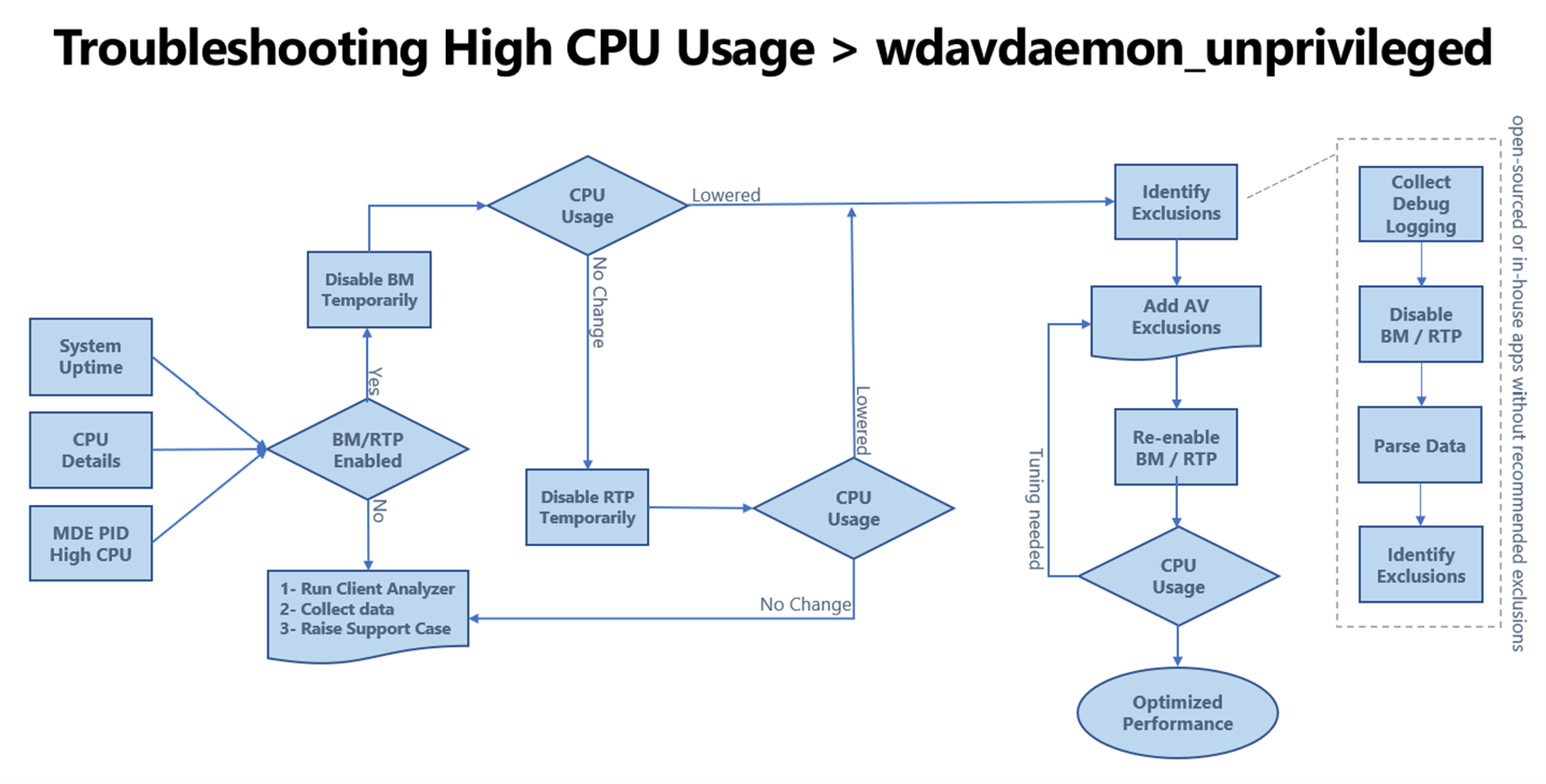

| wdavdaemon 無特殊許可權 | 不適用 | 防病毒軟體引擎 | 下圖顯示新增防病毒軟體排除專案所需的工作流程和步驟。

一般疑難解答指引 - 如果您的內部應用程式/腳本或合法的第三方應用程式/腳本已加上旗標,Microsoft安全性研究人員會分析可疑的檔案,以判斷它們是否為威脅、垃圾應用程式或一般檔案。 如需詳細資訊,請參閱統一提交體驗) 或檔案提交,以提交您認為不正確分類為惡意代碼的檔案 (。如需詳細資訊,請參閱 統一提交體驗) 或 檔案提交。 - 請參閱針對Linux上的 適用於端點的 Microsoft Defender效能問題進行疑難解答。 - 下載並執行 適用於端點的 Microsoft Defender 用戶端分析器。 如需詳細資訊,請 參閱在macOS或Linux上執行用戶端分析器。 - 使用 用戶端分析器工具收集診斷數據。 - 使用 Microsoft 開啟 CSS 支援案例。 如需詳細資訊,請參閱 CSS 安全性支援案例。 |

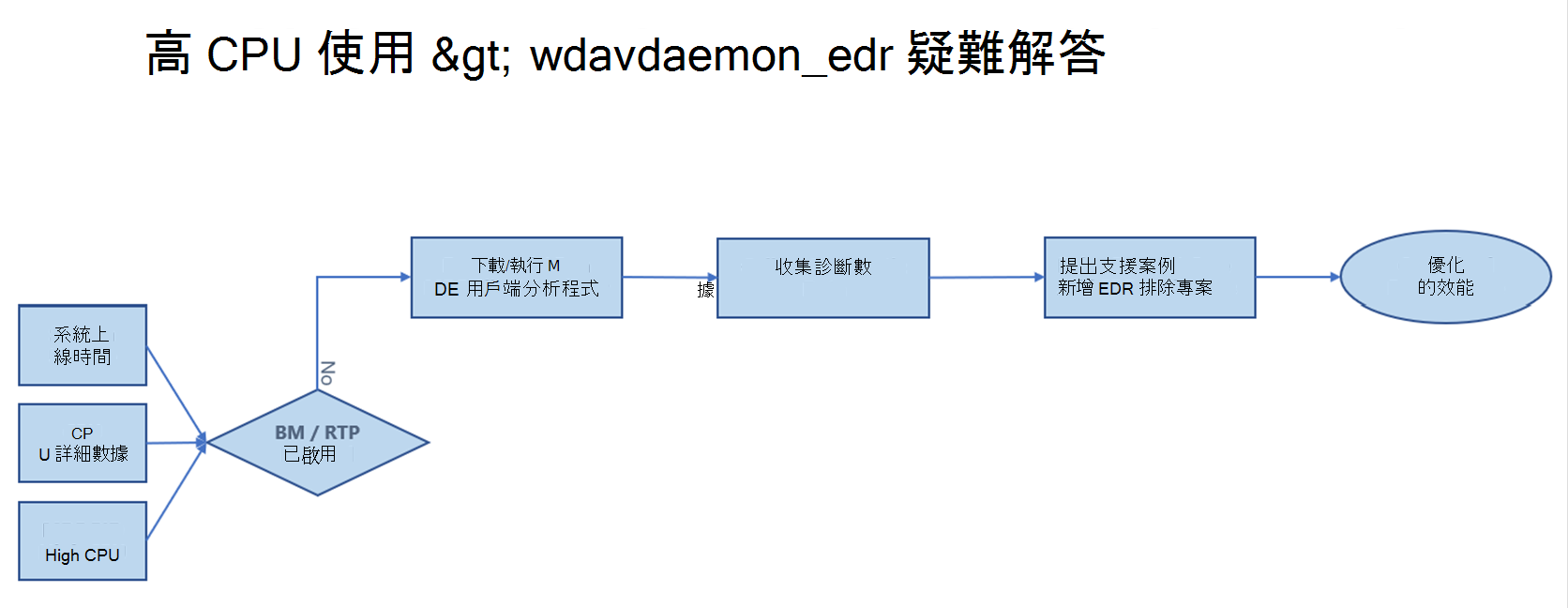

| wdavdaemon edr | 不適用 | EDR 引擎 | 下圖顯示針對wdavedaemon_edr程序問題進行疑難解答的工作流程和步驟。

一般疑難解答指引 - 如果您的內部應用程式/腳本或合法的第三方應用程式/腳本已加上旗標,Microsoft安全性研究人員會分析可疑的檔案,以判斷它們是否為威脅、垃圾應用程式或一般檔案。 如需詳細資訊,請參閱統一 提交體驗) 或 檔案提交,以提交您認為不正確分類為惡意代碼的檔案 (。 - 請參閱針對Linux上的 適用於端點的 Microsoft Defender效能問題進行疑難解答。 - 下載並執行 適用於端點的 Microsoft Defender 用戶端分析器。 如需詳細資訊,請 參閱在macOS或Linux上執行用戶端分析器。 - 使用 用戶端分析器工具收集診斷數據。 - 使用 Microsoft 開啟 CSS 支援案例。 如需詳細資訊,請參閱 CSS 安全性支援案例。 |

| mdatp_audisp_plugin | 稽核架構 | 稽核記錄擷取 | 請參閱針對Linux上 適用於端點的 Microsoft Defender的 AuditD 效能問題進行疑難解答。 |

22.卸載您的非Microsoft解決方案

現在,您已具有:

- 將貴組織的裝置上線到適用於端點的 Defender,並

- Microsoft Defender 防毒軟體已安裝並啟用,

接著,下一個步驟是卸載非 Microsoft 防毒軟體、反惡意軟體和端點保護解決方案。 當您卸載非Microsoft解決方案時,如果您在安裝或設定期間將適用於端點的Defender設定為被動模式,請務必更新您的設定,以從被動模式切換為主動模式。

診斷和疑難解答資源

- 針對Linux上的 適用於端點的 Microsoft Defender安裝問題進行疑難解答。

- 識別要在何處尋找安裝問題的詳細記錄。

- 針對沒有 Proxy 或透明 Proxy 的環境進行疑難解答步驟。

- 靜態 Proxy 環境的疑難解答步驟。

- 收集診斷資訊。

- 在 Linux 上卸載適用於端點的 Defender。

- 針對 Linux 上的 適用於端點的 Microsoft Defender 效能問題進行疑難解答。

- 針對 Linux 上 適用於端點的 Microsoft Defender 的 AuditD 效能問題進行疑難解答。

進階 適用於端點的 Microsoft Defender 功能

-

注意事項

行為監視功能可補充現有的強式內容型功能,不過您應該先仔細評估環境中的這項功能,再廣泛部署它,因為啟用行為監視會耗用更多資源,而且可能會造成效能問題。

參考

提示

想要深入了解? Engage 技術社群中的Microsoft安全性社群:適用於端點的 Microsoft Defender 技術社群。