適用於 Office 365 的 Microsoft Defender 中的活動

提示

您知道您可以免費試用 適用於 Office 365 的 Microsoft Defender 方案 2 中的功能嗎? 使用 Microsoft Defender 入口網站試用中樞的 90 天 適用於 Office 365 的 Defender 試用版。 瞭解誰可以在 Try 適用於 Office 365 的 Microsoft Defender 上註冊和試用條款。

在Microsoft 365 個具有 適用於 Office 365 的 Microsoft Defender 方案 2 的組織中,活動功能會識別並分類協調的網路釣魚和惡意代碼電子郵件攻擊。 Microsoft將電子郵件攻擊分類為離散活動可協助您:

- 有效率地調查和回應電子郵件攻擊。

- 進一步瞭解以您組織為目標的電子郵件攻擊範圍。

- 向決策者顯示 適用於 Office 365 的 Microsoft Defender 值,以防止電子郵件威脅。

營銷活動功能可讓您看到電子郵件攻擊的整體情況,速度比任何人快且更完整。

觀看這段短片,瞭解中的營銷活動如何 適用於 Office 365 的 Microsoft Defender 協助您瞭解以組織為目標的協調電子郵件攻擊。

什麼是行銷活動?

行銷活動是針對一或多個組織的協調式電子郵件攻擊。 Email 竊取認證和公司數據的攻擊是大型且龐大的產業。 隨著技術增加以停止攻擊,攻擊者會修改其方法以確保持續成功。

Microsoft會套用來自整個服務的大量反網路釣魚、反垃圾郵件和反惡意代碼數據,以識別活動。 我們會根據數個因素來分析和分類攻擊資訊。 例如:

- 攻擊來源:來源IP位址和寄件者電子郵件網域。

- 訊息屬性:訊息的內容、樣式和音調。

- 郵件收件者:收件者如何相關。 例如,收件者網域、收件者工作功能 (系統管理員、主管等 ) 、公司類型 (大型、小型、公用、私人等 ) 和產業。

- 攻擊承載:惡意連結、附件或訊息中的其他承載。

營銷活動可能是短期的,或可能跨越數天、周或月,且使用中和非使用中期間。 活動可能會特別針對您的組織啟動,或您的組織可能是跨多家公司的較大行銷活動的一部分。

必要的授權和權限

- 活動功能適用於 適用於 Office 365 的 Defender 方案 2 (附加元件授權或包含在訂用帳戶中的組織,例如 Microsoft 365 E5) 。

- 您必須獲指派許可權,才能檢視如本文所述的營銷活動相關信息。 您有下列選項:

Microsoft Defender 全面偵測回應 整合角色型訪問控制 (RBAC) ( 如果 Email & 共同作業>適用於 Office 365 的 Defender 許可權為

作用中。只會影響 Defender 入口網站,而不會影響 PowerShell) : (讀取) 的安全性作業/原始數據 (電子郵件 & 共同作業) /Email 訊息標頭。

作用中。只會影響 Defender 入口網站,而不會影響 PowerShell) : (讀取) 的安全性作業/原始數據 (電子郵件 & 共同作業) /Email 訊息標頭。Email & Microsoft Defender 入口網站中的共同作業許可權:組織管理、安全性系統管理員或安全性讀取者角色群組中的成員資格。

Microsoft Entra 權限:全域管理員、安全性系統管理員*或安全性讀取者角色的成員資格,可為使用者提供Microsoft 365 中其他功能的必要許可權和許可權。

重要事項

* Microsoft建議您使用許可權最少的角色。 使用較低許可權的帳戶有助於改善組織的安全性。 全域系統管理員是高度特殊權限角色,應僅在無法使用現有角色的緊急案例下使用。

Microsoft Defender 入口網站中的 [活動] 頁面

若要在 Microsoft Defender https://security.microsoft.com入口網站中開啟 [活動] 頁面,請移至 Email & 共同作業>活動]。 或者,若要直接移至 [ 活動 ] 頁面,請使用 https://security.microsoft.com/campaigns。

[ 活動] 頁面包含下列元素:

- 頁面頂端的篩選/查詢產生器。

- 圖表區域,您可以在其中使用可用的樞紐,以不同的方式組織圖表。 根據預設,圖表會使用 [營銷活動類型 ] 樞紐,即使該樞紐似乎並未選取也一樣。

- 詳細數據區域,預設設定為 [營銷活動 ] 索引標籤

提示

如果您沒有看到任何營銷活動數據或非常有限的數據,請嘗試變更日期範圍或篩選。

您 也可以在 威脅 總管中 https://security.microsoft.com/threatexplorerv3檢視與行銷活動相同的資訊:

- 活動檢視 。

- 圖表下方詳細數據區域中的所有電子郵件檢視 >[營銷活動] 索引卷標。

- 圖表下方詳細數據區域中的 [惡意代碼檢視>營銷活動] 索引卷標。

- 網路釣魚 檢視 >活動 索引標籤位於圖表下方的詳細數據區域中。

如果您有 適用於端點的 Microsoft Defender 訂用帳戶,活動資訊會與 適用於端點的 Microsoft Defender 連線。

[活動] 頁面上的圖表區域

在 [ 活動 ] 頁面上,圖表區域會顯示條形圖,顯示每天的收件者數目。 根據預設,圖表會顯示 惡意代碼 和 網路釣魚 數據。

若要篩選圖表和詳細數據數據表中顯示的資訊,請變更 篩選條件。

選取 [ 活動類型],然後在下拉式清單中選取下列其中一個值,以變更圖表的組織:

- 營銷活動名稱

- 營銷活動子類型

- 寄件者網域

- 寄件者 IP

- 傳遞動作

- 偵測技術

- 完整 URL

- URL 網域

- URL 網域和路徑

使用 ![]() [匯出圖表數據 ] 將圖表中的數據匯出至 CSV 檔案。

[匯出圖表數據 ] 將圖表中的數據匯出至 CSV 檔案。

若要從頁面移除圖表 (將詳細數據區域的大小最大化) ,請執行下列其中一個步驟:

- 選取

頁面頂端的 [圖表檢視>

頁面頂端的 [圖表檢視> 列表檢視]。

列表檢視]。 - 選取

[顯示 圖表與詳細數據數據表檢視之間的列表檢視]。

[顯示 圖表與詳細數據數據表檢視之間的列表檢視]。

[活動] 頁面上的 [詳細數據] 區域

若要篩選圖表和詳細數據數據表中顯示的資訊,請變更 篩選條件。

在 [ 營銷活動 ] 頁面上,圖表下方的 [ 營銷活動 ] 索引卷標會在詳細數據表中顯示下列資訊:

- 名稱

- 樣本主旨:行銷活動中其中一個訊息的主旨列。 營銷活動中的所有訊息不一定會有相同的主旨。

- 目標:所計算的百分比: (貴組織中的營銷活動收件者數目) / (服務) 中所有組織的營銷活動收件者總數。 此值表示僅將活動導向貴組織的程度 (較高的值) 與服務中的其他組織 (較低的值) 。

- 類型:值為 網路釣魚 或 惡意代碼。

-

子類型:此值包含更多有關行銷活動的詳細數據。 例如:

-

網路釣魚:可用時,此行銷活動正在進行網路釣魚的品牌。 例如,、

Microsoft365、Unknown、Outlook或DocuSign。 當偵測由 適用於 Office 365 的 Defender 技術驅動時,前置詞 ATP- 會新增至子類型值。 -

惡意代碼:例如 或

W32/<MalwareFamilyName>VBS/<MalwareFamilyName>。

-

網路釣魚:可用時,此行銷活動正在進行網路釣魚的品牌。 例如,、

- 標籤:如需使用者標籤的詳細資訊,請參閱 使用者標籤。

- 收件者:此行銷活動鎖定的使用者數目。

- 收件匣:在其收件匣中收到來自此活動訊息的用戶數目, (未傳遞至其垃圾郵件 Email 資料夾) 。

- 按兩下:在網路釣魚訊息中選取URL或開啟附件的用戶數目。

- 點擊率:在網路釣魚活動中,按下 [收 / 件匣] 計算的百分比。 此值是營銷活動有效性的指標。 換句話說,收件者是否能夠將郵件識別為網路釣魚,因而避免承載URL? 在惡意代碼活動中不會使用點擊率。

- 已造訪:實際通過承載網站的用戶人數。 如果有 Clicked 值,但 安全鏈接 已封鎖網站的存取,則此值為零。

選取要依該數據行排序的數據行標頭。 若要移除資料行,請選![]() 取 [自定義數據行]。 根據預設,會選取所有可用的數據行。

取 [自定義數據行]。 根據預設,會選取所有可用的數據行。

使用 ![]() [匯 出] 將詳細數據表中的數據匯出至 CSV 檔案。

[匯 出] 將詳細數據表中的數據匯出至 CSV 檔案。

在 [ 營銷活動 ] 頁面上,圖表下方的 [ 營銷活動來源 ] 索引標籤會顯示世界地圖上的訊息來源。

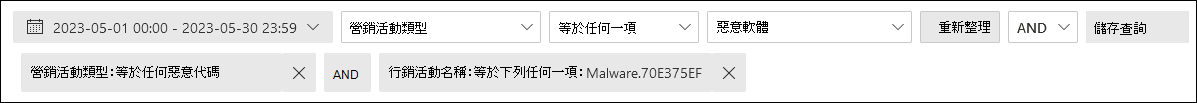

[活動] 頁面上的篩選

在 [ 營銷活動 ] 頁面頂端,有數個篩選設定可協助您尋找並隔離特定活動。 您選取的篩選會影響圖表和詳細資料數據表。

根據預設,檢視會依昨天和今天進行篩選。 若要變更日期篩選,請選取日期範圍,然後選取 [ 開始日期 ] 和 [ 結束日期 ] 值,最多 30 天前。

您也可以依一或多個訊息或營銷活動屬性來篩選結果。 基本語法為:

<Property><Equal any of | Equal none of><Property value or values>

- 從 [ 營銷活動類型 ] 下拉式清單中選取訊息或營銷活動屬性 (活動類型 是選取) 的預設值。

- 您需要輸入的屬性值完全取決於 屬性。 某些屬性允許使用多個值以逗號分隔的手繪多邊形文字,而某些屬性允許從清單中選取多個值。

下表說明可用的屬性及其相關聯的值:

| 屬性 | 類型 |

|---|---|

| 基本 | |

| 營銷活動類型 | 選取一或多個值¹:

|

| 營銷活動名稱 | 文字。 以逗號分隔多個值。 |

| 營銷活動子類型 | 文字。 以逗號分隔多個值。 |

| 寄件者位址 | 文字。 以逗號分隔多個值。 |

| 收件者 | 文字。 以逗號分隔多個值。 |

| 寄件者網域 | 文字。 以逗號分隔多個值。 |

| 收件者網域 | 文字。 以逗號分隔多個值。 |

| 主旨 | 文字。 以逗號分隔多個值。 |

| 寄件者顯示名稱 | 文字。 以逗號分隔多個值。 |

| 寄件者郵件寄件者位址 | 文字。 以逗號分隔多個值。 |

| 來自網域的寄件者郵件 | 文字。 以逗號分隔多個值。 |

| 惡意代碼系列 | 文字。 以逗號分隔多個值。 |

| 標記 | 文字。 以逗號分隔多個值。 如需使用者標籤的詳細資訊,請參閱 使用者標籤。 |

| 傳遞動作 | 選取一或多個值¹:

|

| 其他動作 | 選取一或多個值¹:

|

| Directionality | 選取一或多個值¹:

|

| 偵測技術 | 選取一或多個值¹:

|

| 原始傳遞位置 | 選取一或多個值¹:

|

| 最新的傳遞位置 | 與原始傳遞位置相同的值 |

| 系統覆寫 | 選取一或多個值¹:

|

| 系統覆寫來源 | 選取一或多個值¹:

|

| 進階 | |

| 因特網訊息標識碼 | 文字。 以逗號分隔多個值。 可在訊息標頭的 [訊息標識 符標頭] 欄位中取得。 範例值是 <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (記下角括弧) 。 |

| 網路訊息標識碼 | 文字。 以逗號分隔多個值。 在訊息標頭的 X-MS-Exchange-Organization-Network-Message-Id 標頭字段中可用的 GUID 值。 |

| 寄件者 IP | 文字。 以逗號分隔多個值。 |

| 附件SHA256 | 文字。 以逗號分隔多個值。 若要尋找檔案的 SHA256 哈希值,請在 PowerShell 中執行下列命令: Get-FileHash -Path "<Path>\<Filename>" -Algorithm SHA256。 |

| 叢集標識碼 | 文字。 以逗號分隔多個值。 |

| 警示標識碼 | 文字。 以逗號分隔多個值。 |

| 警示原則標識碼 | 文字。 以逗號分隔多個值。 |

| 營銷活動標識碼 | 文字。 以逗號分隔多個值。 |

| ZAP URL 訊號 | 文字。 以逗號分隔多個值。 |

| Urls | |

| URL 網域 | 文字。 以逗號分隔多個值。 |

| URL 網域和路徑 | 文字。 以逗號分隔多個值。 |

| URL | 文字。 以逗號分隔多個值。 |

| URL 路徑 | 文字。 以逗號分隔多個值。 |

| 按兩下決策 | 選取一或多個值¹:

|

| 檔案 | |

| 附件檔名 | 文字。 以逗號分隔多個值。 |

¹ 不使用此屬性篩選,或使用這個未選取值的屬性篩選,其結果與使用此屬性篩選器並選取所有值的結果相同。

從 [ 行銷活動類型 ] 下拉式清單中選取屬性之後,選取 [ 等於任何 一個] 或 [不等於任何一個] ,然後在屬性方塊中輸入或選取值,篩選查詢會出現在篩選區域下方。

若要新增更多條件,請選取另一個屬性/值組,然後選取 AND 或 OR。 視需要重複這些步驟。

若要移除現有的屬性/值組,請選擇 ![]() 取項目旁邊的 。

取項目旁邊的 。

當您完成建置篩選查詢時,請選取 [ 重新整理]。

若要儲存篩選查詢,請選取 [儲存查詢][儲存查詢>![]() ]。 在開啟的 [ 儲存查詢 ] 飛出視窗中,設定下列設定:

]。 在開啟的 [ 儲存查詢 ] 飛出視窗中,設定下列設定:

- 查詢名稱:輸入唯一值。

- 選取下列其中一個值:

- 確切日期:選取日期範圍。

- 相對日期:選取 1 到 30 天。

- 追蹤此查詢

當您在 [儲存 查詢 ] 飛出視窗中完成時 ,請選取 [儲存],然後在確認對話框中選取 [ 確定 ]。

當您返回 [活動] 頁面時,您可以選取 [儲存查詢已儲存的查詢>![]() 設定] 來載入已儲存的篩選。

設定] 來載入已儲存的篩選。

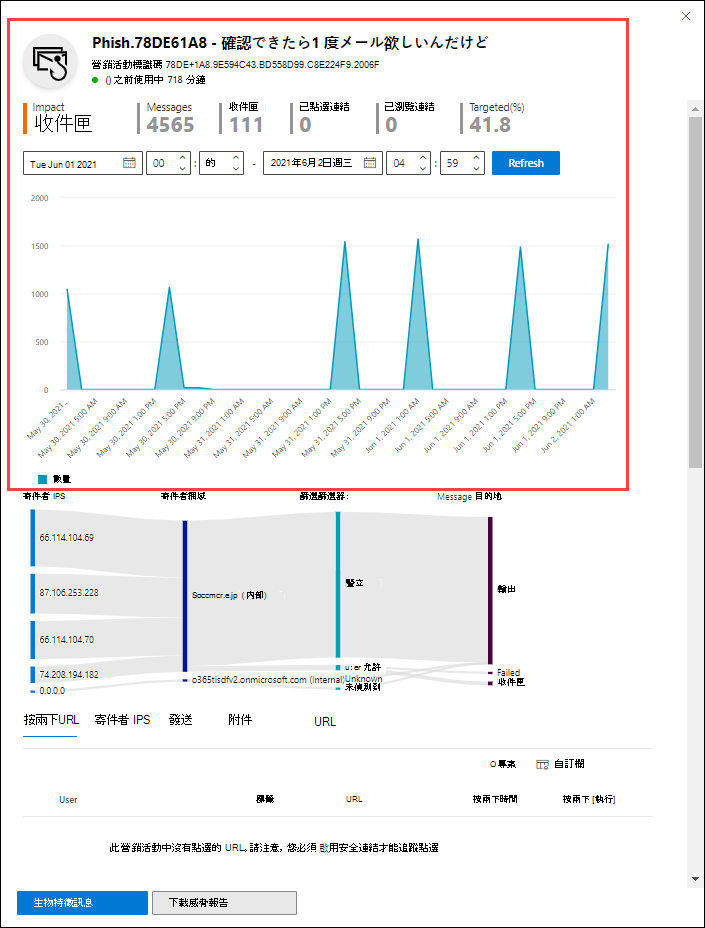

行銷活動詳細資料

當您按下名稱旁邊複選框以外的數據列中的任何位置,從詳細數據數據表中選取專案時,會開啟包含營銷活動相關詳細數據的飛出視窗。

活動詳細數據飛出視窗中顯示的內容如下列小節所述。

營銷活動資訊

在行銷活動詳細資料飛出視窗頂端,提供下列營銷活動資訊:

- 營銷活動標識碼:唯一的營銷活動標識符。

- 活動:活動的持續時間和活動。

- 您選取 (或您在時間軸) 中選取之日期範圍篩選的下列資料:

- 影響

- 訊息:收件者總數。

- 收件匣:傳遞至 [收件匣] 而不是 [垃圾郵件] Email 資料夾的訊息數目。

- 已點選連結:網路釣魚訊息中有多少用戶選取了承載URL。

- 瀏覽連結:流覽 URL 的用戶人數。

- 目標 (%) :所計算的百分比: (貴組織中的營銷活動收件者數目) / (服務) 中所有組織的營銷活動收件者總數。 此值會在營銷活動的整個存留期內計算,且不會依日期篩選而變更。

- 活動流程的開始日期/時間和結束數據/時間篩選,如下一節所述。

- 活動活動的互動式時間軸:時程表會顯示整個營銷活動存留期的活動。 您可以將滑鼠停留在圖形中的數據點上,以查看偵測到的訊息數目。

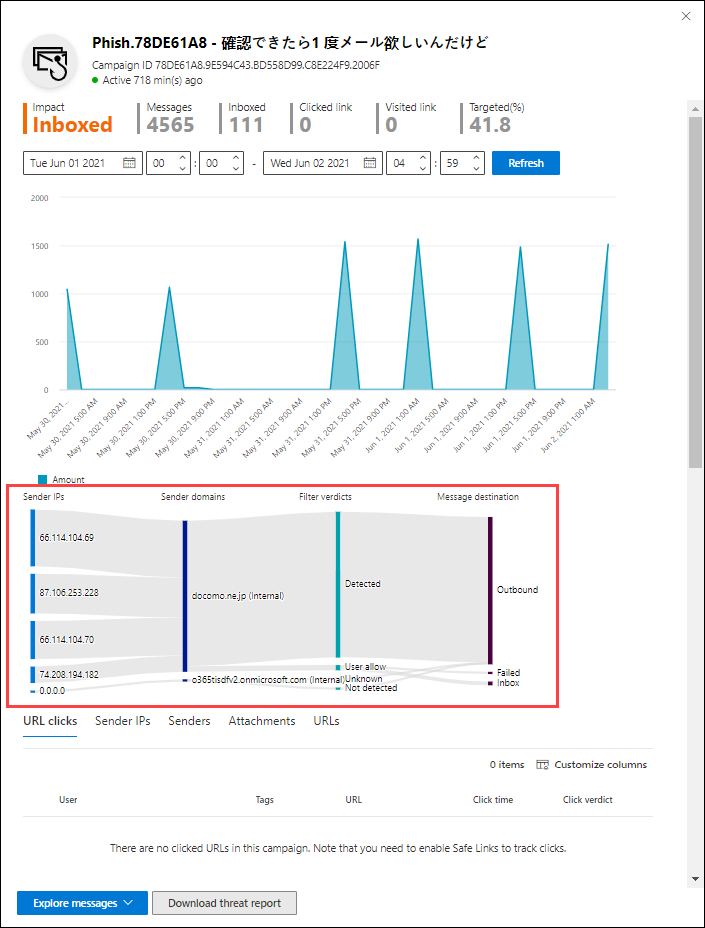

行銷活動流程

在營銷活動詳細數據飛出視窗中間,有關營銷活動的重要詳細數據會顯示在水準流程圖中 (稱為 Sankey 圖表) 。 這些詳細數據可協助您了解活動的元素,以及組織中的潛在影響。

提示

流程圖中顯示的資訊是由時間軸中的日期範圍篩選所控制,如上一節所述。

如果您將滑鼠停留在圖表中的水準帶,您會看到相關訊息的數目 (例如來自特定來源 IP 的訊息、來自來源 IP 使用指定寄件者網域的訊息等 ) 。

圖表中包含下列資訊:

寄件者 IP

寄件者網域

篩選結果:決策值與可用的網路釣魚和垃圾郵件篩選決策有關,如 反垃圾郵件訊息標頭中所述。 下表說明可用的值:

值 垃圾郵件篩選結果 描述 允許 SFV:SKN

<br/SFV:SKI在垃圾郵件篩選評估之前,郵件已標示為非垃圾郵件和/或略過篩選。 例如,郵件流程規則 (也稱為傳輸規則) ,將郵件標示為非垃圾郵件。

<br/ 郵件因為其他原因而略過垃圾郵件篩選。 例如,寄件人和收件者似乎在同一個組織中。封鎖 SFV:SKS在垃圾郵件篩選評估之前,郵件已標示為垃圾郵件。 例如,透過郵件流程規則。 已偵測 SFV:SPM垃圾郵件篩選已將此郵件標記為垃圾郵件。 未偵測到 SFV:NSPM垃圾郵件篩選已將郵件標示為非垃圾郵件。 已釋出 SFV:SKQ郵件已從隔離區釋放,因此已略過垃圾郵件篩選。 租用戶允許¹ SFV:SKA郵件因為反垃圾郵件原則中的設定而略過垃圾郵件篩選。 例如,寄件者位於允許的寄件者清單或允許的網域清單中。 租用戶區塊² SFV:SKA由於反垃圾郵件原則中的設定,郵件遭到垃圾郵件篩選封鎖。 例如,寄件者位於允許的寄件者清單或允許的網域清單中。 用戶允許¹ SFV:SFE郵件已略過垃圾郵件篩選,因為寄件者位於使用者的安全寄件者清單中。 用戶區塊² SFV:BLK郵件遭到垃圾郵件篩選封鎖,因為寄件者位於使用者的 [封鎖的寄件者] 清單中。 幹掉 不適用 零時差自動清除 (ZAP) 將傳遞的訊息移至垃圾郵件 Email 資料夾或隔離區。 您可以在 反垃圾郵件原則中設定動作。 ¹ 檢閱您的反垃圾郵件原則,因為允許的郵件可能已被服務封鎖。

² 檢閱您的反垃圾郵件原則,因為這些郵件應該隔離,而不是傳遞。

郵件目的地:調查傳遞給收件者的郵件, (收件者或垃圾郵件 Email資料夾) ,即使使用者未選取郵件中的承載URL也一般。 您也可以從隔離中移除隔離的郵件。 如需詳細資訊,請參閱 EOP 中隔離的電子郵件訊息。

- 已刪除資料夾

- 下降

- 外部:收件者位於混合式環境中的內部部署電子郵件組織中。

- 已失敗

- 轉發

- 收件匣

- 垃圾郵件資料夾

- 隔離區

- Unknown

URL 點選:下一節會說明這些值。

注意事項

在包含超過10個專案的所有圖層中,會顯示前10個專案,其餘專案則會組合在 其他層中。

URL 點選

當網路釣魚郵件傳遞至收件者的 [收件匣] 或 [垃圾郵件] Email資料夾時,使用者一律有機會選取承載 URL。 [不選取 URL] 只是成功的一小部分,但您必須先判斷網路釣魚郵件傳遞至信箱的原因。

如果使用者在網路釣魚訊息中選取了承載 URL,動作會顯示在行銷活動詳細數據檢視中圖表的 [URL 單擊 ] 區域中。

- 允許

- BlockPage:收件者選取了承載 URL,但其對惡意網站的存取遭到貴組織中 的安全鏈接 原則封鎖。

- BlockPageOverride:收件者選取訊息中的承載 URL,安全鏈接嘗試停止它們,但允許他們覆寫區塊。 檢查您的 安全鏈接原則 ,以瞭解為何允許使用者覆寫安全連結決策,並繼續前往惡意網站。

- PendingDetonationPage:適用於 Office 365 的 Microsoft Defender 中的安全附件正在開啟並調查虛擬環境中的承載 URL。

- PendingDetonationPageOverride:允許收件者覆寫承載卸除程式,並在不等候結果的情況下開啟 URL。

定位字元

提示

顯示在索引標籤上的資訊是由行銷活動詳細數據飛出視窗中的日期範圍篩選所控制,如行銷 活動資訊 一節中所述。

營銷活動詳細數據飛出視窗中的索引標籤可讓您進一步調查活動。 下列索引標籤可供使用:

URL 點選:如果使用者未在訊息中選取承載 URL,則此區段為空白。 如果使用者能夠選取 URL,則會填入下列值:

- 使用者*

- 標記

- URL*

- 點選時間

- 按兩下決策

寄件者 IP

- 寄件者 IP*

- 總計計數

- 收件匣

- 未收件匣

- SPF 已通過:寄件者原則架構已驗證傳 送者 (SPF) 。 未通過SPF驗證的發件者表示未經驗證的寄件者,或訊息正在詐騙合法的發件者。

寄件者

- 寄件者:這是 SMTP MAIL FROM 命令中的實際寄件者位址,不一定是使用者在其電子郵件用戶端中看到的寄件者 : 電子郵件位址。

- 總計計數

- 收件匣

- 未收件匣

- DKIM 已通過:寄件者已由網 域密鑰識別郵件驗證, (DKIM) 。 未通過 DKIM 驗證的寄件者表示未經驗證的寄件者,或訊息正在詐騙合法的寄件者。

- DMARC 已通過:傳送者已由網 域型訊息驗證、報告和一致性 (DMARC) 驗證。 未通過 DMARC 驗證的寄件者表示未經驗證的寄件者,或訊息正在詐騙合法的寄件者。

附件

- Filename

- SHA256

- 惡意代碼系列

- 總計計數

URL

- URL*

- 總數

* 選取此值會開啟新的飛出視窗,其中包含營銷活動詳細數據檢視頂端的指定專案 (使用者、URL 等 ) 的詳細數據。 若要返回營銷活動詳細數據飛出視窗,請在新的飛出視窗中選取 [ 完成 ]。

在每個索引標籤上,選取要依該數據行排序的數據行標頭。 若要移除資料行,請選![]() 取 [自定義數據行]。 根據預設,會選取每個索引標籤上的所有可用數據行。

取 [自定義數據行]。 根據預設,會選取每個索引標籤上的所有可用數據行。

其他動作

行銷活動詳細資料飛出視窗底部的動作可讓您調查並記錄行銷活動的相關詳細資料:

- 在 [ 是 ] 或 [ 否 ] 中選取 [ 您認為此活動已正確地將這些訊息群組在一起嗎?]。

-

探索訊息:使用威脅總管的功能,在下拉式清單中選取下列其中一個值,以進一步調查營銷活動:

- 所有訊息:使用 [營銷活動標識 符] 值作為搜尋篩選器,開啟新的 [威脅總管] 搜尋索引標籤。

- 收件匣訊息:使用 [營銷活動標識 符] 和 [ 傳遞位置: 收件匣 ] 作為搜尋篩選器,開啟新的 [威脅總管] 搜尋索引卷標。

- 內部訊息:使用 [活動標識 符] 和 [ 方向性:組織內部 ] 作為搜尋篩選條件,開啟新的 [威脅總管] 搜尋索引標籤。

- 下載威脅報告:根據預設,將營銷活動詳細數據下載至名為 CampaignReport.docx) 的 Word 檔 (。 下載包含營銷活動整個存留期的詳細數據 (不只是您選取的日期篩選) 。

![顯示 Microsoft Defender 入口網站中 [活動] 的螢幕快照。](media/campaigns-overview.png)

![[營銷活動] 頁面上的 [營銷活動] 篩選條件。](media/campaign-filters-and-settings.png)