安全性基準評估

適用於:

注意事項

若要使用此功能,您需要 Microsoft Defender 弱點管理 獨立版,或如果您已經是 適用於端點的 Microsoft Defender 方案 2 客戶,則 Defender 弱點管理 附加元件。

安全性基準評估可協助您持續且輕鬆地監視組織的安全性基準合規性,並實時識別變更,而不是執行永不結束的合規性掃描。

安全性基準配置檔是自訂配置檔,您可以建立此配置檔,以根據業界安全性基準來評估和監視組織中的端點。 當您建立安全性基準配置檔時,您會建立一個範本,其中包含多個裝置組態設定和要比較的基礎基準。

安全性基準支援 Internet Security (CIS) Windows 10、Windows 11 和 Windows Server 2008 R2 和更新版本的基準檢驗,以及適用於 Windows 10 和 Windows Server 2019 (STIG) 效能評定的安全性技術實作指南。

注意事項

基準檢驗目前僅支援 群組原則 物件 (GPO) 組態,而非 Microsoft Configuration Manager (Intune) 。

提示

您知道您可以免費試用 Microsoft Defender 弱點管理 中的所有功能嗎? 瞭解如何 註冊免費試用版。

注意事項

在 Windows Server 2012 R2 上啟用 DFSS (Dynamic Fair Share 排程) 時,不支援安全性基準評估。

開始使用安全性基準評估

移至 Microsoft Defender 入口網站中的 [弱點管理>基準評量]。

選取頂端 的 [配置檔] 索引標籤,然後選取 [ 建立配置檔 ] 按鈕。

輸入安全性基準配置檔的名稱和描述,然後選取 [ 下一步]。

在 [ 基準配置檔範圍 ] 頁面上,設定配置檔設定,例如軟體、基準基準 (CIS 或 STIG) ,以及合規性層級,然後選取 [ 下一步]。

選取您要包含在設定檔中的組態。

如果您想要變更組織的閾值設定值,請選取 [自定義 ]。

選取 [下一步 ] 以選擇您想要包含在基準配置檔中的裝置群組和裝置標籤。 配置檔將在未來自動套用至新增至這些群組的裝置。

選 取 [下一步 ] 以檢閱配置檔。

選 取 [提交 ] 以建立您的配置檔。

在最後一個頁面上,選 取 [檢視配置檔] 頁面 以查看評定結果。

注意事項

您可以使用各種自定義專案,為相同的操作系統建立多個配置檔。

當您自定義組態時,圖示會出現在其旁邊,以指出它已自定義且不再使用建議的值。 選取 [重設 ] 按鈕以還原為建議的值。

要注意的實用圖示:

- 此設定之前已自定義過。 當您選取 [ 自定義] 建立新的設定檔時,您會看到您可以從中選擇的可用變化。

- 此設定之前已自定義過。 當您選取 [ 自定義] 建立新的設定檔時,您會看到您可以從中選擇的可用變化。

─ 此組態已自訂且未使用預設值。

─ 此組態已自訂且未使用預設值。

安全性基準評估概觀

在 [安全性基準評量概觀] 頁面上,您可以檢視裝置合規性、配置檔合規性、失敗最常失敗的裝置和設定錯誤的裝置。

檢閱安全性基準配置檔評估結果

依組態檢視

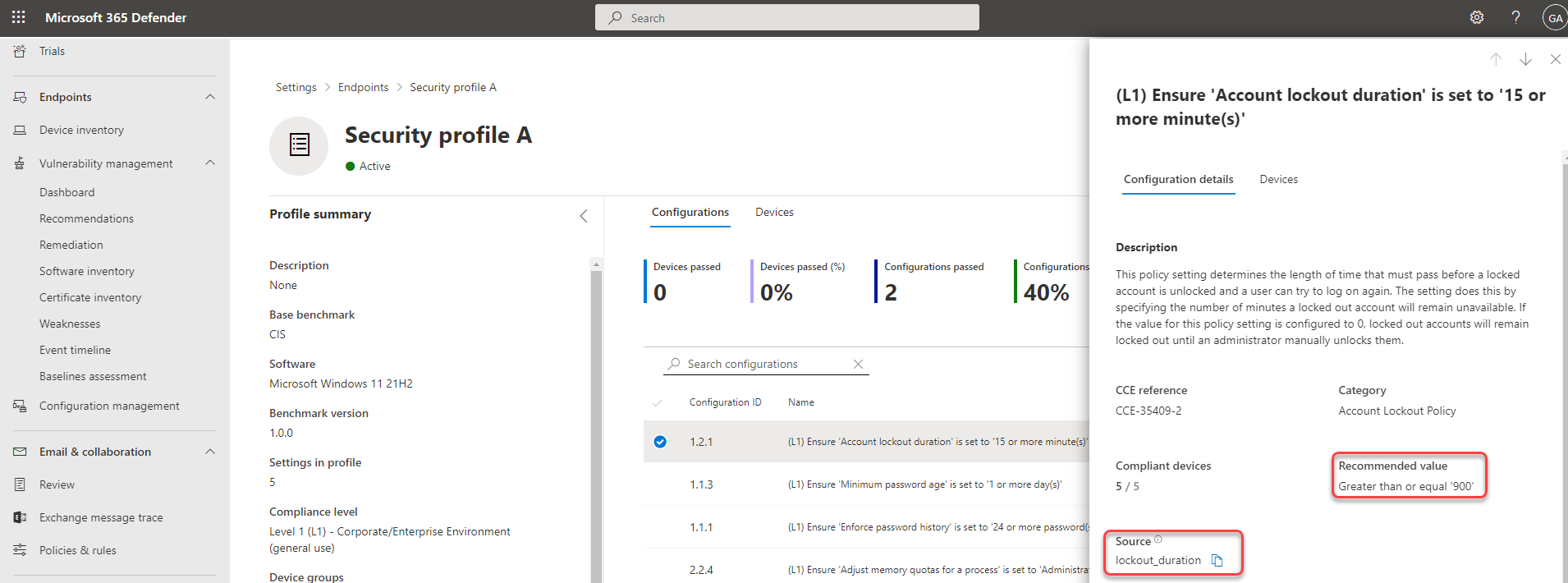

在 [ 設定] 索引標籤中 ,您可以檢閱設定清單,並評估其報告的合規性狀態。

藉由選取清單中的組態,您會看到包含原則設定詳細數據的飛出視窗,包括建議的值 (預期的值範圍,讓裝置視為符合規範) 以及用來判斷目前裝置設定的來源。

[ 裝置] 索引標籤會針對此特定設定顯示所有適用裝置及其合規性狀態的清單。 針對每個裝置,您可以使用偵測到的目前值來查看其符合規範或不符合規範的原因。

依裝置檢視

在 [主要 裝置] 索引標籤中,您可以檢閱裝置清單,並評估其報告的合規性狀態。

藉由選取清單中的裝置,您會看到包含其他詳細資料的飛出視窗。

選取 [ 組態] 索引 標籤,以檢視此特定裝置對所有配置檔設定的合規性。

在裝置端面板頂端,選取 [ 開啟裝置頁面 ] 以移至裝置清查中的裝置頁面。 裝置頁面會顯示 [ 基準合規性 ] 索引標籤,以提供裝置合規性的細微可見度。

藉由選取清單中的設定,您會看到一個飛出視窗,其中包含此裝置上原則設定的合規性詳細數據。

建立和管理例外狀況

您可能會遇到不想在特定裝置上評估特定設定的情況。 例如,裝置可能受第三方控制,或其可能已備妥替代防護功能。 在這些情況下,您可以新增例外狀況,以排除裝置上特定設定的評量。

例外狀況中包含的裝置不會針對基準配置檔中的指定組態進行評估。 這表示它不會影響組織的計量和分數,而且有助於為組織提供更清楚的合規性檢視。

若要檢視例外狀況:

- 移至 Microsoft Defender 入口網站中的 [弱點管理>基準評量]。

- 選取頂端 的 [例外狀況] 索引標籤

若要新增例外狀況:

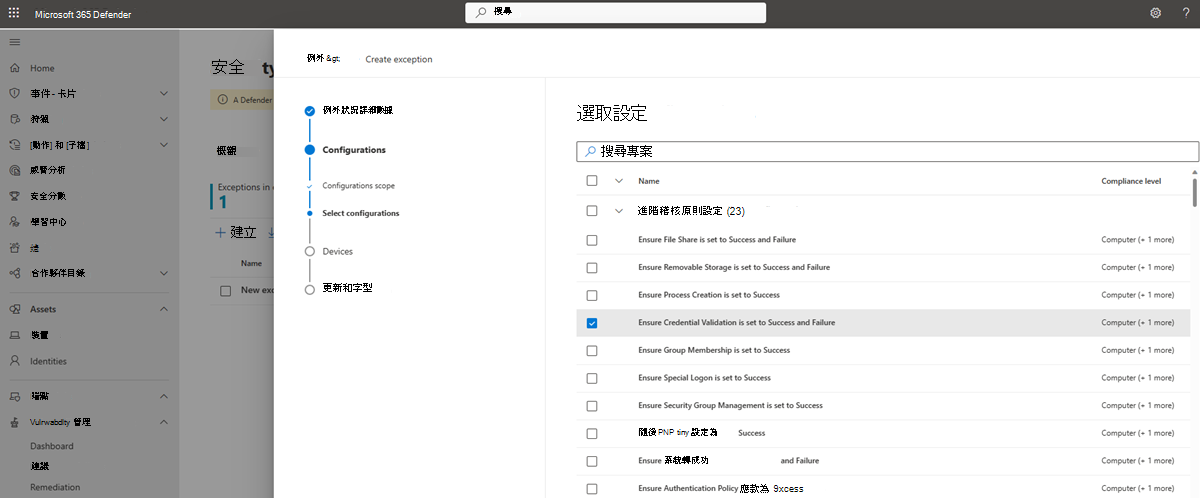

在 [ 例外狀況] 索引標籤上 ,選取 [ 建立] 按鈕。

填寫要求的詳細數據,包括理由原因和持續時間。

選取 [下一步]。

在 [ 設定範圍] 頁面上,選擇軟體、基準基準檢驗和合規性層級,然後選取 [ 下一步]。

選取您要新增至例外狀況的設定。

選 取 [下一步 ] 以選擇您要包含在例外狀況中的裝置。 例外狀況會自動套用至裝置。

選 取 [下一步 ] 以檢閱例外狀況。

選 取 [提交 ] 以建立您的例外狀況。

在最後一個頁面上,選 取 [檢視所有例外 狀況] 以返回 [例外狀況] 頁面。

在 [ 例外狀況 ] 頁面中,選取任何例外狀況以開啟飛出視窗窗格,您可以在其中查看狀態、編輯或刪除例外狀況:

使用進階搜捕

您可以在下表上執行進階搜捕查詢,以了解組織中的安全性基準:

- DeviceBaselineComplianceProfiles:提供已建立配置文件的詳細數據。

- DeviceBaselineComplianceAssessment:裝置合規性相關信息。

- DeviceBaselineComplianceAssessmentKB:CIS 和 STIG 基準的一般設定 (與任何裝置) 無關。

數據收集的已知問題

我們知道會影響特定 CIS 版本、STIG 和 Microsoft 基準檢驗數據收集的已知問題。 在這些版本中執行測試時,問題可能會導致不正確或不完整的結果。 這些問題正在積極處理中,將在未來的更新中解決。

建議您在執行評量時,從基準檢驗配置檔中排除受影響的測試,以避免這些問題的影響。

如果您的基準檢驗版本未列在下方,而且您遇到問題,請連絡 Microsoft 支援服務,以協助我們進一步調查並協助您解決問題。

下列 CIS、Microsoft 和 STIG 基準會受到影響:

順式

- CIS 17.1.1

- CIS 17.2.1

- CIS 17.3.1 至 17.3.2

- CIS 17.5.1 至 17.5.6

- CIS 17.6.1 至 17.6.4

- CIS 17.7.1 至 17.7.5

- CIS 17.8.1

- CIS 17.9.1 至 17.9.5

CIS 檢查新增專案

- CIS 2.3.7.3 至 2.3.7.5

- CIS 2.3.10.1

- CIS 1.1.5

Microsoft檢查

- Microsoft 2.1

- Microsoft 2.10

- Microsoft 2.12 到 2.30

- Microsoft 2.33 到 2.37

- Microsoft 2.40 到 2.50

- Microsoft 3.55

- Microsoft 3.57

- Microsoft 3.60

- Microsoft 3.72

Microsoft Windows 和 Windows Server 的證書存儲檢查

- MCS 1.1 for Windows 10 1909 (Temporary) 1.1.5

- MCS 2.0 for Windows 10 1909 (Temporary) 1.1.5

- MCS 1.1 for Windows 10 20H2 (暫存) 1.1.5

- MCS 2.0 for Windows 10 20H2 (暫存) 1.1.5

- MCS 2.0 for Windows 10 v21H2 1.1.5

- MCS 2.0 for Windows 10 v22H2 1.1.5

- MCS 2.0 for Windows 11 1.1.5

- MCS 2.0 for Windows 11 23H2 1.1.5

- MCS 2.0 for Windows Server 2022 1.1.5

- 適用於 Windows Server 2022 域控制器 1.1.5 的 MCS 2.0

- MCS 2.0 for Windows Server 2019 1.1.5

- 適用於 Windows Server 2019 域控制器 1.1.5 的 MCS 2.0

- MCS 2.0 for Windows Server 2016 1.1.5

- MCS 2.0 for Windows Server 2016 域控制器 1.1.5

- 適用於 Windows Server 的 MCS 2.0 2012_R2 1.1.5

- 適用於 Windows Server 的 MCS 1.1 2008_R2 (暂存) 1.1.5

- 適用於 Windows Server 2022 域控制器 2.3.10.1 的 MCS 2.0

- 適用於 Windows Server 2019 域控制器 2.3.10.1 的 MCS 2.0

- MCS 2.0 for Windows Server 2016 域控制器 2.3.10.1

STIG 清單

- STIG SV-205678r569188

- STIG SV-220746r569187

- STIG SV-220754r569187

- STIG SV-220757r569187

- STIG SV-220760r569187

- STIG SV-220767r569187

- STIG SV-220768r569187

- STIG SV-220768r851975

- STIG SV-220775r569187

- STIG SV-220775r851978

- STIG SV-220786r569187

- STIG SV-220769r569187

- STIG SV-225273r569185

- STIG SV-225281r569185

- STIG SV-225284r569185

- STIG SV-225287r569185

- STIG SV-225292r569185

- STIG SV-225294r569185

- STIG SV-225294r852189

- STIG SV-225295r569185

- STIG SV-225302r569185

- STIG SV-225302r852194

- STIG SV-226092r569184

- STIG SV-226092r794343

- STIG SV-226099r569184

- STIG SV-226099r794279

- STIG SV-226102r569184

- STIG SV-226102r794335

- STIG SV-226107r569184

- STIG SV-226107r794336

- STIG SV-226110r569184

- STIG SV-226110r794366

- STIG SV-226117r569184

- STIG SV-226117r794356

- STIG SV-226117r852079

- STIG SV-226109r569184

- STIG SV-226109r794353

- STIG SV-226109r852074

- STIG SV-226063r569184

- STIG SV-226063r794292

- STIG SV-254271r848629

- STIG SV-224873r569186

![設定檔頁面中的 [組態] 索引標籤](/zh-tw/defender/media/defender-vulnerability-management/security-baselines-configurations.png)

![配置檔頁面中的 [裝置] 索引標籤](/zh-tw/defender/media/defender-vulnerability-management/security-baselines-device-details.png)

![配置檔頁面中的 [例外狀況] 索引標籤](/zh-tw/defender/media/defender-vulnerability-management/security-baselines-exceptions.png)