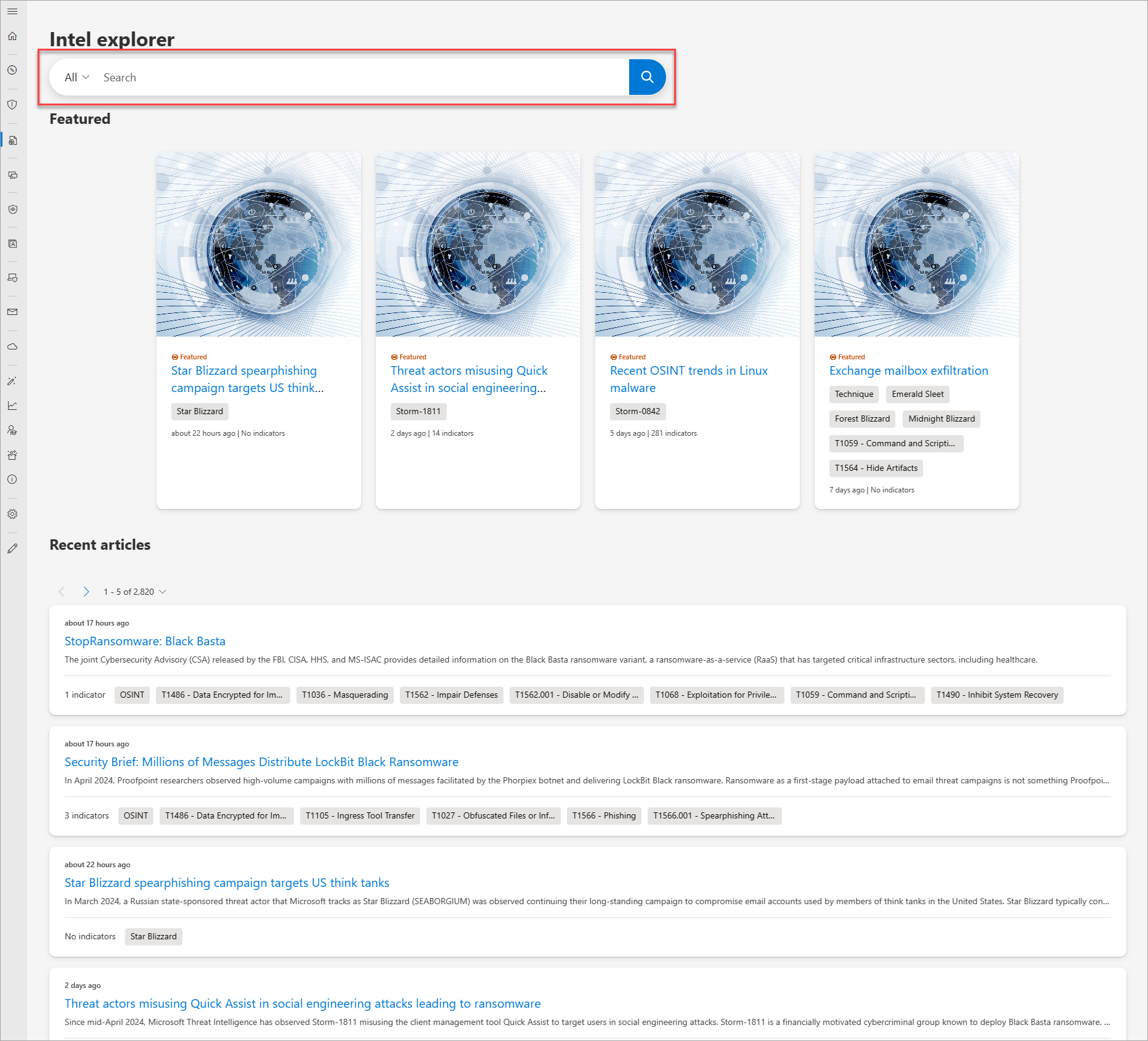

搜尋和樞紐分析

重要事項

在 2024 年 6 月 30 日,Microsoft Defender 威脅情報 (Defender TI 獨立入口網站) https://ti.defender.microsoft.com () 已淘汰且無法再存取。 客戶可以在 Microsoft Defender 入口網站或使用 Microsoft Security Copilot 繼續使用Defender TI。

深入了解

Microsoft Defender 威脅情報 (Defender TI) 提供強大且彈性的搜尋引擎,以簡化調查程式。 Defender TI 的設計目的是要讓您跨不同數據源的各種指標進行樞紐分析,讓您更輕鬆地探索不同基礎結構之間的關聯性。

本文可協助您瞭解如何跨不同的數據集進行搜尋和樞紐分析,以探索不同成品之間的關聯性。

先決條件

Microsoft Entra ID 或個人 Microsoft 帳戶。 登入或建立帳戶

Defender TI 進階授權。

注意事項

沒有 Defender TI 進階授權的使用者仍然可以使用我們的免費 Defender TI 優惠。

在 Microsoft Defender 入口網站中開啟 Defender TI

- 存取 Defender入口網站 並完成 Microsoft 驗證流程。 深入了解 Defender 入口網站

- 流覽至 威脅情報>Intel 總管。

執行威脅情報搜尋和樞紐

Defender TI 的 Intel 總 管搜尋既簡單又功能強大,其設計目的是要立即呈現關鍵見解,同時讓您直接與組成這些深入解析的數據集互動。 搜尋列支援不同的輸入;您可以搜尋特定的成品和發行項或項目名稱。

搜尋成品類型

IP位址: 搜尋 195.161.141[.]Intel 總管搜尋列中的 65。 此動作會導致IP位址搜尋。

域:

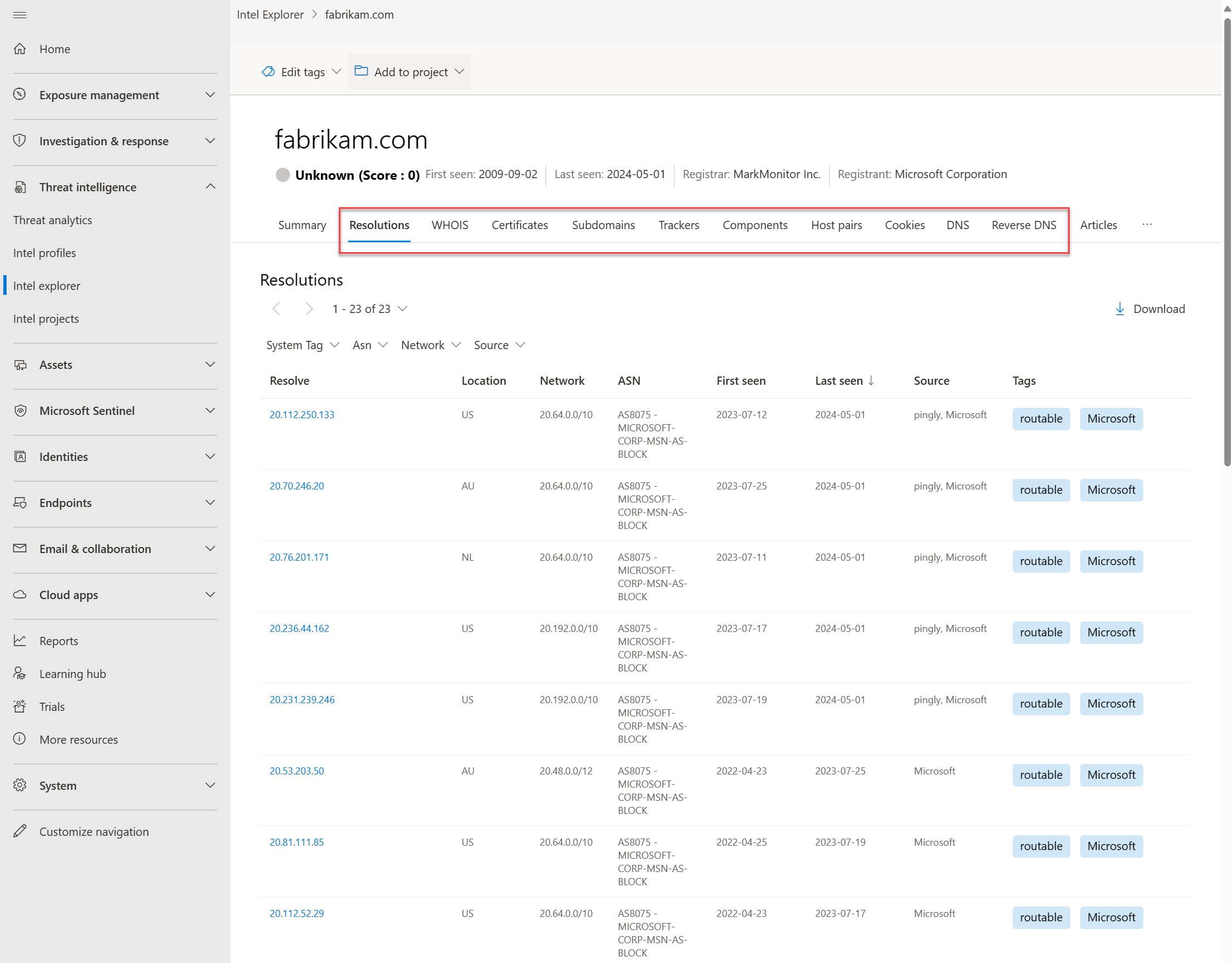

fabrikam.com在 Intel 總管搜尋列中搜尋。 此動作會導致網域搜尋。主機:

canary.fabrikam.com在 Intel 總管搜尋列中搜尋。 此動作會導致主機搜尋。關鍵詞: 在 Intel 總管搜尋列中搜尋 apt29 。 此動作會產生關鍵詞搜尋。 關鍵詞搜尋涵蓋任何類型的關鍵詞,其中可能包含字詞或電子郵件位址等等,而且會產生與發行項、專案和數據集的關聯。

CVE) 標識子 (常見弱點和暴露: 在 Intel 總管搜尋列中搜尋 CVE-2021-40444 。 此動作會產生 CVE 識別元關鍵詞搜尋。

品: 搜尋商用略過 & Intel 總管搜尋列 中 2022 年第一季的 Magecart 趨勢 。 此動作會導致文章搜尋。

標記: 從 Intel 總管搜尋列下拉功能表中選擇 [ 標記 ],然後搜尋 magecart。 此動作會導致標籤搜尋。

注意事項

此搜尋不會傳回共用該標記值的文章。

元件: 從 Intel 總管搜尋列下拉功能表中選擇 [ 元件 ],然後搜尋 cobalt strike 。此動作會導致元件搜尋。

跟蹤器: 從 Intel 總管搜尋列下拉菜單選擇 [追蹤器 ],然後搜尋 07d14d16d21d21d21d00042d41d00041d47e4e0ae17960b2a5b4fd6107fbb0926。 此動作會產生追蹤器搜尋。

注意事項

此範例是 JarmHash 追蹤器類型。

WHOIS 電子郵件:從 Intel 總管搜尋列下拉功能表中選擇 [WHOIS>Email,然後搜尋 domains@microsoft.com。 此動作會導致 WHOIS 電子郵件搜尋。

WHOIS 名稱: 從 Intel 總管搜尋列下拉功能表中選擇 [WHOIS>名稱 ],然後搜尋 MSN 主機管理員。 此動作會導致 WHOIS 名稱搜尋。

WHOIS 組織: 從 Intel 總管搜尋列下拉功能表中選擇 [WHOIS>組織 ],然後搜尋 Microsoft Corporation] 。 此動作會導致 WHOIS 組織搜尋。

WHOIS 位址: 從 Intel 總管搜尋列下拉功能表中選擇 [WHOIS>位址 ],然後搜尋 [One Microsoft Way]。 此動作會導致 WHOIS 位址搜尋。

WHOIS 城市: 從 Intel 總管搜尋列下拉功能表中選擇 WHOIS>City ,然後搜尋 Redmond。 此動作會導致 WHOIS 城市搜尋。

WHOIS 狀態: 從 Intel 總管搜尋列下拉功能表中選擇 [WHOIS>狀態 ],然後搜尋 WA。 此動作會導致 WHOIS 狀態搜尋。

WHOIS 郵遞區號: 從 Intel 總管搜尋列下拉功能表中選擇 WHOIS>郵遞區號編碼 ,然後搜尋 98052。 此動作會導致 WHOIS 郵遞區編碼搜尋。

WHOIS 國家/地區: 從 Intel 總管搜尋列下拉功能表中選擇 [WHOIS>國家/地區 ],然後搜尋 [美國]。 此動作會導致 WHOIS 國家/地區搜尋。

WHOIS 電話: 從 Intel 總管搜尋列下拉功能表中選擇 [WHOIS>電話 ],然後搜尋 +1.4258828080。 此動作會導致 WHOIS 手機搜尋。

WHOIS nameserver: 從 Intel 總管搜尋列下拉功能表中選擇 WHOIS>Nameserver ,然後搜尋

ns1-03.azure-dns.com。 此動作會導致 WHOIS 名稱伺服器搜尋。憑證 SHA-1: 從 Intel 總管搜尋列下拉功能表選擇 [憑證>SHA-1 ],然後搜尋 35cd04a03ef86664623581cbd56e45ed07729678。 此動作會導致憑證 SHA-1 搜尋。

憑證序號: 從 Intel 總管搜尋列下拉功能表中選擇 [ 憑證>序號 ],然後搜尋 1137354899731266880939192213383415094395905558。 此動作會導致憑證序號搜尋。

憑證簽發者通用名稱: 從 Intel 總管搜尋列下拉功能表中選擇 [ 憑證>簽發者通用名稱 ],然後搜尋 Microsoft Azure TLS 發行 CA 05。 此動作會導致憑證簽發者一般名稱搜尋。

憑證簽發者替代名稱: 從 Intel 總管搜尋列下拉功能表中選擇 [憑證>簽發者] 替代名稱 ,然後搜尋憑證簽發者替代名稱。 此動作會導致憑證簽發者替代名稱搜尋。

憑證主體一般名稱: 從 Intel 總管搜尋列下拉功能表中選擇 [ 憑證>主體通用名稱 ],然後搜尋

*.oneroute.microsoft.com。 此動作會導致憑證主體的一般名稱搜尋。憑證主體別名: 從 Intel 總管搜尋列下拉功能表中選擇 [憑證>主體] 替代名稱 ,然後搜尋

oneroute.microsoft.com。 此動作會產生憑證主體別名搜尋。Cookie 名稱: 從 Intel 總管搜尋列下拉功能表中選擇 [ Cookie>名稱 ],然後搜尋 ARRAffinity。 此動作會導致 Cookie 名稱搜尋。

Cookie 網域: 從 Intel 總管搜尋列下拉功能表中選擇 [Cookie>網域 ],然後搜尋

portal.fabrikam.com。 此動作會導致 Cookie 網域搜尋。

樞紐

對於先前步驟中執行的任何搜尋,有一些成品具有超連結,您可以進行樞紐分析,以探索與這些指標相關聯的進一步擴充結果。 您可以隨意自行試驗樞紐。

搜尋結果

威脅情報搜尋的結果可以分組到下列各節:

關鍵深入解析

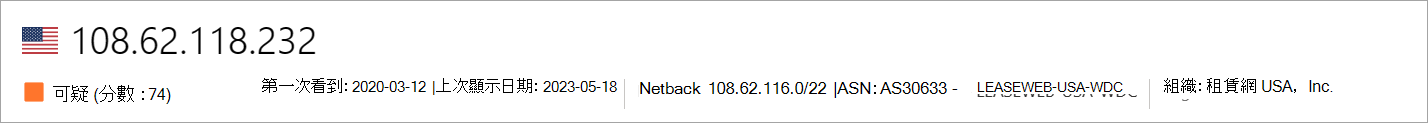

Defender TI 會在搜尋結果頁面頂端提供一些有關成品的基本資訊。 視成品類型而定,此資訊可能包含下列任何一項。

- 國家/地區: IP 位址旁邊的旗標會指出成品的來源國家或地區,這有助於判斷其可輸送量或安全性狀態。 在上述範例螢幕快照中,IP 位址裝載於 美國 內的基礎結構上。

- 聲譽: 在此範例中,IP 位址會標記為 惡意,這表示 Defender TI 偵測到此成品與已知敵人基礎結構之間的連線。 構件也可以標記為 可疑、 中性或 未知。

- 第一次看到: 此時間戳指出 Defender TI 第一次觀察到成品的時間。 瞭解成品的生命週期有助於判斷其可輸送量。

- 上次查看時間: 此時間戳指出 Defender TI 上次觀察到成品的時間。 此資訊有助於判斷成品是否仍在使用中。

- IP 區塊: 包含所查詢IP位址成品的IP區塊。

- 登記員: 與所查詢網域成品之WHOIS 記錄相關聯的註冊機構。

- 註冊: 構件之 WHOIS 數據內的登錄人名稱。

- ASN: 與成品相關聯 (ASN) 的自發系統編號。

- 操作系統: 與成品相關聯的操作系統。

- 主機: 成品的裝載提供者。 有些裝載提供者比其他主機提供者更有信譽,因此這個值有助於指出成品的有效性。

本節也會顯示套用至成品或包含它之任何專案的任何標記。 您也可以將標記新增至成品,或將它新增至專案。 深入瞭解如何使用標籤

摘要

[ 摘要] 索 引標籤會顯示 Defender TI 衍生自我們廣泛數據集之成品的重要結果,以協助開始調查。

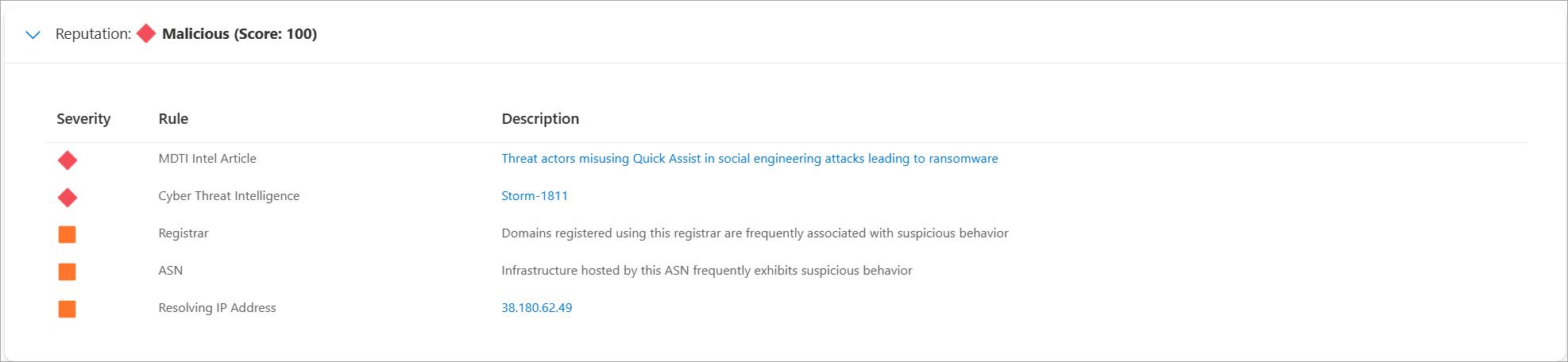

聲譽: Defender TI 提供任何主機、網域或IP位址的專屬信譽分數。 不論是驗證已知或未知實體的信譽,此分數都可協助您快速瞭解任何偵測到與惡意或可疑基礎結構的關聯。

Defender TI 會將信譽分數顯示為介於零到 100 之間的數值。 分數為 的

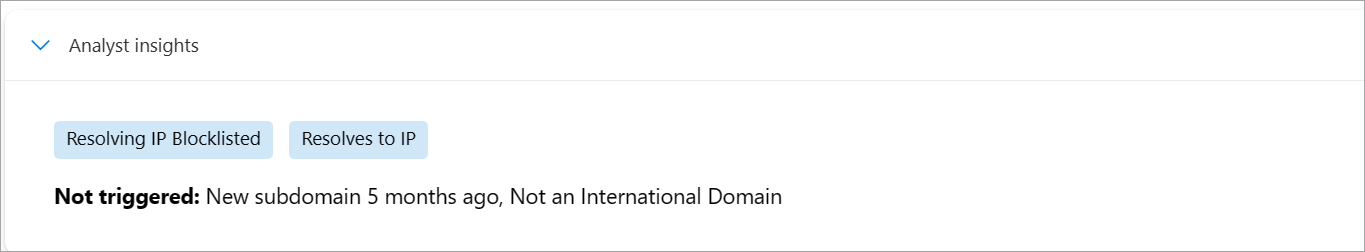

0實體與可疑活動或已知的入侵指標 (IOC) 沒有關聯,而 的分數100則表示實體是惡意的。 Defender TI 也會提供規則清單,其中包含對應的描述和嚴重性分級。 在下列範例中,有四個「高嚴重性」規則適用於網域。分析師深入解析: 本節提供有關構件的快速見解,有助於判斷調查的下一個步驟。 本節列出適用於成品的任何深入解析。 它也會列出不適用於更多可見性的深入解析。

在下列螢幕快照中,我們可以快速判斷IP位址可路由傳送、裝載網頁伺服器,以及在過去五天內有開啟的埠。 此外,Defender TI 會顯示未觸發的規則,這在開始調查時同樣有説明。

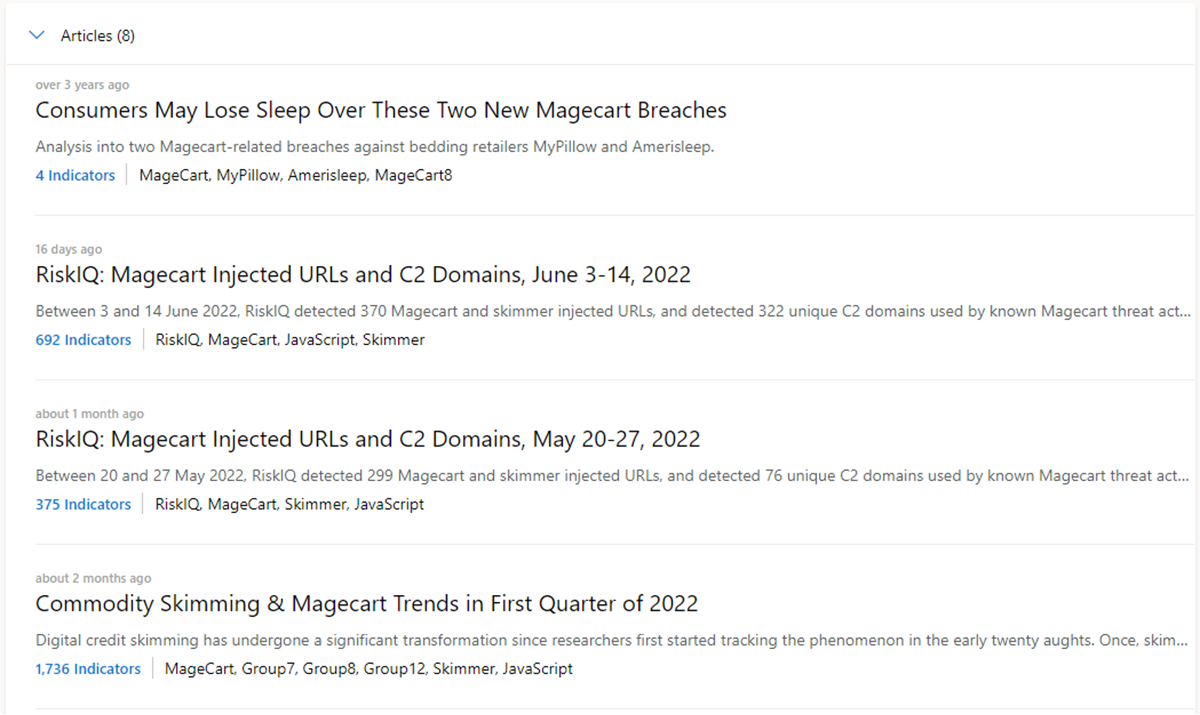

文章: 本節會顯示任何文章,可讓您深入瞭解如何以最佳方式調查並最終確認受影響的成品。 研究已知威脅執行者及其基礎結構行為的研究人員會撰寫這些文章,並顯示可協助您和其他人降低其組織風險的重要發現。

在下列範例中,搜尋的IP位址會識別為與文章內結果相關的IOC。

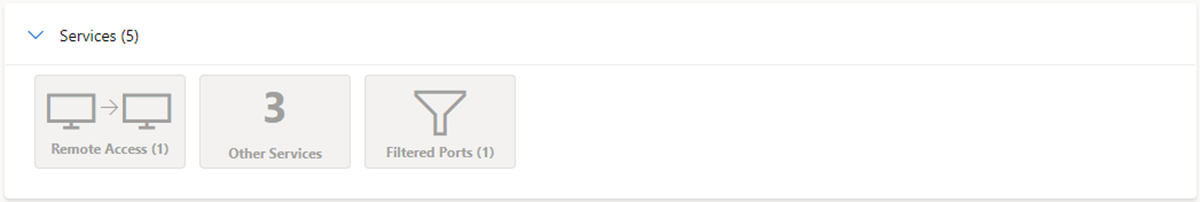

服務業: 本節列出在IP位址成品上執行的任何偵測到服務,這在嘗試了解實體的預定用途時很有説明。 當您調查惡意基礎結構時,這項資訊有助於判斷成品的功能,讓您能夠根據這項資訊主動保護您的組織。

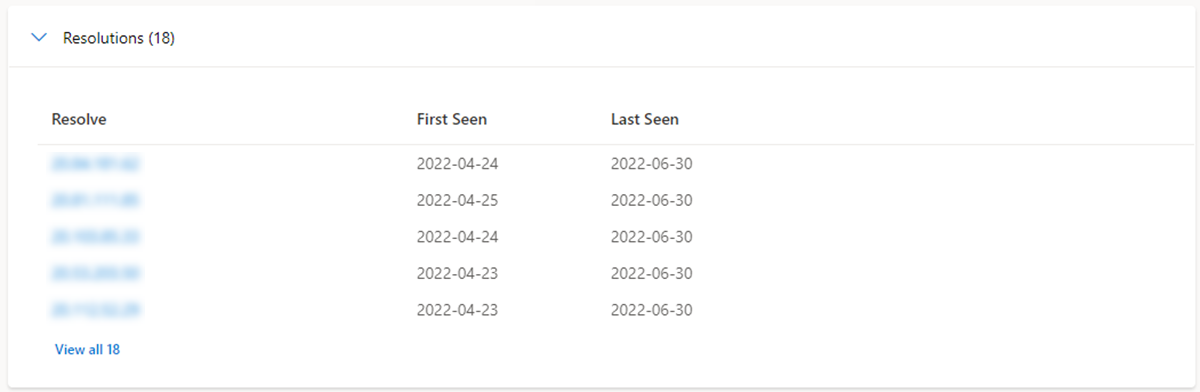

決議: 解決方法是個別的域名系統 (DNS) 使用分散在世界各地的被動感測器所擷取的記錄。 這些值會顯示網域或IP位址如何隨著時間變更基礎結構的歷程記錄。 它們可用來探索其他基礎結構,並根據連線層級來測量風險。 針對每個解決方案,我們提供 [第一次看見 ] 和 [ 上次看到 的時間戳],以展示解決方案的生命週期。

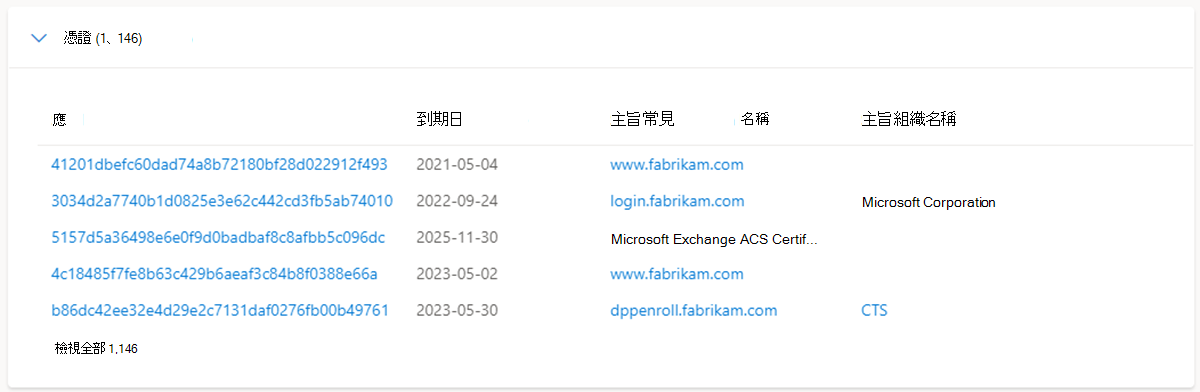

證書: 除了保護您的數據之外,TLS 憑證是用戶連接不同網路基礎結構的絕佳方式。 TLS 憑證可以建立被動 DNS 或 WHOIS 數據可能會遺失的連線。 這表示讓潛在惡意基礎結構相互關聯,並識別動作專案可能的作業安全性失敗。 針對每個 TLS 憑證,我們會提供憑證名稱、到期日、主體通用名稱和主體組織名稱。

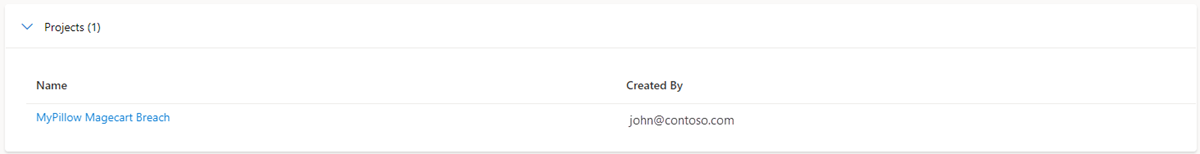

專案: Defender TI 可讓您建立專案,以組織調查感興趣或洩露的指標。 也會建立專案來監視連線成品,以提升可見度。 專案包含所有相關聯成品的清單,以及保留名稱、描述、共同作業者和監視配置檔的詳細歷程記錄。

當您搜尋 IP 位址、網域或主機時,如果該指標列在您可存取的專案內,您可以選取 [專案] 索引 卷標並 流覽至專案詳細數據,以取得指標的詳細資訊,再檢閱其他數據集以取得詳細資訊。

資料集

數據集可協助您深入探討 Defender TI 觀察到的有形連線。 雖然 [ 摘要] 索引卷標會顯示關鍵結果以提供成品的實時內容,但在搜尋結果中顯示為個別索引卷標的各種數據集,可讓您更細微地研究這些連線。

您可以選取任何傳回的值,以快速地跨相關的元數據和發件者見解進行樞紐分析,而您可能會錯過傳統調查方法。

Defender TI 中提供下列數據集:

- 解決方案

- WHOIS 資訊

- TLS/SSL 憑證

- 跟蹤

- 子網域

- 元件

- 主機配對

- Cookie

- 服務

- DNS

- 反向 DNS

後續步驟

如需詳細資訊,請參閱: