規劃 Azure 和其他系統管理入口網站的強制多重要素驗證

在 Microsoft,我們致力於為客戶提供最高層級的安全性。 其中一個最有效的安全措施是多重要素驗證 (MFA)。 Microsoft 的研究顯示,MFA 可封鎖超過 99.2% 的帳戶入侵攻擊。

這正是我們從 2024 年開始,對所有 Azure 登入嘗試執行強制性多重要素驗證 (MFA) 的原因。 如需此需求的其他背景資訊,請參閱我們的部落格文章。 本主題涵蓋哪些應用程式和帳戶受到影響、如何將強制執行推出至租使用者,以及其他常見問題和解答。

如果您的組織已經為使用者強制執行 MFA,或者他們以更強的方法登入,例如無密碼或複雜密碼(FIDO2),則使用者不會有任何變更。 若要確認 MFA 已啟用,請參閱 如何確認使用者已針對強制 MFA 進行設定。

強制執行範圍

強制執行範圍包括哪些應用程式計劃強制執行 MFA、計劃強制執行的時間,以及哪些帳戶具有強制性 MFA 需求。

應用程式

| 應用程式名稱 | 應用程式識別碼 | 強制執行階段 |

|---|---|---|

| Azure 入口網站 | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | 2024 年下半年 |

| Microsoft Entra 系統管理中心 | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | 2024 年下半年 |

| Microsoft Intune 系統管理中心 | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | 2024 年下半年 |

| Microsoft 365 系統管理中心 | 00000006-0000-0ff1-ce00-000000000000 | 2025 年初 |

| Azure 命令列介面 (Azure CLI) | 04b07795-8ddb-461a-bbee-02f9e1bf7b46 | 2025 年初 |

| Azure PowerShell | 1950a258-227b-4e31-a9cf-717495945fc2 | 2025 年初 |

| Azure 行動應用程式 | 0c1307d4-29d6-4389-a11c-5cbe7f65d7fa | 2025 年初 |

| 基礎結構即程式碼 (IaC) 工具 | 使用 Azure CLI 或 Azure PowerShell ID | 2025 年初 |

帳戶

所有登入 稍早所列應用程式 以執行任何建立、讀取、更新或刪除 (CRUD) 作業的使用者,都必須在強制執行開始時完成 MFA。 如果使用者存取 Azure 上裝載的其他應用程式、網站或服務,則不需要使用 MFA。 稍早列出的每個應用程式、網站或服務擁有者都會控制用戶的驗證需求。

強制執行開始後,還必須使用 MFA 登入急用或緊急存取帳戶。 建議您更新這些帳戶以使用 複雜金鑰 (FIDO2) 或設定 MFA 的憑證式驗證 。 這兩種方法都滿足 MFA 需求。

工作負載身分識別,例如受控識別和服務主體,不會受到 此 MFA 強制執行的任一階段 所影響。 如果使用者身分識別用於以服務帳戶身分登入來執行自動化 (包括指令碼或其他自動化工作),這些使用者身分識別必須在強制執行開始後使用 MFA 登入。 不建議自動化使用者身分識別。 您應將這些使用者身分識別移轉至工作負載身分識別。

將使用者型服務帳戶移轉至工作負載身分識別

我們建議客戶探索做為服務帳戶的用戶帳戶開始將其遷移至工作負載身分識別。 移轉通常需要更新腳本和自動化程式,才能使用工作負載身分識別。

檢閱如何確認用戶已設定為強制 MFA,以識別登入應用程式的所有用戶帳戶,包括用來作為服務帳戶的用戶帳戶。

如需如何從使用者型服務帳戶移轉至工作負載身分識別以使用這些應用程式進行驗證的詳細資訊,請參閱:

- 使用 Azure CLI 透過受控識別登入 Azure

- 使用 Azure CLI 透過服務主體登入 Azure

- 針對自動化案例 以非互動方式登入 Azure PowerShell,包括受控識別和服務主體使用案例的指引

有些客戶會將條件式存取原則套用至使用者型服務帳戶。 您可以回收使用者型授權,並新增 工作負載身分 識別授權,以套用 工作負載身分識別的條件式存取。

實作

用於管理入口網站實作登入時的 MFA 需求。 Microsoft Entra ID 登入記錄會顯示為 MFA 需求的來源。

系統管理入口網站的必要 MFA 無法設定。 它會與您在租用戶中設定的任何存取原則分開實作。

例如,如果您的組織選擇保留 Microsoft 的安全性預設值,而且您目前已啟用安全性預設值,您的使用者不會看到任何變更,因為 Azure 管理已經需要 MFA。 如果您的租用戶在 Microsoft Entra 中使用條件式存取原則,而且您已經有條件式存取原則,則使用者使用 MFA 登入 Azure 時,不會看到變更。 同樣,任何針對 Azure 且需要更強身分驗證的條件式存取原則,例如網路釣魚防護 MFA,都會繼續強制執行。 使用者不會看到任何變更。

強制執行階段

MFA 的強制執行會在兩個階段推出:

階段 1:從 2024 年下半年開始,將需要 MFA 才能登入 Azure 入口網站、Microsoft Entra 系統管理中心和 Intune 系統管理中心。 該強制執行措施將逐步推廣至全球所有租用戶。 此階段不會影響其他 Azure 用戶端,例如 Azure CLI、Azure PowerShell、Azure 行動應用程式和 IaC 工具。

階段 2:從 2025 年初開始,在登入 Azure CLI、Azure PowerShell、Azure 行動應用程式和 IaC 工具時逐步強制執行 MFA。 某些客戶可能會使用 Microsoft Entra ID 中的使用者帳戶作為服務帳戶。 建議移轉這些使用者型服務帳戶,以保護具有工作負載身分識別的雲端式服務帳戶。

通知通道

Microsoft 會透過下列通道,通知所有 Microsoft Entra 全域系統管理員:

電子郵件:設定電子郵件位址的全域管理員將會透過電子郵件通知即將強制執行的 MFA,以及準備所需的動作。

服務健康情況 通知:全域管理員會透過 Azure 入口網站 接收服務健康情況通知,且追蹤標識碼為 4V20-VX0。 此通知包含與電子郵件相同的資訊。 全域系統管理員還可訂閱透過電子郵件接收服務健康情況通知。

入口網站通知:登入時,Azure 入口網站、Microsoft Entra 系統管理中心和 Microsoft Intune 系統管理中心會出現通知。 入口網站通知會連結至本主題,以取得強制性 MFA 執行的詳細資訊。

Microsoft 365 訊息中心:訊息出現在訊息標識碼為MC862873的 Microsoft 365 訊息中心。 此訊息與電子郵件和服務健康情況通知具有相同的資訊。

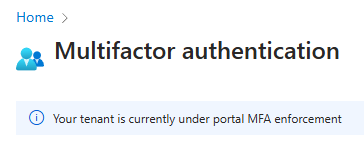

強制執行之後,Microsoft Entra 多重要素驗證中會出現橫幅:

外部驗證方法和識別提供者

外部 MFA 解決方案支援在使用外部驗證方法的預覽版中提供,而且可用戶滿足 MFA 需求。 舊版條件式存取自定義控件預覽不符合 MFA 需求。 您應移轉至外部驗證方法預覽版,以使用具有 Microsoft Entra ID 的外部解決方案。

如果您使用同盟識別提供者 (IdP),例如 Active Directory 同盟服務,且您的 MFA 提供者直接與此同盟 IdP 整合,必須設定同盟 IdP 設定以傳送 MFA 宣告。 如需詳細資訊,請參閱 Microsoft Entra MFA的預期輸入判斷提示。

要求更多時間來準備強制執行

我們了解某些客戶可能需要更多時間來準備此 MFA 需求。 Microsoft 允許具有複雜環境或技術障礙的客戶,將其租用戶的強制執行延後到 2025 年 3 月 15 日。

在 2024 年 8 月 15 日至 2024 年 10 月 15 日之間,全域系統管理員可移至 Azure 入口網站,將其租用戶的強制執行開始日期延後到 2025 年 3 月 15 日。 全域系統管理員必須先擁有提高的存取權,然後才能延後此頁面的 MFA 強制執行開始日期。

全域管理員必須針對想要延後強制執行開始日期的每個租用戶執行此動作。

延後強制執行的開始日期,您將承擔額外的風險,因為存取 Azure 入口網站等 Microsoft 服務的帳戶對於威脅行為者而言是非常有價值的目標。 建議所有租用戶現在都設定 MFA 來保護雲端資源。

常見問題集

問題:如果租用戶僅用於測試,是否需要 MFA?

回答:是,每個 Azure 租用戶都需要 MFA,沒有任何例外。

問題:此需求如何影響 Microsoft 365 系統管理中心?

答:強制 MFA 將於 2025 年初推出至 Microsoft 365 系統管理中心。 在部落格文章中,深入瞭解 Microsoft 365 系統管理中心的必要 MFA 需求,並宣佈 Microsoft 365 系統管理中心的強制多重要素驗證。

問題:所有使用者還是僅系統管理員需要 MFA?

答:所有登入 先前所列應用程式 的用戶都必須完成 MFA,而不論任何已啟用或符合其資格的系統管理員角色,或為其啟用的任何 使用者排除 。

問題:如果我選擇 [保持登入] 選項,是否需要完成 MFA?

答:是,即使您選擇 [ 保持登入],您必須先完成 MFA,才能登入這些 應用程式。

請問:強制執行是否會套用至 B2B 來賓帳戶?

回答:是,如果已正確設定 MFA,則必須從合作夥伴資源租用戶或使用者的主租用戶遵守 MFA 聲明,才能使用跨租用戶存取來將 MFA 聲明傳送給資源租用戶。

請問:如果我們使用另一個識別提供者或 MFA 解決方案來強制執行 MFA,我們該如何遵守,以及若我們不使用 Microsoft Entra MFA 來強制執行?

答:識別提供者解決方案必須正確設定,才能將多重驗證宣告傳送至Microsoft Entra ID。 如需其他資訊,請參與《Microsoft Entra 多重要素驗證外部方法供應商參考》。

請問:強制 MFA 階段 1 或階段 2 會影響我與 Microsoft Entra Connect 或 Microsoft Entra Cloud Sync 同步的功能嗎?

回答:否。 同步處理服務帳戶不受強制 MFA 需求影響。 只有 稍早列出的應用程式 需要 MFA 才能登入。

問題:是否可以選擇退出?

無法選擇退出。此安全性動作對於 Azure 平台的所有安全和保障都至關重要,而且會在雲端廠商之間重複執行。 例如,請參閱透過設計確保安全:AWS 於 2024 年增強 MFA 需求。

客戶可選擇延後強制開始日期。 在 2024 年 8 月 15 日至 2024 年 10 月 15 日之間,全域系統管理員可移至 Azure 入口網站,將其租用戶的強制執行開始日期延後到 2025 年 3 月 15 日。 全域管理員必須先提高 存取 權,才能延後此頁面上 MFA 強制執行的開始日期。 他們必須針對需要延後的每個租用戶執行此動作。

問題:在 Azure 強制執行原則以確保沒有任何中斷之前,是否可以測試 MFA?

回答:是,您可透過手動設定 MFA 程序來測試其 MFA。 我們鼓勵您設定並進行測試。 如果您使用條件式存取來強制執行 MFA,您可以使用條件式存取範本來測試您的原則。 如需其他資訊,請參閱《管理員需要多重要素驗證才能存取 Microsoft 系統管理入口網站》。 如果您執行免費版本的 Microsoft Entra ID,您可以啟用安全性預設值。

問題:如果我已啟用 MFA,接下來會發生什麼情況?

答:已要求 MFA 的客戶,其使用者若存取先前列出的應用程式,則看不到任何變更。 如果您只需要使用者子集的 MFA,則任何尚未使用 MFA 的使用者,現在都必須在登入應用程式時使用 MFA。

請問:如何在 Microsoft Entra ID 中檢閱 MFA 活動?

答:若要檢閱使用者何時提示使用 MFA 登入的詳細數據,請使用 Microsoft Entra 登入報告。 如需其他資訊,請參閱《Microsoft Entra 多重要素驗證的 Microsoft 登入事件詳細資料》。

問題:如果我有「急用」案例,該怎麼辦?

回答:建議更新這些帳戶,以使用密鑰 (FIDO2) 或設定 MFA 的憑證式驗證。 這兩種方法都滿足 MFA 需求。

問題:如果我在強制執行 MFA 之前,未收到有關啟用 MFA 的電子郵件,然後遭到鎖定該怎麼辦。如何解決?

答:使用者不應該被鎖定,但他們可能會收到訊息,提示他們啟用 MFA 一旦對其租用戶強制執行即可。 如果使用者遭到鎖定,可能會有其他問題。 如需詳細資訊,請參閱帳戶已鎖定。

相關內容

請檢閱下列主題,以深入了解如何設定及部署 MFA: