在 Microsoft Entra ID 管理外部驗證方法 (預覽)

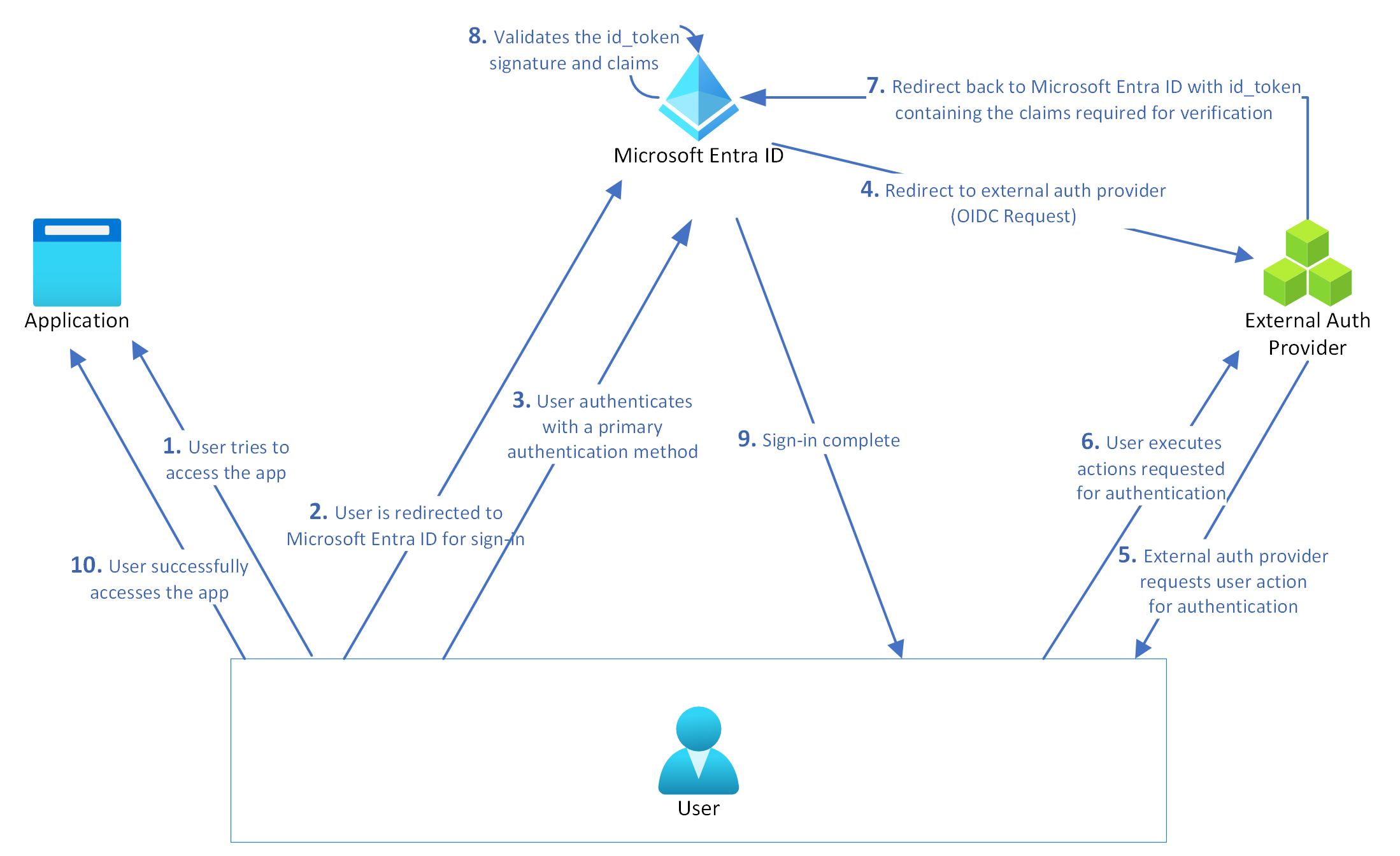

外部驗證方法 (EAM) 可讓使用者在登入 Microsoft Entra ID 時,選擇符合多重要素驗證 (MFA) 需求的外部提供者。 EAM 可以滿足條件式存取原則、Microsoft Entra ID Protection 風險型條件式存取原則、Privileged Identity Management (PIM) 啟用,以及應用程式本身需要 MFA 的 MFA 需求。

EAM 與同盟不同,因為使用者身分識別是在 Microsoft Entra ID 產生和管理。 使用同盟時,身分識別會在外部識別提供者管理。 EAM 至少需要 Microsoft Entra ID P1 授權。

設定 EAM 的必要中繼資料

若要建立 EAM,您需要來自外部驗證提供者的下列資訊:

應用程式識別碼通常是來自提供者的多租用戶應用程式,整合時會用到。 您必須在租用戶中提供此應用程式的管理員同意。

用戶端識別碼是您提供者的識別碼,作為驗證整合的一部分,用來識別要求驗證的 Microsoft Entra ID。

探索 URL 是外部驗證提供者的 OpenID Connect (OIDC) 探索端點。

注意

請參閱使用 Microsoft Entra ID 設定新的外部驗證提供者,設定應用程式註冊。

重要

請確保 id_token 中的 JWT 標頭和從提供者的 jwks_uri 擷取的 JSON Web 金鑰集(JWKS)中的 kid(Key ID)屬性均以 base64 編碼。 此編碼對齊對於驗證程序期間令牌簽章的無縫驗證而言非常重要。 不對齊可能會導致金鑰比對或簽章驗證發生問題。

在 Microsoft Entra 系統管理中心管理 EAM

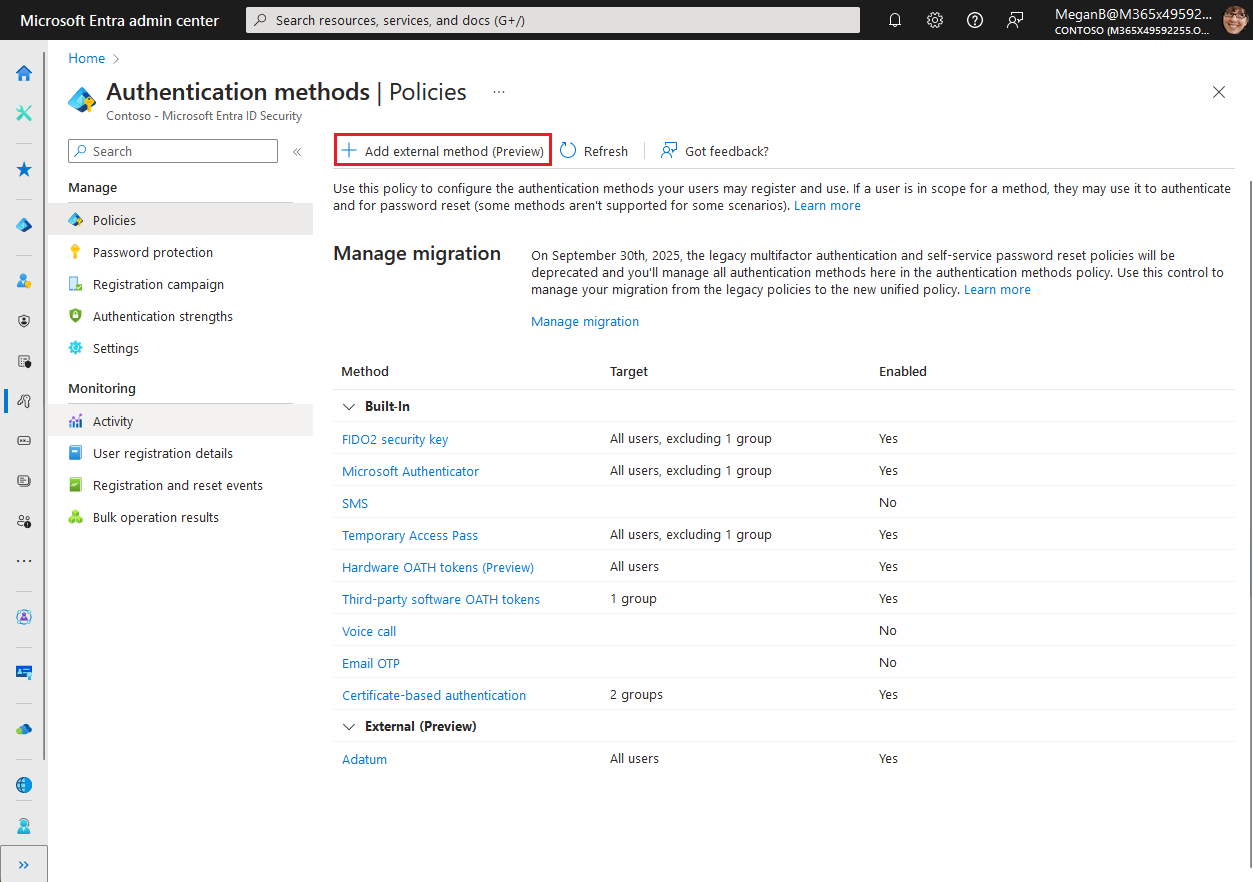

EAM 透過 Microsoft Entra ID 驗證方法原則管理,就像內建方法一樣。

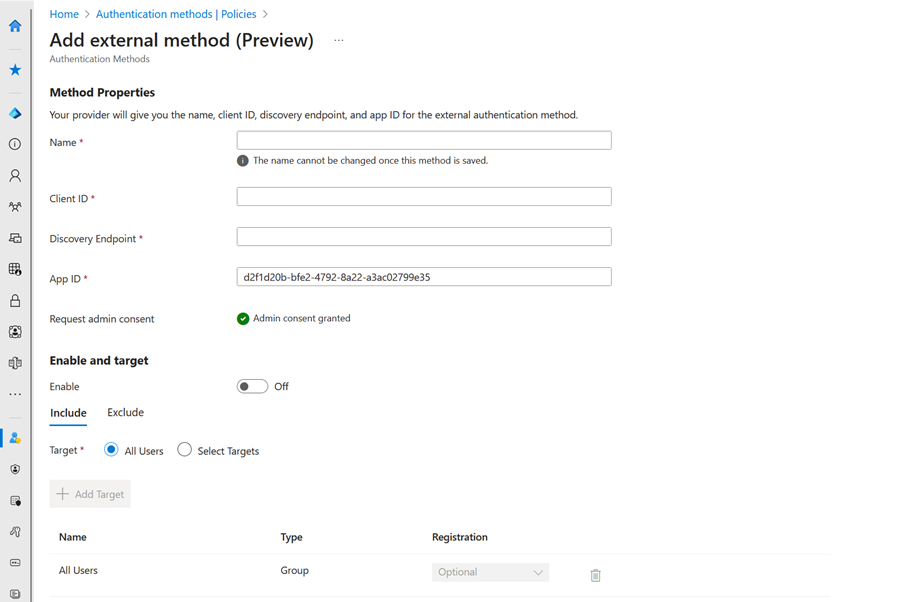

在系統管理中心建立 EAM

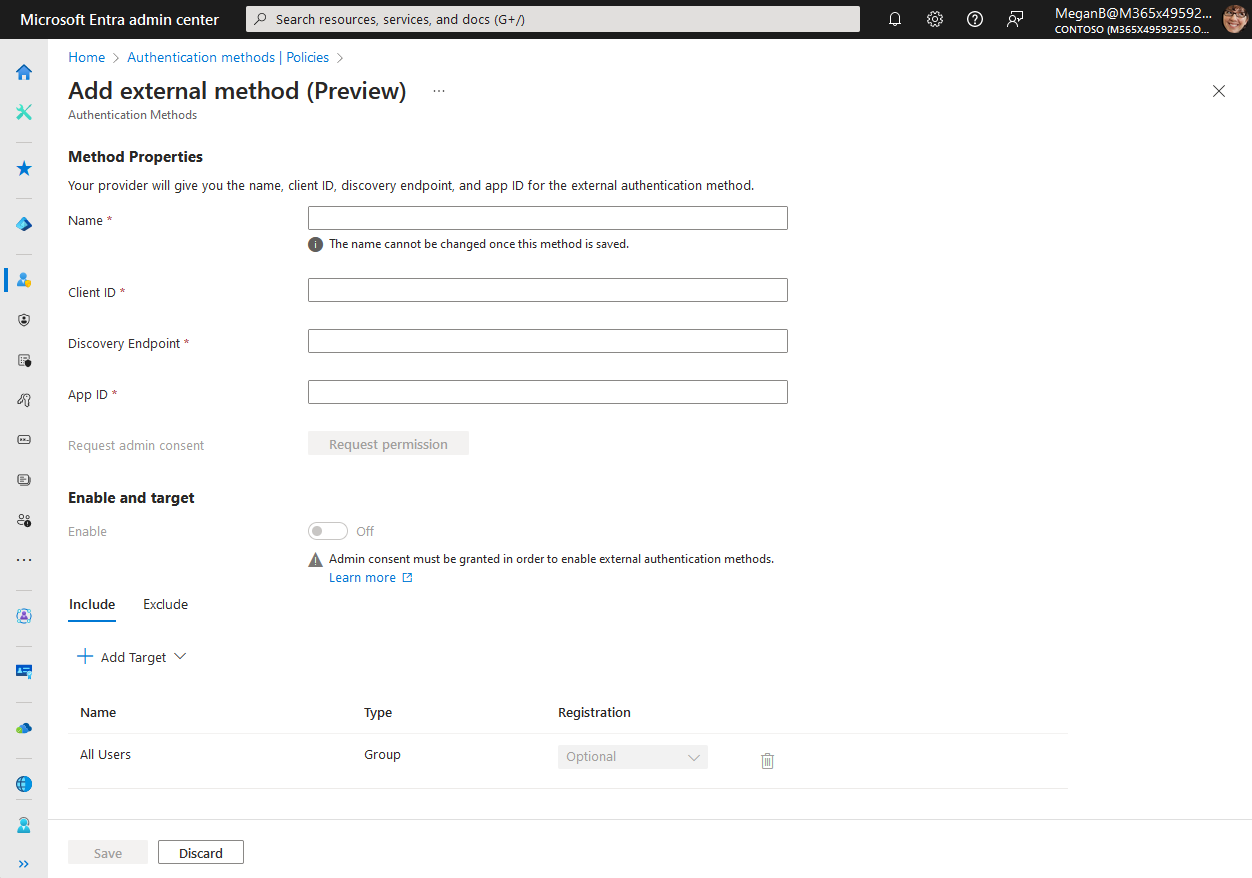

在系統管理中心建立 EAM 之前,請確定您有設定 EAM 的中繼資料。

以至少 [特殊權限角色管理員] 身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [Protection]>[驗證方法]>[新增外部方法] (預覽)。

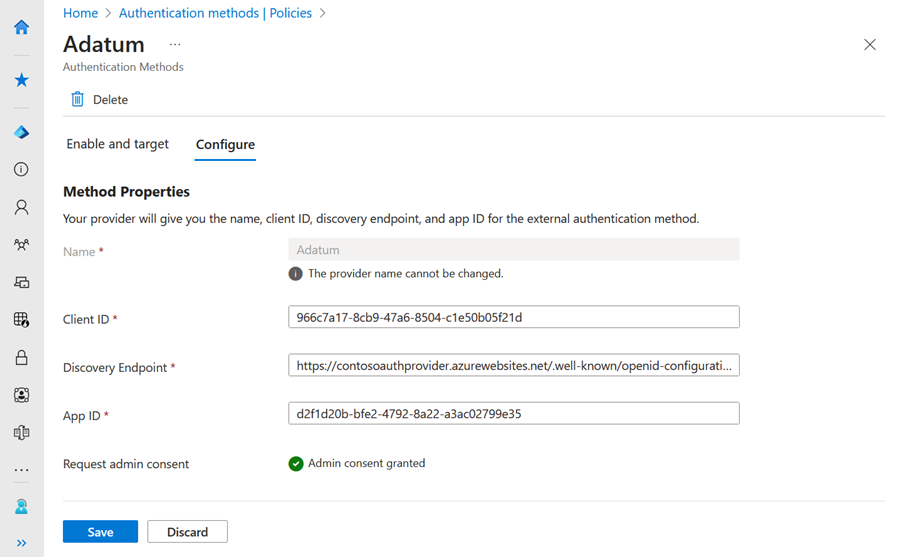

根據提供者的設定資訊新增方法屬性。 例如:

- 名稱:Adatum

- 用戶端識別碼:00001111-aaaa-2222-bbbb-3333cccc4444

- 探索端點:

https://adatum.com/.well-known/openid-configuration - 應用程式識別碼:11112222-bbbb-3333-cccc-4444dddd5555

重要

顯示名稱是方法選擇器中向使用者顯示的名稱。 方法建立好之後名稱便無法變更。 顯示名稱必須是唯一的。

您至少需要特殊權限角色管理員角色,才能授與提供者應用程式的管理員同意。 如果您沒有授與同意所需的角色,依舊可以儲存驗證方法,但在授與同意之前,您無法啟用它。

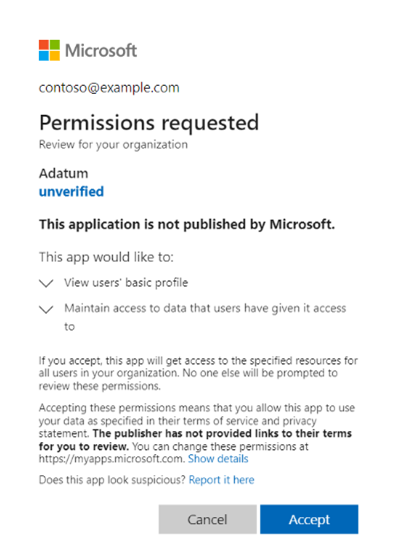

輸入提供者的值之後,請按按鈕以要求將管理員同意授與應用程式,它才能從使用者讀取必要的資訊,以正確進行驗證。 系統會提示您使用具有系統管理員權限的帳戶登入,並將必要權限授與提供者的應用程式。

登入之後,按一下 [接受],以授與管理員同意:

您可以先查看提供者應用程式要求的權限,然後再授與同意。 授與管理員同意並變更複寫之後,頁面會重新整理,顯示已授與管理員同意。

如果應用程式有權限,則您也可以在儲存之前先啟用方法。 否則,您必須以停用狀態儲存方法,並在應用程式獲得同意之後啟用。

啟用方法之後,範圍內的所有使用者都可以針對任何 MFA 提示選擇方法。 如果提供者的應用程式同意尚未核准,則使用該方法的任何登入都會失敗。

如果應用程式已刪除或不再具有權限,使用者會看到錯誤並登入失敗。 無法使用方法。

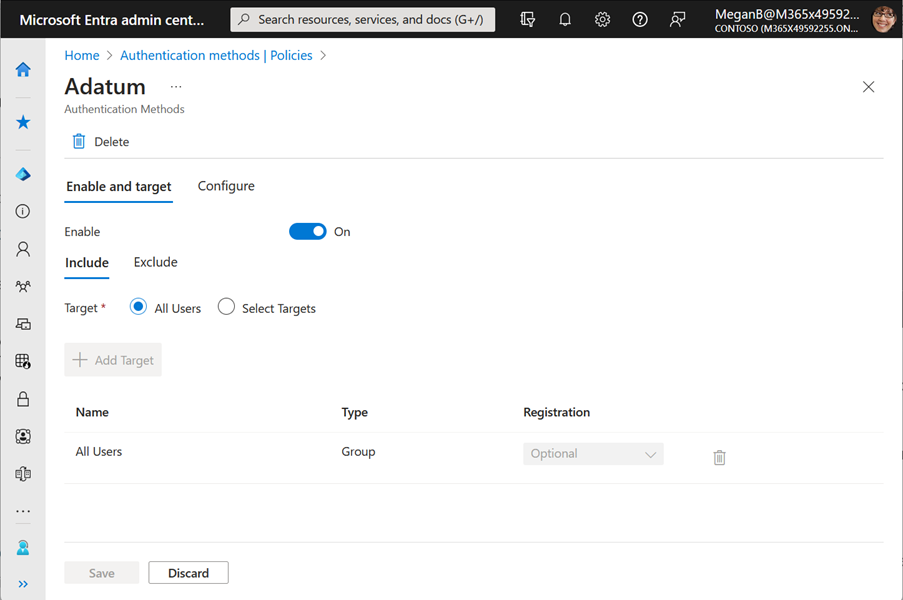

在系統管理中心設定 EAM

若要在 Microsoft Entra 系統管理中心管理您的 EAM,請開啟驗證方法原則。 選取方法名稱以開啟設定選項。 您可以選擇要包含和排除哪些使用者使用此方法。

在系統管理中心刪除 EAM

如果您不再希望使用者能夠使用 EAM,您可以:

- 將 [啟用]設定為 [關閉],以儲存方法設定

- 按一下 [刪除] 以移除方法

使用 Microsoft Graph 管理 EAM

若要使用 Microsoft Graph 管理驗證方法原則,您需要 Policy.ReadWrite.AuthenticationMethod 權限。 如需詳細資訊,請參閱更新 authenticationMethodsPolicy。

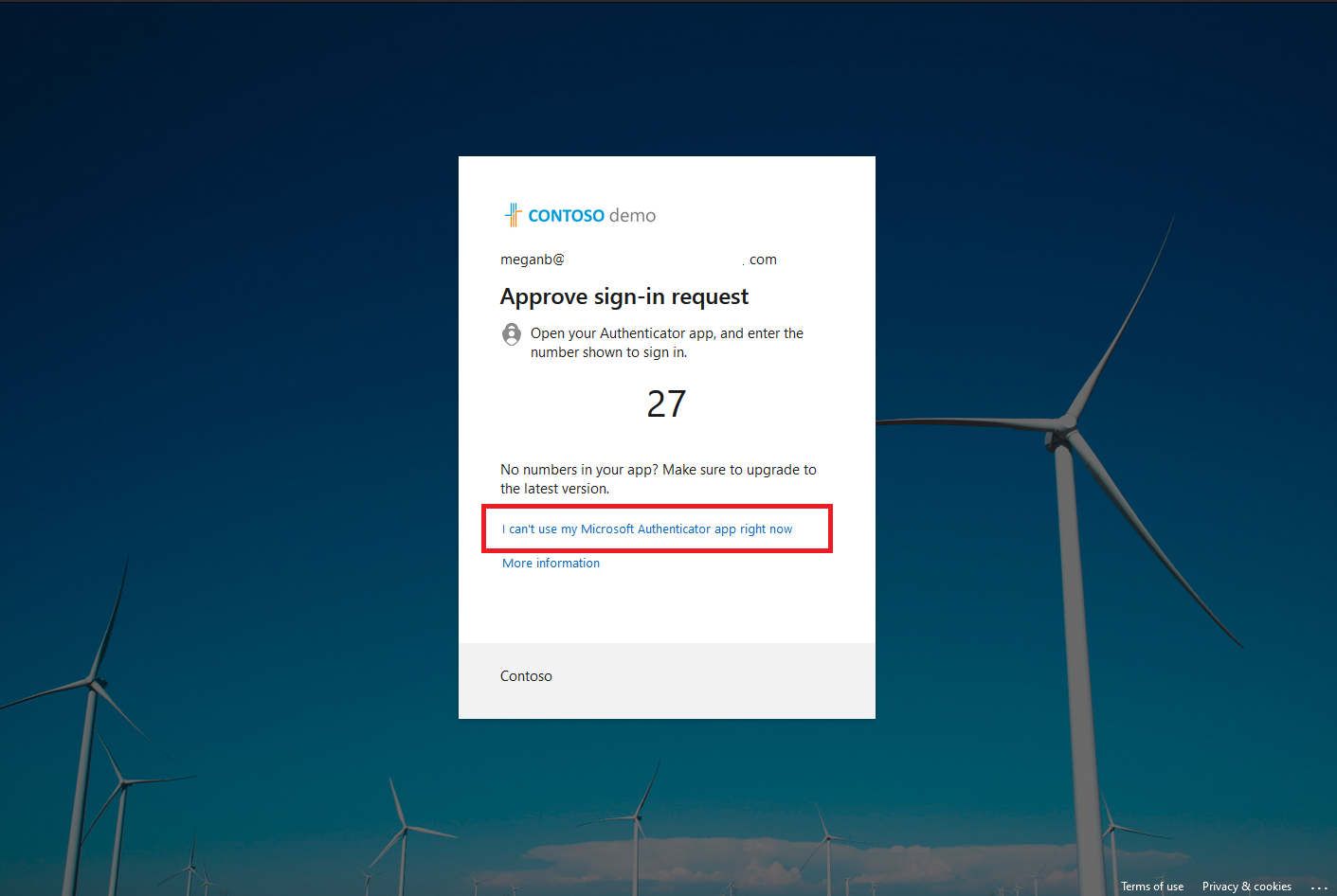

使用者體驗

啟用 EAM 的使用者,可以在需要登入和多重要素驗證時使用它。

注意

我們正積極設法以 EAM 支援系統慣用的 MFA。

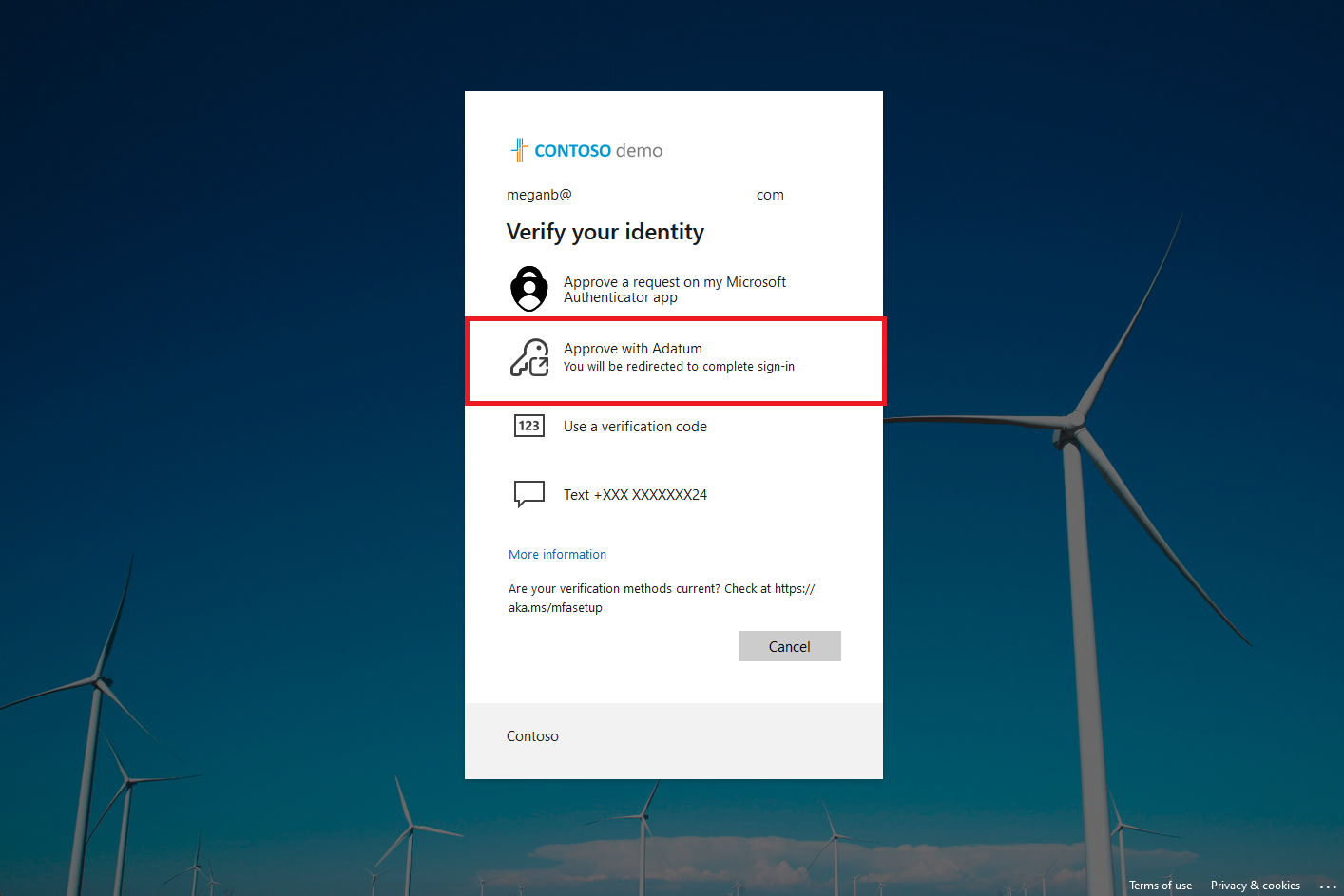

如果使用者有其他登入方式,且系統慣用的 MFA 已啟用,則這些其他方法會以預設順序顯示。 使用者可以選擇使用不同的方法,然後選取 EAM。 例如,如果使用者已啟用 Authenticator 作為另一種方法,系統會提示使用者輸入數字比對。

如果使用者未啟用其他方法,他們只能選擇 EAM。 系統會將他們重新導向至外部驗證提供者,以完成驗證。

EAM 的驗證方法註冊

在預覽版中,將 EAM 的包含群組中所有使用者視為具有 MFA 功能,而且可以使用外部驗證方法來滿足 MFA。 作為 EAM 的包含目標,具有 MFA 功能的使用者不會包含在驗證方法註冊的報告中。

注意

我們正在著手進行新增 EAM 的註冊功能。 新增註冊之後,先前使用 EAM 的使用戶必須先向 Entra ID 註冊 EAM,才會提示使用者使用其來滿足 MFA。

平行使用 EAM 和條件式存取自訂控制項

EAM 和自訂控制項可平行運作。 Microsoft 建議系統管理員設定兩個條件式存取原則:

- 一個原則會強制執行自訂控制項

- 另一個原則需要 MFA 授與

包含每個原則的測試使用者群組,但不包含兩者。 如果使用者同時包含在這兩個原則中,或具有這兩個條件的任何原則,則使用者必須在登入時必須符合 MFA。 他們還必須符合自訂控制項,因此會將他們二度重新導向至外部提供者。

下一步

如需管理驗證方法的詳細資訊,請參閱管理 Microsoft Entra ID 的驗證方法 (部分為機器翻譯)。

如需 EAM 提供者參考,請參閱 Microsoft Entra 多重要素驗證外部方法提供者參考 (預覽)。